Azure Web Uygulaması Güvenlik Duvarı ile Microsoft Sentinel kullanarak yeni tehditleri algılama

Web uygulamaları, Kod Ekleme ve Yol Geçişi Saldırıları gibi iyi bilinen güvenlik açıklarından yararlanan sık karşılaşılan kötü amaçlı saldırılarla karşı karşıya kalır. Uygulama mimarisinin birden çok düzeyinde sürekli bakım, düzeltme eki uygulama ve izleme gerektirdiğinden bu saldırıların uygulama kodunda engellenmesi zordur. bir Web Uygulaması Güvenlik Duvarı (WAF) çözümü, her birinin güvenliğini tek tek sağlamak yerine tüm web uygulamaları için bilinen bir güvenlik açığına düzeltme eki uygulama yoluyla daha hızlı ve merkezi bir güvenlik sağlayabilir. Azure Web Uygulaması Güvenlik Duvarı, web uygulamalarını yaygın web korsanlık tekniklerinden koruyan buluta özel bir hizmettir. Web uygulaması trafiğine tam görünürlük sağlamak ve kötü amaçlı web saldırılarını engellemek için hızla dağıtılabilir.

Azure WAF'yi Microsoft Sentinel (buluta özel bir SIEM çözümü) ile tümleştirerek tehditleri/olayları/uyarıları algılama ve yanıtlamayı otomatikleştirebilir ve WAF ilkesini güncelleştirmek için zaman ve çabadan tasarruf edebilirsiniz. Bu makalede, Kod Ekleme gibi saldırılar için Microsoft Sentinel'de Analiz kurallarını/algılamalarını nasıl oluşturabileceğiniz gösterilmektedir.

Web uygulaması saldırıları için algılama sorguları

Azure Ağ Güvenliği GitHub deposu, Microsoft Sentinel'de analiz kuralları oluşturmak için kullanabileceğiniz aşağıdaki önceden oluşturulmuş sorguları içerir. Bu analiz kuralları Kod Ekleme, Yol Geçişi ve tarayıcı tabanlı saldırılar gibi saldırılar için otomatik algılama ve yanıt konusunda yardımcı olur.

Kod Ekleme saldırıları (Application Gateway ve Front Door WAF)

Kod ekleme saldırısı, bir uygulamaya kötü amaçlı kod eklenmesini içeren bir siber saldırı türüdür. Uygulama daha sonra kodu yorumlar veya çalıştırır ve uygulamanın performansını ve işlevini etkiler.

Yol Geçişi saldırıları (Application Gateway ve Front Door WAF)

Yol geçişi saldırısı, web kök klasörünün dışında depolanan dosyalara ve dizinlere erişmek için bir uygulamanın dosya yollarını düzenlemeyi içeren bir siber saldırı türüdür. Saldırgan, dizin hiyerarşisini yukarı taşımak ve yapılandırma dosyaları, kaynak kodu veya sistem dosyaları gibi hassas veya gizli verilere erişmek için veya

…\gibi…/özel karakter dizileri kullanabilir.Tarayıcı tabanlı saldırılar (Application Gateway WAF)

Tarayıcı tabanlı web saldırısı, web uygulamalarında güvenlik açıklarını bulmak ve kötüye kullanmak için web güvenlik açığı tarayıcısı kullanmayı içeren bir siber saldırı türüdür. Web güvenlik açığı tarayıcısı, SQL ekleme, XSS, CSRF ve yol geçişi gibi yaygın güvenlik açıkları için web uygulamalarını otomatik olarak tarar. Saldırgan, güvenlik açığı bulunan hedefleri belirlemek için tarayıcıyı kullanabilir ve bu hedeflerin güvenliğini aşmak için saldırılar başlatabilir.

Web uygulaması saldırıları için Sentinel'de analiz kuralları ayarlama

Analiz kurallarını ayarlamak için aşağıdaki önkoşullar gereklidir:

- İlgili Azure Uygulaması lication Gateway veya Azure Front Door'dan günlük almak için yapılandırılmış çalışan bir WAF ve Log Analytics Çalışma Alanı. Daha fazla bilgi için bkz. Azure Web Uygulaması Güvenlik Duvarı için kaynak günlükleri.

- Ayrıca, Microsoft Sentinel'in burada kullanılan Log Analytics Çalışma Alanı için etkinleştirilmesi gerekir. Daha fazla bilgi için bkz . Hızlı Başlangıç: Microsoft Sentinel'i ekleme.

Sentinel'de analiz kuralı yapılandırmak için aşağıdaki adımları kullanın.

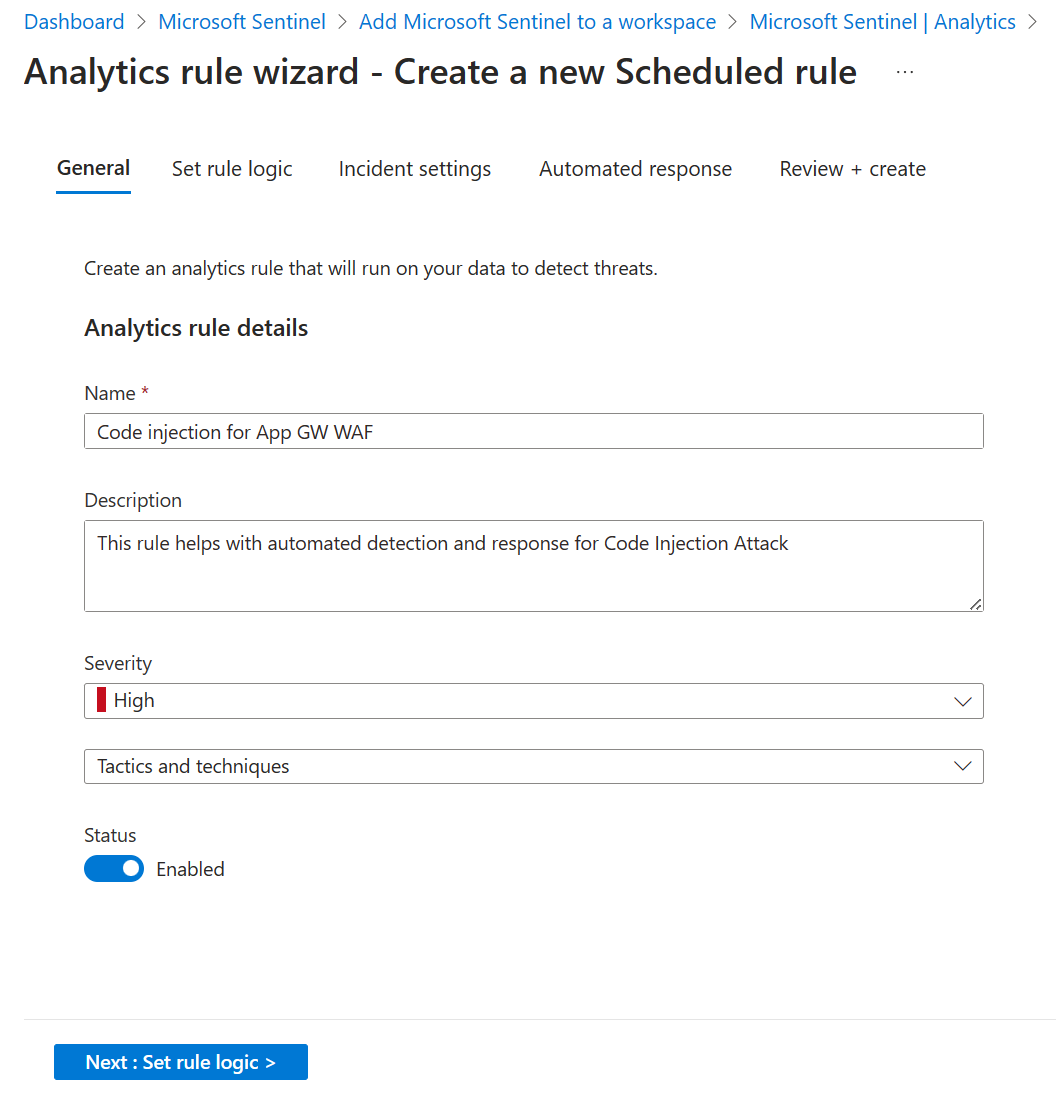

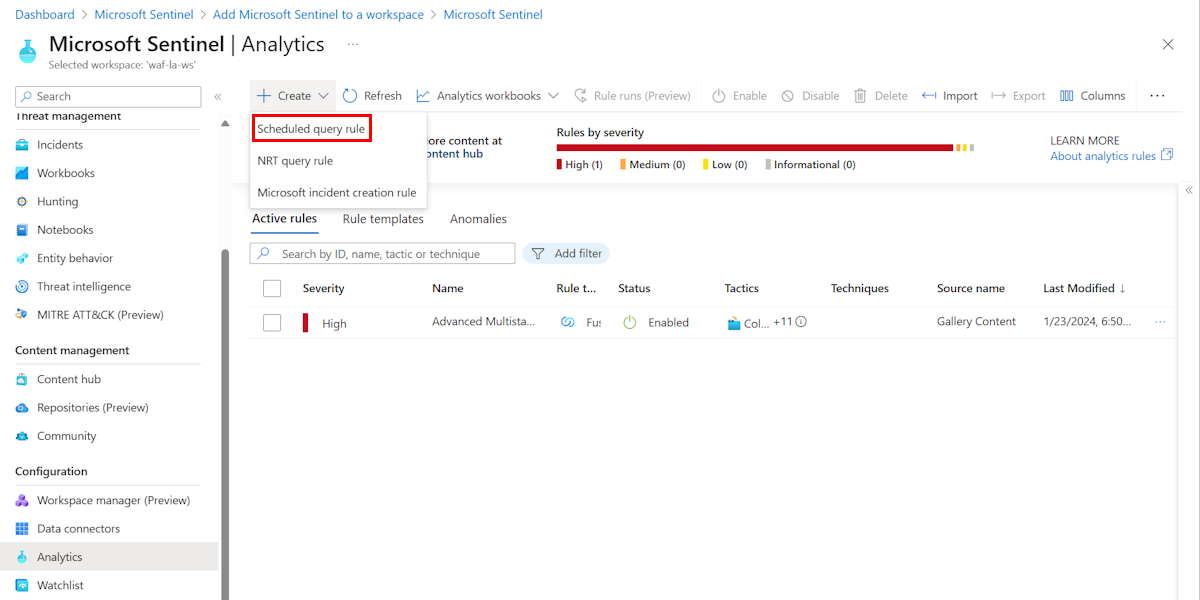

Microsoft Sentinel'e gidin ve Analiz sekmesini seçin. Oluştur'u ve ardından Zamanlanmış sorgu kuralı'nı seçin.

Burada sağlanan taktikler ve teknikler yalnızca bilgilendirme amaçlıdır ve MITRE Saldırı Bilgi Bankası'ndan kaynaklanır Bu, gerçek dünya gözlemlerine dayalı saldırgan taktiklerin ve tekniklerin bilgi bankası.

Bu olay için bir önem düzeyi ayarlamak için Analiz kuralı sihirbazını kullanabilirsiniz. Bunlar önemli saldırılar olduğundan, Yüksek Önem Derecesi seçilir.

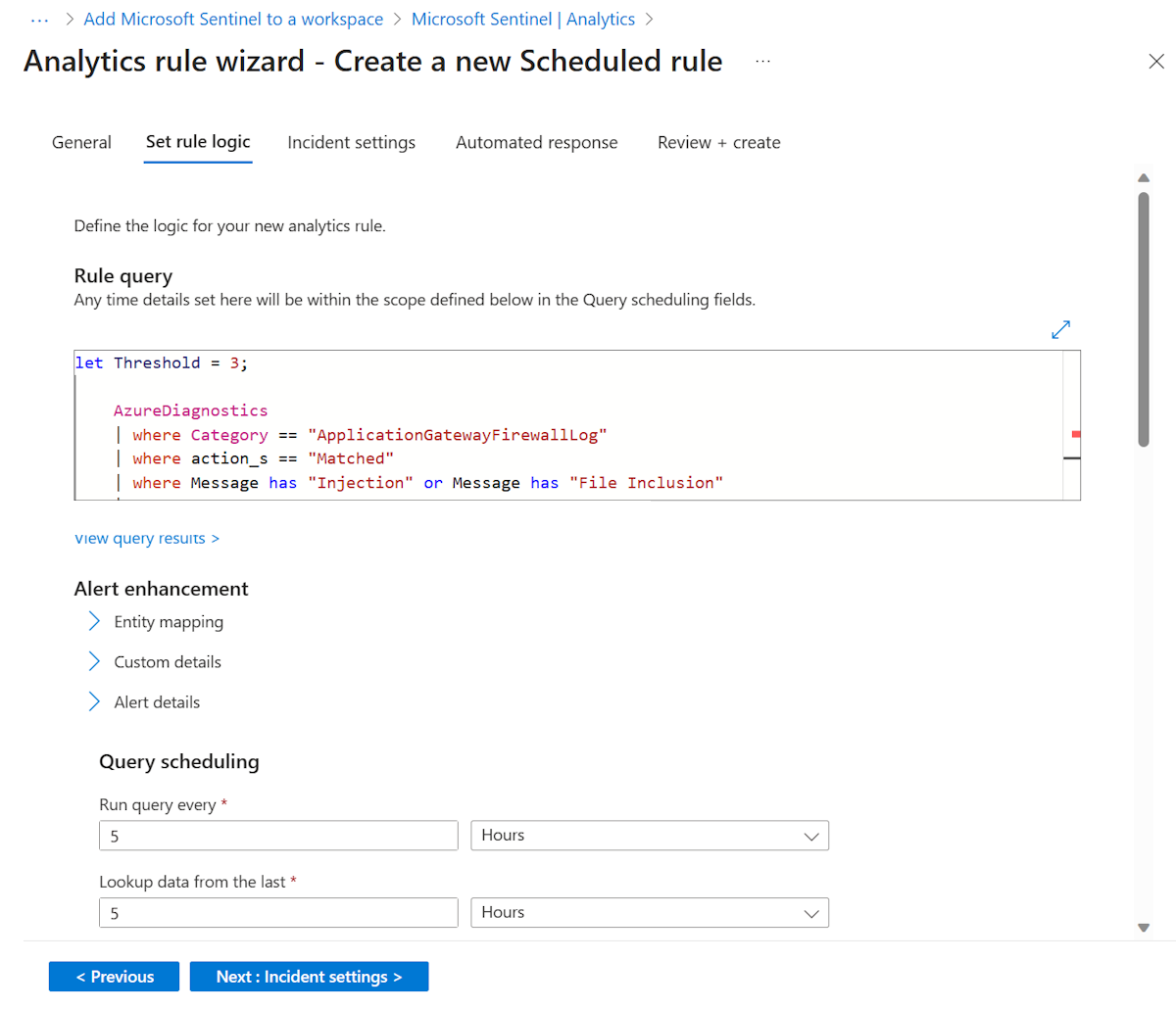

Kural mantığını ayarla sayfasında, aşağıdaki önceden oluşturulmuş Kod Ekleme sorgusunu girin: Bu sorguyu Azure Ağ Güvenliği GitHub deposunda bulabilirsiniz. Benzer şekilde, Analiz kuralları oluşturmak ve ilgili saldırı düzenlerini algılamak için depoda bulunan diğer tüm sorguları kullanabilirsiniz.

let Threshold = 3; AzureDiagnostics | where Category == "ApplicationGatewayFirewallLog" | where action_s == "Matched" | where Message has "Injection" or Message has "File Inclusion" | where ruleGroup_s == "REQUEST-932-APPLICATION-ATTACK-RCE" or ruleGroup_s == "REQUEST-931-APPLICATION-ATTACK-RFI" or ruleGroup_s == "REQUEST-932-APPLICATION-ATTACK-RCE" or ruleGroup_s == "REQUEST-933-APPLICATION-ATTACK-PHP" or ruleGroup_s == "REQUEST-942-APPLICATION-ATTACK-SQLI" or ruleGroup_s == "REQUEST-921-PROTOCOL-ATTACK" or ruleGroup_s == "REQUEST-941-APPLICATION-ATTACK-XSS" | project transactionId_g, hostname_s, requestUri_s, TimeGenerated, clientIp_s, Message, details_message_s, details_data_s | join kind = inner( AzureDiagnostics | where Category == "ApplicationGatewayFirewallLog" | where action_s == "Blocked") on transactionId_g | extend Uri = strcat(hostname_s,requestUri_s) | summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), TransactionID = make_set (transactionId_g,100), Message = make_set(Message,100), Detail_Message = make_set(details_message_s, 100), Detail_Data = make_set(details_data_s,100), Total_TransactionId = dcount(transactionId_g) by clientIp_s, Uri, action_s | where Total_TransactionId >= ThresholdNot

Bu Analiz kuralını oluşturmadan önce WAF günlüklerinin Zaten Log Analytics Çalışma Alanında olduğundan emin olmak önemlidir. Aksi takdirde, Sentinel sorgudaki sütunların bazılarını tanımaz ve hata veren her sütun için gibi

| extend action_s = column_ifexists(“action_s”, “”), transactionId_g = column_ifexists(“transactionId_g”, “”)ek giriş eklemeniz gerekir. Bu giriş sütun adlarını el ile oluşturur ve bunlara null değerler atar. Bu adımı atlamak için önce WAF günlüklerini çalışma alanına gönderin.Olay Ayarlar sayfasında, Bu analiz kuralı tarafından tetiklenen uyarılardan olay oluştur'u etkinleştirin. Uyarı gruplandırma gerektiği gibi yapılandırılabilir.

İsteğe bağlı olarak, gerekirse olaya otomatik yanıt da ekleyebilirsiniz. Otomatik yanıt yapılandırması hakkında daha ayrıntılı bilgi için bkz . Microsoft Sentinel ile Azure WAF için otomatik algılama ve yanıt.

Son olarak Gözden Geçir ve oluştur sekmesinde Kaydet'i seçin.

Bu analiz kuralı, Sentinel'in herhangi bir Kod Ekleme saldırısını kaydeden WAF günlüklerini temel alan bir olay oluşturmasına olanak tanır. Azure WAF bu saldırıları varsayılan olarak engeller, ancak güvenlik analistinin gelecekteki tehditlere yanıt vermesi için güvenlik analisti için daha fazla destek sağlar.

Azure Ağ Güvenliği GitHub deposunda bulunan önceden oluşturulmuş algılama sorgularını kullanarak Sentinel'deki Analiz Kurallarını çeşitli web uygulaması saldırıları için yapılandırabilirsiniz. Bu sorgular doğrudan Sentinel Algılama Şablonları'na eklenir. Eklendikten sonra, bu sorgular doğrudan Sentinel'in Analiz Kuralı Şablonları bölümünde kullanılabilir.