Verilerin güvenliğini sağlamada Azure Information Protection'ın rolü

Azure Information Protection (AIP), müşterilere verilerini sınıflandırma, etiketleme ve şifreleme kullanarak koruma olanağı sağlar. Azure Information Protection, BT Yönetici strator'larının şunları yapmalarını sağlar:

- E-postaları ve belgeleri önceden belirlenmiş kurallara göre otomatik olarak sınıflandırma

- özel üst bilgiler, alt bilgiler ve filigranlar gibi içeriğe işaretçiler ekleme

- Şirketin gizli dosyalarını Rights Management ile koruyarak şunları yapmalarını sağlar:

- Ortak anahtar şifrelemesi için RSA 2048 bit anahtarları ve imzalama işlemleri için SHA-256 kullanın.

- Dosyaları, kuruluş içinde ve dışında belirli bir alıcı kümesiyle şifreleme

- Dosyanın kullanılabilirliğini kısıtlamak için belirli hak kümesini uygulama

- Hak ilkesinde kullanıcının kimliğine ve yetkilendirmesine göre içeriğin şifresini çözme

Bu özellikler, kuruluşların verileri üzerinde daha fazla uçtan uca denetime sahip olmasını sağlar. Bu bağlamda Azure Information Protection, şirket verilerinin güvenliğini sağlamada önemli bir rol oynar.

Önemli

Azure Information Protection'ın nasıl çalıştığı hakkında daha fazla bilgi için bkz . Azure RMS nasıl çalışır? Kaputun altında.

Kurumsal korumanın bugünkü durumu

Günümüzde birçok kuruluş, belge ve e-postaların düz metin olarak paylaşıldığı ve veri koruyucuların kullanıcıların ayrıcalıklı içeriğe erişim iznine sahip olmadığı açıklığıyla herhangi bir koruma teknolojisine sahip değildir. SMIME gibi koruma teknolojileri karmaşıktır ve ACL'lerin e-postalar ve belgelerle birlikte seyahat etmemesi gerekir.

Büyük ölçüde korumasız bir ortamda, Azure Information Protection daha önce kullanılamayan bir güvenlik ölçüsü sağlar. Güvenlik sürekli gelişen bir konu olsa da ve hiçbir kuruluş herhangi bir zamanda %100 koruma talep etmese de, düzgün dağıtıldığında Azure Information Protection kuruluşun güvenlik ayak izini artırır.

İçerik paylaşımı için güvenlik ilkeleri

Kuruluş içinde Azure Information Protection kullanırken, BT yöneticileri istemci cihazı ve kullanıcı kimliği yönetimi üzerinde tam denetime sahiptir ve bu, kuruluş içinde paylaşım için doğru güven platformunu oluşturur. Kuruluş dışında bilgi göndermek doğal olarak daha az güvenilirdir. Bilgi koruma yaklaşımını düşünürken, risk değerlendirmesi yapmanız gereken bazı ilkeler vardır. Bu risk değerlendirmesini gerçekleştirirken aşağıdaki noktaları göz önünde bulundurun:

- Alıcının yönetilmeyen bir cihaza fiziksel erişimi vardır ve bu nedenle cihazda gerçekleşen her şeyin denetimindedir.

- Alıcının kimliği, kimliğe bürünmemeyle ilgili bir güvenilirlik derecesiyle doğrulanır.

BT yöneticisinin cihazı veya kimliği denetlemediği bir durumda BT, korunan bilgilere ne olacağını denetleyemez. Bir kullanıcı kimlik doğrulaması yapıp korumalı bilgileri açtığında, artık denetlenecek bilgiler değildir. Bu noktada, alıcıya içeriğe yerleştirilen ilkelere saygı duyduklarına güvenebilirsiniz.

Korumalı içeriğe yetkili erişimi olan kötü amaçlı bir dış alıcıyı tamamen durdurmak mümkün değildir. Azure Information Protection, etik sınırlar oluşturmaya yardımcı olur ve aydınlanmış uygulamaların kullanılması, kişilerin belgeye nasıl eriştiği konusunda dürüst kalmasına yardımcı olur. Azure Information Protection, kimlik temelinde verilen erişimin tanımlı sınırı içinde örtük güven olduğunda yardımcı olur.

Ancak, gelecekteki erişimi algılamak ve azaltmak daha kolaydır. Azure Information Protection hizmetinin Belge İzleme özelliği erişimi izleyebilir ve kuruluş belirli bir belgeye erişimi iptal ederek veya kullanıcının erişimini iptal ederek işlem yapabilir.

İçerik çok hassassa ve kuruluş alıcıya güvenemiyorsa, içeriğin ek güvenliği önemli hale gelir. Aramanın güvenlik ve erişim denetimlerini belgeye yerleştirmeyi tercih etme önerisidir.

Kimlik tabanlı güvenlik

Aşağıdaki bölümlerde korumalı içeriğe yönelik üç önemli saldırı senaryosu ve içeriğe kötü amaçlı erişimi azaltmak için ortam denetimleri ve Azure Information Protection birleşiminin nasıl kullanılabileceğini keşfedeceğiz.

Yetkisiz kullanıcıların saldırıları

Azure Information Protection'da korumanın temeli, korumalı içeriğe erişimin kimliği doğrulanmış kimlik ve yetkilendirmeye dayalı olmasıdır. Bu, Azure Information Protection ile kimlik doğrulaması veya yetkilendirmenin erişim olmadığı anlamına gelir. Azure Information Protection'ı dağıtmanın birincil nedeni budur; kuruluşların sınırsız erişim durumundan bilgilere erişimin kullanıcı kimlik doğrulaması ve yetkilendirmeye dayalı olduğu bir duruma gitmesini sağlar.

Kuruluşlar, bu Azure Information Protection özelliğini kullanarak bilgileri bölümlere ayırabilir. Örneğin: İnsan Kaynakları (İk) departmanının hassas bilgilerini departman içinde yalıtılmış olarak tutmak; ve finans departmanının verilerinin finans departmanıyla sınırlı tutulması. Azure Information Protection hiçbir şey yerine kimliğe dayalı erişim sağlar.

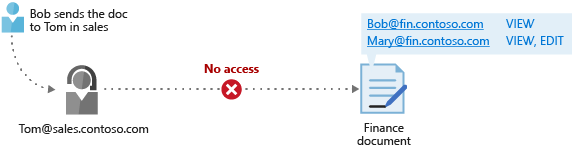

Aşağıdaki diyagramda, Tom'a belge gönderen bir kullanıcı (Bob) örneği vardır. Bu durumda Bob Finans departmanından, Tom ise Satış departmanındandır. Hiçbir hak verilmediyse Tom belgeye erişemez.

Bu senaryodaki önemli nokta, Azure Information Protection'ın yetkisiz kullanıcıların saldırılarını durdurabilmesidir. Azure Information Protection'daki şifreleme denetimleri hakkında daha fazla bilgi için bkz . Azure RMS tarafından kullanılan şifreleme denetimleri: Algoritmalar ve anahtar uzunlukları.

Kullanıcılar adına kötü amaçlı programlar tarafından erişim

Bir kullanıcı adına erişen kötü amaçlı program genellikle kullanıcının bilgisi olmadan gerçekleştirilir. Truva atları, virüsler ve diğer kötü amaçlı yazılımlar, kullanıcı adına işlem yapabilecek kötü amaçlı programların klasik örnekleridir. Böyle bir program kullanıcının kimliğine bürünebiliyorsa veya eylem yapmak için kullanıcının ayrıcalıklarından yararlanabiliyorsa, farkında olmayan bir kullanıcı adına içeriğin şifresini çözmek için Azure Information Protection SDK'sını kullanabilir. Bu eylem kullanıcının bağlamında gerçekleştiğinden, bu saldırıyı önlemenin basit bir yolu yoktur.

Buradaki amaç, kullanıcının kimliğinin güvenliğini artırmaktır; bu, sahte uygulamaların kullanıcının kimliğini ele geçirme becerisini azaltmaya yardımcı olacaktır. Microsoft Entra ID, örneğin iki öğeli kimlik doğrulaması kullanarak kullanıcı kimliğinin güvenliğini sağlamaya yardımcı olabilecek çeşitli çözümler sağlar. Ayrıca, kullanıcı kimliğinin güvenliğini sağlamak için araştırılması gereken Azure Etkinlik Dizini Kimlik Koruması'nın bir parçası olarak gelen başka özellikler de vardır.

Kimliklerin güvenliğini sağlamak Azure Information Protection kapsamının dışındadır ve yönetici sorumluluğu alanına girer.

Önemli

Kötü amaçlı programların varlığını kaldırmak için "yönetilen" bir ortama odaklanmak da önemlidir. Bu, sonraki senaryoda ele alınacaktır.

Yetkilendirmesi olan kötü amaçlı kullanıcılar

Kötü amaçlı bir kullanıcının erişimi temelde güven güvenliğinin aşılmasına neden olur. Bu senaryodaki etkinleştiricinin, önceki senaryodan farklı olarak güveni bozmak için kendi isteğiyle kimlik bilgileri sağladığından, kullanıcının ayrıcalıklarını yükseltmeye yönelik hazırlanmış bir program olması gerekir.

Azure Information Protection, istemci cihazında bulunan uygulamaları belgeyle ilişkili hakları zorunlu kılmaktan sorumlu hale getirmek için tasarlanmıştır. Tüm ölçülere göre, bugün korumalı içeriğin güvenliğindeki en zayıf bağlantı, içeriğin son kullanıcıya düz metin olarak göründüğü istemci cihazındadır. Microsoft Office gibi istemci uygulamaları hakları doğru şekilde kabul eder ve bu nedenle kötü niyetli bir kullanıcı ayrıcalıkları ilerletmek için bu uygulamaları kullanamaz. Ancak, Azure Information Protection SDK'sı ile, motivasyonu yüksek bir saldırgan haklarına uymayan uygulamalar oluşturabilir ve bu kötü amaçlı bir programın özüdür.

Bu senaryonun odak noktası istemci cihazının ve uygulamalarının güvenliğini sağlamaktır, böylece sahte uygulamalar kullanılamaz. BT yöneticisinin uygulayabileceği bazı adımlar aşağıda listelenmiştir:

- İstenmeyen programların yürütülememesine yardımcı olması için Windows AppLocker'ı kullanma

- Cihazın 'sağlıklı' olduğundan emin olmak için Intune ve Microsoft Endpoint Configuration Manager'ı kullanın

- Cihazdaki virüsten korumanın güncel olduğundan emin olun

- Kimlik doğrulaması ve SSO için Microsoft Kimlik Aracılarını destekleyen uygulamaları kullanma

Bu senaryodan önemli bir çıkar, istemci makinelerin ve uygulamaların güvenliğini sağlamanın Azure Information Protection'ı destekleyen güvenin önemli bir parçası olmasıdır.

Azure Information Protection, içeriğe erişim izni verilen kullanıcıların kötü amaçlı kötüye kullanımına karşı koruma sağlamak üzere tasarlanmadığından, söz konusu kullanıcıların içeriği kötü amaçlı değişikliklere karşı koruması beklenemez. İçerikte yapılan her türlü değişiklik, kullanıcıya ilk etapta korumalı verilere erişim verilmesini ve bir belgeyle ilişkili ilkeler ve hakların kendileri tarafından düzgün bir şekilde imzalanması ve üzerinde değişiklik yapılması gerekse de, kullanıcıya gerekli şifreleme/şifre çözme anahtarlarına erişim verildikten sonra kullanıcının verilerin şifresini teknik olarak çözebildiği varsayılabilir, değiştirin ve yeniden şifreleyin. Hem Microsoft ürünlerinde (örneğin, Office belge imzalama desteği, Outlook'ta s/MIME desteği) hem de üçüncü taraflardan Office belgelerine belge imzalama, yazarlık kanıtlama, kurcalama kanıtı ve reddedilmeme sağlamak için uygulanabilecek birçok çözüm vardır. Sizi yetkili kullanıcılar tarafından yapılan kötü amaçlı değişikliklerden korumak için yalnızca AIP'nin koruma özelliklerine güvenmemelisiniz.

Özet

Tam güvenlik tek bir teknolojinin ötesine geçer. Bir BT yöneticisi, çeşitli birbirine bağımlı araçlar aracılığıyla gerçek dünyadaki korumalı içerik üzerindeki saldırı yüzeyini azaltabilir.

- Azure Information Protection: içeriğe yetkisiz erişimi engeller

- Microsoft Intune, Microsoft Endpoint Configuration Manager ve diğer cihaz yönetimi ürünleri: Kötü amaçlı uygulamalardan arınmış yönetilen ve denetimli bir ortam sağlar

- Windows AppLocker: Kötü amaçlı uygulamalardan arındırılmış yönetilen ve denetimli bir ortam sağlar

- Microsoft Entra Identity Protection: Kullanıcı kimliğine güveni artırır

- EMS Koşullu Erişim: Cihaz ve kimliğe güveni artırır