Koşullu Erişim ile uyumlu ağ denetimini etkinleştirme

Genel Güvenli Erişim önizlemesi ile birlikte Koşullu Erişim kullanan kuruluşlar, derinlemesine savunma sağlamak için birden çok koşul kullanarak Microsoft uygulamalarına, üçüncü taraf SaaS uygulamalarına ve özel iş kolu (LoB) uygulamalarına kötü amaçlı erişimi engelleyebilir. Bu koşullar, kullanıcı kimliğine veya belirteç hırsızlığına karşı koruma sağlamak için cihaz uyumluluğu, konum ve daha fazlasını içerebilir. Genel Güvenli Erişim, Koşullu Erişim ve sürekli erişim değerlendirmesi içinde uyumlu ağ kavramını tanıtır. Bu uyumlu ağ denetimi, kullanıcıların kendi kiracıları için doğrulanmış bir ağ bağlantı modelinden bağlanmasını ve yöneticiler tarafından zorlanan güvenlik ilkeleriyle uyumlu olmasını sağlar.

Yapılandırılan uzak ağların arkasındaki cihazlara veya kullanıcılara yüklenen Genel Güvenli Erişim İstemcisi, yöneticilerin gelişmiş Koşullu Erişim denetimleriyle uyumlu bir ağın arkasındaki kaynakların güvenliğini sağlamasına olanak tanır. Bu uyumlu ağ özelliği, bir kuruluşun tüm konumları IP adreslerinin listesini tutmak zorunda kalmadan yöneticilerin yönetmesini ve bakımını yapmalarını kolaylaştırır. Yönetici istrator'ların güvenliği sağlamak için trafiği kuruluşlarının VPN çıkış noktaları üzerinden yönlendirmeleri gerekmez.

Uyumlu ağ özelliğine sahip Sürekli Erişim Değerlendirmesi (CAE) şu anda SharePoint Online için desteklenmektedir. CAE ile belirteç hırsızlığı yeniden yürütme koruması ile derinlemesine savunma uygulayabilirsiniz.

Bu uyumlu ağ denetimi her kiracıya özgüdür.

- Bu denetimi kullanarak Microsoft'un Genel Güvenli Erişim hizmetlerini kullanan diğer kuruluşların kaynaklarınıza erişememelerini sağlayabilirsiniz.

- Örneğin: Contoso, exchange online ve SharePoint Online gibi hizmetlerini uyumlu ağ denetimlerinin arkasında koruyarak bu kaynaklara yalnızca Contoso kullanıcılarının erişebildiğinden emin olabilir.

- Fabrikam gibi başka bir kuruluş uyumlu bir ağ denetimi kullanıyorsa Contoso'nun uyumlu ağ denetimini geçemez.

Uyumlu ağ, Microsoft Entra Id'de yapılandırabileceğiniz IPv4, IPv6 veya coğrafi konumlardan farklıdır. Yönetici hizmeti gerekmez.

Önkoşullar

- etkileşimde bulunan Yönetici istrator'larGenel Güvenli Erişim önizleme özellikleri, gerçekleştirdikleri görevlere bağlı olarak aşağıdaki rol atamalarından birine veya daha fazlasına sahip olmalıdır.

- Genel Güvenli Erişim önizleme özelliklerini yönetmek için Genel Güvenli Erişim Yönetici istrator rolü.

- Koşullu Erişim ilkeleri ve adlandırılmış konumlar oluşturmak ve bunlarla etkileşim kurmak için Koşullu Erişim Yönetici istrator veya Güvenlik Yönetici istrator.

- Önizleme için Bir Microsoft Entra Id P1 lisansı gerekir. Gerekirse lisans satın alabilir veya deneme lisansları alabilirsiniz.

- Microsoft 365 trafik iletme profilini kullanmak için bir Microsoft 365 E3 lisansı önerilir.

Bilinen sınırlamalar

- Sürekli erişim değerlendirmesiyle uyumlu ağ denetimi artık SharePoint Online için destekleniyor.

- Uyumlu ağ denetimi şu anda özel erişim uygulamaları için desteklenmiyor.

- Uyumlu ağ konumu koşulu, mobil cihaz yönetimine (MDM) kaydedilmemiş cihazlar için desteklenmez. Uyumlu ağ konumu koşulunu kullanarak bir Koşullu Erişim ilkesi yapılandırdığınızda, henüz MDM'ye kayıtlı olmayan cihazları olan kullanıcılar etkilenebilir. Bu cihazlardaki kullanıcılar Koşullu Erişim ilkesi denetiminde başarısız olabilir ve engellenebilir.

- Uyumlu ağ konumu koşulunu kullanırken etkilenen kullanıcıları veya cihazları dışladığınızdan emin olun.

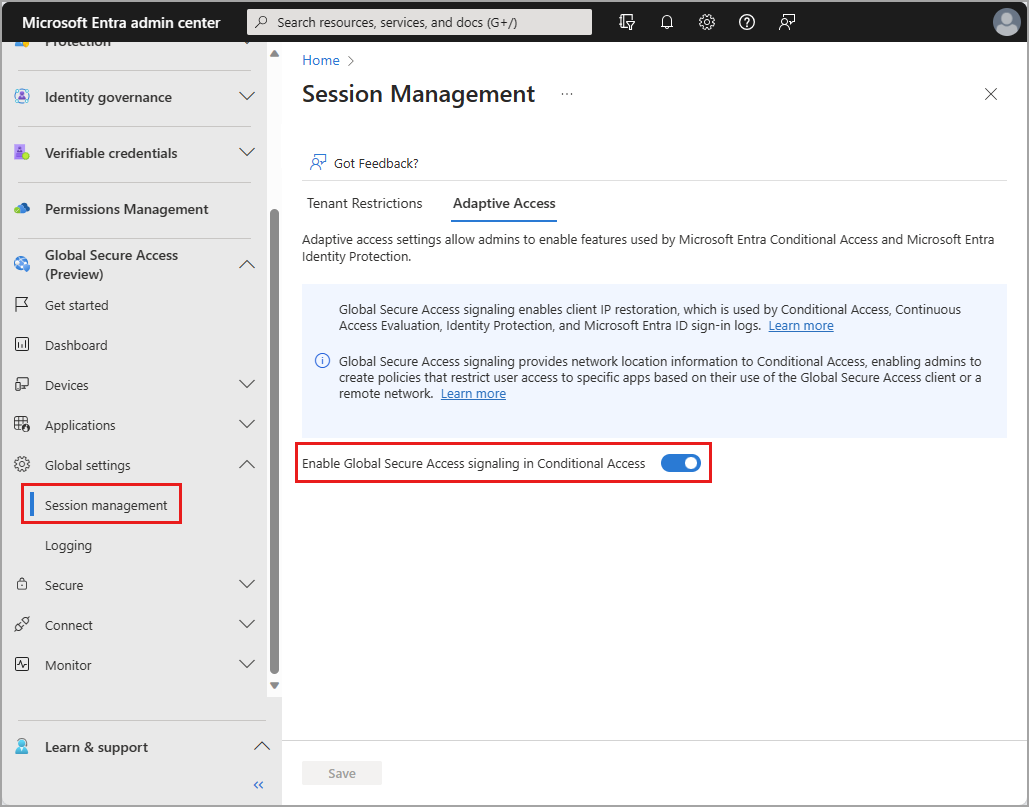

Koşullu Erişim için Genel Güvenli Erişim sinyalini etkinleştirme

Uyumlu ağ denetimine izin vermek üzere gerekli ayarı etkinleştirmek için bir yöneticinin aşağıdaki adımları gerçekleştirmesi gerekir.

- Microsoft Entra yönetim merkezinde Genel Güvenli Erişim Yönetici istrator olarak oturum açın.

- Genel Güvenli Erişim (Önizleme)>Genel ayarlar>Oturum yönetimiUyarlamalı erişim'e göz atın.

- Koşullu Erişim'de Genel Güvenli Erişimi Etkinleştir sinyalini etkinleştir iki durumlu düğmesini seçin.

- Koruma>Koşullu Erişim>Adlandırılmış konumları'na göz atın.

- Ağ Erişimi konum türüne sahip Tüm Uyumlu Ağ konumları adlı bir konumunuz olduğunu onaylayın. Kuruluşlar isteğe bağlı olarak bu konumu güvenilir olarak işaretleyebilir.

Dikkat

Kuruluşunuzun uyumlu ağ denetimine dayalı etkin Koşullu Erişim ilkeleri varsa ve Koşullu Erişim'de Genel Güvenli Erişim sinyalini devre dışı bırakırsanız, hedeflenen son kullanıcıların kaynaklara erişebilmesini istemeden engelleyebilirsiniz. Bu özelliği devre dışı bırakmanız gerekiyorsa, önce ilgili Koşullu Erişim ilkelerini silin.

Kaynaklarınızı uyumlu ağın arkasında koruma

Uyumlu ağ Koşullu Erişim ilkesi, Microsoft 365 ve üçüncü taraf kaynaklarınızı korumak için kullanılabilir.

Aşağıdaki örnekte bu tür bir ilke gösterilmektedir. Ayrıca, SharePoint Online için CAE kullanılarak belirteç hırsızlığı yeniden yürütme koruması artık desteklenmektedir.

- En azından Koşullu Erişim Yöneticisi olarak Microsoft Entra yönetici merkezinde oturum açın.

- Koruma>Koşullu Erişim'e göz atın.

- Yeni ilke oluştur'u seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

- Atamalar'ın altında Kullanıcılar'ı veya iş yükü kimliklerini seçin.

- Ekle'nin altında Tüm kullanıcılar'ı seçin.

- Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

- Hedef kaynaklar>Ekle'nin altında Uygulamaları seç'i seçin.

- Office 365 Exchange Online'ı ve/veya Office 365 SharePoint Online'ı ve/veya üçüncü taraf SaaS uygulamalarınızdan herhangi birini seçin.

- Uygulama seçicideki belirli Office 365 bulut uygulaması şu anda DESTEKLENMEDİ, bu nedenle bu bulut uygulamasını seçmeyin.

- Koşullar>Konumu altında.

- Yapılandır'ı Evet olarak ayarlayın.

- Ekle'nin altında Herhangi bir konum'a tıklayın.

- Dışla'nın altında Seçili konumlar'ı seçin.

- Tüm Uyumlu Ağ konumları konumunu seçin.

- Seç'i seçin.

- Erişim denetimleri altında:

- İzin verin, Erişimi Engelle'yi ve ardından Seç'i seçin.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Açık olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturulacak Oluştur düğmesini seçin.

Not

Tüm bulut uygulamaları için uyumlu ağ gerektiren koşullu erişim ilkesiyle birlikte Genel Güvenli Erişim trafik profillerini kullanabilirsiniz. Tüm Uyumlu Ağ konumları konumu ve Tüm bulut uygulamaları kullanılarak bir ilke ayarlanırken dışlama gerekmez.

Uyumlu bir ağ gerektiğinde trafik profilleri, Koşullu Erişim zorlamasından dahili olarak dışlanır. Bu dışlama, Genel Güvenli Erişim istemcisinin gerekli kaynaklara erişmesini sağlar.

Dışlanan trafik profili, oturum açma günlüklerinde aşağıdaki uygulama ZTNA Ağ Erişim Trafik Profili olarak görünür.

Kullanıcı dışlamaları

Koşullu Erişim ilkeleri güçlü araçlardır, aşağıdaki hesapları ilkelerinizden dışlamanızı öneririz:

- Kiracı genelinde hesap kilitlenmesini önlemek için acil durum erişimi veya kıran hesaplar. Olası olmayan senaryoda tüm yöneticiler kiracınızın dışındadır, acil durum erişimi yönetim hesabınız kiracıda oturum açmak için kullanılabilir ve erişimi kurtarma adımlarını atabilir.

- Daha fazla bilgi için Bkz . Microsoft Entra Id'de acil durum erişim hesaplarını yönetme.

- Microsoft Entra Bağlan Eşitleme Hesabı gibi hizmet hesapları ve hizmet sorumluları. Hizmet hesapları, belirli bir kullanıcıya bağlı olmayan etkileşimli olmayan hesaplardır. Bunlar normalde uygulamalara programlı erişim sağlayan arka uç hizmetleri tarafından kullanılır, ancak yönetim amacıyla sistemlerde oturum açmak için de kullanılır. MFA program aracılığıyla tamamlanmadığından bu gibi hizmet hesapları dışlanmalıdır. Hizmet sorumluları tarafından yapılan çağrılar, kapsamı kullanıcılar olan Koşullu Erişim ilkeleri tarafından engellenmez. Hizmet sorumlularını hedefleyen ilkeler tanımlamak için iş yükü kimlikleri için Koşullu Erişim'i kullanın.

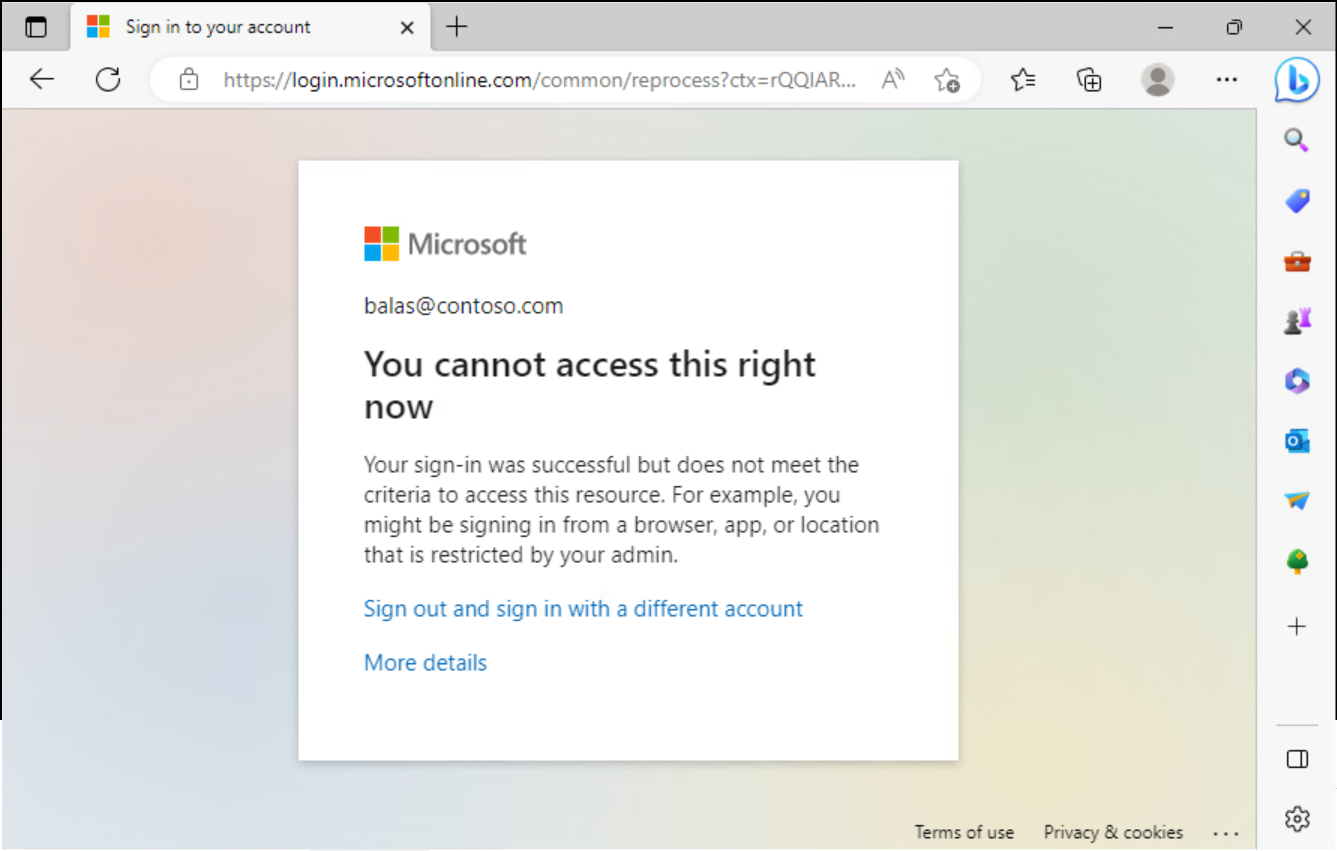

Uyumlu ağ ilkenizi deneyin

- Genel Güvenli Erişim istemcisinin yüklü ve çalışır durumda olduğu bir son kullanıcı cihazında veya

https://yourcompanyname.sharepoint.com/adresine gidinhttps://outlook.office.com/mail/. Kaynaklara erişiminiz vardır. - Windows tepsisinde uygulamaya sağ tıklayıp Duraklat'ı seçerek Genel Güvenli Erişim istemcisini duraklatın.

- veya

https://yourcompanyname.sharepoint.com/konumuna gidin, kaynaklara https://outlook.office.com/mail/ erişmeniz şu anda erişemezsiniz hata iletisiyle engellenir.

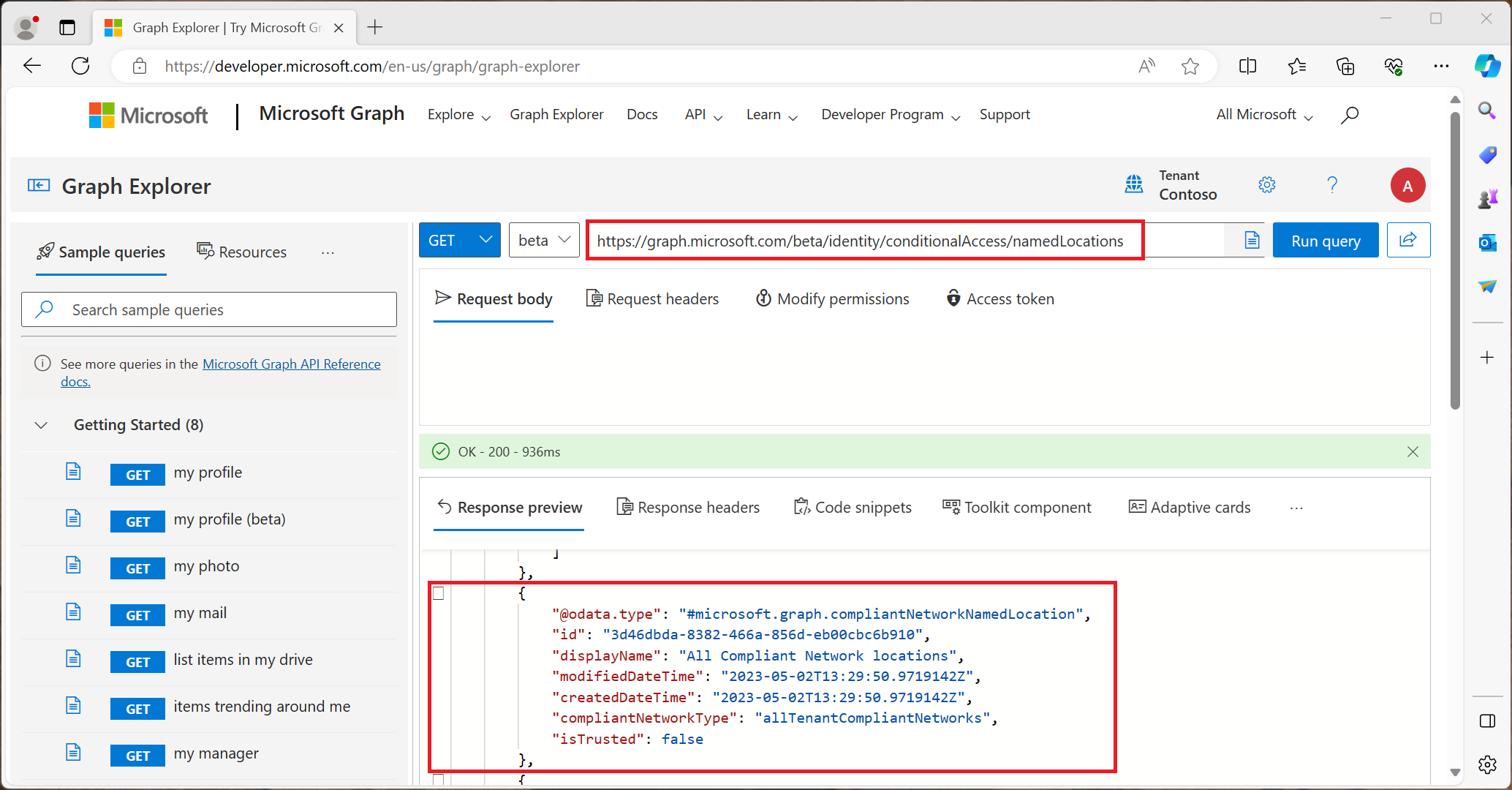

Sorun giderme

Yeni adlandırılmış konumun Microsoft Graph kullanılarak otomatik olarak oluşturulduğunu doğrulayın.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations

Kullanım Koşulları

Microsoft Entra Özel Erişim ve Microsoft Entra İnternet Erişimi önizleme deneyimlerini ve özelliklerini kullanımınız, hizmetleri edindiğiniz sözleşmelerin önizleme çevrimiçi hizmet hüküm ve koşullarına tabidir. Önizlemeler, Çevrimiçi Hizmetler için Evrensel Lisans Koşulları ve Microsoft Ürün ve Hizmetleri Veri Koruma Eki ("DPA") ve Önizleme ile sağlanan diğer bildirimlerde açıklandığı gibi azaltılmış veya farklı güvenlik, uyumluluk ve gizlilik taahhütlerine tabi olabilir.