Azure Sanal makine ağ ayarlarını yapılandırma

Video dosyalarımızı almak için özel yazılımımızı yükledik, FTP sunucusunu ayarladık ve VM'yi yapılandırdık. Ancak, FTP ile genel IP adresimize bağlanmaya çalışırsak engellenmiş olduğunu görürüz.

Sunucu yapılandırmasındaki ayarlamalar genellikle şirket içi ortamınızdaki donanımla gerçekleştirilir. Bu anlamda, Azure VM’lerini bu ortamın bir uzantısı olarak görebilirsiniz. Azure portalı, Azure CLI veya Azure PowerShell araçlarıyla yapılandırma değişiklikleri yapabilir, ağları yönetebilir, trafiği açabilir veya engelleyebilir ve çok daha fazlasını yapabilirsiniz.

Sanal makinenin Genel bakış panelinde zaten bazı temel bilgileri ve yönetim seçeneklerini gördünüz. Biraz daha ağ yapılandırmasını inceleyelim.

Azure VM'lerinde bağlantı noktalarını açma

Varsayılan olarak yeni VM’ler kilitlidir.

Uygulamalar giden isteklerde bulunabilir, ancak izin verilen tek gelen trafik sanal ağdan (örneğin, aynı yerel ağdaki diğer kaynaklardan) ve Azure Load Balancer'dan (yoklama denetimleri) gelen trafiktir.

Yapılandırmayı FTP’yi destekleyecek şekilde ayarlama işlemi iki adımdan oluşur. Yeni bir VM oluşturduğunuzda, birkaç ortak bağlantı noktası (RDP, HTTP, HTTPS ve SSH) açma fırsatınız vardır. Ancak, güvenlik duvarında başka değişikliklere ihtiyacınız varsa bunları kendiniz yapmanız gerekir.

Bu işlem iki adımdan oluşur:

- Ağ Güvenlik Grubu oluşturun.

- Etkin FTP desteği için 20 ve 21 numaralı bağlantı noktalarında trafiğe izin veren bir gelen kuralı oluşturun.

Ağ Güvenlik Grubu nedir?

Sanal ağlar (VNet) Azure ağ modelinin temelini oluşturur ve yalıtım ve koruma sağlar. Ağ Güvenlik Grupları (NSG), ağ düzeyinde ağ trafiği kurallarını zorunlu tutmak ve denetlemek için kullandığınız ana araçlardır. NSG’ler, sanal ağda gelen ve giden trafiğe filtre uygulayarak bir yazılım güvenlik duvarı sağlayan isteğe bağlı güvenlik katmanıdır.

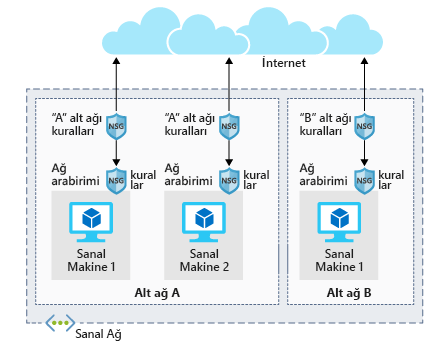

Güvenlik grupları bir ağ arabirimiyle (konak başına kurallar için), sanal ağdaki bir alt ağ ile (birden çok kaynağa uygulamak için), veya her iki düzeyle de ilişkilendirilebilir.

Güvenlik grubu kuralları

NSG’ler, ağdan geçen trafiğe izin vermek veya bunu reddetmek için kuralları kullanır. Her bir kural kaynak ve hedef adresini (veya aralığını), protokolü, bağlantı noktasını (veya aralığını), yönünü (gelen ya da giden) ve sayısal önceliği tanımlar, kurala uyan trafiğe izin verip vermeyeceğini belirler. Aşağıdaki çizimde alt ağ ve ağ arabirimi düzeylerinde uygulanan NSG kuralları gösterilmektedir.

Her güvenlik grubu, önceki bölümde açıklanan varsayılan ağ kurallarını uygulamak için bir dizi varsayılan güvenlik kuralına sahiptir. Bu varsayılan kuralları değiştiremezsiniz , ancak geçersiz kılabilirsiniz .

Azure ağ kurallarını nasıl kullanır?

Gelen trafik için, Azure alt ağ ile ilişkilendirilmiş güvenlik grubunu işler ve sonra da ağ arabirimine uygulanan güvenlik grubunu işler. Giden trafik, ters sırada işlenir (önce ağ arabirimi, ardından alt ağ).

Uyarı

Güvenlik gruplarının her iki düzeyde de isteğe bağlı olduğunu unutmayın. Hiçbir güvenlik grubu uygulanmamışsa Azure tüm trafiğe izin verir. VM'nin genel IP'si varsa, özellikle işletim sistemi bir tür güvenlik duvarı sağlamıyorsa bu ciddi bir risk olabilir.

Bu kurallar öncelik sırasına göre en düşük öncelikli kuraldan başlayarak değerlendirilir. Reddetme kuralları her zaman değerlendirmeyi durdurur. Örneğin, ağ arabirimi kuralı bir giden isteğini engelleniyorsa alt ağa uygulanan hiçbir kural denetlenmez. Trafiğe güvenlik grubu üzerinden izin verilmesi için trafiğin tüm uygulanan gruplardan geçmesi gerekir.

Son kural her zaman Tümünü Reddet kuralıdır. Bu, hem gelen hem giden trafik için 65500 önceliğiyle tüm güvenlik gruplarına eklenen varsayılan bir kuraldır. Bu, trafiğin güvenlik grubundan geçmesini sağlamak için bir izin verme kuralına sahip olmanız gerektiği anlamına gelir; aksi takdirde varsayılan son kural bunu engeller. Güvenlik kuralları hakkında daha fazla bilgi edinin.

Not

SMTP (bağlantı noktası 25) özel bir durumdur. Abonelik düzeyinize ve hesabınız oluşturulduğunda giden SMTP trafiği engellenebilir. İş gerekçesiyle bu kısıtlamanın kaldırılması isteğinde bulunabilirsiniz.