Bulut için Microsoft Defender ile ağ güvenliği önerileri alma

Ağ güvenliği çok sayıda teknolojiyi, cihazı ve işlemi kapsar. Bilgisayar ağlarının ve verilerinin bütünlüğünü, gizliliğini ve erişilebilirliğini korumak için tasarlanmış bir dizi kural ve yapılandırma sağlar. Boyut, sektör veya altyapıdan bağımsız olarak her kuruluş, onu saldırıların sürekli büyüyen risklerinden korumak için bir derece ağ güvenlik çözümleri gerektirir.

Microsoft Azure için mikro hizmetler, VM'ler, veriler ve diğerleri gibi kaynakların güvenliğini sağlama veya güvenliğini sağlama çok önemlidir. Microsoft Azure, dağıtılmış bir sanal güvenlik duvarı aracılığıyla bunu güvence altına alır.

Microsoft Azure'daki bir sanal ağ, özel IP adresleri üzerinden iletişim kurarken diğer ağlardan yalıtılır.

Ağ Güvenliği

Ağ Güvenliği, sanal ağların güvenliğini sağlama, özel bağlantılar kurma, dış saldırıları önleme ve azaltma ve DNS güvenliğini sağlama dahil olmak üzere Azure ağlarının güvenliğini sağlamaya ve korumaya yönelik denetimleri kapsar. Denetimlerin tam açıklamasını Güvenlik Denetimi V3: Microsoft Docs'ta Ağ Güvenliği sayfasında bulabilirsiniz.

NS-1: Ağ segmentasyonu sınırları oluşturma

Güvenlik İlkesi: Sanal ağ dağıtımınızın GS-2 güvenlik denetiminde tanımlanan kurumsal segmentasyon stratejinize uygun olduğundan emin olun. Kuruluş için daha yüksek risk doğurabilecek tüm iş yüklerinin yalıtılmış sanal ağlarda olması gerekir. Yüksek riskli iş yükü örnekleri şunlardır:

- Son derece hassas verileri depoluyor veya işliyor.

- Genel veya kuruluşunuzun dışındaki kullanıcılar tarafından erişilebilen bir dış ağa yönelik uygulama.

- Güvenli olmayan mimari kullanan veya kolayca düzeltilemeyen güvenlik açıkları içeren bir uygulama.

Kurumsal segmentasyon stratejinizi geliştirmek için ağ denetimlerini kullanarak iç kaynaklar arasındaki trafiği kısıtlayın veya izleyin. Belirli, iyi tanımlanmış uygulamalar (3 katmanlı uygulama gibi) için bu, ağ trafiğinin bağlantı noktalarını, protokollerini, kaynağını ve hedef IP'lerini kısıtlayarak son derece güvenli bir "varsayılan olarak reddet, özel durum tarafından izin ver" yaklaşımı olabilir. Birbiriyle etkileşim kuran çok sayıda uygulamanız ve uç noktanız varsa trafiği engelleme iyi ölçeklendirilmeyebilir ve yalnızca trafiği izleyebilirsiniz.

Azure Kılavuzu: Azure ağınızda temel segmentasyon yaklaşımı olarak bir sanal ağ (VNet) oluşturun; böylece VM'ler gibi kaynaklar bir ağ sınırı içinde sanal ağa dağıtılabilir. Ağı daha fazla segmentlere ayırmak için, daha küçük alt ağlar için sanal ağ içinde alt ağlar oluşturabilirsiniz.

Trafiği bağlantı noktası, protokol, kaynak IP adresi veya hedef IP adresine göre kısıtlamak veya izlemek için ağ güvenlik gruplarını (NSG) ağ katmanı denetimi olarak kullanın.

Karmaşık yapılandırmayı basitleştirmek için uygulama güvenlik gruplarını (ASG' ler) de kullanabilirsiniz. ASG'ler, ağ güvenlik gruplarındaki açık IP adreslerine göre ilke tanımlamak yerine, ağ güvenliğini bir uygulamanın yapısının doğal bir uzantısı olarak yapılandırmanıza olanak tanıyarak sanal makineleri gruplandırmanıza ve bu gruplara göre ağ güvenlik ilkeleri tanımlamanıza olanak tanır.

NS-2: Ağ denetimleriyle bulut hizmetlerinin güvenliğini sağlama

Güvenlik İlkesi: Kaynaklar için özel bir erişim noktası oluşturarak bulut hizmetlerinin güvenliğini sağlayın. Ayrıca mümkün olduğunda genel ağ erişimini devre dışı bırakmanız veya kısıtlamanız gerekir.

Azure Kılavuzu: Kaynaklar için özel erişim noktası oluşturmak üzere Özel Bağlantı özelliğini destekleyen tüm Azure kaynakları için özel uç noktalar dağıtın. Ayrıca mümkün olduğunda hizmetlere genel ağ erişimini devre dışı bırakmanız veya kısıtlamanız gerekir.

Belirli hizmetler için, hizmet için sanal ağı hizmet için özel erişim noktası oluşturmak üzere kısıtlayabileceğiniz sanal ağ tümleştirmesini dağıtma seçeneğiniz de vardır.

NS-3: Kurumsal ağın kenarında güvenlik duvarı dağıtma

Güvenlik İlkesi: Dış ağlara gelen ve dış ağlardan gelen ağ trafiğinde gelişmiş filtreleme gerçekleştirmek için bir güvenlik duvarı dağıtın. Segmentasyon stratejisini desteklemek için iç segmentler arasında güvenlik duvarlarını da kullanabilirsiniz. Gerekirse, ağ trafiğini güvenlik denetimi amacıyla bir ağ gereci üzerinden gitmeye zorlamanız gerektiğinde sistem yolunu geçersiz kılmak için alt ağınız için özel yollar kullanın.

En azından, uzaktan yönetim (RDP ve SSH gibi) ve intranet protokolleri (örneğin, SMB ve Kerberos) gibi bilinen hatalı IP adreslerini ve yüksek riskli protokolleri engelleyin.

Azure Kılavuzu: Çok sayıda kurumsal segment veya uç üzerinde (merkez/uç topolojisinde) tam durum bilgisi olan uygulama katmanı trafik kısıtlaması (URL filtreleme gibi) ve/veya merkezi yönetim sağlamak için Azure Güvenlik Duvarı kullanın.

Merkez/uç kurulumu gibi karmaşık bir ağ topolojiniz varsa, trafiğin istenen yoldan geçtiğinden emin olmak için kullanıcı tanımlı yollar (UDR) oluşturmanız gerekebilir. Örneğin, çıkış İnternet trafiğini belirli bir Azure Güvenlik Duvarı veya ağ sanal gereci aracılığıyla yeniden yönlendirmek için UDR kullanma seçeneğiniz vardır.

NS-4: İzinsiz giriş algılama/yetkisiz erişim önleme sistemlerini (IDS/IPS) dağıtma

Güvenlik İlkesi: Ağı incelemek ve iş yükünüzden gelen veya iş yükünden gelen trafiği yüklemek için ağ yetkisiz erişim algılama ve yetkisiz erişim önleme sistemlerini (IDS/IPS) kullanın. IDS/IPS'nin her zaman SIEM çözümünüz için yüksek kaliteli uyarılar sağlayacak şekilde ayarlandığından emin olun.

Daha ayrıntılı konak düzeyi algılama ve önleme özelliği için, ağ IDS/IPS ile birlikte konak tabanlı IDS/IPS veya konak tabanlı uç noktada algılama ve yanıtlama (EDR) çözümünü kullanın.

Azure Kılavuzu: Bilinen kötü amaçlı IP adreslerine ve etki alanlarına gelen ve giden trafiği uyarmak ve/veya engellemek için ağınızdaki Azure Güvenlik Duvarı IDPS özelliğini kullanın.

Daha ayrıntılı konak düzeyi algılama ve önleme özelliği için, ağ IDS/IPS ile birlikte VM düzeyinde konak tabanlı IDS/IPS veya Uç Nokta için Microsoft Defender gibi bir konak tabanlı uç noktada algılama ve yanıtlama (EDR) çözümü dağıtın.

NS-5: DDOS korumasını dağıtma

Güvenlik İlkesi: Ağınızı ve uygulamalarınızı saldırılara karşı korumak için dağıtılmış hizmet reddi (DDoS) koruması dağıtın.

Azure Kılavuzu: Genel ağlara açık kaynakları korumak için sanal ağınızda DDoS Ağ Koruması planını etkinleştirin.

NS-6: Web uygulaması güvenlik duvarı dağıtma

Güvenlik İlkesi: Web uygulaması güvenlik duvarı (WAF) dağıtın ve web uygulamalarınızı ve API'lerinizi uygulamaya özgü saldırılara karşı korumak için uygun kuralları yapılandırın.

Azure Kılavuzu: Uygulamalarınızı, hizmetlerinizi ve API'lerinizi ağınızın kenarındaki uygulama katmanı saldırılarına karşı korumak için Azure Uygulaması lication Gateway, Azure Front Door ve Azure Content Delivery Network'te (CDN) web uygulaması güvenlik duvarı (WAF) özelliklerini kullanın. İhtiyaçlarınıza ve tehdit ortamınıza bağlı olarak WAF'nizi "algılama" veya "önleme modunda" ayarlayın. OWASP İlk 10 güvenlik açığı gibi yerleşik bir kural kümesi seçin ve bunu uygulamanıza ayarlayın.

NS-7: Ağ güvenliği yapılandırmasını basitleştirme

Güvenlik İlkesi: Karmaşık bir ağ ortamını yönetirken ağ güvenlik yönetimini basitleştirmek, merkezileştirmek ve geliştirmek için araçları kullanın.

Azure Kılavuzu: NSG ve Azure Güvenlik Duvarı kurallarının uygulanmasını ve yönetimini basitleştirmek için aşağıdaki özellikleri kullanın:

- Tehdit bilgileri ve trafik analizi sonucuna göre bağlantı noktalarını, protokolleri ve kaynak IP'leri daha fazla sınırlayan NSG sağlamlaştırma kuralları önermek için Bulut için Microsoft Defender Uyarlamalı Ağ Sağlamlaştırma'yı kullanın.

- Sanal ağın güvenlik duvarı ilkesini ve yönlendirme yönetimini merkezileştirmek için Azure Güvenlik Duvarı Yöneticisi'ni kullanın. Güvenlik duvarı kurallarını ve ağ güvenlik grupları uygulamasını basitleştirmek için Azure Güvenlik Duvarı Manager ARM (Azure Resource Manager) şablonunu da kullanabilirsiniz.

NS-8: Güvenli olmayan hizmetleri ve protokolleri algılama ve devre dışı bırakma

Güvenlik İlkesi: İşletim sistemi, uygulama veya yazılım paketi katmanında güvenli olmayan hizmetleri ve protokolleri algılayın ve devre dışı bırakın. Güvenli olmayan hizmetleri ve protokolleri devre dışı bırakmak mümkün değilse telafi denetimleri dağıtın.

Azure Kılavuzu: SSL/TLSv1, SSHv1, SMBv1, LM/NTLMv1, wDigest, İmzasız LDAP Bağlamaları ve Kerberos'taki zayıf şifrelemeler gibi güvenli olmayan hizmet ve protokollerin kullanımını keşfetmek için Azure Sentinel'in yerleşik Güvenli Olmayan Protokol Çalışma Kitabı'nı kullanın. Uygun güvenlik standardına uymayan güvenli olmayan hizmetleri ve protokolleri devre dışı bırakın.

Not

Güvenli olmayan hizmetleri veya protokolleri devre dışı bırakmak mümkün değilse, saldırı yüzeyini azaltmak için ağ güvenlik grubu, Azure Güvenlik Duvarı veya Azure Web Uygulaması Güvenlik Duvarı aracılığıyla kaynaklara erişimi engelleme gibi telafi denetimlerini kullanın.

NS-9: Şirket içi veya bulut ağını özel olarak Bağlan

Güvenlik İlkesi: Ortak konum ortamında bulut hizmeti sağlayıcısı veri merkezleri ve şirket içi altyapı gibi farklı ağlar arasında güvenli iletişim için özel bağlantılar kullanın.

Azure Kılavuzu: Bulut hizmeti sağlayıcısı veri merkezleri ve ortak konum ortamındaki şirket içi altyapı gibi farklı ağlar arasında güvenli iletişim için özel bağlantıları kullanın.

Siteden siteye veya noktadan siteye arasında basit bağlantı için, şirket içi siteniz veya son kullanıcı cihazınız arasında Azure sanal ağıyla güvenli bir bağlantı oluşturmak için Azure sanal özel ağı (VPN) kullanın.

Kurumsal düzeyde yüksek performanslı bağlantı için Azure expressroute 'u (veya Sanal WAN) kullanarak Azure veri merkezlerini ve şirket içi altyapıyı bir ortak konum ortamında bağlayın.

İki veya daha fazla Azure sanal ağını birbirine bağlarken sanal ağ eşlemesini kullanın. Eşlenen sanal ağlar arasındaki ağ trafiği özeldir ve Azure omurga ağında tutulur.

NS-10: Etki Alanı Adı Sistemi (DNS) güvenliğini sağlama

Güvenlik İlkesi: Etki Alanı Adı Sistemi (DNS) güvenlik yapılandırmasının bilinen risklere karşı korunadığından emin olun:

- İstemcinin (işletim sistemleri ve uygulamalar gibi) doğru çözüm sonucunu aldığından emin olmak için bulut ortamınızda güvenilen yetkili ve özyinelemeli DNS hizmetlerini kullanın.

- Özel ağ için DNS çözümleme işleminin genel ağdan yalıtılabilmesi için genel ve özel DNS çözümlemesini ayırın.

- DNS güvenlik stratejinizin dns, DNS amplifications saldırıları, DNS zehirlenmesi ve kimlik sahtekarlığı gibi yaygın saldırılara karşı risk azaltmaları da içerdiğinden emin olun.

Azure Kılavuzu: Vm'nin işletim sistemi veya uygulama gibi iş yükü özyinelemeli DNS kurulumunuzda Azure özyinelemeli DNS veya güvenilen bir dış DNS sunucusu kullanın.

DNS çözümleme işleminin sanal ağdan ayrılmadığı özel DNS bölgesi kurulumu için Azure Özel DNS kullanın. Dns çözümlemesini kısıtlamak için özel bir DNS kullanın ve bu da yalnızca istemciniz için güvenilir çözüme izin verir.

İş yükünüz veya DNS hizmetiniz için aşağıdaki güvenlik tehditlerine karşı gelişmiş koruma için DNS için Azure Defender'ı kullanın:

- DNS tüneli kullanarak Azure kaynaklarınızdan veri sızdırma

- Komut ve denetim sunucusuyla iletişim kurarak kötü amaçlı yazılım

- Kimlik avı ve şifreleme madenciliği olarak kötü amaçlı etki alanlarıyla iletişim

- Kötü amaçlı DNS çözümleyicileriyle iletişimde DNS saldırıları

Özel etki alanını DNS kayıt şirketinizden kaldırmadan app service web sitesinin yetkisini alırsanız, sallanma dns kayıtlarını algılamak için App Service için Azure Defender'ı da kullanabilirsiniz.

Microsoft bulut güvenliği karşılaştırması

Microsoft, güvenlik karşılaştırmalarını kullanmanın bulut dağıtımlarının güvenliğini hızlı bir şekilde sağlamanıza yardımcı olabileceğini tespit etti. Bulut hizmeti sağlayıcılarının kapsamlı bir güvenlik en iyi uygulama çerçevesi, bulut ortamınızda birden çok hizmet sağlayıcısında belirli güvenlik yapılandırma ayarlarını seçmenize yönelik bir başlangıç noktası sağlar ve tek bir bölme kullanarak bu yapılandırmaları izlemenize olanak tanır.

Microsoft bulut güvenliği karşılaştırması (MCSB), bulut hizmetlerinizin tek veya çoklu bulut ortamında güvenliğini sağlamaya yardımcı olmak için kullanabileceğiniz yüksek etkili güvenlik önerilerinden oluşan bir koleksiyon içerir. MCSB önerileri iki önemli yönü içerir:

- Güvenlik denetimleri: Bu öneriler genellikle bulut iş yüklerinizde geçerlidir. Her öneri, genellikle karşılaştırmanın planlanması, onaylanması veya uygulanmasında yer alan paydaşların listesini tanımlar.

- Hizmet temelleri: Bunlar, belirli bir hizmetin güvenlik yapılandırmasıyla ilgili öneriler sağlamak için denetimleri tek tek bulut hizmetlerine uygular. Şu anda yalnızca Azure için hizmet taban çizgilerine sahibiz.

Microsoft bulut güvenliği karşılaştırması uygulama

- Denetim çerçevenizi planlamak için kurumsal denetimler ve hizmete özgü temeller belgelerini gözden geçirerek MCSB uygulamanızı planlayın ve İnternet Güvenliği Merkezi (CIS) Denetimleri, Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) ve Ödeme Kartı Endüstri Veri Güvenliği Standardı (PCI-DSS) çerçevesi gibi yönergelerle nasıl eşlenir?

- Çoklu bulut ortamınız için Bulut için Microsoft Defender – Mevzuat Uyumluluğu Panosu'nu kullanarak MCSB durumuyla (ve diğer denetim kümeleriyle) uyumluluğunuzu izleyin.

- Azure Blueprints, Azure İlkesi veya diğer bulut platformlarındaki eşdeğer teknolojiler gibi özellikleri kullanarak güvenli yapılandırmaları otomatikleştirmek ve MCSB (ve kuruluşunuzdaki diğer gereksinimler) ile uyumluluğu zorlamak için korumalar oluşturun.

Terminoloji

Terim denetimi ve temel genellikle Microsoft bulut güvenlik karşılaştırması belgelerinde kullanılır ve Azure'ın bu terimleri nasıl kullandığını anlamak önemlidir.

| Terim | Açıklama | Örnek |

|---|---|---|

| Control | Denetim, ele alınması gereken ve bir teknolojiye veya uygulamaya özgü olmayan bir özelliğin veya etkinliğin üst düzey bir açıklamasıdır. | Veri Koruması, güvenlik denetimi ailelerinden biridir. Veri Koruması, verilerin korunduğundan emin olmak için ele alınması gereken belirli eylemler içerir. |

| Taban çizgisi | Temel, denetimin tek tek Azure hizmetlerinde uygulanmasıdır. Her kuruluş bir karşılaştırma önerisi belirler ve Azure'da ilgili yapılandırmalar gerekir. Not: Bugün yalnızca Azure için kullanılabilir hizmet taban çizgilerine sahibiz. | Contoso şirketi, Azure SQL güvenlik temelinde önerilen yapılandırmayı izleyerek Azure SQL güvenlik özelliklerini etkinleştirmeyi arar. |

Mevzuat uyumluluğu için Bulut için Microsoft Defender kullanma

Bulut için Microsoft Defender mevzuat uyumluluğu panosunu kullanarak mevzuat uyumluluğu gereksinimlerini karşılama işlemini kolaylaştırmaya yardımcı olur.

Mevzuat uyumluluğu panosu, seçtiğiniz standartlar ve düzenlemeler için ortamınızdaki tüm değerlendirmelerin durumunu gösterir. Önerilere göre hareket ettikçe ve ortamınızdaki risk faktörlerini azalttıkça uyumluluk duruşunuz da iyileştirir.

Mevzuat uyumluluğu panosu

Panoda desteklenen uyumluluk düzenlemeleri kümesiyle uyumluluk durumunuz hakkında genel bir bakış gösterilir. Genel uyumluluk puanınızı ve her standartla ilişkili başarılı ve başarısız değerlendirmelerin sayısını görürsünüz.

Uyumluluk denetimleri

- Standardın uygulandığı abonelikler.

- Bu standart için tüm denetimlerin listesi.

- Bu denetimle ilişkili geçiş ve başarısız değerlendirmelerin ayrıntılarını görüntüleyin.

- Etkilenen kaynakların sayısı.

Bazı denetimler gri gösterilir. Bu denetimlerle ilişkilendirilmiş Bulut için Microsoft Defender değerlendirmesi yoktur. Gereksinimlerini denetleyin ve ortamınızda değerlendirin. Bunlardan bazıları teknik değil işlemle ilgili olabilir.

Belirli bir standartla uyumluluk ayrıntılarını keşfetme

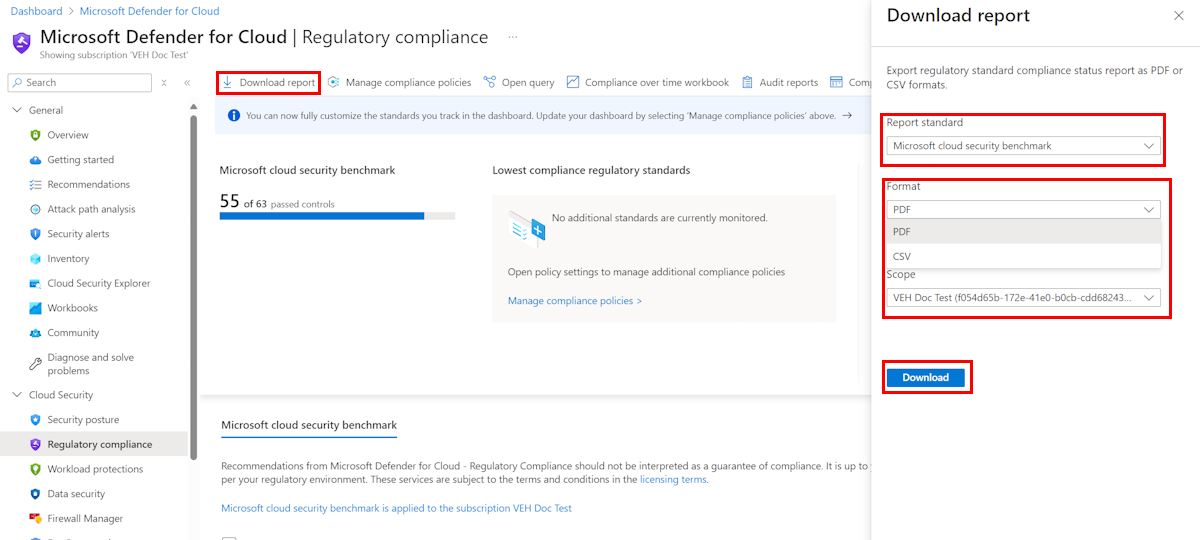

Belirli bir standart için geçerli uyumluluk durumunuzun özetini içeren bir PDF raporu oluşturmak için Raporu indir'i seçin.

Rapor, Bulut için Microsoft Defender değerlendirme verilerine göre seçilen standart için uyumluluk durumunuzun üst düzey bir özetini sağlar. Rapor, bu standardın denetimlerine göre düzenlenir. Rapor ilgili paydaşlarla paylaşılabilir ve iç ve dış denetçilere kanıt sağlayabilir.

Bulut için Microsoft Defender uyarılar

Bulut için Microsoft Defender, gerçek tehditleri algılamak ve hatalı pozitif sonuçları azaltmak için Azure kaynaklarınızdan, ağdan ve güvenlik duvarı ve uç nokta koruma çözümleri gibi bağlı iş ortağı çözümlerinden günlük verilerini otomatik olarak toplar, çözümler ve tümleştirir. Sorunu hızla araştırmak için gereken bilgiler ve bir saldırıyı düzeltmek için atılması gereken adımlarla birlikte Bulut için Microsoft Defender'de önceliklendirilmiş güvenlik uyarılarının listesi gösterilir.

Güvenlik uyarılarınızı yönetme

Bulut için Microsoft Defender genel bakış sayfası, sayfanın en üstündeki Güvenlik uyarıları kutucuğunu ve kenar çubuğundan bir bağlantı olarak gösterir.

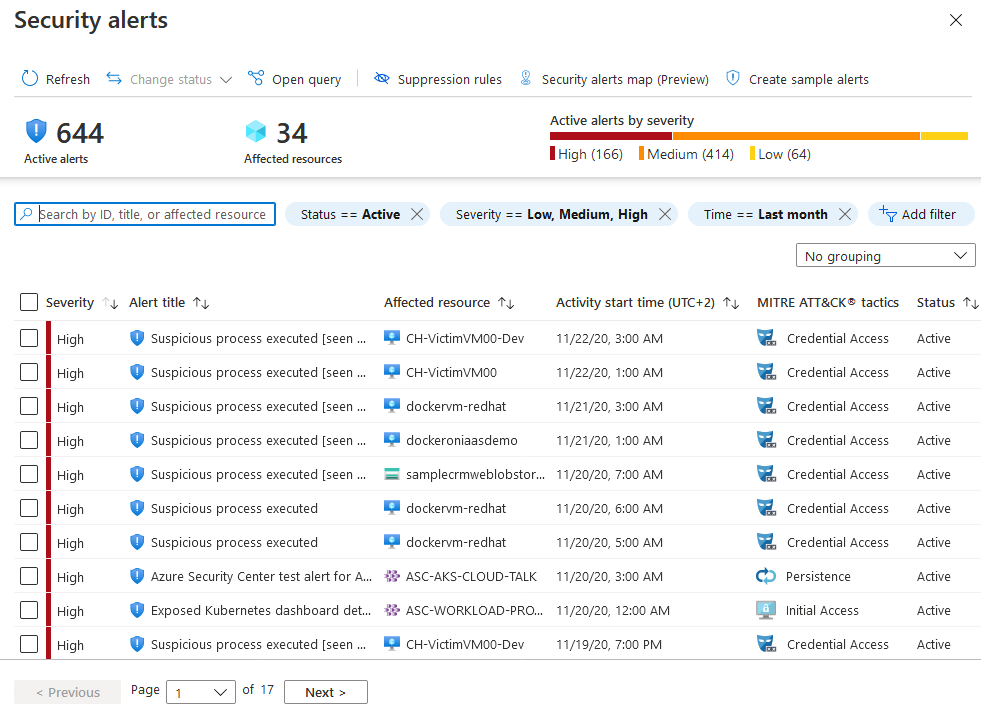

Güvenlik uyarıları sayfasında etkin uyarılar gösterilir. Listeyi Önem Derecesine, Uyarı başlığına, Etkilenen kaynağa, Etkinlik başlangıç zamanına göre sıralayabilirsiniz. MITRE ATTACK taktikleri ve durumu.

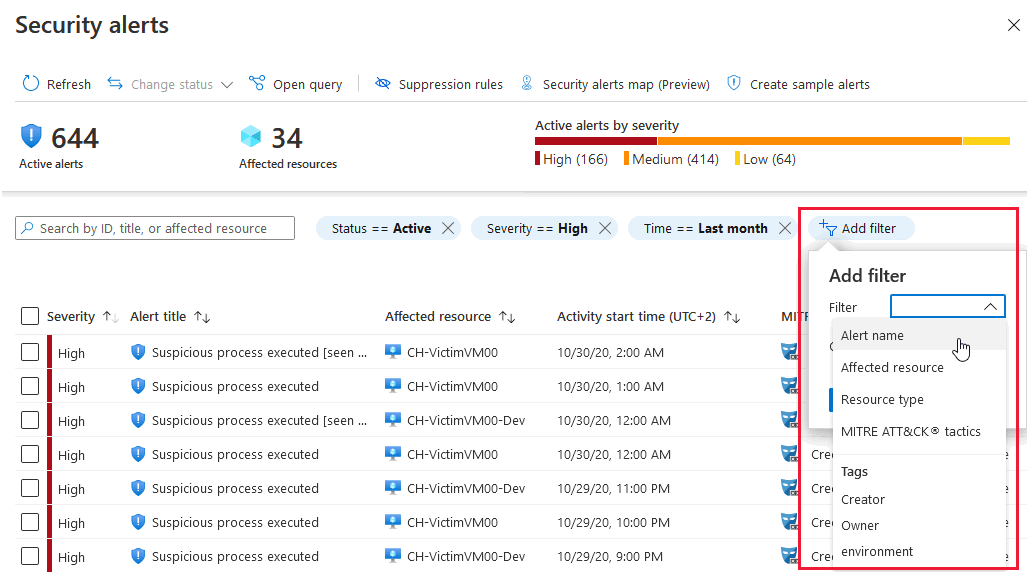

Uyarı listesini filtrelemek için ilgili filtrelerden birini seçin. Filtre ekle seçeneğiyle başka filtreler de ekleyebilirsiniz.

Liste, seçtiğiniz filtreleme seçeneklerine göre güncelleştirilir. Filtreleme çok yararlı olabilir. Örneğin, sistemdeki olası bir ihlali araştırdığınız için son 24 saat içinde oluşan güvenlik uyarılarını ele almak isteyebilirsiniz.

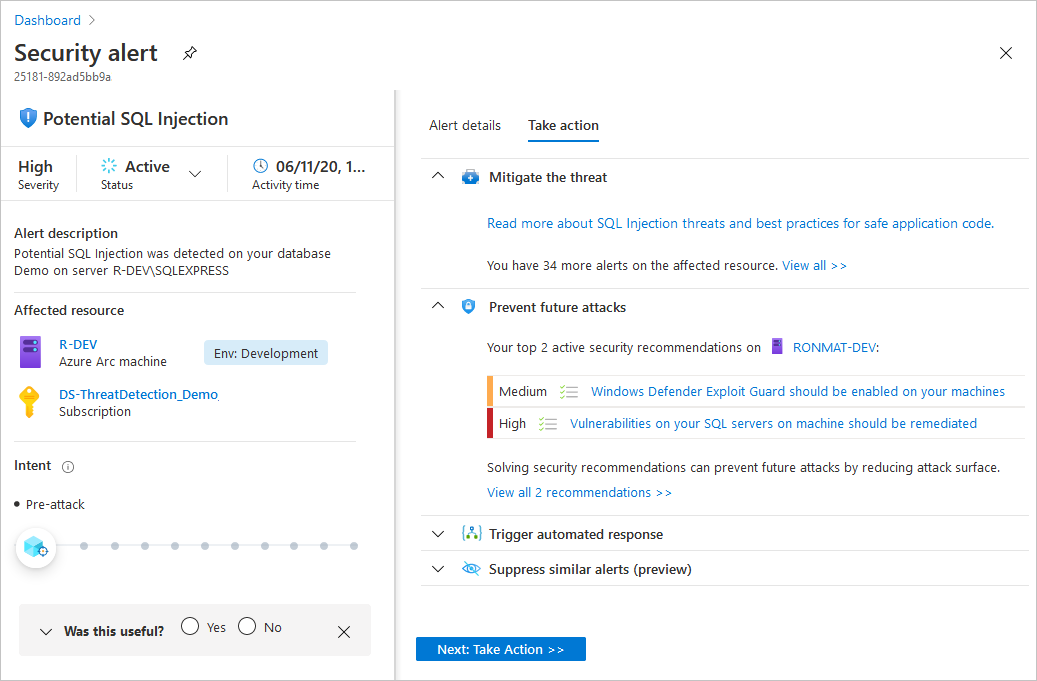

Güvenlik uyarılarını yanıtlama

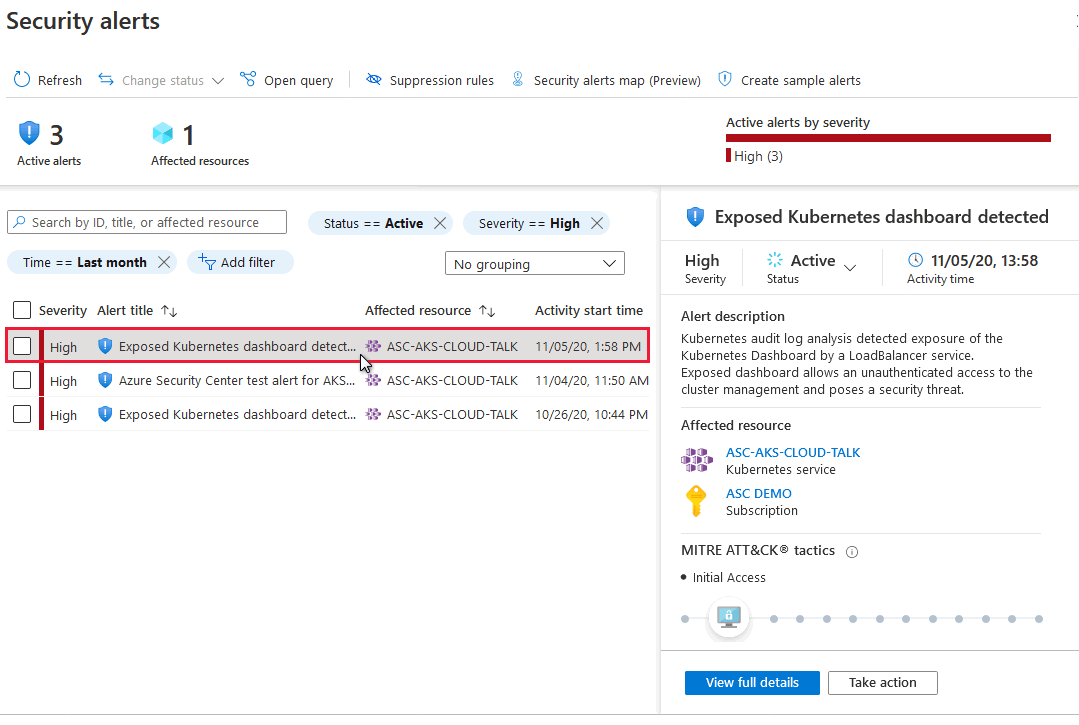

Güvenlik uyarıları listesinden bir uyarı seçin. Yan bölme açılır ve uyarının ve etkilenen tüm kaynakların açıklaması gösterilir.

Tüm ayrıntıları görüntüle, aşağıdaki görüntüde gösterildiği gibi daha fazla bilgi görüntüler:

Güvenlik uyarısı sayfasının sol bölmesinde güvenlik uyarısıyla ilgili üst düzey bilgiler gösterilir: başlık, önem derecesi, durum, etkinlik süresi, şüpheli etkinliğin açıklaması ve etkilenen kaynak. Etkilenen kaynağın yanı sıra kaynakla ilgili Azure etiketleri de vardır. Uyarıyı araştırırken kaynağın kuruluş bağlamını çıkarsamak için bunları kullanın.

Sağ bölme, sorunu araştırmanıza yardımcı olmak için uyarının diğer ayrıntılarını içeren Uyarı ayrıntıları sekmesini içerir: IP adresleri, dosyalar, işlemler ve daha fazlası.

Ayrıca sağ bölmede Eylem gerçekleştir sekmesi yer alır. Güvenlik uyarısıyla ilgili daha fazla işlem yapmak için bu sekmeyi kullanın. Şunlar gibi eylemler:

- Tehdidi azaltma: Bu güvenlik uyarısı için el ile düzeltme adımları sağlar.

- Gelecekteki saldırıları önleme: Saldırı yüzeyini azaltmaya, güvenlik duruşunu artırmaya ve böylece gelecekteki saldırıları önlemeye yardımcı olmak için güvenlik önerileri sağlar.

- Otomatik yanıtı tetikleme: Bu güvenlik uyarısına yanıt olarak bir mantıksal uygulamayı tetikleme seçeneği sağlar.

- Benzer uyarıları gizleme: Uyarı kuruluşunuz için uygun değilse benzer özelliklere sahip gelecek uyarıları gizleme seçeneği sağlar.