Azure portalını kullanarak Ağ Güvenlik Gruplarını dağıtma

Azure'daki Ağ Güvenlik Grubu (NSG), Azure sanal ağındaki Azure kaynaklarına gelen ve bu kaynaklardan gelen ağ trafiğini filtrelemenize olanak tanır. Ağ güvenlik grupları, farklı Azure kaynaklarına gelen ya da bu kaynaklardan dışarı giden ağ trafiğine izin veren veya bu trafiği reddeden güvenlik kuralları içerir. Her kural için kaynak, hedef, bağlantı noktası ve protokol belirtebilirsiniz.

NSG güvenlik kuralları

Bir ağ güvenlik grubunda Azure abonelik limitleri dahilinde sıfır veya istenen sayıda kural bulunabilir. Her bir kural aşağıdaki özellikleri belirtir:

- Ad - Ağ güvenlik grubu içinde benzersiz bir ad olmalıdır.

- Öncelik - 100 ile 4096 arasında herhangi bir sayı olabilir. Kurallar öncelik sırasına göre işleme alınır ve düşük rakamlı kurallar daha yüksek önceliğe sahip olduğundan yüksek rakamlı kurallardan önce uygulanır. Trafik bir kuralla eşleştiğinde işlem durur. Sonuç olarak, daha yüksek önceliğe sahip kurallarla aynı özniteliklere sahip düşük önceliklere (daha yüksek sayılara) sahip olan tüm kurallar işlenmez.

- Kaynak veya hedef - Herhangi bir ip adresi veya tek bir IP adresi ya da sınıfsız etki alanları arası yönlendirme (CIDR) bloğu (örneğin, 10.0.0.0/24), hizmet etiketi veya uygulama güvenlik grubu olarak ayarlanabilir.

- Protokol - TCP, UDP, ICMP, ESP, AH veya Herhangi biri olabilir.

- Yön - Gelen veya giden trafiğe uygulanacak şekilde yapılandırılabilir.

- Bağlantı noktası aralığı - Tek bir bağlantı noktası veya bağlantı noktası aralığı olarak belirtilebilir. Örneğin 80 veya 10000-10005 değerini kullanabilirsiniz. Aralık belirterek oluşturmanız gereken güvenlik kuralı sayısını azaltabilirsiniz.

- Eylem - İzin ver veya reddet olarak ayarlanabilir.

Güvenlik duvarı, trafiğe izin vermek veya trafiği reddetmek için 5 tanımlama grubu bilgilerini (kaynak, kaynak bağlantı noktası, hedef, hedef bağlantı noktası ve protokol) kullanarak ağ güvenlik grubu güvenlik kurallarını önceliğe göre değerlendirir.

Varsayılan güvenlik kuralları

Azure, oluşturduğunuz tüm ağ güvenlik gruplarına aşağıdaki varsayılan kuralları ekler:

| Yön | Ad | Öncelik | Kaynak | Kaynak Bağlantı Noktaları | Hedef | Hedef Bağlantı Noktaları | Protokol | Erişim |

|---|---|---|---|---|---|---|---|---|

| Gelen | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Tümü | İzin ver |

| Gelen | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Tümü | İzin ver |

| Gelen | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Herhangi biri | Reddet |

| Giden | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Tümü | İzin ver |

| Giden | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Tümü | İzin ver |

| Giden | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Herhangi biri | Reddet |

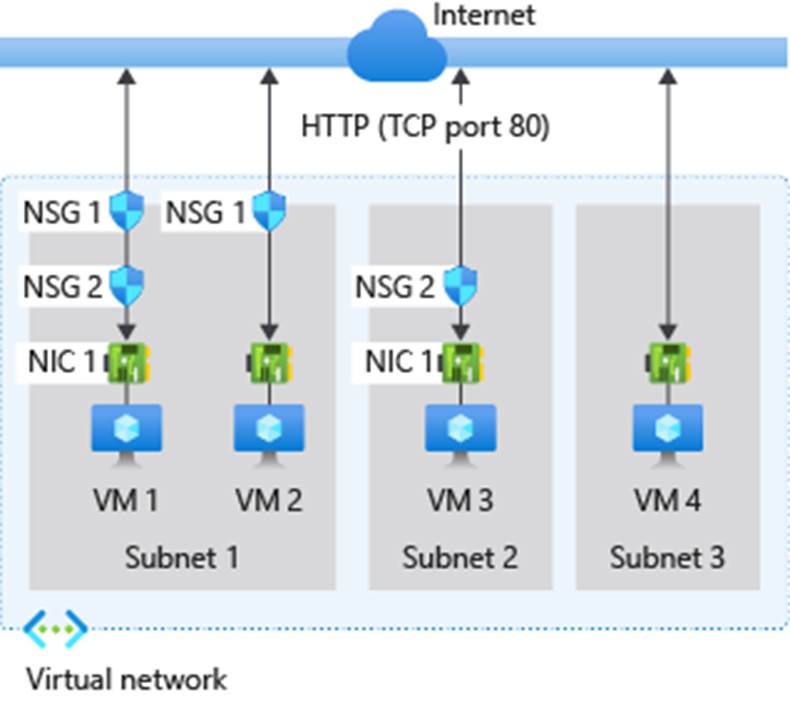

Aşağıdaki diyagram ve madde işareti noktaları, 80 numaralı TCP bağlantı noktası üzerinden İnternet'e gelen ve giden ağ trafiğine izin vermek için ağ güvenlik gruplarının nasıl dağıtılacağına ilişkin farklı senaryoları göstermektedir:

Gelen trafik için Azure, varsa önce bir alt ağ ile ilişkili bir ağ güvenlik grubundaki kuralları ve varsa ağ arabirimiyle ilişkilendirilmiş bir ağ güvenlik grubundaki kuralları işler.

- VM1:

Subnet1NSG1 ile ilişkilendirildiğinden, güvenlik kuralları işlenir ve VM1 içindedirSubnet1. 80 numaralı bağlantı noktasına gelen bağlantı noktasına izin veren bir kural oluşturmadığınız sürece,DenyAllInboundNSG2 ağ arabirimiyle ilişkilendirildiğinden varsayılan güvenlik kuralı trafiği reddeder ve NSG2 tarafından hiçbir zaman değerlendirilmez. NSG1'de bağlantı noktası 80'e izin veren bir güvenlik kuralı varsa, NSG2 trafiği işler. 80 numaralı bağlantı noktasından gelen trafiğin sanal makineye iletilmesine izin vermek için hem NSG1 hem de NSG2 içinde 80 numaralı bağlantı noktası üzerinden gelen internet bağlantılarına izin veren bir kural olması gerekir. - VM2: VM2 de içinde olduğundan NSG1'deki

Subnet1kurallar işlenir. VM2'nin ağ arabirimiyle ilişkilendirilmiş bir ağ güvenlik grubu olmadığından NSG1 üzerinden izin verilen tüm trafiği alır veya NSG1 tarafından reddedilen tüm trafik reddedilir. Ağ güvenlik grubu bir alt ağ ile ilişkilendirilmiş olduğunda bu alt ağ içindeki tüm kaynaklar için trafiğe izin verilir veya trafik reddedilir. - VM3: ile ilişkilendirilmiş

Subnet2bir ağ güvenlik grubu olmadığından, NSG2 VM3'e bağlı ağ arabirimiyle ilişkilendirildiğinden alt ağa trafiğe izin verilir ve NSG2 tarafından işlenir. - VM4: Bir ağ güvenlik grubu ile veya sanal makinedeki ağ arabirimiyle ilişkilendirildiğinden VM4'e

Subnet3trafiğe izin verilir. Ağ güvenlik grubu ile ilişkilendirilmiş olmayan alt ağ ve ağ arabirimleri üzerinden gelen tüm ağ trafiğine izin verilir.

Giden trafik için Azure, varsa önce ağ arabirimiyle ilişkili bir ağ güvenlik grubundaki kuralları ve varsa alt ağ ile ilişkilendirilmiş bir ağ güvenlik grubundaki kuralları işler.

- VM1: NSG2'deki güvenlik kuralları işlenir. İnternet'e giden 80 numaralı bağlantı noktasını reddeden bir güvenlik kuralı oluşturmadığınız sürece AllowInternetOutbound varsayılan güvenlik kuralı hem NSG1 hem de NSG2'deki trafiğe izin verir. NSG2,80 numaralı bağlantı noktasını reddeden bir güvenlik kuralına sahipse trafik reddedilir ve NSG1 bunu hiçbir zaman değerlendirmez. Sanal makinenin 80 numaralı bağlantı noktasından giden trafiği reddetmek için ağ güvenlik gruplarından birinde veya her ikisinde 80 numaralı bağlantı noktasından internete giden trafiği reddeden bir kural olması gerekir.

- VM2: VM2'ye bağlı ağ arabirimiyle ilişkilendirilmiş bir ağ güvenlik grubu olmadığından tüm trafik ağ arabirimi aracılığıyla alt ağa gönderilir. NSG1 içindeki kurallar işlenir.

- VM3: NSG2'nin 80 numaralı bağlantı noktasını reddeden bir güvenlik kuralı varsa trafik reddedilir. NSG2'nin bağlantı noktası 80'e izin veren bir güvenlik kuralı varsa, ağ güvenlik grubu ile ilişkilendirilemediğinden 80 numaralı bağlantı noktası İnternet'e gidene

Subnet2izin verilir. - VM4: Bir ağ güvenlik grubu sanal makineye bağlı ağ arabirimiyle veya ile ilişkilendirildiğinden VM4'ten gelen tüm ağ trafiğine

Subnet3izin verilir.

Uygulama Güvenlik Grupları

Uygulama Güvenlik Grubu (ASG), ağ güvenliğini bir uygulamanın yapısının doğal bir uzantısı olarak yapılandırmanıza olanak tanıyarak sanal makineleri gruplandırmanıza ve bu gruplara göre ağ güvenlik ilkeleri tanımlamanıza olanak tanır. Açık IP adreslerinin bakımını el ile yapmanıza gerek kalmadan güvenlik ilkesini farklı ölçeklerde yeniden kullanabilirsiniz. Platform açık IP adreslerinin ve birden fazla kural kümesinin karmaşık süreçlerini üstlenerek iş mantığınıza odaklanmanızı sağlar.

İhtiyacınız olan güvenlik kuralı sayısını ve kural değiştirme gereksinimini en aza indirmek için, gereken uygulama güvenlik gruplarını planlarken ve kuralları oluştururken tek IP adreslerini veya IP adresi aralıklarını kullanmak yerine hizmet etiketlerini ya da uygulama güvenlik gruplarını kullanın.

Azure portalını kullanarak NSG ile ağ trafiğini filtreleme

Sanal ağ alt ağından gelen ve giden ağ trafiğini filtrelemek için bir ağ güvenlik grubu kullanabilirsiniz. Ağ güvenlik grupları, ağ trafiğini IP adresi, bağlantı noktası ve protokole göre filtreleyen güvenlik kuralları içerir. Güvenlik kuralları bir alt ağda dağıtılmış kaynaklara uygulanır.

Azure portalını kullanarak NSG ile ağ trafiğini filtrelemenin temel aşamaları şunlardır:

- Kaynak grubu oluşturma - bu işlem önceden veya bir sonraki aşamada sanal ağı oluştururken yapılabilir. Oluşturduğunuz diğer tüm kaynaklar burada belirtilen aynı bölgede olmalıdır.

- Sanal ağ oluşturma- Bunun daha önce oluşturduğunuz kaynak grubuna dağıtılması gerekir.

- Uygulama güvenlik grupları oluşturma - Burada oluşturduğunuz uygulama güvenlik grupları, web sunucuları veya yönetim sunucuları gibi benzer işlevlere sahip sunucuları gruplandırmanıza olanak tanır. Burada iki uygulama güvenlik grubu oluşturursunuz; biri web sunucuları, diğeri yönetim sunucuları için (örneğin, MyAsgWebServers ve MyAsgMgmtServers)

- Ağ güvenlik grubu oluşturma - ağ güvenlik grubu, sanal ağınızdaki ağ trafiğinin güvenliğini sağlar. Bu NSG, sonraki aşamada bir alt ağ ile ilişkilendirilecektir.

- Bir ağ güvenlik grubunu bir alt ağ ile ilişkilendirin. Burası, daha önce oluşturduğunuz ağ güvenlik grubunu yukarıdaki 2. aşamada oluşturduğunuz sanal ağın alt ağıyla ilişkilendirdiğiniz yerdir.

- Güvenlik kuralları oluşturma - gelen güvenlik kurallarınızı burada oluşturursunuz. Burada, web sunucularınız için uygulama güvenlik grubuna (örneğin, MyAsgWebServers) 80 ve 443 bağlantı noktalarına izin veren bir güvenlik kuralı oluşturursunuz. Ardından 3389 numaralı bağlantı noktasında yönetim sunucularınız için uygulama güvenlik grubuna RDP trafiğine izin vermek için başka bir güvenlik kuralı oluşturursunuz (örneğin, MyAsgMgmtServers). Bu kurallar VM'nize uzaktan ve IIS Web sunucunuza nereden erişebileceğinizi denetler.

- Sanal makine oluşturma - burası, sonraki aşamada ilgili uygulama güvenlik grubuyla ilişkilendirilecek web sunucusunu (örneğin, MyVMWeb) ve yönetim sunucusunu (örneğin, MyVMMgmt) oluşturduğunuz yerdir.

- NIC'leri bir ASG ile ilişkilendirme - her sanal makineye bağlı ağ arabirim kartını (NIC) yukarıdaki 3. aşamada oluşturduğunuz ilgili uygulama güvenlik grubuyla ilişkilendirdiğiniz yerdir.

- Trafik filtrelerini test etme - son aşama, trafik filtrelemenizin beklendiği gibi çalıştığını test ettiğiniz aşamadır.

- Bunu test etmek için rdp bağlantısı kullanarak yönetim sunucusu sanal makinesine (örneğin, MyVMMgmt) bağlanmayı denersiniz; böylece bağlantı noktası 3389 İnternet'ten yönetim sunucuları uygulama güvenlik grubuna gelen bağlantılara izin verdiği için bağlanabildiğinizi doğrularsınız (örneğin, MyAsgMgmtServers).

- Yönetim sunucusundaki RDP oturumuna (örneğin, MyVMMgmt) bağlıyken, yönetim sunucusu sanal makinesinden (örneğin, MyVMMgmt) web sunucusu sanal makinesine (örneğin, MyVMWeb) yönelik bir RDP bağlantısını test edersiniz; aynı ağdaki sanal makineler varsayılan olarak her bağlantı noktası üzerinden iletişim kurabilir.

- Ancak, web sunucuları uygulama güvenlik grubunun güvenlik kuralı (örneğin MyAsgWebServers) İnternet'ten gelen 3389 numaralı bağlantı noktasına bağlantıları engellediğinden, web sunucusu sanal makinesine (örneğin, MyVMWeb) İnternet'ten RDP bağlantısı oluşturamazsınız. İnternet'ten gelen trafik varsayılan olarak tüm kaynaklara reddedilir.

- Web sunucusundaki RDP oturumuna bağlıyken (örneğin, MyVMWeb), ardından web sunucusuna IIS yükleyebilir, ardından web sunucusu sanal makinesi RDP oturumuyla bağlantıyı kesebilir ve yönetim sunucusu sanal makinesi RDP oturumuyla bağlantınızı kesebilirsiniz. Azure portalında, web sunucusu sanal makinesinin Genel IP adresini (örneğin, MyVMWeb) belirler ve bilgisayarınızda bir web tarayıcısı açıp http:// (örneğin, http://23.96.39.113) adresine giderek web sunucusu sanal makinesine İnternet'ten erişebildiğinizden emin olursunuz. 80 numaralı bağlantı noktasının İnternet'ten web sunucuları uygulama güvenlik grubuna (örneğin MyAsgWebServers) gelen erişimine izin verildiğinden standart IIS karşılama ekranını görmeniz gerekir. Web sunucusu sanal makinesine bağlı ağ arabirimi (örneğin, MyVMWeb), web sunucuları uygulama güvenlik grubuyla (örneğin, MyAsgWebServers) ilişkilendirilir ve bu nedenle bağlantıya izin verir.

Tüm bu görevlerin ayrıntılı adımlarını görüntülemek için bkz . Öğretici: Azure portalını kullanarak ağ trafiğini bir ağ güvenlik grubuyla filtreleme.