Azure Güvenlik Duvarı tasarlama ve uygulama

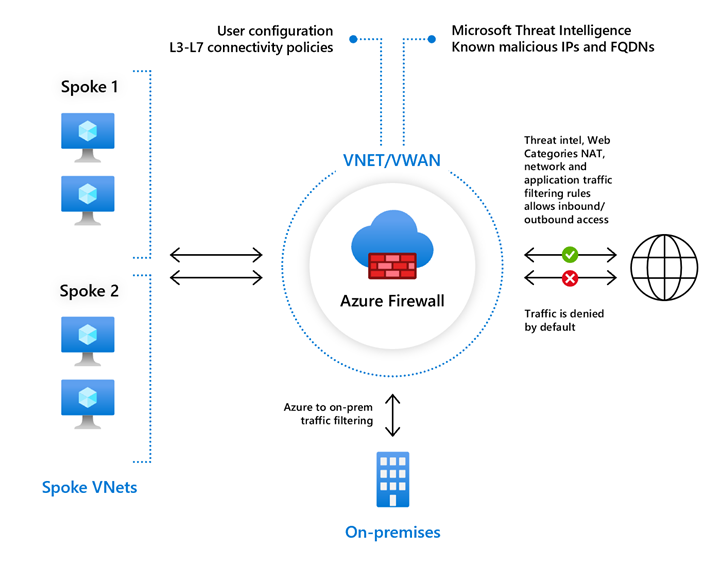

Azure Güvenlik Duvarı, Azure Sanal Ağ kaynaklarınızı koruyan yönetilen, bulut tabanlı bir güvenlik hizmetidir. Yerleşik yüksek kullanılabilirlik oranı ve kısıtlamasız bulut ölçeklenebilirliğiyle hizmet olarak tam durum bilgisi olan bir güvenlik duvarıdır.

Azure Güvenlik Duvarı özellikleri

Azure Güvenlik Duvarı aşağıdaki özellikleri içerir:

- Yerleşik yüksek kullanılabilirlik - Yüksek kullanılabilirlik yerleşiktir, bu nedenle ek yük dengeleyici gerekmez ve yapılandırmanız gereken bir şey yoktur.

- Kısıtlanmamış bulut ölçeklenebilirliği - Azure Güvenlik Duvarı değişen ağ trafiği akışlarına uyum sağlamak için gereken ölçeği genişletebilir, böylece en yoğun trafiğiniz için bütçe oluşturmanız gerekmez.

- Uygulama FQDN filtreleme kuralları - Giden HTTP/S trafiğini veya Azure SQL trafiğini joker karakterler de dahil olmak üzere belirtilen tam etki alanı adları (FQDN) listesiyle sınırlayabilirsiniz. Bu özelliğe TLS sonlandırması gerekmez.

- Ağ trafiği filtreleme kuralları - Kaynak ve hedef IP adresi, bağlantı noktası ve protokole göre ağ filtreleme kurallarını merkezi olarak oluşturabilir veya reddedebilirsiniz. Azure Güvenlik Duvarı tamamen durum bilgisine sahiptir; bu nedenle, farklı türden bağlantıların geçerli paketlerini tanıyabilir. Kurallar, birden çok abonelik ve sanal ağda zorlanır ve günlüğe kaydedilir.

- FQDN etiketleri - Bu etiketler, güvenlik duvarınız üzerinden iyi bilinen Azure hizmet ağı trafiğine izin vermenizi kolaylaştırır. Örneğin Windows Update ağ trafiğine güvenlik duvarınızda izin vermek istediğiniz varsayalım. Bir uygulama kuralı oluşturup Windows Update etiketini eklersiniz. Artık Windows Update’in ağ trafiği, güvenlik duvarınızdan geçebilir.

- Hizmet etiketleri - Hizmet etiketi, güvenlik kuralı oluşturma karmaşıklığını en aza indirmeye yardımcı olmak için bir grup IP adresi ön ekini temsil eder. Kendi hizmet etiketinizi oluşturamaz veya bir etiket içinde yer alacak IP adreslerini belirleyemezsiniz. Microsoft, hizmet etiketi tarafından elde edilen adres öneklerini yönetir ve adres değişikliği olarak hizmet etiketini otomatik olarak güncelleştirir.

- Tehdit bilgileri - Güvenlik duvarınız için bilinen kötü amaçlı IP adresleri ve etki alanlarından gelen/giden trafiği uyarmak ve reddetmek için tehdit bilgileri tabanlı filtreleme (IDPS) etkinleştirilebilir. IP adresleri ve etki alanları, Microsoft Tehdit Analizi akışından alınır.

- TLS incelemesi - Güvenlik duvarı giden trafiğin şifresini çözebilir, verileri işleyebilir, ardından verileri şifreleyebilir ve hedefe gönderir.

- Giden SNAT desteği - Tüm giden sanal ağ trafiği IP adresleri Azure Güvenlik Duvarı genel IP'ye (Kaynak Ağ Adresi Çevirisi (SNAT)) çevrilir. Sanal ağınızdan kaynaklanan uzak İnternet hedeflerine yönelik trafiği tanımlayabilir ve buna izin verebilirsiniz.

- Gelen DNAT desteği - Güvenlik duvarı genel IP adresinize gelen İnternet ağ trafiği çevrilir (Hedef Ağ Adresi Çevirisi) ve sanal ağlarınızda özel IP adreslerine filtre uygulanır.

- Birden çok genel IP adresi - Belirli DNAT ve SNAT senaryolarını etkinleştirmek için birden çok genel IP adresini (en fazla 250) güvenlik duvarınızla ilişkilendirebilirsiniz.

- Azure İzleyici günlüğü - Tüm olaylar Azure İzleyici ile tümleşiktir ve günlükleri bir depolama hesabına arşivlemenize, Event Hubs'ınıza olayları akışla aktarmanıza veya Azure İzleyici günlüklerine göndermenize olanak sağlar.

- Zorlamalı tünel - Azure Güvenlik Duvarı, İnternet'e bağlı tüm trafiği doğrudan İnternet'e gitmek yerine belirlenen bir sonraki atlamaya yönlendirecek şekilde yapılandırabilirsiniz. Örneğin ortamınızda ağ trafiğini internete iletilmeden önce işleyen şirket içi uç güvenlik duvarı veya farklı bir ağ sanal gereci (NVA) olabilir.

- Web kategorileri - Web kategorileri yöneticilerin kumar web siteleri, sosyal medya web siteleri ve diğerleri gibi web sitesi kategorilerine kullanıcı erişimine izin vermesine veya erişimi reddetmesine olanak tanır. Web kategorileri Azure Güvenlik Duvarı Standard'a dahil edilir, ancak Azure Güvenlik Duvarı Premium Önizleme'de daha ince ayarlıdır. Standart SKU'daki FQDN tabanlı kategoriyle eşleşen Web kategorileri özelliğinin aksine Premium SKU, hem HTTP hem de HTTPS trafiğinin URL'sinin tamamına göre kategoriyle eşleşir.

- Sertifikalar - Azure Güvenlik Duvarı Ödeme Kartı Sektörü (PCI), Hizmet Kuruluşu Denetimleri (SOC), Uluslararası Standardizasyon Kuruluşu (ISO) ve ICSA Labs ile uyumludur.

Azure Güvenlik Duvarı kural işleme

Azure Güvenlik Duvarı NAT kurallarını, ağ kurallarını ve uygulama kurallarını yapılandırabilirsiniz ve bu, klasik kurallar veya Güvenlik Duvarı İlkesi kullanılarak yapılabilir. Kurallar trafiğe izin verecek şekilde el ile yapılandırılana kadar Azure Güvenlik Duvarı varsayılan olarak tüm trafiği reddeder.

Klasik kurallarla kural işleme

Klasik kurallarda kural koleksiyonları öncelik sırasına göre kural türüne göre işlenir ve daha düşük sayılar 100 ile 65.000 arasındadır. Kural koleksiyonu adı yalnızca harf, sayı, alt çizgi, nokta veya kısa çizgi içerebilir. Ayrıca bir harf veya sayı ile başlamalı ve bir harf, sayı veya alt çizgiyle bitmelidir. Ad uzunluğu üst sınırı 80 karakterdir. Gerektiğinde daha fazla kural koleksiyonu eklemek için kendinize alan kazandırmak için başlangıçta kural koleksiyonu öncelik sayılarınızı 100 (örneğin, 100, 200, 300 vb.) artımlarla aralıklamanız en iyi yöntemdir.

Güvenlik Duvarı İlkesi ile kural işleme

Güvenlik Duvarı İlkesi ile kurallar, Kural Koleksiyonu Grupları'nda yer alan Kural Koleksiyonları içinde düzenlenir. Kural Koleksiyonları aşağıdaki türlerden olabilir:

- DNAT (Hedef Ağ Adresi Çevirisi)

- Ağ

- Uygulama

Tek bir Kural Koleksiyonu Grubu içinde birden çok Kural Koleksiyonu türü tanımlayabilir ve bir Kural Koleksiyonunda sıfır veya daha fazla Kural tanımlayabilirsiniz, ancak Kural Koleksiyonu içindeki kurallar aynı türde olmalıdır (ÖRNEĞIN, DNAT, Ağ veya Uygulama).

Güvenlik Duvarı İlkesi ile kurallar Kural Koleksiyonu Grubu Önceliği ve Kural Koleksiyonu önceliğine göre işlenir. Öncelik, 100 (en yüksek öncelik) ile 65.000 (en düşük öncelik) arasındaki herhangi bir sayıdır. En yüksek öncelikli Kural Koleksiyonu Grupları önce işlenir ve bir Kural Koleksiyonu Grubu içinde, en yüksek önceliğe (en düşük sayı) sahip Kural Koleksiyonları önce işlenir.

Bir güvenlik duvarı ilkesinin üst ilkeden devralınması durumunda, üst ilkedeki Kural Koleksiyonu Grupları her zaman alt ilkenin önceliğine bakılmaksızın öncelik kazanır.

Uygulama kuralları her zaman ağ kurallarından sonra işlenir ve bunlar her zaman Kural Koleksiyonu Grubu veya Kural Koleksiyonu önceliği ve ilke devralmadan bağımsız olarak DNAT kurallarından sonra işlenir.

Ağ kurallarını ve uygulama kurallarını kullanarak giden bağlantı

Hem ağ kurallarını hem de uygulama kurallarını yapılandırıyorsanız, ağ kuralları uygulama kuralları öncesinde öncelik sırasına göre uygulanır. Buna ek olarak, tüm kurallar sonlandırıcıdır, bu nedenle bir ağ kuralında bir eşleşme bulunursa, bundan sonra başka hiçbir kural işlenmez.

Ağ kuralı eşleşmesi yoksa ve protokol HTTP, HTTPS veya MSSQL ise paket, uygulama kuralları tarafından öncelik sırasına göre değerlendirilir. HTTP için Azure Güvenlik Duvarı, ana bilgisayar üst bilgisine göre bir uygulama kuralı eşleşmesi ararken, HTTPS için Azure Güvenlik Duvarı yalnızca Sunucu Adı Göstergesi'ne (SNI) göre bir uygulama kuralı eşleşmesi arar.

DNAT kurallarını ve ağ kurallarını kullanarak gelen bağlantı

Gelen İnternet bağlantısı, DNAT yapılandırılarak etkinleştirilebilir. Daha önce belirtildiği gibi, DNAT kuralları ağ kurallarından önce öncelikli olarak uygulanır. Eşleşme bulunursa, çevrilen trafiğe izin veren örtük bir ağ kuralı eklenir. Güvenlik nedeniyle önerilen yaklaşım, ağa DNAT erişimine izin vermek ve joker karakter kullanmaktan kaçınmak için belirli bir İnternet kaynağı eklemektir.

Uygulama kuralları gelen bağlantılar için uygulanmaz. Bu nedenle, gelen HTTP/S trafiğini filtrelemek istiyorsanız Web Uygulaması Güvenlik Duvarı (WAF) kullanmalısınız.

Gelişmiş güvenlik için, bir kuralı daha önce izin verilen trafiğe erişimi reddedecek şekilde değiştirirseniz, ilgili tüm mevcut oturumlar bırakılır.

Azure Güvenlik Duvarı dağıtma ve yapılandırma

Azure Güvenlik Duvarı dağıtırken aşağıdakilere dikkat edin:

- Abonelikler ve sanal ağlar arasında uygulama ve ağ bağlantı ilkelerini merkezi olarak oluşturabilir, zorunlu kılabilir ve günlüğe kaydedebilir.

- Sanal ağ kaynaklarınız için statik, genel bir IP adresi kullanır. Böylece şirket dışındaki güvenlik duvarları, sanal ağınızdan gelen trafiği belirleyebilir.

- Günlüğe kaydetme ve analiz için Azure İzleyici ile tamamen tümleşiktir.

- Güvenlik duvarı kuralları oluştururken en iyisi FQDN etiketlerini kullanmaktır.

Azure Güvenlik Duvarı dağıtma ve yapılandırmanın temel aşamaları şunlardır:

- Kaynak grubu oluşturma

- Sanal ağı ve alt ağları oluşturma

- Alt ağda iş yükü VM'si oluşturma

- Güvenlik duvarını ve ilkeyi sanal ağa dağıtma

- Varsayılan giden yol oluşturma

- Uygulama kuralı yapılandırma

- Ağ kuralını yapılandırma

- Hedef NAT (DNAT) kuralı yapılandırma

- Güvenlik duvarını test etme

Kullanılabilirlik Alanları ile Azure Güvenlik Duvarı dağıtma

Azure Güvenlik Duvarı en önemli özelliklerinden biri Kullanılabilirlik Alanları.

Azure Güvenlik Duvarı dağıtırken, daha fazla kullanılabilirlik için birden çok Kullanılabilirlik Alanları yaymak üzere yapılandırabilirsiniz. Azure Güvenlik Duvarı bu şekilde yapılandırdığınızda kullanılabilirliğiniz %99,99 çalışma süresine yükselir. İki veya daha fazla Kullanılabilirlik Alanları seçildiğinde %99,99 çalışma süresi SLA'sı sunulur.

Ayrıca hizmet standardı %99,95 SLA'yı kullanarak Azure Güvenlik Duvarı yalnızca yakınlık nedeniyle belirli bir bölgeyle ilişkilendirebilirsiniz.

Daha fazla bilgi için bkz. Azure Güvenlik Duvarı Hizmet Düzeyi Sözleşmesi (SLA).

Kullanılabilirlik Alanı'nda dağıtılan bir güvenlik duvarı için ek maliyet yoktur. Ancak, Kullanılabilirlik Alanları ile ilişkili gelen ve giden veri aktarımları için ek maliyetler vardır.

Daha fazla bilgi için bkz . Bant genişliği fiyatlandırma ayrıntıları.

Azure Güvenlik Duvarı Kullanılabilirlik Alanları yalnızca Kullanılabilirlik Alanları destekleyen bölgelerde kullanılabilir.

Kullanılabilirlik Alanları yalnızca güvenlik duvarı dağıtımı sırasında yapılandırılabilir. Mevcut bir güvenlik duvarını Kullanılabilirlik Alanları içerecek şekilde yapılandıramazsınız.

Kullanılabilirlik Alanları ile Azure Güvenlik Duvarı dağıtma yöntemleri

Kullanılabilirlik Alanları kullanarak Azure Güvenlik Duvarı dağıtmak için çeşitli yöntemler kullanabilirsiniz.

- Azure portal

- Azure PowerShell - bkz. Azure PowerShell kullanarak Kullanılabilirlik Alanları ile Azure Güvenlik Duvarı dağıtma

- Azure Resource Manager şablonu - bkz. Hızlı Başlangıç: Kullanılabilirlik Alanları ile Azure Güvenlik Duvarı dağıtma - Azure Resource Manager şablonu