Alıştırma - JIT VM erişimini etkinleştirme

Bu özelliği kullanmak için Bulut için Microsoft Defender gelişmiş güvenlik özelliklerine sahip olmanız gerekir. Bir deneme sürümünü etkinleştirdikten veya aboneliğinizde gelişmiş güvenliği etkinleştirdikten sonra, abonelikteki seçili Azure sanal makineleri (VM) için Tam zamanında (JIT) sanal makine (VM) erişimini etkinleştirebilirsiniz. Deneme sürümünü şimdi başlatmak istemiyorsanız, gerekli adımları görmek için aşağıdaki yönergeleri okuyabilirsiniz.

Yeni VM oluştur

Azure Cloud Shell kullanarak bir sanal makine oluşturarak başlayalım.

Not

Bu alıştırma Azure Korumalı Alanı'nda gerçekleştirilemez. Bulut için Defender için gelişmiş güvenlik özellikleri etkinleştirilmiş bir abonelik seçtiğinizden emin olun.

Azure Portal’ında oturum açın.

Azure portalı araç çubuğunun sağ üst kısmından Cloud Shell simgesini seçin. Cloud Shell portalın alt kısmında görünür.

Bazı varsayılan değerleri ayarlayarak başlayın, böylece bunları birden çok kez girmeniz gerekmez.

Varsayılan konumu ayarlayın. Burada eastus kullanıyoruz, ancak bunu size daha yakın bir konuma değiştirebilirsiniz.

az configure --defaults location=eastusİpucu

Komutları panoya kopyalamak için Kopyala düğmesini kullanabilirsiniz. Yapıştırmak için Cloud Shell terminalinde yeni bir satıra sağ tıklayıp Yapıştır'ı seçin veya Shift+Insert klavye kısayolunu (macOS üzerinde⌘+V) kullanın.

Ardından VM kaynaklarınızı barındırmak için yeni bir Azure kaynak grubu oluşturun. Bitirdiğimizde bu grubu silmeyi kendimize anımsatmak için buradaki adı

mslearnDeleteMekullandık.az group create --name mslearnDeleteMe --location eastusDevam edin ve varsayılan kaynak grubu olarak ayarlayın

mslearnDeleteMe.az configure --defaults group="mslearnDeleteMe"Ardından, yeni bir Windows tabanlı VM oluşturmak için aşağıdaki komutu çalıştırın. Değerini kendi geçerli parolanızla değiştirdiğinden

<your-password-here>emin olun.az vm create \ --name SRVDC01 \ --image win2019datacenter \ --resource-group mslearnDeleteMe \ --admin-username azureuser \ --admin-password <your-password-here>VM’yi ve destekleyici kaynakları oluşturmak birkaç dakika sürer. Aşağıdaki örneğe benzer bir yanıt almanız gerekir.

{ "fqdns": "", "id": "/subscriptions/abcd/resourceGroups/mslearnDeleteMe/providers/Microsoft.Compute/virtualMachines/SRVDC01", "location": "eastus", "macAddress": "00-00-00-00-00-00", "powerState": "VM running", "privateIpAddress": "10.1.0.4", "publicIpAddress": "52.123.123.123", "resourceGroup": "mslearnDeleteMe", "zones": "" }Uzak Masaüstü (RDP) kullanarak VM'ye bağlanmak için yanıttaki genel IP adresini kullanın. Windows'un yerleşik bir RDP istemcisi vardır. Farklı bir istemci sistemi kullanıyorsanız macOS ve Linux için kullanılabilir istemciler vardır.

VM'ye bağlanabilir ve yönetebilirsiniz. Güvenlik için JIT ekleyelim!

Bulut için Defender'de JIT VM erişimini etkinleştirme

Üstteki arama çubuğundaki Azure portalının giriş sayfasında Bulut için Microsoft Defender arayın ve seçin. Bulut için Microsoft Defender için Genel Bakış bölmesi görüntülenir.

Sol menü bölmesindeki Bulut Güvenliği'nin altında İş yükü korumaları'nı seçin. İş yükü korumaları bölmesi görüntülenir.

Ana pencerede ekranı aşağı kaydırarak Gelişmiş koruma'ya gidin. Tam zamanında VM erişimi'ni seçin. Tam zamanında VM erişim bölmesi görüntülenir.

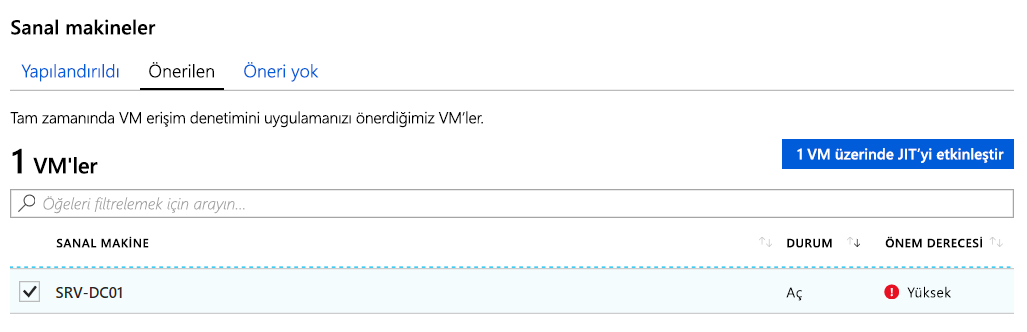

Sanal makineler'in altında Yapılandırılmadı sekmesini seçin.

MSLEARNDELETEME kaynak grubundan sanal makineyi seçin.

Aşağıdaki ekran görüntüsünde gösterildiği gibi, seçtiğiniz VM ile 1 VM'de JIT'yi etkinleştir'i seçin.

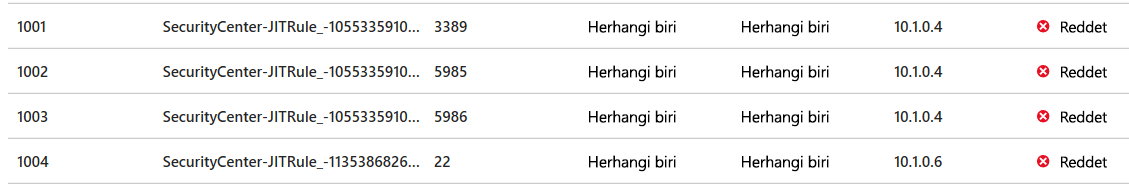

VM'niz için JIT VM erişim yapılandırma bölmesi görüntülenir. JIT kurallarını etkinleştirdikten sonra VM için Ağ Güvenlik Grubunu inceleyebilirsiniz. Aşağıdaki görüntüde gösterildiği gibi uzaktan yönetim erişimini engellemek için yeni bir kural kümesi uygulanmıştır.

Kuralların iç adrese uygulandığına ve tüm yönetim bağlantı noktalarının (Uzak Masaüstü Protokolü (3389) ve SSH (22)) dahil edildiğine dikkat edin.

Üst menü çubuğunda Kaydet'i seçin. Tam zamanında VM erişim bölmesi yeniden görünür.

Uzak Masaüstü Erişimi isteme

Bu noktada Windows VM'sine RDP yapmayı denerseniz erişim engellenir. Yöneticinizin erişime ihtiyacı olduğunda, erişim istemek için Bulut için Defender gelebilir.

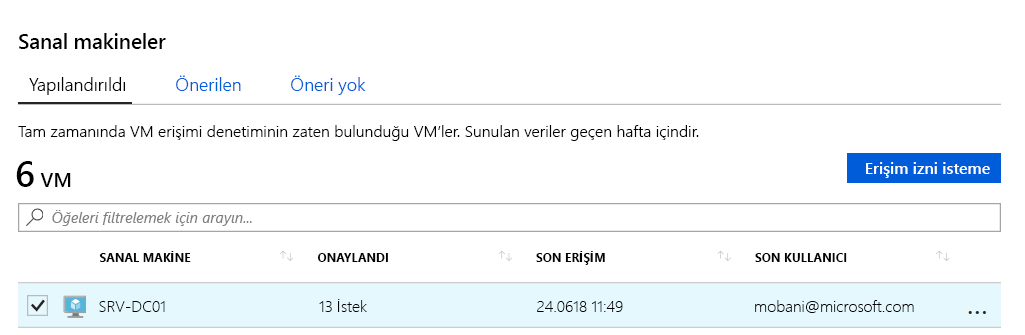

Sanal makineler'in altında Yapılandırılan sekmesini seçin.

VM'nizi seçin ve ardından Yönetim bağlantı noktalarını açmak için Erişim iste'yi seçin.

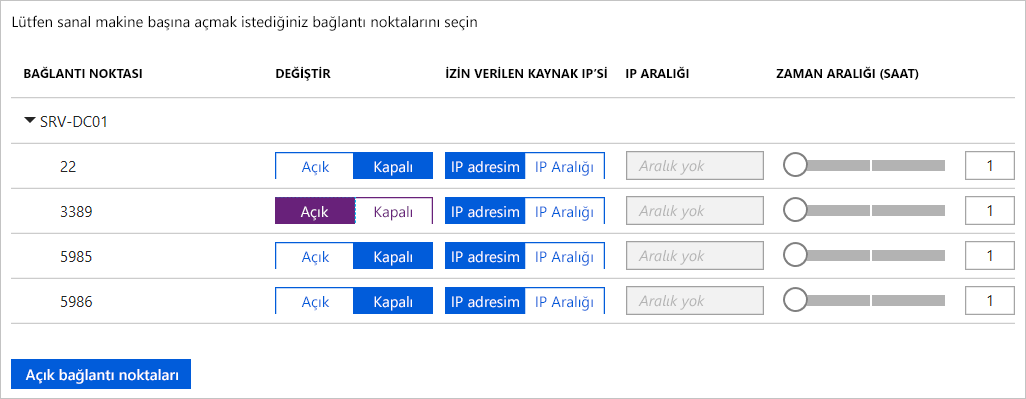

SRVD01 için erişim isteği bölmesi görüntülenir.

Açmak istediğiniz bağlantı noktalarını seçin; bu durumda, Uzak Masaüstü bağlantı noktası (3389).

İsteği sonlandırmak için Bağlantı noktalarını aç'ı seçin. Bağlantı noktasının bu bölmeden açık kalması için saat sayısını da ayarlayabilirsiniz. Süre dolduktan sonra bağlantı noktası kapatılır ve erişim reddedilir.

Artık Uzak Masaüstü istemciniz, en azından Bulut için Defender aracılığıyla ayırdığınız süre boyunca başarıyla bağlanabilir.