Alıştırma - Microsoft Sentinel playbook'u oluşturma

Bu modüldeki Microsoft Sentinel playbook'u oluşturma alıştırması isteğe bağlı bir ünitedir. Ancak bu alıştırmayı tamamlamak isterseniz Azure kaynakları oluşturabileceğiniz bir Azure aboneliğine erişim elde etmeniz gerekir. Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Alıştırmaya yönelik önkoşulları dağıtmak için aşağıdaki görevleri gerçekleştirin.

Dekont

Bu modüldeki alıştırmaları uygularsanız Azure aboneliğinize ücret yansıtılabileceğini lütfen unutmayın. Maliyeti tahmin etmek için Bkz . Microsoft Sentinel Fiyatlandırması.

Görev 1: Microsoft Sentinel'i dağıtma

Aşağıdaki bağlantıyı seçin:

Azure’da oturum açmanız istenir.

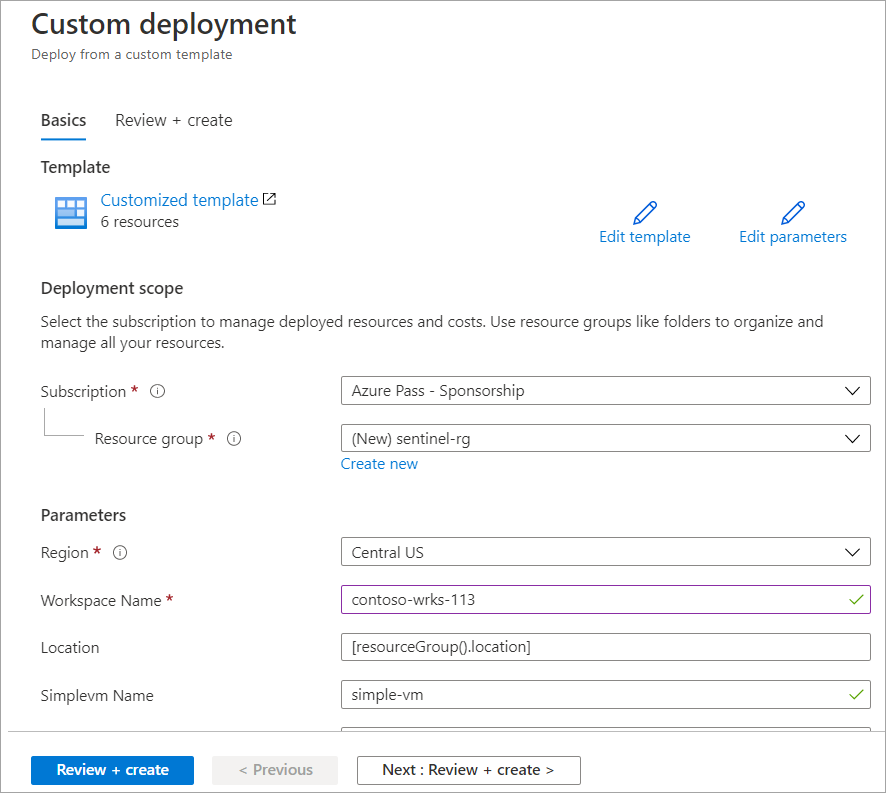

Özel dağıtım sayfasında aşağıdaki bilgileri girin:

Etiket Açıklama Abonelik Azure aboneliği seçin. Kaynak Grubu Yeni oluştur'u seçin ve kaynak grubu için gibi azure-sentinel-rgbir ad sağlayın.Bölge Açılan menüden Microsoft Sentinel'i dağıtmak istediğiniz bölgeyi seçin. Çalışma alanı adı Microsoft Sentinel çalışma alanı için gibi <yourName>-Sentinelbenzersiz bir ad sağlayın; burada <adınız> , önceki görevde seçtiğiniz çalışma alanı adını temsil eder.Konum [resourceGroup().location] şeklindeki varsayılan değeri kabul edin. Simplevm Adı simple-vm şeklindeki varsayılan değeri kabul edin. Simplevm Windows İşletim Sistemi Sürümü 2016-Datacenter şeklindeki varsayılan değeri kabul edin.

Gözden geçir ve oluştur'u seçin ve ardından veriler doğrulandığında Oluştur'u seçin.

Dekont

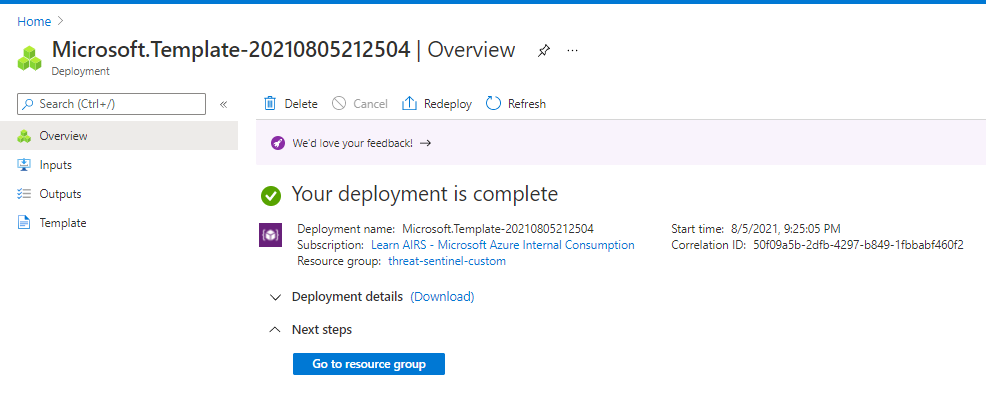

Dağıtımın tamamlanmasını bekleyin. Dağıtımın en fazla beş dakika içinde tamamlanması gerekir.

Görev 2: Oluşturulan kaynakları denetleme

Dağıtıma Genel Bakış sayfasında Kaynak grubuna git'i seçin. Özel dağıtımınız için kaynaklar görüntülenir.

Giriş'i seçin ve Azure hizmetleri'nde Kaynak grupları'nda arama yapın ve seçin.

azure-sentinel-rg girişini seçin.

Kaynak listesini Tür’e göre sıralayın.

Kaynak grubu aşağıdaki tabloda görüntülenen kaynakları içermelidir.

Veri Akışı Adı Tür Açıklama <yourName>-SentinelLog Analytics çalışma alanı Microsoft Sentinel tarafından kullanılan Log Analytics çalışma alanı; burada <adınız> önceki görevde seçtiğiniz çalışma alanı adını temsil eder. simple-vmNetworkInterfaceAğ arabirimi Sanal makinenin ağ arabirimidir. SecurityInsights(<yourName>-Sentinel)Çözüm Microsoft Sentinel için güvenlik içgörüleri. st1<xxxxx>Storage account Sanal makine tarafından kullanılan depolama hesabıdır. simple-vmSanal makine Tanıtım amaçlı kullanılan sanal makinedir. vnet1Sanal ağ Sanal makine tarafından kullanılan sanal ağdır.

Dekont

Bu alıştırmada dağıtılan kaynaklar ve tamamlanan yapılandırma adımları bir sonraki alıştırmada da kullanılacaktır. Bir sonraki alıştırmayı tamamlamayı planlıyorsanız bu alıştırmada oluşturulan kaynakları silmeyin.

Görev 3: Microsoft Sentinel Bağlan or'ları yapılandırma

Azure portalında Microsoft Sentinel'i arayın ve daha önce oluşturulmuş Microsoft Sentinel çalışma alanını seçin.

Microsoft Sentinel'de | Genel Bakış bölmesinde, soldaki menüde İçerik Yönetimi'ne gidin ve İçerik Merkezi'ni seçin.

İçerik Hub'ı sayfasında, Arama formuna Azure Etkinliği yazın ve Azure Etkinlik çözümünü seçin.

Azure Etkinliği çözümü ayrıntıları bölmesinde Yükle'yi seçin.

Orta İçerik adı sütununda Azure Etkinlik Verileri bağlayıcısını seçin.

Dekont

Bu çözüm şu İçerik türlerini yükler: 12 Analitik kuralları, 14 Tehdit Avcılığı sorgusu, 1 Çalışma Kitabı ve Azure Etkinlik Verileri bağlayıcısı.

Bağlayıcı sayfasını aç'ı seçin.

Yönergeler/Yapılandırma alanında aşağı ve 2'nin altına kaydırın. Aboneliklerinizi Bağlan... Atama Sihirbazı Azure İlkesi başlat'ı seçin.

Sihirbazın Temel Bilgiler sekmesinde Kapsam'ın altındaki üç nokta ... simgesini seçin. Kapsamlar bölmesinde aboneliğinizi ve ardından Seç'i seçin.

Parametreler sekmesini seçin ve Birincil Log Analytics çalışma alanı açılan listesinden Microsoft Sentinel çalışma alanınızı seçin.

Düzeltme sekmesini seçin ve Düzeltme görevi oluştur onay kutusunu seçin. Bu eylem, ilke atamasını zaten var olan Azure kaynaklarına uygular.

Gözden Geçir + Oluştur düğmesini seçerek yapılandırmayı gözden geçirin ve ardından Oluştur'u seçin.

Dekont

Azure Etkinliği bağlayıcısı ilke atamalarını kullanır. İlke atamaları oluşturmanıza olanak sağlayan rol izinlerine sahip olmanız gerekir. Ayrıca, Bağlan durumunun görüntülenmesi genellikle 15 dakika sürer. Bağlayıcı dağıtılırken, bu ünitedeki adımların geri kalanını ve bu modüldeki sonraki birimleri gerçekleştirmeye devam edebilirsiniz.

4. Görev: Analiz kuralı oluşturma

Azure portalında Microsoft Sentinel'i arayıp seçin ve ardından daha önce oluşturulmuş Microsoft Sentinel çalışma alanını seçin.

Microsoft Sentinel sayfasındaki menü çubuğundaki Yapılandırma bölümünde Analiz'i seçin.

Microsoft Sentinel'de | Analiz sayfasında Oluştur'u ve ardından NRT Sorgu Kuralı (Önizleme)'yi seçin.

Genel sayfasında, aşağıdaki tabloda yer alan girişleri sağlayın ve İleri: Kural mantığını >ayarla'yı seçin.

Etiket Açıklama Adı Uyarının algıladığı şüpheli etkinlik türünü açıklamak için Delete Sanal Makineler gibi açıklayıcı bir ad sağlayın. Açıklama Diğer güvenlik analistlerinin kuralın ne yaptığını anlamasına yardımcı olacak ayrıntılı bir açıklama girin. Taktikler ve Teknikler Taktikler ve Teknikler açılan menüsünde İlk Erişim kategorisini seçerek MITRE taktiklerini izleyerek kuralı sınıflandırın. Önem Uyarının önem düzeyini dört seçenek arasında kategorilere ayırmak için Önem Derecesi açılan menüsünü seçin: Yüksek, Orta, Düşük veya Bilgilendirme. Durum Kuralı durumunu belirtin. Varsayılan olarak, durum Etkin'dir. Çok sayıda hatalı pozitif sonuç oluşturursa kuralı devre dışı bırakmak için Devre Dışı'nı seçebilirsiniz. Kural mantığını ayarla sayfasının Sorgu kuralı bölümüne aşağıdaki sorguyu girin:

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressDiğer tüm ayarlar için varsayılan değerleri kabul edin ve ardından İleri: Olay ayarı'nı seçin.

Olay ayarı sekmesinde, bu analiz kuralı tarafından tetiklenen uyarılardan olay oluşturmak için Etkin'in seçildiğinden emin olun. Ardından İleri: Otomatik yanıt'ı seçin.

Otomatik yanıt sekmesinde uyarı oluşturulduğunda otomatik olarak çalıştırılacak bir playbook seçebilirsiniz. Yalnızca Mantıksal Uygulama Microsoft Sentinel bağlayıcısı içeren playbook'lar görüntülenir.

İleri: Gözden Geçir'i seçin.

Gözden Geçir ve Oluştur sayfasında doğrulamanın başarılı olduğundan emin olun ve Oluştur'u seçin.

Dekont

"Microsoft Sentinel analytics ile tehdit algılama" modülünde Microsoft Sentinel analiz kuralları hakkında daha fazla bilgi edinebilirsiniz.