Microsoft Intune için Microsoft Tunnel

Microsoft Tunnel, Linux üzerindeki bir kapsayıcıda çalışan ve modern kimlik doğrulaması ve Koşullu Erişim kullanarak iOS/iPadOS ve Android Kurumsal cihazlardan şirket içi kaynaklara erişim sağlayan Microsoft Intune için bir VPN ağ geçidi çözümüdür.

Bu makalede temel Microsoft Tunnel, nasıl çalıştığı ve mimarisi tanıtmaktadır.

Microsoft Tüneli'ni dağıtmaya hazırsanız bkz. Microsoft Tüneli önkoşulları ve ardından Microsoft Tüneli'ni yapılandırma.

Microsoft Tunnel'ı dağıttıktan sonra , Mobil Uygulama Yönetimi için Microsoft Tunnel (MAM tüneli) eklemeyi seçebilirsiniz. MAM için Tünel, Microsoft Tunnel VPN ağ geçidini Android veya iOS çalıştıran ve Microsoft Intune kaydedilmemiş cihazları destekleyecek şekilde genişletir. Kiracınıza eklenti lisansı olarak Microsoft Intune Plan 2 veya Microsoft Intune Suite eklediğinizde MAM tüneli kullanılabilir.

Not

Microsoft Tunnel, Federal Bilgi İşleme Standardı (FIPS) uyumlu algoritmaları kullanmaz.

İpucu

Microsoft Tünel Dağıtım Kılavuzu v2'yi Microsoft İndirme Merkezi'nden indirin.

Microsoft Tunnel'a genel bakış

Microsoft Tunnel Gateway, Linux sunucusunda çalışan bir kapsayıcıya yüklenir. Linux sunucusu, şirket içi ortamınızda fiziksel bir kutu veya şirket içinde veya bulutta çalışan bir sanal makine olabilir. Tunnel'ı yapılandırmak için bir Uç Nokta için Microsoft Defender Microsoft Tunnel istemci uygulaması olarak ve Intune VPN profillerini iOS ve Android cihazlarınıza dağıtırsınız. İstemci uygulaması ve VPN profili, cihazların şirket kaynaklarına bağlanmak için tüneli kullanmasına olanak tanır. Tünel bulutta barındırıldığında, şirket içi ağınızı buluta genişletmek için Azure ExpressRoute gibi bir çözüm kullanmanız gerekir.

Microsoft Intune yönetim merkezi aracılığıyla şunları yapacaksınız:

- Linux sunucularında çalıştırdığınız Microsoft Tunnel yükleme betiğini indirin.

- Microsoft Tunnel Gateway'in IP adresleri, DNS sunucuları ve bağlantı noktaları gibi yönlerini yapılandırın.

- VPN profillerini tünel kullanmaya yönlendirmek için cihazlara dağıtın.

- Uç Nokta için Microsoft Defender (Tünel istemci uygulaması) cihazlarınıza dağıtın.

Uç Nokta için Defender uygulaması, iOS/iPadOS ve Android Kurumsal cihazları aracılığıyla:

- Tünelde kimlik doğrulaması yapmak için Microsoft Entra kimliğini kullanın.

- Tünelde kimlik doğrulaması yapmak için Active Directory Federasyon Hizmetleri (AD FS) (AD FS) kullanın.

- Koşullu Erişim ilkelerinize göre değerlendirilir. Cihaz uyumlu değilse VPN sunucunuza veya şirket içi ağınıza erişemez.

Microsoft Tunnel'ı desteklemek için birden çok Linux sunucusu yükleyebilir ve sunucuları Siteler adlı mantıksal gruplar halinde birleştirebilirsiniz. Her sunucu tek bir Siteye katılabilir. Siteyi yapılandırırken, cihazların tünele erişirken kullanması için bir bağlantı noktası tanımlarsınız. Siteler, tanımladığınız ve Siteye atadığınız bir Sunucu yapılandırması gerektirir. Sunucu yapılandırması, söz konusu Siteye eklediğiniz her sunucuya uygulanır ve bu da daha fazla sunucunun yapılandırmasını basitleştirir.

Cihazları tüneli kullanmaya yönlendirmek için Microsoft Tunnel için bir VPN ilkesi oluşturup dağıtırsınız. Bu ilke, bağlantı türü için Microsoft Tunnel kullanan bir cihaz yapılandırma VPN profilidir.

Tünel için VPN profillerinin özellikleri şunlardır:

- Son kullanıcılarınız tarafından görülebilen VPN bağlantısı için kolay bir ad.

- VPN istemcisinin bağlandığını site.

- VPN profilinin hangi uygulamalar için kullanıldığını ve her zaman açık olup olmadığını tanımlayan uygulama başına VPN yapılandırmaları. Her zaman açık olduğunda VPN otomatik olarak bağlanır ve yalnızca tanımladığınız uygulamalar için kullanılır. Hiçbir uygulama tanımlanmamışsa, her zaman açık bağlantı cihazdan gelen tüm ağ trafiği için tünel erişimi sağlar.

- Uç Nokta için Microsoft Defender uygulama başına VPN'leri destekleyecek şekilde yapılandırılmış ve TunnelOnly modu True olarak ayarlanmış iOS cihazlarda, Tünelin kullanılabilmesi için kullanıcıların cihazlarında Microsoft Defender açması veya oturum açması gerekmez. Bunun yerine, kullanıcının cihazdaki Şirket Portalı veya erişim için geçerli bir belirteci olan çok faktörlü kimlik doğrulaması kullanan başka bir uygulamada oturum açtığında, uygulama başına tünel VPN'i otomatik olarak kullanılır. TunnelOnly modu iOS/iPadOS için desteklenir ve Defender işlevselliğini devre dışı bırakarak yalnızca Tünel özelliklerini bırakır.

- Kullanıcı VPN'yi başlattığında ve Bağlan'ı seçtiğinde tünele el ile bağlantılar.

- Belirli FQDN'ler veya IP adresleri için koşullar karşılandığında VPN kullanımına izin veren isteğe bağlı VPN kuralları. (iOS/iPadOS)

- Proxy desteği (iOS/iPadOS, Android 10+)

Sunucu yapılandırmaları şunlardır:

- IP adresi aralığı – Microsoft Tüneli'ne bağlanan cihazlara atanan IP adresleri.

- DNS sunucuları – DNS sunucusu cihazları sunucuya bağlanırken kullanmalıdır.

- DNS soneki araması.

- Bölünmüş tünel kuralları : Yolları dahil etme ve dışlama arasında paylaşılan en fazla 500 kural. Örneğin, 300 ekleme kuralı oluşturursanız en fazla 200 dışlama kuralına sahip olabilirsiniz.

- Bağlantı noktası – Microsoft Tunnel Gateway'in dinleyebilen bağlantı noktası.

Site yapılandırması şunları içerir:

- Tüneli kullanan cihazlar için bağlantı noktası olan genel IP adresi veya FQDN. Bu adres tek bir sunucu veya yük dengeleme sunucusunun IP veya FQDN'sine yönelik olabilir.

- Sitedeki her sunucuya uygulanan Sunucu yapılandırması.

Linux sunucusuna tünel yazılımını yüklediğinizde bir siteye sunucu atarsınız. Yükleme, yönetim merkezinden indirebileceğiniz bir betik kullanır. Betiği başlattıktan sonra, sunucunun katılacağı Siteyi belirtmeyi de içeren ortamınız için işlemini yapılandırmanız istenir.

Microsoft Tunnel'ı kullanmak için cihazların Uç Nokta için Microsoft Defender uygulamasını yüklemesi gerekir. Geçerli uygulamayı iOS/iPadOS veya Android uygulama mağazalarından alır ve kullanıcılara dağıtırsınız.

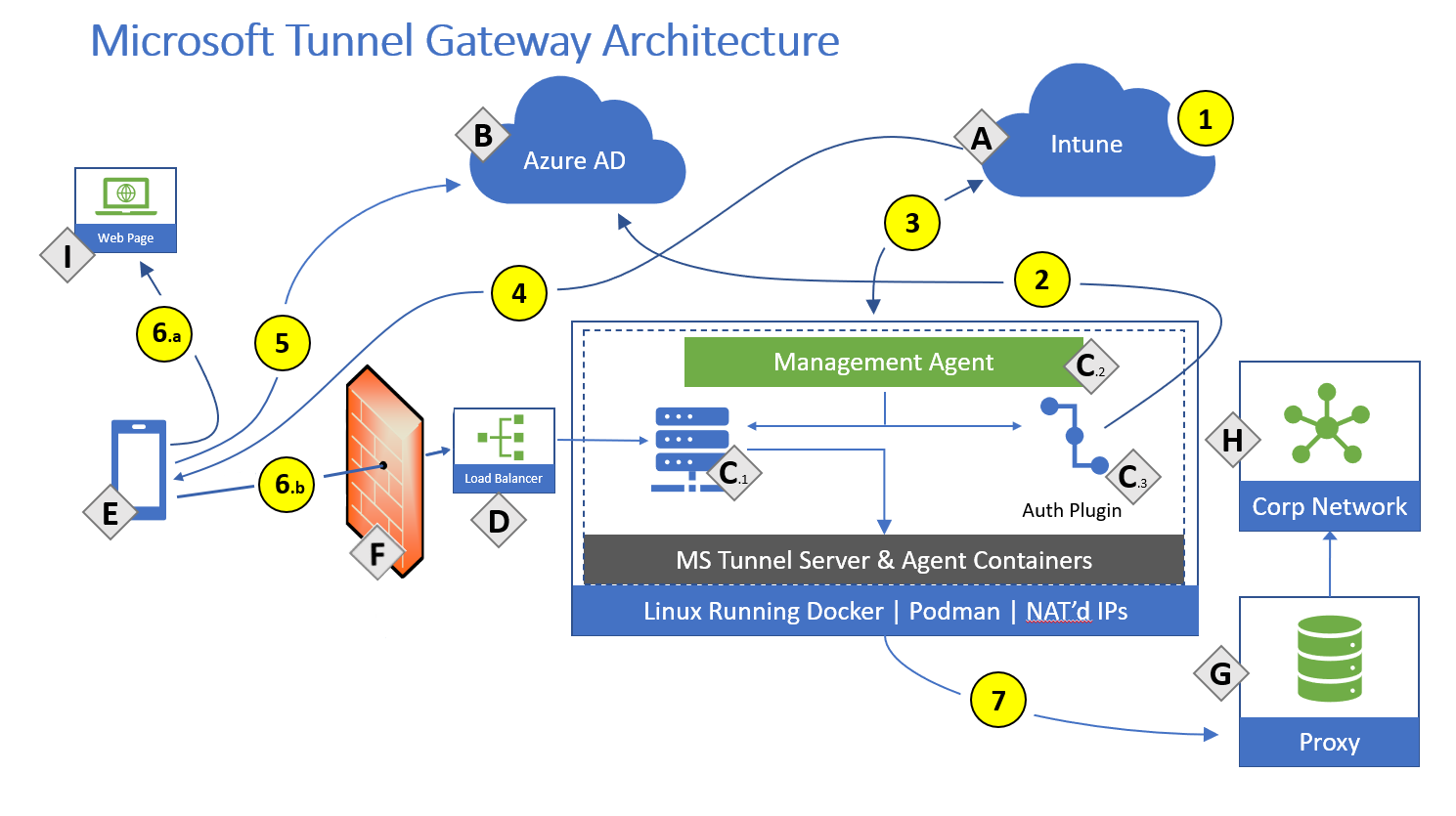

Mimari

Microsoft Tunnel Gateway, Linux sunucularında çalışan kapsayıcılarda çalışır.

Bileşenler:

- A – Microsoft Intune.

- B- Microsoft Entra kimliği.

- C – Podman veya Docker CE içeren Linux sunucusu (Podman veya Docker gerektiren sürümlerle ilgili ayrıntılar için Bkz. Linux sunucu gereksinimleri)

- C.1 - Microsoft Tunnel Gateway.

- C.2 – Yönetim Aracısı.

- C.3 – Kimlik doğrulama eklentisi – Microsoft Entra ile kimlik doğrulaması yapan yetkilendirme eklentisi.

- D – Microsoft Tüneli'nin genel kullanıma yönelik IP veya FQDN'leri, yük dengeleyiciyi temsil edebilir.

- E – Mobil Cihaz Yönetimi (MDM) kayıtlı cihaz veya Mobil Uygulama Yönetimi için Tünel kullanan kayıtlı bir mobil cihaz.

- F – Güvenlik Duvarı

- G – İç Ara Sunucu (isteğe bağlı).

- H – Kurumsal Ağ.

- I – Genel internet.

Eylemler:

- 1 - Intune yöneticisi Sunucu yapılandırmalarını ve Siteleri yapılandırıyor, Sunucu yapılandırmaları Siteler ile ilişkilendiriliyor.

- 2 - Intune yöneticisi Microsoft Tunnel Gateway'i yükler ve kimlik doğrulama eklentisi Microsoft Entra ile Microsoft Tunnel Gateway'in kimliğini doğrular. Microsoft Tunnel Gateway sunucusu bir siteye atanır.

- 3 - Yönetim Aracısı, sunucu yapılandırma ilkelerinizi almak ve telemetri günlüklerini Intune'a göndermek için Intune ile iletişim kurar.

- 4 - Intune yöneticisi VPN profillerini ve Defender uygulamasını oluşturur ve cihazlara dağıtır.

- 5 - Cihaz, Microsoft Entra kimlik doğrulaması yapar. Koşullu Erişim ilkeleri değerlendirilir.

- 6 - Bölünmüş tünel ile:

- 6.a - Bazı trafik doğrudan genel İnternet'e gider.

- 6.b - Bazı trafik Tünel için genel kullanıma yönelik IP adresinize gider. VPN kanalı 443 numaralı bağlantı noktası üzerinden TCP, TLS, UDP ve DTLS kullanır. Bu trafiğin açık olması için gelen ve giden Güvenlik Duvarı bağlantı noktalarının açık olması gerekir.

- 7 - Tünel trafiği iç ara sunucunuza (isteğe bağlı) ve/veya şirket ağınıza yönlendirir. BT Yöneticileri, Tunnel Gateway sunucusu iç arabiriminden gelen trafiğin iç şirket kaynağına (IP adresi aralıkları ve bağlantı noktaları) başarıyla yönlendirildiğinden emin olmalıdır.

Not

Tunnel gateway, istemciyle birlikte iki kanal tutar. TCP ve TLS üzerinden bir denetim kanalı oluşturulur. Bu aynı zamanda bir yedekleme veri kanalı olarak da görev alır. Ardından ana veri kanalı olarak hizmet veren DTLS (Datagram TLS, UDP üzerinden TLS uygulaması) kullanarak bir UDP kanalı kurmayı arar. UDP kanalı kurulamazsa veya geçici olarak kullanılamıyorsa, TCP/TLS üzerinden yedekleme kanalı kullanılır. Varsayılan olarak 443 numaralı bağlantı noktası hem TCP hem de UDP için kullanılır, ancak bu, Intune Sunucu Yapılandırması - Sunucu bağlantı noktası ayarı aracılığıyla özelleştirilebilir. Varsayılan bağlantı noktasını (443) değiştiriyorsanız, gelen güvenlik duvarı kurallarınızın özel bağlantı noktasına ayarlandığından emin olun.

Atanan istemci IP adresleri (Tünel için Sunucu yapılandırmasındakiIP adresi aralığı ayarı) ağdaki diğer cihazlara görünmez. Microsoft Tunnel Gateway, bağlantı noktası adresi çevirisi (PAT) kullanır. PAT, Sunucu yapılandırmasındaki birden çok özel IP adresinin bağlantı noktaları kullanılarak tek bir IP'ye (çoka bir) eşlendiği bir ağ adresi çevirisi (NAT) türüdür. İstemci trafiği, Linux sunucu konağı kaynak IP adresine sahip olacaktır.

Kesme ve inceleme:

Birçok kurumsal ağ, proxy sunucuları, güvenlik duvarları, SSL kesme ve inceleme, derin paket incelemesi ve veri kaybı önleme sistemleri gibi teknolojileri kullanarak İnternet trafiği için ağ güvenliğini zorunlu kılır. Bu teknolojiler, genel İnternet istekleri için önemli risk azaltma sağlar, ancak Microsoft Tunnel Gateway ve Intune hizmet uç noktalarına uygulandığında performansı, ölçeklenebilirliği ve son kullanıcı deneyiminin kalitesini önemli ölçüde azaltabilir.

Aşağıdaki bilgiler, kesme ve incelemenin desteklenmediği yerleri özetler. Başvurular, önceki bölümde yer alan mimari diyagramına yöneliktir.

Kesme ve inceleme aşağıdaki alanlarda desteklenmez:

- Tunnel Gateway SSL kesme ve inceleme, TLS kesme ve inceleme veya istemci bağlantıları için ayrıntılı paket incelemesini desteklemez.

- Tünel Ağ Geçidi'ne giden istemci oturumlarını sonlandıran ve inceleyen güvenlik duvarları, ara sunucular, yük dengeleyiciler veya herhangi bir teknolojinin kullanılması desteklenmez ve istemci bağlantılarının başarısız olmasına neden olur. (Mimari diyagramında F, D ve C'ye bakın).

- Tunnel Gateway İnternet erişimi için bir giden ara sunucu kullanıyorsa, ara sunucu kesme ve inceleme gerçekleştiremez. Bunun nedeni, Tünel Ağ Geçidi Yönetim Aracısı'nın Intune'a bağlanırken TLS karşılıklı kimlik doğrulamasını kullanmasıdır (Mimari diyagramında 3'e bakın). Ara sunucuda kesme ve inceleme etkinleştirildiyse, ara sunucuyu yöneten ağ yöneticilerinin Tunnel Gateway sunucusu IP adresini ve Tam Etki Alanı Adı'nı (FQDN) bu Intune uç noktalarına onay listesine eklemesi gerekir.

Ek ayrıntılar:

Koşullu Erişim, VPN istemcisinde ve bulut uygulaması Microsoft Tunnel Gateway'e göre gerçekleştirilir. Uyumsuz cihazlar Microsoft Entra kimliğinden erişim belirteci almaz ve VPN sunucusuna erişemez. Microsoft Tunnel ile Koşullu Erişim kullanma hakkında daha fazla bilgi için bkz. Microsoft Tüneli ile Koşullu Erişimi Kullanma.

Yönetim Aracısı, Azure uygulama kimliği/gizli anahtarlar kullanılarak Microsoft Entra kimliğine karşı yetkilendirilmiştir.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin