Microsoft Defender XDR ile insan tarafından çalıştırılan fidye yazılımı saldırılarını algılama

Not

Microsoft Defender XDR’yi denemek mi istiyorsunuz? Microsoft Defender XDR'yi değerlendirme ve denemehakkında daha fazla bilgi edinin.

Fidye yazılımı, dosyaları ve klasörleri yok eden veya şifreleyen, kritik verilere erişimi engelleyen veya kritik iş sistemlerini bozan bir tür gasp saldırısıdır. İki tür fidye yazılımı vardır:

- Emtia fidye yazılımı, kimlik avıyla veya cihazlar arasında yayılan ve fidye istemeden önce dosyaları şifreleyen kötü amaçlı yazılımdır.

- İnsan tarafından çalıştırılan fidye yazılımı, birden çok saldırı yöntemi kullanan aktif siber suçlular tarafından planlı ve eşgüdümlü bir saldırıdır. Çoğu durumda, kuruluşunuza sızmak, gasp etmeye değer varlıkları veya sistemleri bulmak ve ardından fidye talep etmek için bilinen teknikler ve araçlar kullanılır. Bir ağın güvenliğinin aşılması üzerine saldırgan, şifrelenebilen veya gasp edilebilen varlıkların ve sistemlerin keşfini yürütür. Saldırganlar daha sonra fidye istemeden önce verileri şifreler veya yok eder.

Bu makalede, aşağıdaki güvenlik hizmetleri için genişletilmiş bir algılama ve yanıt (XDR) çözümü olan Microsoft Defender portalı ile yeni veya sürekli insan tarafından çalıştırılan fidye yazılımı saldırılarının proaktif olarak algılanması açıklanmaktadır:

- Uç Nokta için Microsoft Defender

- Office 365 için Microsoft Defender

- Kimlik için Microsoft Defender

- Microsoft Defender for Cloud Apps (uygulama idare eklentisi dahil)

- Microsoft Entra ID Koruması

- IoT için Microsoft Defender

- Microsoft 365 Business Premium

- İş için Microsoft Defender

Fidye yazılımı saldırılarını önleme hakkında daha fazla bilgi için bkz. Fidye yazılımı önlemelerini hızlı bir şekilde dağıtma - 3. Aşama: Girmekte zorlanma.

Proaktif algılamanın önemi

İnsan tarafından çalıştırılan fidye yazılımı genellikle en değerli verilerinize ve sistemlerinize gerçek zamanlı olarak sızma ve bunları keşfetme adımlarını gerçekleştirebilecek etkin saldırganlar tarafından gerçekleştirildiğinden, fidye yazılımı saldırılarını algılamak için geçen süre çok önemlidir.

Fidye öncesi etkinlikler hızlı bir şekilde algılanırsa, ciddi bir saldırı olasılığı azalır. Fidye öncesi aşama genellikle şu teknikleri içerir: ilk erişim, keşif, kimlik bilgisi hırsızlığı, yanal hareket ve kalıcılık. Bu teknikler başlangıçta ilgisiz görünebilir ve genellikle radarın altında uçabilir. Bu teknikler fidye aşamasına yol açarsa, genellikle çok geç olur. Microsoft Defender XDR, büyük bir fidye yazılımı kampanyasının bir parçası olarak bu küçük ve ilgisiz olayları tanımlamaya yardımcı olabilir.

- Fidye öncesi aşamada algılandığında, saldırıyı kesintiye uğratmak ve düzeltmek için virüslü cihazları veya kullanıcı hesaplarını yalıtma gibi daha küçük ölçekli risk azaltmalar kullanılabilir.

- Algılama, dosyaları şifrelemek için kullanılan kötü amaçlı yazılımların dağıtılması gibi daha sonraki bir aşamada gelirse, saldırıyı kesintiye uğratmak ve düzeltmek için kapalı kalma süresine neden olabilecek daha agresif düzeltme adımları kullanılması gerekebilir.

Fidye yazılımı saldırısına yanıt verirken büyük olasılıkla iş işlemi kesintileri yaşanıyor. Fidye yazılımı saldırısının son aşaması genellikle büyük risklere sahip saldırganların neden olduğu kapalı kalma süresi veya ağ güvenliğini sağlamak ve size tam olarak araştırmanız için zaman vermek için kontrollü bir kapalı kalma süresi arasında bir seçimdir. Fidye ödemenizi asla önermeyiz. Fidye yazılımı şifre çözme anahtarı almak için siber suçlulara ödeme yapmak, şifrelenmiş verilerinizin geri yükleneceği konusunda hiçbir garanti sağlamaz. Bkz . Fidye yazılımı yanıtı - Microsoft Güvenlik Blogu.

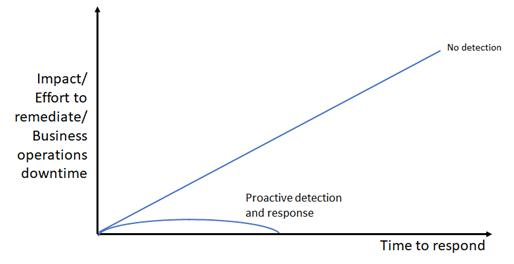

Bir fidye yazılımı saldırısının etkisinin nitel ilişkisi ve algılama ve proaktif algılama ve yanıt için yanıt verme zamanınız aşağıdadır.

Yaygın kötü amaçlı yazılım araçları ve teknikleri aracılığıyla proaktif algılama

Çoğu durumda, insan tarafından çalıştırılan fidye yazılımı saldırganları kimlik avı, iş e-posta güvenliğinin aşılması (BEC) ve kimlik bilgisi hırsızlığı gibi iyi bilinen ve alanda test edilmiş kötü amaçlı yazılım taktiklerini, tekniklerini, araçlarını ve yordamlarını kullanır. Güvenlik analistleriniz, saldırganların kuruluşunuzda bir destek elde etmek için yaygın kötü amaçlı yazılım ve siber saldırı yöntemlerini nasıl kullandığını biliyor ve biliyor olmalıdır.

Fidye yazılımı saldırılarının yaygın kötü amaçlı yazılımlarla nasıl başladığına yönelik örnekleri görmek için şu kaynaklara bakın:

- İnsan tarafından çalıştırılan fidye yazılımı saldırıları: Önlenebilir bir olağanüstü durum

- Microsoft Defender portalında fidye yazılımı tehdit analizi raporları

Fidye öncesi kötü amaçlı yazılımlara, yüklere ve etkinliklere aşina olmak, analistlerinizin bir saldırının sonraki aşamalarını önlemek için neleri aramaları gerekenleri bilmelerine yardımcı olur.

İnsan tarafından çalıştırılan fidye yazılımı saldırı taktikleri

İnsan tarafından çalıştırılan fidye yazılımı bilinen saldırı tekniklerini ve araçlarını kullanabileceğinden, analistlerinizin mevcut saldırı teknikleri ve araçlarıyla ilgili anlayışı ve deneyimi, SecOps ekibinizi odaklanmış fidye yazılımı algılama uygulamaları için hazırlarken değerli bir varlık olacaktır.

Saldırı taktikleri ve yöntemleri

Aşağıda, fidye yazılımı saldırganları tarafından aşağıdaki MITRE ATT&CK taktikleri için kullanılan bazı tipik teknikler ve araçlar verilmiştir:

İlk erişim:

- RDP deneme yanılma gücü

- İnternet'e yönelik güvenlik açığı olan sistem

- Zayıf uygulama ayarları

- Kimlik avı postası

Kimlik bilgisi hırsızlığı:

- Mimikatz

- LSA gizli dizileri

- Kimlik bilgileri kasası

- Düz metinde kimlik bilgileri

- Hizmet hesaplarının kötüye kullanılması

Yanal hareket:

- Cobalt Strike

- WMI

- Yönetim araçlarının kötüye kullanılması

- PsExec

Kalıcılık:

- Yeni hesaplar

- GPO değişiklikleri

- Gölge BT araçları

- Görevleri zamanlama

- Hizmet kaydı

Savunma kaçamak:

- Güvenlik özelliklerini devre dışı bırakma

- Günlük dosyalarını temizleme

- Saldırı yapıt dosyalarını silme

- Değiştirilen dosyalardaki zaman damgalarını sıfırlama

Sızdırma:

- Hassas verilerin sızdırma etkisi (finansal kaldıraç):

- Verilerin yerinde ve yedeklerde şifrelenmesini

- Verilerin yerinde silinmesi ve yedeklemeler, önceki bir sızdırma işlemiyle birleştirilebilir

- Açığa çıkarılmış, hassas verilerin halka açık sızıntısı tehdidi

Aranacaklar

Güvenlik analistleri için zorluk, hassas verilerinizi veya kritik sistemlerinizi gasp etmek amacıyla bir uyarının daha büyük bir saldırı zincirinin parçası olduğunu anlamaktır. Örneğin, algılanan bir kimlik avı saldırısı şu olabilir:

- Bir kuruluşun finans departmanındaki birinin e-posta iletilerini görmek için tek seferlik bir saldırı.

- Bir saldırı zincirinin fidye öncesi bölümü, kullanıcı hesabı için kullanılabilir kaynakları bulmak ve daha yüksek ayrıcalık ve erişim düzeyine sahip diğer kullanıcı hesaplarını tehlikeye atmak için güvenliği aşılmış kullanıcı hesabı kimlik bilgilerini kullanmaktır.

Bu bölüm, güvenlik analizi için birden çok ilgili uyarıdan oluşan uyarılar ve olaylar oluşturan merkezi Microsoft Defender portalına beslenen yaygın saldırı aşamalarını ve yöntemlerini ve sinyal kaynaklarını sağlar. Bazı durumlarda, saldırı verilerini görüntülemek için alternatif güvenlik portalları vardır.

Giriş kazanmak için ilk saldırılar

Saldırgan bir kullanıcı hesabının, cihazın veya uygulamanın güvenliğini aşmaya çalışır.

| Saldırı yöntemi | Sinyal kaynağı | Alternatif güvenlik portalları |

|---|---|---|

| RDP deneme yanılma gücü | Uç Nokta için Defender | Bulut Uygulamaları için Defender |

| İnternet'e yönelik güvenlik açığı olan sistem | Sunucular için Microsoft Defender Windows güvenlik özellikleri | |

| Zayıf uygulama ayarları | Cloud Apps için Defender, uygulama idare eklentisiyle Cloud Apps için Defender | Bulut Uygulamaları için Defender |

| Kötü amaçlı uygulama etkinliği | Cloud Apps için Defender, uygulama idare eklentisiyle Cloud Apps için Defender | Bulut Uygulamaları için Defender |

| Kimlik avı postası | Office 365 için Defender | |

| Microsoft Entra hesaplarına karşı parola spreyi | Cloud Apps için Defender aracılığıyla Microsoft Entra ID Koruması | Bulut Uygulamaları için Defender |

| Şirket içi hesaplara karşı parola spreyi | Kimlik için Microsoft Defender | |

| Cihaz güvenliğinin aşılmasına neden olan | Uç Nokta için Defender | |

| Kimlik bilgisi hırsızlığı | Kimlik için Microsoft Defender | |

| Ayrıcalığı yükseltme | Kimlik için Microsoft Defender |

Aksi halde tipik davranışta son ani artış

Saldırgan, güvenliği aşacak ek varlıkları yoklama girişiminde bulunur.

| Ani artış kategorisi | Sinyal kaynağı | Alternatif güvenlik portalları |

|---|---|---|

| Oturum açma işlemleri: Çok sayıda başarısız girişim, kısa süre içinde birden çok cihazda oturum açma girişimi, birden çok ilk kez oturum açma vb. | Cloud Apps için Defender aracılığıyla Microsoft Entra ID Koruması Kimlik için Microsoft Defender | Bulut Uygulamaları için Defender |

| Son etkin kullanıcı hesabı, grup, makine hesabı, uygulama | Cloud Apps için Defender (Microsoft Entra ID), Kimlik için Defender (Active Directory Domain Services [AD DS]) aracılığıyla Microsoft Entra ID Koruması | Bulut Uygulamaları için Defender |

| Veri erişimi gibi son uygulama etkinliği | Uygulama idare eklentisine sahip Bulut için Defender Uygulamaları | Bulut Uygulamaları için Defender |

Yeni etkinlik

Saldırgan, erişimlerini daha da ileriye taşıma, kötü amaçlı yazılım aracılarını yükleme veya algılamadan kaçınma amacıyla yeni varlıklar oluşturuyor.

| Etkinlik | Sinyal kaynağı | Alternatif güvenlik portalı |

|---|---|---|

| Yüklenen yeni uygulamalar | Uygulama idaresi eklentisiyle Cloud Apps için Defender | Bulut Uygulamaları için Defender |

| Yeni kullanıcı hesapları | Azure Kimlik Koruması | Bulut Uygulamaları için Defender |

| Rol değişiklikleri | Azure Kimlik Koruması | Bulut Uygulamaları için Defender |

Şüpheli davranış

Saldırgan hassas bilgileri indirir, dosyaları şifreler veya kuruluş varlıklarını başka bir şekilde toplar veya zarar verir.

| Davranış | Sinyal kaynağı |

|---|---|

| Birden çok cihaza yayılan kötü amaçlı yazılım | Uç Nokta için Defender |

| Kaynak tarama | Uç Nokta için Defender, Kimlik için Defender |

| Posta kutusu iletme kurallarındaki değişiklikler | Office 365 için Defender |

| Veri sızdırma ve şifreleme | Office 365 için Defender |

-*Saldırgan Güvenliği Devre Dışı Bırakma için İzleme** – bu genellikle insan tarafından çalıştırılan fidye yazılımı (HumOR) saldırı zincirinin bir parçasıdır

- Olay Günlüklerini Temizleme – özellikle Güvenlik Olay günlüğü ve PowerShell İşlem günlükleri

- Güvenlik araçlarını/denetimlerini devre dışı bırakma (bazı gruplarla ilişkili)

Microsoft Defender portalı ile fidye yazılımı saldırılarını algılama

Microsoft Defender portalı algılamalar, etkilenen varlıklar, gerçekleştirilen otomatik eylemler ve aşağıdakilerin birleşimiyle ilgili kanıtlar hakkında bilgi için merkezi bir görünüm sağlar:

- Tam saldırı kapsamını, etkilenen varlıkları ve otomatik düzeltme eylemlerini sağlamak üzere bir saldırıyla ilgili uyarıları gruplandıran bir olay kuyruğu.

- Microsoft Defender XDR tarafından izlenen tüm uyarıları listeleyen bir uyarı kuyruğu.

Olay ve uyarı kaynakları

Microsoft Defender portalı, sinyalleri şu kaynaklardan merkezileştirir:

- Uç Nokta için Microsoft Defender

- Office 365 için Microsoft Defender

- Kimlik için Microsoft Defender

- Microsoft Defender for Cloud Apps (uygulama idare eklentisi dahil)

- Microsoft Entra ID Koruması

- IoT için Microsoft Defender

Bu tabloda, Microsoft Defender XDR için bazı tipik saldırılar ve bunlara karşılık gelen sinyal kaynakları listelenir.

| Saldırılar ve olaylar | Sinyal kaynağı |

|---|---|

| Bulut kimliği: Parola spreyi, çok sayıda başarısız deneme, kısa süre içinde birden fazla cihazda oturum açma girişimi, birden çok ilk kez oturum açma, son zamanlarda etkin olan kullanıcı hesapları | Microsoft Entra ID Koruması |

| Şirket içi kimlik (AD DS) güvenliğinin aşılmasına neden olur | Kimlik için Microsoft Defender |

| Kimlik Avı | Office 365 için Defender |

| Kötü amaçlı uygulamalar | Cloud Apps için Defender veya uygulama idaresi eklentisiyle Cloud Apps için Defender |

| Uç nokta (cihaz) güvenliğinin aşılmasına neden olur | Uç Nokta için Defender |

| IoT özellikli cihaz güvenliğinin aşılmasına neden olur | IoT için Defender |

Fidye yazılımı tarafından tanımlanan olayları filtreleme

Microsoft Defender XDR tarafından fidye yazılımı olarak kategorilere ayrılmış olaylar için olay kuyruğuna kolayca filtreleyebilirsiniz.

- Microsoft Defender portalı gezinti bölmesinde Olaylar ve uyarılar Olaylar'ı seçerek olaylar kuyruğuna >gidin.

- Filtreler'i seçin.

- Kategoriler'in altında Fidye Yazılımı'nı seçin, Uygula'yı seçin ve filtreler bölmesini kapatın.

Olaylar kuyruğu için her filtre ayarı, daha sonra bağlantı olarak kaydedip erişebileceğiniz bir URL oluşturur. Bu URL'ler yer işareti eklenebilir veya başka bir şekilde kaydedilebilir ve tek tıklamayla gerektiğinde kullanılabilir. Örneğin, aşağıdakiler için yer işaretleri oluşturabilirsiniz:

- "Fidye yazılımı" kategorisini içeren olaylar. İlgili bağlantı aşağıdadır.

- Fidye yazılımı saldırıları gerçekleştirdiği bilinen belirtilen Aktör adına sahip olaylar.

- Fidye yazılımı saldırılarında kullanıldığı bilinen belirtilen İlişkili tehdit adına sahip olaylar.

- SecOps ekibinizin daha büyük, eşgüdümlü bir fidye yazılımı saldırısının parçası olduğu bilinen olaylar için kullandığı özel etiketi içeren olaylar.

Fidye yazılımı tarafından tanımlanan tehdit analizi raporlarını filtreleme

Olay kuyruğundaki olayları filtrelemeye benzer şekilde, fidye yazılımı içeren raporlar için tehdit analizi raporlarını filtreleyebilirsiniz.

- Gezinti bölmesinde Tehdit analizi'ni seçin.

- Filtreler'i seçin.

- Tehdit etiketleri'nin altında Fidye Yazılımı'nı seçin, Uygula'yı seçin ve filtreler bölmesini kapatın.

Bu bağlantıya da tıklayabilirsiniz.

Birçok tehdit analizi raporunun Algılama ayrıntıları bölümünde, tehdit için oluşturulan uyarı adlarının listesini görebilirsiniz.

Microsoft Defender XDR API'leri

Kiracınızdaki Microsoft Defender XDR olayları ve uyarı verilerini sorgulamak için Microsoft Defender XDR API'lerini de kullanabilirsiniz. Özel bir uygulama verileri filtreleyebilir, özel ayarlara göre filtreleyebilir ve ardından doğrudan bu uyarıya veya olaya gitmek için kolayca seçebileceğiniz uyarıların ve olayların bağlantılarının filtrelenmiş bir listesini sağlayabilir. Bkz. Microsoft Defender XDR'de olay API'sini listeleme| Microsoft Docs. Ayrıca SIEM'inizi Microsoft Defender ile tümleştirebilirsiniz. Bkz. SIEM araçlarınızı Microsoft Defender XDR ile tümleştirme.

Microsoft Defender XDR Sentinel Tümleştirmesi

Microsoft Sentinel'in Microsoft Defender XDR olay tümleştirmesi, tüm Microsoft Defender XDR olaylarını Microsoft Sentinel'e akışla aktarıp her iki portal arasında eşitlenmiş durumda tutmanızı sağlar. Olaylar ilişkili tüm uyarıları, varlıkları ve ilgili bilgileri içerir. Sentinel'e girdikten sonra olaylar Microsoft Defender XDR ile çift yönlü olarak eşitlenmiş olarak kalır ve bu sayede olay araştırmanızda her iki portalın da avantajlarından yararlanabilirsiniz. Bkz. Microsoft Sentinel ile tümleştirme Microsoft Defender XDR.

Gelişmiş avcılık ile proaktif tarama

Gelişmiş tehdit avcılığı , tehdit göstergelerini ve varlıkları bulmak için ağınızdaki olayları keşfetmenize ve incelemenize olanak tanıyan sorgu tabanlı bir tehdit avcılığı aracıdır. Bu esnek ve özelleştirilebilir analiz aracı, hem bilinen hem de olası tehditler için kısıtlanmamış avcılık sağlar. Microsoft Defender XDR, özel algılama kuralları oluşturmak için özel sorgu kullanmayı da destekler. Bu kural, sorguyu temel alan uyarılar oluşturur ve otomatik olarak çalıştırılacak şekilde zamanlanabilir.

Fidye yazılımı etkinliklerinin proaktif olarak taranması için kimlikler, uç noktalar, uygulamalar ve veriler için yaygın olarak kullanılan fidye yazılımı saldırı yöntemleri için gelişmiş tehdit avcılığı sorgularının bir kataloğunu derlemeniz gerekir. Kullanıma hazır gelişmiş tehdit avcılığı sorguları için bazı önemli kaynaklar şunlardır:

- Fidye yazılımı avı makalesi

- Gelişmiş tehdit avcılığı sorguları için GitHub deposu:

- Tehdit analizi raporları

- Fidye Yazılımı'nın gelişmiş avcılık bölümü : Sürekli ve sürekli bir tehdit analisti raporu

- Diğer analist raporlarının gelişmiş avcılık bölümü

Otomatik avcılık

Gelişmiş tehdit avcılığı sorguları, fidye yazılımı saldırı yönteminin bilinen öğelerine (örneğin, olağan dışı PowerShell komutlarının kullanımı) dayalı özel algılama kuralları ve eylemleri oluşturmak için de kullanılabilir. Özel algılama kuralları, güvenlik analistleriniz tarafından görülebilen ve ele alınabilen uyarılar oluşturur.

Özel algılama kuralı oluşturmak için, gelişmiş bir tehdit avcılığı sorgusunun sayfasından özel algılama kuralı İçerik Oluşturucu seçin. Oluşturulduktan sonra şunları belirtebilirsiniz:

- Özel algılama kuralını çalıştırma sıklıkları

- Kural tarafından oluşturulan uyarının önem derecesi

- Oluşturulan uyarı için MITRE saldırı aşaması

- Etkilenen varlıklar

- Etkilenen varlıklar üzerinde yapılması gereken eylemler

SecOps Ekibinizi odaklanmış fidye yazılımı algılama için hazırlama

SecOps ekibinizin proaktif fidye yazılımı algılama için hazırlanması için şunlar gerekir:

- SecOps ekibiniz ve kuruluşunuz için ön çalışma

- Gerektiğinde güvenlik analisti eğitimi

- Güvenlik analistlerinizin en son saldırılarını ve algılama deneyimlerini birleştirirken devam eden operasyonel çalışmalar

SecOps ekibiniz ve kuruluşunuz için ön çalışma

SecOps ekibinizin ve kuruluşunuzun odaklanmış fidye yazılımı saldırısını önlemeye hazır hale getirmek için şu adımları göz önünde bulundurun:

- Fidye yazılımı önleme işlemlerini hızlı bir şekilde dağıtma - 3. Aşama: Rehberliğe ulaşmakta zorlanabilirsiniz . Bu kılavuzdaki aşamalar ve görevler aşağıdaki adımlarla paralel olarak gerçekleştirilebilir.

- Uç Nokta için Defender, Office 365 için Defender, Kimlik için Defender, Cloud Apps için Defender, uygulama idare eklentisi, IoT için Defender ve Microsoft Entra ID Koruması hizmetleri için uygun lisansları alın.

- Bilinen fidye yazılımı saldırı yöntemleri veya saldırı aşamaları için ayarlanmış gelişmiş avcılık sorgularından oluşan bir katalog oluşturun.

- Zamanlamaları, uyarı adlandırmaları ve otomatik eylemleri de dahil olmak üzere bilinen fidye yazılımı saldırı yöntemleri için uyarılar oluşturan belirli gelişmiş tehdit avcılığı sorguları için özel algılama kuralları kümesini İçerik Oluşturucu.

- Daha büyük, eşgüdümlü bir fidye yazılımı saldırısının parçası olduğu bilinen olayları tanımlamak için yeni bir tane oluşturmak için özel etiketler veya standartlar kümesini belirleme

- Fidye yazılımı olayı ve uyarı yönetimi için işletimsel görevler kümesini belirleyin. Örneğin:

- Katman 1 analistinin gelen olayları ve uyarıları taraması ve araştırma için Katman 2 analistlerine atama işlemleri.

- Gelişmiş avcılık sorgularını ve zamanlamalarını el ile çalıştırma (günlük, haftalık, aylık).

- Fidye yazılımı saldırı araştırması ve risk azaltma deneyimlerine dayalı sürekli değişiklikler.

Güvenlik analisti eğitimi

Gerektiğinde, güvenlik analistlerinize aşağıdakiler için iç eğitim sağlayabilirsiniz:

- Yaygın fidye yazılımı saldırı zincirleri (MITRE saldırı taktikleri ve yaygın tehdit teknikleri ve kötü amaçlı yazılım)

- Olaylar ve uyarılar ile bunları Microsoft Defender portalında bulma ve analiz etme işlemleri:

- Microsoft Defender XDR tarafından önceden oluşturulmuş uyarılar ve olaylar

- Microsoft Defender portalı için önceden taranmış URL tabanlı filtreler

- Olaylar API'si aracılığıyla program aracılığıyla

- Kullanılacak gelişmiş avlanma sorguları ve bunların el ile zamanlaması (günlük, haftalık, aylık)

- Kullanılacak özel algılama kuralları ve bunların ayarları

- Özel olay etiketleri

- Microsoft Defender portalında fidye yazılımı saldırıları için en son tehdit analizi raporları

Operasyonel öğrenme ve yeni tehditlere dayalı devam eden çalışmalar

SecOps ekibinizin devam eden araç ve süreç en iyi uygulamaları ile güvenlik analistlerinin deneyimlerinin bir parçası olarak şunları yapmalısınız:

- Gelişmiş avcılık sorguları kataloğunuzu aşağıdakilerle güncelleştirin:

- Microsoft Defender portalındaki veya Gelişmiş Tehdit Avcılığı GitHub deposundaki en son tehdit analizi raporlarını temel alan yeni sorgular.

- Tehdit belirleme veya daha iyi uyarı kalitesi için iyileştirme yapmak için var olanlarda yapılan değişiklikler.

- Yeni veya değiştirilmiş gelişmiş tehdit avcılığı sorgularını temel alarak özel algılama kurallarını güncelleştirin.

- Fidye yazılımı algılama için işletimsel görev kümesini güncelleştirin.

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin