Active Directory Etki Alanı Hizmetleri için Privileged Access Management

MIM Privileged Access Management (PAM), kuruluşların mevcut ve yalıtılmış bir Active Directory ortamında ayrıcalıklı erişimi kısıtlamasını sağlayan bir çözümdür.

Privileged Access Management iki amacı gerçekleştirir:

- Güvenliği aşılmış bir Active Directory ortamında, kötü amaçlı saldırılardan etkilenmediği bilinen ayrı bir savunma ortamı bulundurmak yoluyla denetimi yeniden ele geçirme.

- Ayrıcalıklı hesapların çalınma riskini azaltmak için bu hesapların kullanımını yalıtma.

Not

İNTERNET'e bağlı ortamlardaki yeni dağıtımlar için MIM PAM tarafından sağlanan PAM yaklaşımı önerilmez. MIM PAM, İnternet erişiminin kullanılamadığı, bu yapılandırmanın düzenleme gereği gerekli olduğu yalıtılmış AD ortamları için özel bir mimaride veya çevrimdışı araştırma laboratuvarları ve bağlantısız işletim teknolojisi ya da denetim ve veri alma ortamları gibi yüksek etkili yalıtılmış ortamlarda kullanılması amaçlanmıştır. MIM PAM, Microsoft Entra Privileged Identity Management 'den (PIM) farklıdır. Microsoft Entra PIM, Microsoft Entra ID, Azure ve Microsoft 365 veya Microsoft Intune gibi diğer Microsoft Çevrimiçi Hizmetleri'ndeki kaynakları yönetmenize, denetlemenize ve erişimi izlemenize olanak tanıyan bir hizmettir. Şirket içi İnternet'e bağlı ortamlar ve karma ortamlar hakkında rehberlik için daha fazla bilgi için bkz. Ayrıcalıklı erişimin güvenliğini sağlama .

MIM PAM hangi sorunların çözülmesine yardımcı olur?

Günümüzde saldırganların Domain Admins hesabı kimlik bilgilerini alması çok kolaydır ve bu saldırılardan sonra bu saldırıları bulmak çok zordur. PAM’nin hedefi, kötü amaçlı kullanıcıların erişim kazanma fırsatlarını azaltırken, ortam üzerindeki denetiminizi ve farkındalığınızı da artırmaktır.

PAM, saldırganların ağa sızmasını ve ayrıcalıklı hesap erişimi almasını zorlaştırır. PAM, etki alanına katılan bir dizi bilgisayarda ve söz konusu bilgisayarlardaki uygulamalarda erişimi denetleyen ayrıcalıklı gruplara koruma ekler. Ayrıca daha fazla izleme, daha fazla görünürlük ve daha ayrıntılı denetimler ekler. Bu, kuruluşların ayrıcalıklı yöneticilerinin kim olduğunu ve ne yaptıklarını görmelerini sağlar. PAM kuruluşlara ortamda yönetim hesaplarının nasıl kullanıldığı konusunda daha fazla bilgi sağlar.

MIM tarafından sağlanan PAM yaklaşımının, İnternet erişiminin kullanılamadığı, bu yapılandırmanın düzenleme gereği gerekli olduğu yalıtılmış ortamlar için özel bir mimaride veya çevrimdışı araştırma laboratuvarları ve bağlantısı kesilmiş işletim teknolojisi veya denetim ve veri alma ortamları gibi yüksek etkili yalıtılmış ortamlarda kullanılması amaçlanmıştır. Active Directory'niz İnternet'e bağlı bir ortamın parçasıysa nereden başlayacağınız hakkında daha fazla bilgi için bkz. Ayrıcalıklı erişimin güvenliğini sağlama .

MIM PAM'i ayarlama

PAM, tam yetecek kadar yönetim (JEA) ile ilgili olan tam zamanında yönetim ilkesi üzerine kurulur. JEA, ayrıcalıklı etkinlikler gerçekleştirmek için bir komut kümesi tanımlayan bir Windows PowerShell araç setidir. Yöneticilerin komutları çalıştırmak için yetkilendirme alabildiği bir uç noktadır. JEA içinde, belirli bir ayrıcalığa sahip olan kullanıcıların belirli bir görevi gerçekleştirebileceğine yönetici karar verir. Uygun bir kullanıcının bu görevi her gerçekleştirmesi gerektiğinde, bu izin etkinleştirilir. Belirli bir zaman sonra izinlerin süresi dolar; böylelikle kötü niyetli bir kullanıcı erişimi çalamaz.

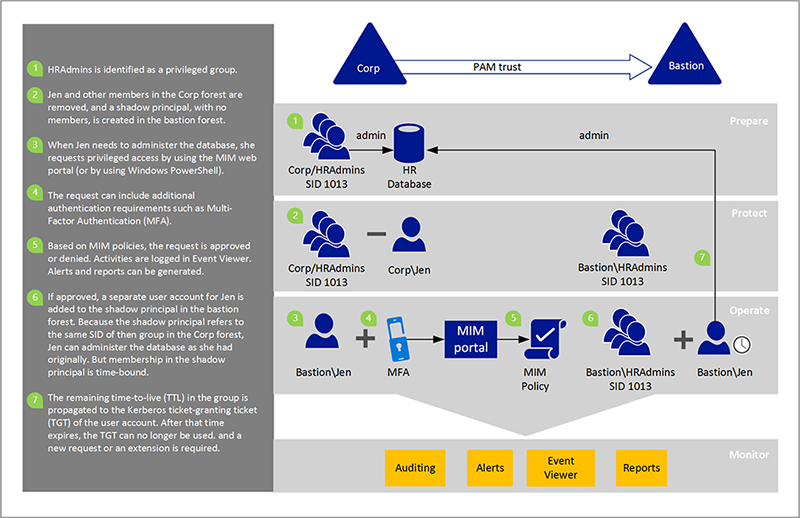

PAM kurulumu ve çalıştırılması dört adımdan oluşur.

- Hazırlama: Mevcut ormanınızdaki hangi grupların önemli ayrıcalıklara sahip olduğunu belirleyin. Savunma ormanında üyeleri olmadan bu grupları yeniden oluşturun.

- Koruma: Kullanıcıların tam zamanında yönetim isteğinde bulunmaları için yaşam döngüsü ve kimlik doğrulama korumasını ayarlayın.

- Çalıştırma: Kimlik doğrulama gereksinimleri karşılandıktan ve bir istek onaylandıktan sonra, savunma ormanındaki ayrıcalıklı gruba bir kullanıcı hesabı geçici olarak eklenir. Önceden ayarlanmış bir süre boyunca, yönetici bu gruba atanmış olan tüm ayrıcalıklara ve erişim izinlerine sahip olur. Söz konusu süre bitince, hesap gruptan kaldırılır.

- İzleme: PAM ayrıcalıklı erişim isteklerine denetim, uyarılar ve raporlar ekler. Ayrıcalıklı erişimin geçmişini gözden geçirebilir ve etkinliği kimin gerçekleştirdiğini görebilirsiniz. Etkinliğin geçerli olup olmadığına karar verebilir ve doğrudan özgün ormandaki ayrıcalıklı bir gruba kullanıcı ekleme girişimi gibi yetkisiz etkinlikleri kolayca tanımlayabilirsiniz. Bu adım yalnızca kötü amaçlı yazılımları tanımlamak için değil, “şirket içinden” saldırganları izlemek için de önemlidir.

MIM PAM nasıl çalışır?

PAM, AD DS’deki yeni özelliklere (özellikle de etki alanı hesabı kimlik doğrulaması ve yetkilendirmesiyle ilgili olanlara) ve Microsoft Identity Manager’daki yeni özelliklere dayanır. PAM, ayrıcalıklı hesapları mevcut Active Directory ortamından ayırır. Ayrıcalıklı bir hesabın kullanılması gerektiğinde, önce istekte bulunulması ve ardından onaylanması gerekir. Onay sonrasında, kullanıcı veya uygulamanın geçerli ormanı yerine yeni bir savunma ormanındaki yabancı sorumlu grubu üzerinden ayrıcalıklı hesaba izin verilir. Savunma ormanının kullanılması kuruluşa daha fazla denetim sağlar; örneğin, kullanıcının ne zaman ayrıcalıklı bir gruba üye olabileceği ve kullanıcının kimliğini nasıl doğrulaması gerektiği denetlenebilir.

Active Directory, MIM Hizmeti ve bu çözümün diğer bölümleri, bir yüksek kullanılabilirlik yapılandırmasında dağıtılabilir.

Aşağıdaki örnek, PIM’in nasıl çalıştığını daha ayrıntılı olarak gösterir.

Savunma ormanı zaman sınırlaması olan grup üyelikleri verir ve bunlar da zaman sınırlaması olan anahtar verme anahtarları (TGT) oluşturur. Kerberos tabanlı uygulamalar veya hizmetler, savunma ormanına güvenen etki alanlarında yer alıyorlarsa, bu TGT’lere uyabilir ve bunları zorunlu tutabilir.

Gündelik kullanıcı hesaplarının yeni ormana taşınması gerekmez. Aynı durum bilgisayarlar, uygulamalar ve onların grupları için de geçerlidir. Bunlar, bugün bulundukları mevcut ormanda kalırlar. Bugün bu siber güvenlik sorunlarıyla ilgilenen ancak sunucu altyapısını Windows Server’ın bir sonraki sürümüne hemen yükseltmeyi planlamayan bir kuruluş örneğini düşünün. Bu kuruluş, yine de MIM ve yeni savunma ormanını kullanarak bu birleşik çözümden yararlanabilir ve mevcut kaynaklarına erişimi daha iyi denetleyebilir.

PAM aşağıdaki avantajları sağlar:

Yalıtım/ayrıcalıkların kapsamını belirleme: Kullanıcılar aynı zamanda e-postayı denetlemek veya İnternet’e göz atmak gibi ayrıcalıklı olmayan görevleri de yerine getirmek için kullanılan hesaplarda ayrıcalıkları korumaz. Kullanıcıların ayrıcalıkları istemesi gerekir. İstekler, PAM yöneticisi tarafından tanımlanan MIM ilkeleri temelinde onaylanır veya reddedilir. İstek onaylanana kadar, ayrıcalıklı erişim kullanılamaz.

Üst düzey sürüme yükseltme ve güçlü kimlik doğrulama: Bunlar, ayrı yönetim hesaplarının yaşam döngüsünü yönetmeye yardımcı olan yeni kimlik doğrulama ve yetkilendirme görevleridir. Kullanıcı bir yönetim hesabının yükseltilmesini isteyebilir ve bu istek MIM iş akışları yoluyla ilerler.

Ek günlük: Yerleşik MIM iş akışlarının yanı sıra, PAM için isteği, nasıl yetkilendirildiğini ve onay sonrası gerçekleşen olayları tanımlayan bir günlük daha vardır.

Özelleştirilebilir iş akışı: MIM iş akışları farklı senaryolar için yapılandırılabilir ve istekte bulunan kullanıcının ve istenen rollerin parametreleri temelinde birden çok iş akışı kullanılabilir.

Kullanıcılar ayrıcalıklı erişimi nasıl ister?

Kullanıcı çeşitli yollarla istek gönderebilir:

- MIM Hizmetleri Web Hizmetleri API’si

- REST uç noktası

- Windows PowerShell (

New-PAMRequest)

Privileged Access Management cmdlet'leri hakkında ayrıntılı bilgi edinin.

Hangi iş akışları ve izleme seçenekleri kullanılabilir?

Örneğin, PAM kurulmadan önce bir kullanıcının bir yönetim grubunun üyesi olduğunu düşünelim. PAM kurulumunun bir parçası olarak kullanıcı yönetim grubundan kaldırılır ve MIM'de bir ilke oluşturulur. İlke, kullanıcı yönetim ayrıcalıkları isterse isteğin onaylandığını ve savunma ormanındaki ayrıcalıklı gruba kullanıcı için ayrı bir hesap ekleneceğini belirtir.

İsteğin onaylandığını varsayarsak, Eylem iş akışı kullanıcıyı bir gruba yerleştirmek için doğrudan savunma ormanı Active Directory’siyle iletişim kurar. Örneğin Jen İK veritabanını yönetmek isterse, birkaç saniye içinde savunma ormanındaki ayrıcalıklı gruba Jen için yönetim hesabı eklenir. Yönetici hesabının bu gruptaki üyeliği bir zaman sınırından sonra sona erecek. Windows Server 2016 veya sonraki sürümlerde bu üyelik Active Directory'de zaman sınırıyla ilişkilendirilir.

Not

Gruba yeni üye eklediğinizde, değişikliğin savunma ormanındaki diğer etki alanı denetleyicilerine (DC) çoğaltılması gerekir. Çoğaltma gecikmesi, kullanıcıların kaynaklara erişme olanağını etkileyebilir. Çoğaltma gecikmesi hakkında daha fazla bilgi için bkz. Active Directory Çoğaltma Topolojisi Nasıl Çalışır.

Buna karşılık, süresi dolmuş bir bağlantı Güvenlik Hesapları Yöneticisi (SAM) tarafından gerçek zamanlı olarak değerlendirilir. Grup üyesi eklemesinin, erişim isteğini alan DC tarafından çoğaltılması gerekse de, grup üyesini kaldırma işlemi herhangi bir DC’de anında değerlendirilir.

Bu iş akışı, özel olarak bu yönetim hesaplarına yöneliktir. Ayrıcalıklı gruplar için yalnızca arada sırada erişim ihtiyacı olan yöneticiler (hatta betikler bile), tam olarak bu erişim için istekte bulunabilir. MIM, isteği ve Active Directory’deki değişiklikleri günlüğe alır ve bunları Olay Görüntüleyici’de görebilirsiniz ya da verileri System Center 2012 - Operations Manager Denetim Toplama Hizmetleri’ne (ACS) veya diğer üçüncü taraf araçlara gönderebilirsiniz.