5. Adım – PRIV ile CORP ormanları arasında güven oluşturma

Contoso.local gibi her CORP etki alanı için, PRIV ve CONTOSO etki alanı denetleyicilerinin bir güvenle bağlanması gerekir. Bu, PRIV etki alanındaki kullanıcıların CORP etki alanındaki kaynaklara erişmesine olanak tanır.

Her etki alanı denetleyicisini kendisine karşılık gelen etki alanı denetleyicisine bağlama

Güven oluşturmadan önce, her etki alanı denetleyicisinin kendisine karşılık gelen etki alanı denetleyicisi için, diğer etki alanı denetleyicisinin/DNS sunucusunun IP adresi temelinde DNS ad çözümlemesiyle yapılandırılması gerekir.

Etki alanı denetleyicileri veya MIM yazılımının bulunduğu sunucu sanal makine olarak dağıtıldıysa, söz konusu bilgisayarlara etki alanı adlandırma hizmeti sağlayan başka DNS sunucusu bulunmadığından emin olun.

- Ortak ağlara bağlanan ağ arabirimleri de dahil olmak üzere, sanal makinelerin birden çok ağ arabirimi varsa, söz konusu bağlantıları geçici olarak devre dışı bırakmanız veya Windows ağ arabirimi ayarlarını geçersiz kılmanız gerekebilir. DHCP’nin sağladığı DNS sunucu adresinin hiçbir sanal makine tarafından kullanılmadığından emin olmak önemlidir.

Mevcut tüm CORP etki alanı denetleyicilerinin, adları PRIV ormanına yönlendirebildiğini doğrulayın. PRIV ormanının dışındaki her etki alanı denetleyicisinde PowerShell’i başlatın ve aşağıdaki komutu yazın:

nslookup -qt=ns priv.contoso.local.Çıktının PRIV etki alanı için doğru IP adresini içeren bir ad sunucusu kaydı gösterip göstermediğini denetleyin.

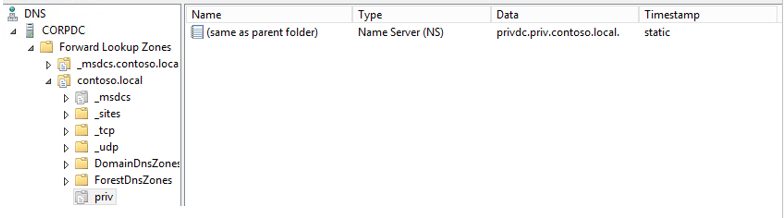

Etki alanı denetleyicisi PRIV etki alanını yönlendiremiyorsa, PRIV etki alanının PRIVDC’nin IP adresine DNS adı iletmesini yapılandırmak için DNS Yöneticisi’ni kullanın (Başlat>Uygulama Araçları>DNS altındadır). Üst düzey bir etki alanıysa (örneğin, contoso.local), bu etki alanı denetleyicisinin düğümlerini ve corpdc>forward lookup zones>contoso.local gibi etki alanının düğümlerini genişletin ve priv adlı bir anahtarın Ad Sunucusu (NS) türü olarak mevcut olduğundan emin olun.

PAMSRV’de güven oluşturma

PAMSRV’de, CORP etki alanı denetleyicilerinin PRIV ormanına güvenmesi için CORPDC gibi her etki alanıyla tek yönlü bir güven oluşturun.

PAMSRV’de PRIV etki alanı yöneticisi (PRIV\Administrator) olarak oturum açın.

PowerShell’i başlatın.

Mevcut her orman için aşağıdaki PowerShell komutlarını yazın. İstendiğinde, CORP etki alanı yöneticisinin (CONTOSO\Administrator) kimlik bilgilerini girin.

$ca = get-credential New-PAMTrust -SourceForest "contoso.local" -Credentials $caMevcut ormanlardaki her etki alanı için aşağıdaki komutları yazın.

netdom trust contoso.local /domain:priv.contoso.local /enablesidhistory:yes /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /quarantine:no /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /enablepimtrust:yes /usero:contoso\administrator /passwordo:Pass@word1

Mevcut Active Directory ormanlarına okuma erişimi verme

Mevcut her orman için, PRIV yöneticileri ve izleme hizmeti tarafından AD’ye okuma erişimini etkinleştirin.

Mevcut CORP ormanı etki alanı denetleyicisinde (CORPDC), o ormanın en üst düzey etki alanının etki alanı yöneticisi (Contoso\Administrator) olarak oturum açın.

Active Directory Kullanıcıları ve Bilgisayarları’nı başlatın.

Contoso.local etki alanına sağ tıklayın ve Denetim Temsilcisi Seç’e tıklayın.

Seçili Kullanıcılar ve Gruplar sekmesinde Ekle'ye tıklayın.

Kullanıcıları, Bilgisayarları veya Grupları Seç penceresinde, Konumlar’a tıklayın ve konumu priv.contoso.local olarak değiştirin. Nesne adına Domain Admins yazın ve Adları Denetle’ye tıklayın. Açılan pencere görüntülendiğinde, priv\administrator kullanıcı adını ve parolasını girin.

Domain Admins’ten sonra ; MIMMonitor yazın. Domain Admins ve MIMMonitor adlarının altı çizildiğinde, Tamam’a ve ardından İleri’ye tıklayın.

Ortak görevler listesinde Tüm kullanıcı bilgilerini oku’yu seçin, ardından İleri’ye ve Son’a tıklayın.

Active Directory Kullanıcıları ve Bilgisayarları'nı kapatın.

PowerShell penceresini açın.

SID geçmişinin etkinleştirildiğinden ve SID filtrelemesinin devre dışı bırakıldığından emin olmak için

netdomkomutunu kullanın. Şunu yazın:netdom trust contoso.local /quarantine:no /domain priv.contoso.local netdom trust /enablesidhistory:yes /domain priv.contoso.localÇıktıda Bu güven için SID geçmişi etkinleştiriliyor veya Bu güven için SID geçmişi zaten etkin iletisi bulunmalıdır.

Ayrıca çıktıda Bu güven için SID filtrelemesi etkin değil iletisi de gösterilmelidir. Daha fazla bilgi için bkz . SID filtre değiştirme özelliğini devre dışı bırakma .

İzleme ve Bileşen hizmetlerini başlatma

PAMSRV’de PRIV etki alanı yöneticisi (PRIV\Administrator) olarak oturum açın.

PowerShell’i başlatın.

Aşağıdaki PowerShell komutlarını yazın.

net start "PAM Component service" net start "PAM Monitoring service"

Sonraki adımda, bir grubu PAM’ye taşıyacaksınız.