MIM PAM'de etkinleştirme için çok faktörlü Microsoft Entra kimlik doğrulamasını kullanma

Önemli

Eylül 2022'de Microsoft, Azure Multi-Factor Authentication Sunucusu'nun kullanımdan kaldırlanacağını duyurdu. 30 Eylül 2024'ün başından itibaren Azure Multi-Factor Authentication Sunucusu dağıtımları artık çok faktörlü kimlik doğrulaması (MFA) isteklerine hizmet sağlamayacaktır. Azure Multi-Factor Authentication Sunucusu müşterileri, bunun yerine AD'de özel MFA sağlayıcılarını veya Windows Hello ya da akıllı kart tabanlı kimlik doğrulamasını kullanmaya geçmeyi planlamalıdır.

PAM rolünü yapılandırırken, rolü etkinleştirmek için istekte bulunan kullanıcıların nasıl yetkilendirileceğini seçebilirsiniz. PAM yetkilendirme etkinliği uygulamalarına yönelik seçenekler şunlardır:

- Rol sahibinin onayı

- Çok faktörlü kimlik doğrulamasını Microsoft Entra

Hiçbir denetim etkinleştirilmezse, aday kullanıcılar rollerini otomatik olarak etkinleştirir.

Microsoft Entra çok faktörlü kimlik doğrulaması, kullanıcıların bir mobil uygulama, telefon araması veya kısa mesaj kullanarak oturum açma girişimlerini doğrulamasını gerektiren bir kimlik doğrulama hizmetidir.

Not

MIM tarafından sağlanan savunma ortamına sahip PAM yaklaşımı, İnternet erişiminin kullanılamadığı, bu yapılandırmanın düzenleme gereği gerekli olduğu yalıtılmış ortamlar için özel bir mimaride veya çevrimdışı araştırma laboratuvarları ve bağlantısız işletim teknolojisi ya da denetim ve veri edinme ortamları gibi yüksek etkili yalıtılmış ortamlarda kullanılması amaçlanmıştır. çok faktörlü Microsoft Entra kimlik doğrulaması bir İnternet hizmeti olduğundan, bu kılavuz yalnızca mevcut MIM PAM müşterileri veya düzenleme gereği bu yapılandırmanın gerekli olduğu ortamlardakiler için sağlanır. Active Directory'niz İnternet'e bağlı bir ortamın parçasıysa, nereden başlayacağınız konusunda ayrıcalıklı erişimin güvenliğini sağlama konusuna bakın.

Önkoşullar

MIM PAM ile çok faktörlü Microsoft Entra kimlik doğrulamasını kullanmak için şunları yapmanız gerekir:

- PAM sağlayan her MIM Hizmetinden çok faktörlü Microsoft Entra kimlik doğrulama hizmetiyle iletişim kurmak için İnternet erişimi

- Bir Azure aboneliği

- 1 Temmuz 2019'dan önceki Azure Multi-Factor Authentication Sunucusu

- Aday kullanıcılar için Microsoft Entra kimliği P1 veya P2 lisansları

- Tüm aday kullanıcılar için telefon numaraları

Microsoft Entra çok faktörlü kimlik doğrulama Hizmeti Kimlik Bilgilerini indirme

Azure Multi-Factor Authentication Sunucusu'nu kullanma hakkında bilgi için bkz. PAM veya SSPR'de Azure Multi-Factor Authentication Sunucusunu Kullanma.

MIM Hizmetini çok faktörlü Microsoft Entra kimlik doğrulaması için yapılandırma

MIM Hizmeti’nin yüklendiği bilgisayarda, yönetici olarak veya MIM’i yükleyen kullanıcı olarak oturum açın.

MIM Hizmeti’nin yüklenmiş olduğu dizinin (örneğin,

C:\Program Files\Microsoft Forefront Identity Manager\2010\Service\MfaCerts) altında yeni bir dizin klasörü oluşturun.Windows Gezgini'ni

pf\certskullanarak önceki bölümde indirilen ZIP dosyasının klasörüne gidin. Dosyayıcert\_key.p12yeni dizine kopyalayın.Windows Gezgini'ni

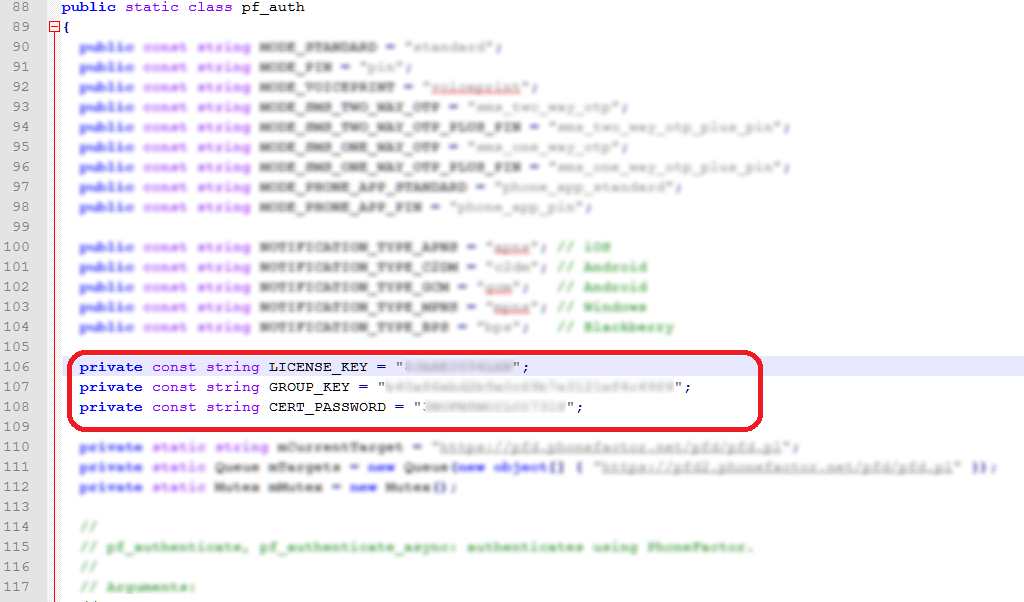

pfkullanarak ZIP klasörüne gidin ve dosyayıpf\_auth.csNot Defteri gibi bir metin düzenleyicisinde açın.Şu üç parametreyi bulun:

LICENSE\_KEY,GROUP\_KEY,CERT\_PASSWORD.

Not Defteri’ni kullanarak,

C:\Program Files\Microsoft Forefront Identity Manager\2010\Serviceyolundaki MfaSettings.xml dosyasını açın.pf_auth.cs dosyasındaki LICENSE_KEY, GROUP_KEY ve CERT_PASSWORD parametrelerindeki değerleri MfaSettings.xml dosyasındaki ilgili xml öğelerine kopyalayın.

<CertFilePath> XML öğesinde, daha önce ayıklanan cert_key.p12 dosyasının tam yol adını belirtin.

Kullanıcı adı> öğesinde< herhangi bir kullanıcı adı girin.

<DefaultCountryCode> öğesinde, kullanıcılarınızı aramak için ülke kodunu girin; örneğin, Birleşik Devletler ve Kanada için 1. Bu değer, kullanıcıların ülke kodu içermeyen telefon numaralarıyla kaydedildiği durumlarda kullanılır. Kullanıcının telefon numarasının uluslararası ülke kodu kuruluş için yapılandırılan ülke kodundan farklıysa, söz konusu ülke kodu kaydedilen telefon numarasına eklenmelidir.

MIM Hizmeti

C:\Program Files\Microsoft Forefront Identity Manager\2010\\Serviceklasöründe MfaSettings.xml dosyasını kaydedin ve üzerine yazın.

Not

İşlemin sonunda, MfaSettings.xml dosyasının, bu dosyanın herhangi bir kopyasının veya ZIP dosyasının herkes tarafından okunabilir olmadığından emin olun.

PAM kullanıcılarını çok faktörlü Microsoft Entra kimlik doğrulaması için yapılandırma

Kullanıcının çok faktörlü Microsoft Entra kimlik doğrulaması gerektiren bir rolü etkinleştirmesi için kullanıcının telefon numarasının MIM'de depolanması gerekir. Bu öznitelik iki yolla ayarlanabilir.

İlk olarak, New-PAMUser komutu kullanıcının CORP etki alanındaki dizin girişinden bir telefon numarası özniteliğini MIM Hizmeti veritabanına kopyalar. Bunun tek seferlik bir işlem olduğunu unutmayın.

İkinci olarak, Set-PAMUser komutu MIM Hizmeti veritabanında telefon numarası özniteliğini güncelleştirir. Örneğin, aşağıdaki komut MIM Hizmeti’nde mevcut PAM kullanıcısının telefon numarasını değiştirir. Dizin girişi değiştirilmez.

Set-PAMUser (Get-PAMUser -SourceDisplayName Jen) -SourcePhoneNumber 12135551212

Çok faktörlü Microsoft Entra kimlik doğrulaması için PAM rollerini yapılandırma

PAM rolü için tüm aday kullanıcıların telefon numaraları MIM Hizmeti veritabanında depolandıktan sonra, rol Microsoft Entra çok faktörlü kimlik doğrulaması gerektirecek şekilde yapılandırılabilir. Bu işlem, New-PAMRole ve Set-PAMRole komutları kullanılarak yapılır. Örneğin,

Set-PAMRole (Get-PAMRole -DisplayName "R") -MFAEnabled 1

Microsoft Entra çok faktörlü kimlik doğrulaması, komutta "-MFAEnabled 0" Set-PAMRole parametresi belirtilerek bir rol için devre dışı bırakılabilir.

Sorun giderme

Aşağıdaki olaylar, Privileged Access Management olay günlüğünde bulunabilir:

| ID | Önem Derecesi | Oluşturan | Description |

|---|---|---|---|

| 101 | Hata | MIM Hizmeti | Kullanıcı Microsoft Entra çok faktörlü kimlik doğrulamasını tamamlamadı (örneğin, telefonu yanıtlamadı) |

| 103 | Bilgi | MIM Hizmeti | Kullanıcı etkinleştirme sırasında çok faktörlü kimlik doğrulaması Microsoft Entra tamamladı |

| 825 | Uyarı | PAM İzleme Hizmeti | Telefon numarası değişmiş |