Grup Tarafından Yönetilen Hizmet Hesapları (gMSA) senaryosu için etki alanı yapılandırma

Önemli

Bu makale yalnızca MIM 2016 SP2 için geçerlidir.

Microsoft Identity Manger (MIM), Active Directory (AD) etki alanınızla çalışır. Önceden AD yüklü olmalıdır ve yönetebileceğiniz etki alanı için ortamınızda bir etki alanı denetleyicisi bulunduğundan emin olun. Bu makalede, mim tarafından kullanılmak üzere bu etki alanında Grup Yönetilen Hizmet Hesaplarının nasıl ayarlanacağı açıklanır.

Genel Bakış

Grup Yönetilen Hizmet Hesapları, hizmet hesabı parolalarını düzenli aralıklarla değiştirme gereksinimini ortadan kaldırır. MIM 2016 SP2 sürümüyle, aşağıdaki MIM bileşenleri, yükleme işlemi sırasında kullanılmak üzere yapılandırılmış gMSA hesaplarına sahip olabilir:

- MIM Eşitleme hizmeti (FIMSynchronizationService)

- MIM Hizmeti (FIMService)

- MIM Parola Kaydı web sitesi uygulama havuzu

- MIM Parola Sıfırlama web sitesi uygulama havuzu

- PAM REST API web sitesi uygulama havuzu

- PAM İzleme Hizmeti (PamMonitoringService)

- PAM Bileşen Hizmeti (PrivilegeManagementComponentService)

Aşağıdaki MIM bileşenleri gMSA hesapları olarak çalıştırılmasını desteklemez:

- MIM Portalı. Bunun nedeni, MIM Portalı'nın SharePoint ortamının bir parçası olmasıdır. Bunun yerine, SharePoint'i grup modunda dağıtabilir ve SharePoint Server'da otomatik parola değişikliğini yapılandırabilirsiniz.

- Tüm Yönetim Aracıları

- Microsoft Sertifika Yönetimi

- BHOLD

gMSA hakkında daha fazla bilgiyi şu makalelerde bulabilirsiniz:

Kullanıcı hesaplarını ve gruplarını oluşturma

MIM dağıtımınızın tüm bileşenlerinin etki alanında kendi kimlikleri olması gerekir. SharePoint ve SQL’in yanı sıra, Hizmet ve Eşitleme gibi MIM bileşenleri de buna dahildir.

Not

Bu kılavuzda Contoso adlı bir şirketten örnek adlar ve değerler kullanılır. Bunları kendi değerlerinizle değiştirin. Örnek:

- Etki alanı denetleyicisi adı - dc

- Etki alanı adı - contoso

- MIM Hizmet Sunucusu adı - mimservice

- MIM Eşitleme Sunucusu adı - mimsync

- SQL Server adı - sql

- Parola - Pa@rola1

Etki alanı denetleyicisinde etki alanı yöneticisi olarak (örneğin, Contoso\Administrator) oturum açın.

MIM hizmetleri için aşağıdaki kullanıcı hesaplarını oluşturun. PowerShell'i başlatın ve yeni AD etki alanı kullanıcıları oluşturmak için aşağıdaki PowerShell betiğini yazın (tüm hesaplar zorunlu değildir, ancak betik yalnızca bilgilendirme amacıyla sağlanmış olsa da, MIM ve SharePoint yükleme işlemi için ayrılmış bir MIMAdmin hesabı kullanmak en iyi uygulamadır).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Tüm gruplar için güvenlik grupları oluşturun.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminHizmet hesaplarında Kerberos kimlik doğrulamasını etkinleştirmek için SPN’ler ekleyin.

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolDoğru ad çözümlemesi için aşağıdaki DNS 'A' kayıtlarını kaydettiğinizden emin olun (MIM Hizmeti, MIM Portalı, Parola Sıfırlama ve Parola Kaydı web sitelerinin aynı makinede barındırılacağı varsayılır)

- mim.contoso.com - MIM Hizmeti'nin ve Portal sunucusunun fiziksel IP adresinin üzerine gelin

- passwordreset.contoso.com - MIM Hizmeti'nin ve Portal sunucusunun fiziksel IP adresinin üzerine gelin

- passwordregistration.contoso.com - MIM Hizmeti'nin ve Portal sunucusunun fiziksel IP adresinin üzerine gelin

Anahtar Dağıtım Hizmeti Kök Anahtarı Oluşturma

Grup anahtarı dağıtım hizmetini hazırlamak için etki alanı denetleyicinizde yönetici olarak oturum açtığınızdan emin olun.

Etki alanı için zaten bir kök anahtar varsa (denetlemek için Get-KdsRootKey kullanın), sonraki bölüme geçin.

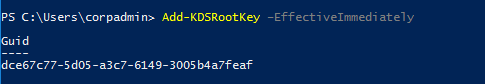

Gerekirse Anahtar Dağıtım Hizmetleri (KDS) Kök Anahtarını (etki alanı başına yalnızca bir kez) oluşturun. Kök Anahtar, etki alanı denetleyicilerinde (diğer bilgilerle birlikte) KDS hizmeti tarafından parola oluşturmak için kullanılır. Etki alanı yöneticisi olarak aşağıdaki PowerShell komutunu yazın:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately , tüm etki alanı denetleyicilerine çoğaltması gerekeceğinden yaklaşık 10 saate kadar gecikme gerektirebilir. Bu gecikme iki etki alanı denetleyicisi için yaklaşık 1 saat oldu.

Not

Laboratuvar veya Test ortamında, bunun yerine aşağıdaki komutu çalıştırarak 10 saatlik çoğaltma gecikmesini önleyebilirsiniz:

Add-KDSRootKey -EffectiveTime ((Get-Date). AddHours(-10))

MIM Eşitleme Hizmeti hesabı, grubu ve hizmet sorumlusu oluşturma

MIM yazılımının yükleneceği bilgisayarlar için tüm bilgisayar hesaplarının etki alanına zaten katıldığından emin olun. Ardından bu adımları PowerShell'de etki alanı yöneticisi olarak gerçekleştirin.

Bir grup MIMSync_Servers oluşturun ve tüm MIM Eşitleme sunucularını bu gruba ekleyin. MIM Eşitleme Sunucuları için yeni AD grubu oluşturmak için aşağıdakileri yazın. Ardından, MIM Eşitleme sunucusu Active Directory bilgisayar hesaplarını (örn. contoso\MIMSync$) bu gruba ekleyin.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$MIM Eşitleme Hizmeti gMSA'sı oluşturun. Aşağıdaki PowerShell'i yazın.

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Get-ADServiceAccount PowerShell komutunu yürüterek oluşturulan GSMA'nın ayrıntılarını denetleyin:

Parola Değiştirme Bildirim Hizmeti'ni çalıştırmayı planlıyorsanız, bu PowerShell komutunu yürüterek Hizmet Asıl Adını kaydetmeniz gerekir:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}"MIMSync_Server" grup üyeliği değiştiğinde sunucuyla ilişkili kerberos belirtecini yenilemek için MIM Eşitleme sunucunuzu yeniden başlatın.

MIM Hizmet Yönetimi Aracısı hizmet hesabı oluşturma

- Genellikle MIM Hizmeti'ni yüklerken MIM Hizmet Yönetimi Aracısı (MIM MA hesabı) için yeni bir hesap oluşturursunuz. gMSA ile iki seçenek sağlanır:

MIM Eşitleme Hizmeti grubu yönetilen hizmet hesabını kullanın ve ayrı bir hesap oluşturmayın

MIM Hizmet Yönetimi Aracısı hizmet hesabının oluşturulmasını atlayabilirsiniz. Bu durumda, MIM Hizmeti'ni yüklerken MIM MA hesabı yerine MIM Eşitleme Hizmeti gMSA adını (örneğin, contoso\MIMSyncGMSAsvc$) kullanın. Daha sonra MIM Hizmet Yönetimi Aracısı yapılandırmasında 'MIMSync Hesabı Kullan' seçeneğini etkinleştirin.

MIM MA hesabı 'Ağ Oturumu Açmaya İzin Ver' izni gerektirdiğinden MIM Eşitleme Hizmeti gMSA için 'Ağdan Oturum Açmayı Reddet' özelliğini etkinleştirmeyin.

MIM Hizmet Yönetimi Aracısı hizmet hesabı için normal bir hizmet hesabı kullanma

PowerShell'i etki alanı yöneticisi olarak başlatın ve yeni AD etki alanı kullanıcısı oluşturmak için aşağıdakileri yazın:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1MIM MA hesabı için 'Ağdan Oturum Açmayı Reddet'i etkinleştirmeyin çünkü 'Ağ Oturumu Açmaya İzin Ver' izni gerektirir.

MIM Hizmeti hesapları, grupları ve hizmet sorumlusu oluşturma

PowerShell'i etki alanı yöneticisi olarak kullanmaya devam edin.

Bir grup MIMService_Servers oluşturun ve tüm MIM Hizmeti sunucularını bu gruba ekleyin. MIM Hizmeti sunucuları için yeni AD grubu oluşturmak için aşağıdaki PowerShell'i yazın ve bu gruba MIM Hizmeti sunucusu Active Directory bilgisayar hesabı (contoso \MIMPortal$ gibi) ekleyin.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$MIM Hizmeti gMSA'sı oluşturun.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Bu PowerShell komutunu yürüterek Hizmet Asıl Adı'nı kaydedin ve Kerberos temsilcisini etkinleştirin:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}SSPR senaryolarında MIM Hizmet Hesabının MIM Eşitleme Hizmeti ile iletişim kurabilmesi gerekir, bu nedenle MIM Hizmeti hesabının MIMSyncAdministrators veya MIM Eşitleme Parola Sıfırlama ve Gruplara Gözat'ın üyesi olması gerekir:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$"MIMService_Servers" grup üyeliği değiştiğinden sunucuyla ilişkili kerberos belirtecini yenilemek için MIM Hizmeti sunucunuzu yeniden başlatın.

Gerekirse başka MIM hesapları ve grupları oluşturma

MIM SSPR'yi yapılandırıyorsanız, yukarıda MIM Eşitleme Hizmeti ve MIM Hizmeti için açıklanan yönergelerin aynısını izleyerek aşağıdakiler için başka gMSA'lar oluşturabilirsiniz:

- MIM Parola Sıfırlama web sitesi uygulama havuzu

- MIM Parola Kaydı web sitesi uygulama havuzu

MIM PAM'yi yapılandırıyorsanız, MIM Eşitleme Hizmeti ve MIM Hizmeti için yukarıda açıklanan yönergelerin aynısını izleyerek aşağıdakiler için başka gMSA'lar oluşturabilirsiniz:

- MIM PAM REST API web sitesi uygulama havuzu

- MIM PAM Bileşen hizmeti

- MIM PAM İzleme hizmeti

MIM'i yüklerken gMSA belirtme

Genel bir kural olarak, MIM yükleyicisi kullanırken çoğu durumda normal hesap yerine gMSA kullanmak istediğinizi belirtmek için gMSA adına bir dolar işareti karakteri ekleyin (örn. contoso\MIMSyncGMSAsvc$ gibi) ve parola alanını boş bırakın. Bunun bir istisnası, dolar işareti olmadan gMSA adını kabul eden miisactivate.exe aracıdır.