Power BI Güvenliği

Power BI güvenliği hakkında ayrıntılı bilgi için Bkz . Power BI Güvenliği teknik incelemesi.

Power BI güvenliğini planlamak için Power BI uygulama planlama güvenlik makalelerine bakın. Power BI Güvenliği teknik incelemesindeki içeriği genişletir. Power BI güvenlik teknik incelemesi kimlik doğrulaması, veri yerleşimi ve ağ yalıtımı gibi önemli teknik konulara odaklansa da, serinin birincil hedefi size güvenlik ve gizlilik planlamanıza yardımcı olacak önemli noktalar ve kararlar sağlamaktır.

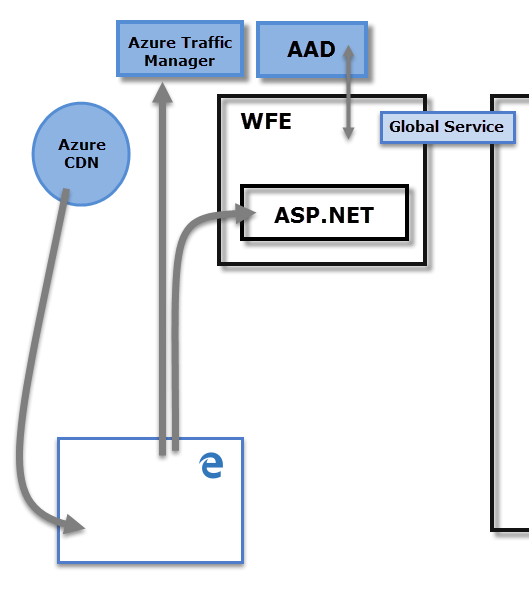

Power BI hizmeti, Microsoft'un bulut bilişim altyapısı ve platformu olan Azure'da oluşturulur. Power BI hizmeti mimarisi iki kümeyi temel alır:

- Web Ön Uç (WFE) kümesi. WFE kümesi, Power BI hizmeti ilk bağlantıyı ve kimlik doğrulamasını yönetir.

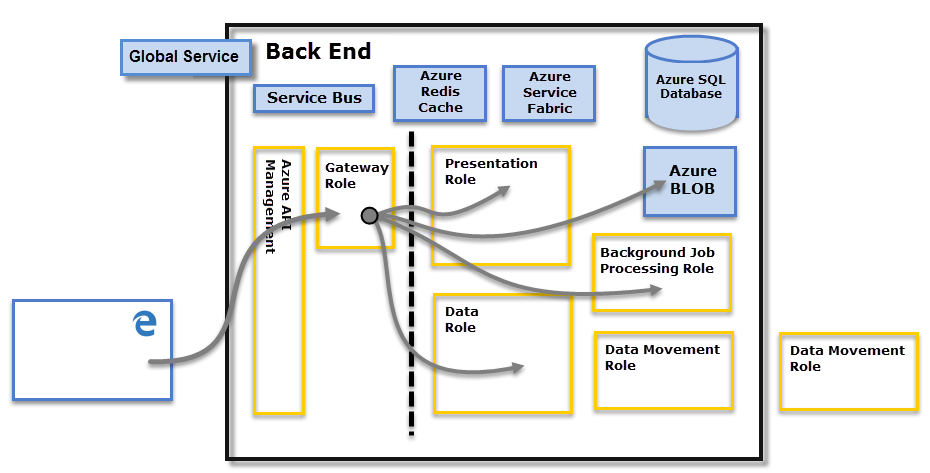

- Arka Uç kümesi. Kimlik doğrulamasından sonra, Arka Uç sonraki tüm kullanıcı etkileşimlerini işler. Power BI, kullanıcı kimliklerini depolamak ve yönetmek için Microsoft Entra Id kullanır. Microsoft Entra ID ayrıca sırasıyla Azure BLOB ve Azure SQL Veritabanı kullanarak veri depolamayı ve meta verileri yönetir.

Power BI Mimarisi

WFE kümesi, istemcilerin kimliğini doğrulamak ve Power BI hizmeti sonraki istemci bağlantıları için belirteçler sağlamak için Microsoft Entra Id kullanır. Power BI, kullanıcı trafiğini en yakın veri merkezine yönlendirmek için Azure Traffic Manager'ı (Traffic Manager) kullanır. Traffic Manager, statik içerik ve dosyaları bağlamaya, kimlik doğrulamasına ve indirmeye çalışan istemcinin DNS kaydını kullanarak istekleri yönlendirir. Power BI, gerekli statik içeriği ve dosyaları coğrafi yerel ayara göre kullanıcılara verimli bir şekilde dağıtmak için Azure Content Delivery Network'u (CDN) kullanır.

Arka Uç kümesi, kimliği doğrulanmış istemcilerin Power BI hizmeti ile nasıl etkileşim kuracaklarını belirler. Arka Uç kümesi görselleştirmeleri, kullanıcı panolarını, anlamsal modelleri, raporları, veri depolamayı, veri bağlantılarını, veri yenilemeyi ve Power BI hizmeti etkileşim kurmanın diğer yönlerini yönetir. Ağ Geçidi Rolü, kullanıcı istekleriyle Power BI hizmeti arasında bir ağ geçidi işlevi görür. Kullanıcılar Ağ Geçidi Rolü dışında hiçbir rolle doğrudan etkileşim kurmaz. Azure API Management sonunda Ağ Geçidi Rolünü işler.

Önemli

Yalnızca Azure API Management ve Ağ Geçidi rollerine genel İnternet üzerinden erişilebilir. Kimlik doğrulaması, yetkilendirme, DDoS koruması, azaltma, yük dengeleme, yönlendirme ve diğer özellikleri sağlar.

Veri Depolama Güvenliği

Power BI, verileri depolamak ve yönetmek için iki birincil depo kullanır:

- Kullanıcılardan yüklenen veriler genellikle Azure Blob Depolama gönderilir.

- Sistemin kendisi için öğeler de dahil olmak üzere tüm meta veriler Azure SQL Veritabanı depolanır.

Arka Uç kümesi diyagramında gösterilen noktalı çizgi, noktalı çizginin solunda gösterilen kullanıcılar tarafından erişilebilen iki bileşen arasındaki sınırı açıklar. Yalnızca sistem tarafından erişilebilen roller sağ tarafta gösterilir. Kimliği doğrulanmış bir kullanıcı Power BI Hizmetine bağlandığında, bağlantı ve istemci tarafından yapılan tüm istekler Ağ Geçidi Rolü tarafından kabul edilir ve yönetilir. Bu rol , kullanıcının adına Power BI Hizmetinin geri kalanıyla etkileşim kurar. Örneğin, bir istemci bir panoyu görüntülemeye çalıştığında Ağ Geçidi Rolü bu isteği kabul eder ve ardından tarayıcının panoyu görüntülemek için ihtiyaç duyduğu verileri almak için Sunu Rolüne ayrı olarak bir istek gönderir. Sonunda bağlantılar ve istemci istekleri Azure API Management tarafından işlenir.

Kullanıcı Kimlik Doğrulaması

Power BI, Power BI hizmeti oturum açan kullanıcıların kimliğini doğrulamak için Microsoft Entra Id kullanır. Kullanıcı güvenli kaynaklara erişmeye çalıştığında oturum açma kimlik bilgileri gereklidir. Kullanıcılar, Power BI hesabını oluşturdukları e-posta adresini kullanarak Power BI hizmeti oturum açar. Power BI, etkin kullanıcı adıyla aynı kimlik bilgilerini kullanır ve bir kullanıcı verilere bağlanmayı denediğinde bunu kaynaklara geçirir. Etkin kullanıcı adı daha sonra bir Kullanıcı Asıl Adı ile eşlenir ve kimlik doğrulamasının uygulandığı ilişkili Windows etki alanı hesabına çözümlenir.

Örneğin david@contoso.com, Power BI oturum açma için iş e-posta adreslerini kullanan kuruluşlar için UPN eşlemesi için etkili kullanıcı adı basittir. İş e-posta adreslerini kullanmayan kuruluşlar için, örneğin david@contoso.onmicrosoft.com Microsoft Entra Kimliği ile şirket içi kimlik bilgileri arasında eşleme, dizin eşitlemenin düzgün çalışmasını gerektirir.

Power BI için platform güvenliği, çok kiracılı ortam güvenliği, ağ güvenliği ve diğer Microsoft Entra ID tabanlı güvenlik önlemleri ekleme özelliğini de içerir.

Veri ve Hizmet Güvenliği

Daha fazla bilgi için bkz . Microsoft Güven Merkezi, Güven üzerinde çalışan ürünler ve hizmetler.

Daha önce açıklandığı gibi, şirket içi AD sunucuları kimlik bilgileri için bir UPN'ye eşlemek için Power BI oturum açma özelliğini kullanır. Ancak, kullanıcıların paylaştıkları verilerin duyarlılığını anlaması gerekir. Bir veri kaynağına güvenli bir şekilde bağlandıktan ve ardından raporları, panoları veya anlam modellerini başkalarıyla paylaştıktan sonra, alıcılara rapora erişim izni verilir. Alıcıların veri kaynağında oturum açması gerekmez.

Şirket içi veri ağ geçidini kullanarak SQL Server Analysis Services'e bağlanmak bir özel durumdur. Panolar Power BI'da önbelleğe alınır, ancak temel alınan raporlara veya anlam modellerine erişim, rapora veya anlam modeline erişmeye çalışan her kullanıcı için kimlik doğrulamasını başlatır. Erişim yalnızca kullanıcının verilere erişmek için yeterli kimlik bilgilerine sahip olması durumunda verilir. Daha fazla bilgi için bkz . Ayrıntılı şirket içi veri ağ geçidi.

TLS sürüm kullanımını zorlama

Ağ ve BT yöneticileri, ağlarındaki güvenli iletişimler için geçerli Aktarım Katmanı Güvenliği'ni (TLS) kullanma gereksinimini zorunlu kılabilir. Windows, Microsoft Schannel Sağlayıcısı üzerinden TLS sürümleri için destek sağlar. Daha fazla bilgi için bkz . TLS/SSL(Schannel SSP) protokolleri.

Bu zorlama, kayıt defteri anahtarlarının yönetici tarafından ayarlanmasıyla uygulanır. Zorlama ayrıntıları için bkz . AD FS için SSL/TLS Protokollerini ve Şifreleme Paketlerini Yönetme.

Power BI Desktop , uç noktalarınızın güvenliğini sağlamak için TLS (Aktarım Katmanı Güvenliği) sürüm 1.2 (veya üzeri) gerektirir. TLS 1.2'den önceki TLS sürümlerini kullanan web tarayıcıları ve diğer istemci uygulamaları bağlanamaz. TLS'nin daha yeni sürümleri gerekiyorsa, Power BI Desktop bu makalelerde açıklanan kayıt defteri anahtarı ayarlarına uyar ve mevcut olduğunda yalnızca söz konusu kayıt defteri ayarlarına göre izin verilen TLS'nin sürüm gereksinimini karşılayan bağlantılar oluşturur.

Bu kayıt defteri anahtarlarını ayarlama hakkında daha fazla bilgi için bkz . Aktarım Katmanı Güvenliği (TLS) kayıt defteri ayarları.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin