Varsayılan ortamın güvenliğini sağlama

Kuruluşunuzdaki her çalışanın varsayılan Power Platform ortamına erişimi vardır. Bir Power Platform yöneticisi olarak, bu ortamı sağlayanların kişisel üretkenlik kullanımları için erişilebilir tutarken bu ortamı güvenli hale getirmenin yollarını düşünmeniz gerekir. Bu makalede öneriler sunulmaktadır.

Yönetici rollerini makul bir şekilde atama

Yönetici kullanıcılarınızın Power Platform yönetici rolüne sahip olması gerekip gerekmediğini dikkate alın. Ortam yöneticisi veya sistem yöneticisi rolü daha uygun olur mu? Her durumda, daha güçlü Power Platform yönetici rolünü yalnızca birkaç kullanıcıyla sınırlayın. Power Platform ortamlarını yönetme hakkında daha fazla bilgi edinin.

Amacı belirtme

Power Platform Mükemmeliyet Merkezi (CoE) ekibi için en önemli zorluklardan biri, varsayılan ortamın amaçlanan kullanımlarını iletmektir. İşte bazı öneriler.

Varsayılan ortamı yeniden adlandırma

Varsayılan ortam TenantName (varsayılan) adıyla oluşturulur. Amacı açıkça belirtmek için ortam adını Kişisel Üretkenlik Ortamı gibi daha açıklayıcı bir adla değiştirebilirsiniz.

Power Platform Hub'ı kullanma

Microsoft Power Platform Hub, bir SharePoint iletişim sitesi şablonudur. Oluşturuculara, kuruluşunuzun Power Platform kullanımı hakkında merkezi bir bilgi kaynağı için bir başlangıç noktası sağlar. Başlangıç içeriği ve sayfa şablonları, oluşturuculara aşağıdakiler gibi bilgiler sunmayı kolaylaştırır:

- Kişisel üretkenlik kullanım örnekleri

- Uygulamalar ve akışlar oluşturma

- Uygulamalar ve akışlar nerede oluşturulur?

- CoE destek ekibine nasıl ulaşılır?

- Harici hizmetlerle tümleştirme hakkındaki kurallar

Oluşturucularınızın yararlı bulabileceği diğer dahili kaynakların bağlantılarını ekleyin.

Herkesle paylaşımı sınırlama

Oluşturucular uygulamalarını diğer bireysel kullanıcılarla, güvenlik gruplarıyla ve varsayılan olarak kuruluştaki herkesle paylaşabilir. Aşağıdaki gibi politikaları ve gereksinimleri uygulamak için yaygın olarak kullanılan uygulamaların etrafında kapılı bir süreç kullanmayı düşünmelisiniz:

- Güvenlik inceleme ilkesi

- İşletme inceleme ilkesi

- Uygulama Yaşam Döngüsü Yönetimi (ALM) gereksinimleri

- Kullanıcı deneyimi ve marka öğesi gereksinimleri

Power Platform'daki Herkesle Paylaşma özelliğini devre dışı bırakmayı da düşünün. Bu kısıtlama uygulandığında, yalnızca küçük bir yönetici grubu uygulamaları ortamdaki herkesle paylaşabilir. Bunu nasıl yapacağınızı buradan öğrenebilirsiniz.

Kuruluşunuzun kiracı ayarlarının listesini nesne olarak almak için Get-TenantSettings cmdlet'ini çalıştırın.

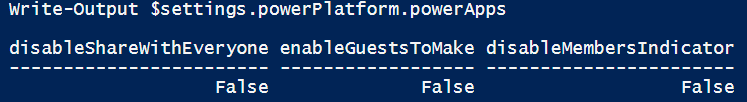

powerPlatform.PowerAppsnesnesi üç bayrak içerir:

Settings nesnesini almak için aşağıdaki PowerShell komutlarını çalıştırın ve herkesle paylaşılacak değişkeni yanlış olarak ayarlayın.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$trueOluşturucuların uygulamalarını kiracıdaki herkesle paylaşmasını önlemek için

Set-TenantSettingscmdlet'ini ayarlar nesnesiyle çalıştırın.Set-TenantSettings $settings

Veri kaybını önleme ilkesi oluşturma

Varsayılan ortamın güvenliğini sağlamanın başka bir yolu da bunun için bir veri kaybı önleme (DLP) ilkesi oluşturmaktır. Bir DLP ilkesine sahip olmak, kuruluşunuzdaki tüm çalışanların buna erişimi olduğundan, varsayılan ortam için özellikle kritik öneme sahiptir. Aşağıda, politikayı uygulamanıza yardımcı olacak bazı öneriler verilmiştir.

DLP idare iletisini özelleştirme

Bir oluşturucu, kuruluşunuzun DLP ilkesini ihlal eden bir uygulama oluşturursa görüntülenen hata iletisini özelleştirin. Oluşturucuyu kuruluşunuzun Power Platform Hub'ına yönlendirin ve CoE ekibinizin e-posta adresini sağlayın.

CoE ekibi DLP ilkesini zaman içinde geliştirdikçe, bazı uygulamaları yanlışlıkla bozabilirsiniz. DLP politika ihlali iletisinin, içerik oluşturuculara bir yol sağlamak için iletişim bilgileri veya daha fazla bilgi içeren bir bağlantı içerdiğinden emin olun.

İdare ilkesi iletisini özelleştirmek için aşağıdaki PowerShell cmdlet'lerini kullanın:

| Command | Veri Akışı Açıklaması |

|---|---|

| Set-PowerAppDlpErrorSettings | İdare iletisini ayarlama |

| Set-PowerAppDlpErrorSettings | İdare iletisini güncelleştirme |

Varsayılan ortamdaki yeni bağlayıcıları engelleme

Varsayılan olarak tüm yeni bağlayıcılar DLP ilkenizin iş dışı grubuna yerleştirilir. İstediğiniz zaman varsayılan grubu İşletme veya Engellendi olarak değiştirebilirsiniz. Varsayılan ortama uygulanan bir DLP ilkesi için, yeni bağlayıcıların yöneticilerinizden biri tarafından gözden geçirilinceye kadar kullanılamaz durumda kaldığından emin olmak için Engellenen grubu varsayılan olarak yapılandırmanızı öneririz.

Oluşturucuları önceden oluşturulmuş bağlayıcılarla sınırlandırma

Geri kalanına erişimi önlemek için oluşturucuları yalnızca temel, engellenemeyen bağlayıcılarla sınırlandırın.

Engellenemeyen tüm bağlayıcıları iş verileri grubuna taşıyın.

Tüm engellenebilir bağlayıcıları engellenen veri grubuna taşıyın.

Özel bağlayıcıları sınırlama

Özel bağlayıcılar, bir uygulamayı veya akışı şirket içinde oluşturulan bir hizmetle tümleştirir. Bu hizmetler, geliştiriciler gibi teknik kullanıcılara yöneliktir. Varsayılan ortamdaki uygulamalardan veya akışlardan çağrılabilen kuruluşunuz tarafından oluşturulan API'lerin ayak izini küçültmeniz önerilir. Oluşturucuların varsayılan ortamda API'ler için özel bağlayıcılar oluşturmasını ve kullanmasını önlemek için tüm URL desenlerini engelleyecek bir kural oluşturun.

Oluşturucuların bazı API'lere (örneğin, şirket tatillerinin listesini döndüren bir hizmet) erişmesine izin vermek için farklı URL desenlerini iş ve iş dışı veri gruplarında sınıflandıran birden çok kural yapılandırın. Bağlantıların her zaman HTTPS protokolünü kullandığından emin olun. Özel bağlayıcılar için DLP ilkesi hakkında daha fazla bilgi edinin.

Exchange ile güvenli tümleştirme

Office 365 Outlook bağlayıcısı, engellenemeyen standart bağlayıcılardan biridir. Oluşturucuların erişimi olan posta kutularındaki e-posta iletilerini göndermelerine, silmelerine ve yanıtlamalarına olanak tanır. Bu bağlayıcının riski aynı zamanda en güçlü özelliklerinden biridir: e-posta gönderme olanağı. Örneğin, bir oluşturucu çok sayıda e-posta gönderen bir akış oluşturabilir.

Kuruluşunuzun Exchange yöneticisi, uygulamalardan e-postaların gönderilmesini önlemek için Exchange Server'da kurallar ayarlayabilir. Giden e-postaları engellemek için oluşturulan kurallardan belirli akışları veya uygulamaları dışlamak da mümkündür. Uygulamalardan ve akışlardan gelen e-postaların yalnızca küçük bir posta kutusu grubundan gönderilebildiğinden emin olmak için bu kuralları izin verilen bir e-posta adresleri listesiyle birleştirebilirsiniz.

Bir uygulama veya akış, Office 365 Outlook bağlayıcısını kullanarak bir e-posta gönderdiğinde, iletiye belirli SMTP üst bilgileri ekler. Bir e-postanın bir akıştan mı yoksa uygulamadan mı kaynaklandığını belirlemek için üst bilgilerde ayrılmış ifadeler kullanabilirsiniz.

Bir akıştan gönderilen bir e-postaya eklenen SMTP üst bilgisi aşağıdaki örneğe benzer:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Üst bilgi ayrıntıları

Aşağıdaki tabloda, kullanılan hizmete bağlı olarak x-ms-mail-application üst bilgisinde görünebilecek değerler açıklanmaktadır:

| Service | Değer |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (iş akışı <GUID>; sürüm <sürüm numarası>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <uygulama adı>) |

Aşağıdaki tabloda, gerçekleştirilen eyleme bağlı olarak x-ms-mail-operation-type üst bilgisinde görünebilecek değerler açıklanmaktadır:

| Değer | Veri Akışı Açıklaması |

|---|---|

| Yanıt | Yanıt e-posta işlemleri için |

| İleri | E-posta iletme işlemleri için |

| Gönder | SendEmailWithOptions ve SendApprovalEmail dahil olmak üzere e-posta gönderme işlemleri için |

x-ms-mail-environment-id üst bilgisi ortam kimliği değerini içerir. Bu üst bilginin olup olmayacağı kullandığınız ürüne bağlıdır:

- Power Apps'te, her zaman mevcuttur.

- Power Automate'te, yalnızca Temmuz 2020'den sonra oluşturulan bağlantılarda bulunur.

- Logic Apps'te hiçbir zaman mevcut değildir.

Varsayılan ortam için olası Exchange kuralları

Exchange kurallarını kullanarak engellemek isteyebileceğiniz bazı e-posta eylemleri şunlardır.

Harici alıcılara giden e-postaları engelleme: Harici alıcılara Power Automate ve Power Apps'ten gönderilen tüm giden e-postalar. Bu kural, oluşturucuların iş ortaklarına, satıcılara veya müşterilere uygulamalarından veya akışlarından e-posta göndermesini engeller.

Giden e-posta iletmelerini engelleme: Harici alıcılara Power Automate ve Power Apps'ten iletilen ve gönderenin izin verilen posta kutuları listesinden olmadığı tüm giden e-postaları engelleyin. Bu kural, oluşturucuların gelen e-postaları otomatik olarak harici bir alıcıya ileten bir akış oluşturmasını engeller.

E-posta engelleme kurallarında dikkate alınacak özel durumlar

Aşağıda, e-posta engelleyen Exchange kurallarına esneklik ekleyen bazı olası özel durumlar verilmiştir:

Belirli uygulamaları ve akışları muaf tutma: Onaylanan uygulamaların veya akışların harici alıcılara e-posta gönderebilmesi için daha önce önerilen kurallara bir muafiyet listesi ekleyin.

Kuruluş düzeyinde izin verilenler listesi: Bu senaryoda, çözümü ayrılmış bir ortama taşımak mantıklıdır. Ortamdaki birçok akışın e-posta göndermesi gerekiyorsa, o ortamdan giden e-postalara izin vermek için genel bir özel durum kuralı oluşturabilirsiniz. Bu ortamdaki oluşturucu ve yönetici izinlerinin sıkı bir şekilde denetlenmesi ve sınırlı olması gerekir.

Kiracılar arası yalıtım uygulama

Power Platform, yetkili Microsoft Entra kullanıcılarının uygulamaları ve akışları veri depolarına bağlamasını sağlayan Microsoft Entra tabanlı bir bağlayıcılar sistemine sahiptir. Kiracı yalıtımı, verilerin Microsoft Entra yetkili veri kaynaklarından kiracılarına ve kiracılarından taşınmasını yönetir.

Kiracı yalıtımı, kiracı düzeyinde uygulanır ve varsayılan ortam da dahil olmak üzere kiracıdaki tüm ortamları etkiler. Tüm çalışanlar varsayılan ortamda oluşturucu olduğundan, sağlam bir kiracı yalıtım ilkesi yapılandırmak, ortamın güvenliğini sağlamak için kritik öneme sahiptir. Çalışanlarınızın bağlanabileceği kiracıları açıkça yapılandırmanızı öneririz. Diğer tüm kiracılarda, verilerin içeri ve dışarı akışını engelleyen varsayılan kurallar geçerli olmalıdır.

Power Platform kiracı yalıtımı, Microsoft Entra ID genelinde kiracı kısıtlamasından farklıdır. Power Platform dışındaki Microsoft Entra ID tabanlı erişimi etkilemez. Yalnızca Office 365 Outlook veya SharePoint bağlaycıları gibi Microsoft Entra ID tabanlı kimlik doğrulamayı kullanan bağlayıcılar için işe yarar.

Ayrıca bkz.

Kiracılar arası giden ve gelen erişimi kısıtlama (önizleme)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)