OPC Vault mimarisi

Önemli

Bu makaleyi güncelleştirirken en güncel içerik için bkz. Azure Endüstriyel IoT .

Bu makalede OPC Vault mikro hizmeti ve OPC Vault IoT Edge modülü hakkında genel bir bakış sağlanır.

OPC UA uygulamaları, uygulama düzeyinde güvenlik sağlamak için uygulama örneği sertifikalarını kullanır. Uygulama sertifikalarının ortak ve özel anahtar çiftini sağladığı asimetrik şifreleme kullanılarak güvenli bir bağlantı kurulur. Sertifikalar otomatik olarak imzalanabilir veya bir Sertifika Yetkilisi (CA) tarafından imzalanabilir.

OPC UA uygulaması, güvendiği uygulamaları temsil eden güvenilir sertifikaların bir listesine sahiptir. Bu sertifikalar ca tarafından otomatik olarak imzalanabilir veya imzalanabilir ya da Kök CA veya Alt CA olabilir. Güvenilen sertifika daha büyük bir sertifika zincirinin parçasıysa, uygulama güven listesindeki sertifikaya bağlı tüm sertifikalara güvenir. Tam sertifika zinciri doğrulanabildiği sürece bu durum geçerlidir.

Otomatik olarak imzalanan sertifikalara güvenmek ile CA sertifikasına güvenmek arasındaki en önemli fark, güveni dağıtmak ve korumak için gereken yükleme çabasıdır. Ayrıca şirkete özgü bir CA barındırmak için ek çaba da vardır.

Tek bir istemci uygulamasına sahip birden çok sunucu için otomatik olarak imzalanan sertifikaların güvenini dağıtmak için tüm sunucu uygulama sertifikalarını istemci uygulama güven listesine yüklemeniz gerekir. Ayrıca, istemci uygulama sertifikasını tüm sunucu uygulaması güven listelerine yüklemeniz gerekir. Bu yönetim çalışması oldukça ağır bir yüktür ve hatta sertifika ömürlerini göz önünde bulundurmanız ve sertifikaları yenilemeniz gerektiğinde artar.

Şirkete özgü CA kullanımı, birden çok sunucu ve istemci ile güven yönetimini büyük ölçüde basitleştirebilir. Bu durumda yönetici, kullanılan her istemci ve sunucu için bir kez CA imzalı bir uygulama örneği sertifikası oluşturur. Buna ek olarak, CA Sertifikası tüm sunuculara ve istemcilere her uygulama güven listesine yüklenir. Bu yaklaşımla, etkilenen uygulamalar için yalnızca süresi dolmuş sertifikaların yenilenmesi ve değiştirilmesi gerekir.

Azure Endüstriyel IoT OPC UA sertifika yönetim hizmeti, OPC UA uygulamaları için şirkete özgü CA'ları yönetmenize yardımcı olur. Bu hizmet, OPC Vault mikro hizmetini temel alır. OPC Vault, şirkete özgü CA'ları güvenli bir bulutta barındırmak için bir mikro hizmet sağlar. Bu çözüm, Azure Active Directory (Azure AD), Donanım Güvenlik Modülleri (HSM) ile Azure Key Vault, Azure Cosmos DB ve isteğe bağlı olarak uygulama deposu olarak IoT Hub tarafından sağlanan hizmetler tarafından desteklenir.

OPC Vault mikro hizmeti, Azure'da imzalama haklarına sahip güvenlik yöneticilerinin ve onaylayanların istekleri onaylaması veya reddetmesi Key Vault rol tabanlı iş akışını destekleyecek şekilde tasarlanmıştır.

Mevcut OPC UA çözümleriyle uyumluluk için hizmetler, OPC Vault mikro hizmet destekli uç modülü için destek içerir. Bu, sertifikaları ve güven listelerini belirtimin 12. Bölümüne göre dağıtmak için OPC UA Global Discovery Server ve Sertifika Yönetimi arabirimini uygular.

Mimari

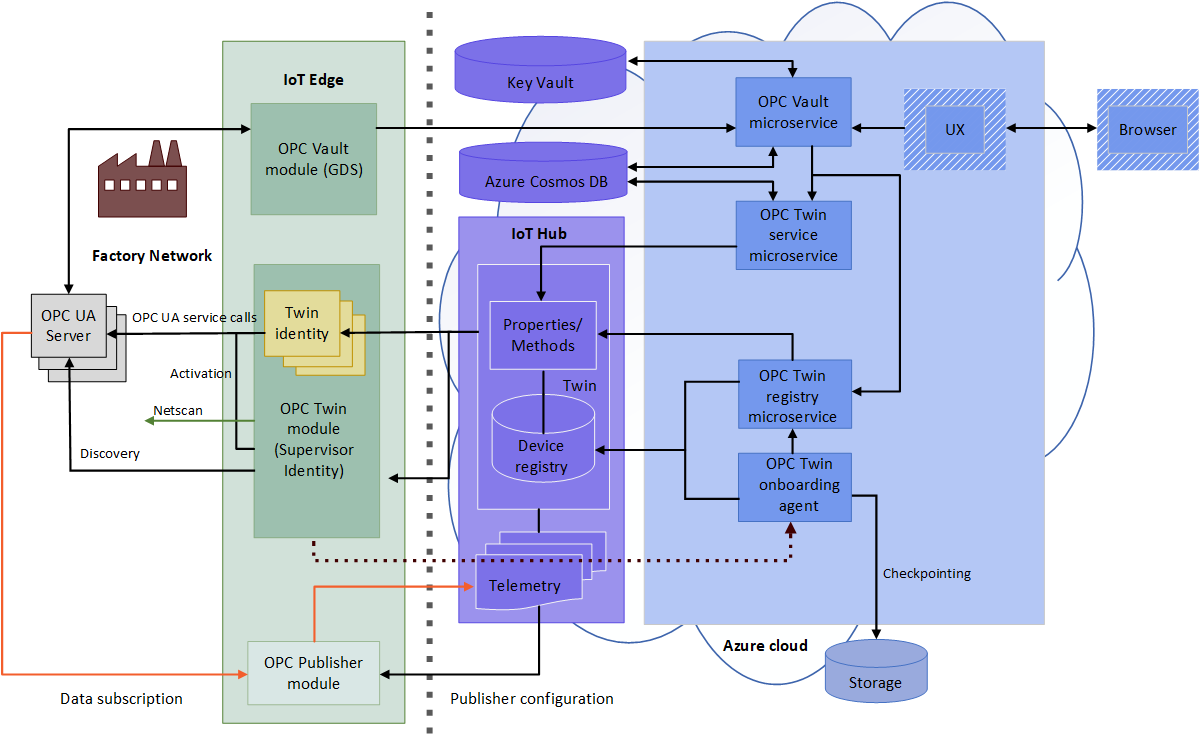

Mimari, fabrika ağı için bir OPC Vault IoT Edge modülü ve iş akışını denetlemek için bir web örneği UX ile OPC Vault mikro hizmetini temel alır:

OPC Vault mikro hizmeti

OPC Vault mikro hizmeti, OPC UA uygulamaları için şirkete özgü CA'ları dağıtmak ve yönetmek üzere iş akışını uygulamak üzere aşağıdaki arabirimlerden oluşur.

Uygulama

- OPC UA uygulaması bir sunucu veya istemci ya da her ikisi de olabilir. OPC Vault bu durumda bir uygulama kayıt yetkilisi olarak hizmet eder.

- Uygulamaları kaydetme, güncelleştirme ve kaydını kaldırmaya yönelik temel işlemlere ek olarak, arama ifadeleri içeren uygulamaları bulmak ve sorgulamak için arabirimler de vardır.

- Bir isteği işlemek ve OPC UA'ya özgü tüm uzantılarla imzalı bir sertifika vermek için sertifika isteklerinin geçerli bir uygulamaya başvurması gerekir.

- Uygulama hizmeti, Azure Cosmos DB'deki bir veritabanı tarafından desteklenir.

Sertifika grubu

- Sertifika grubu, sertifikaları imzalamak için özel anahtar da dahil olmak üzere bir kök CA veya alt CA sertifikası depolayan bir varlıktır.

- RSA anahtar uzunluğu, SHA-2 karma uzunluğu ve yaşam süreleri hem Veren CA hem de imzalı uygulama sertifikaları için yapılandırılabilir.

- CA sertifikalarını FIPS 140-2 Düzey 2 HSM ile desteklenen Azure Key Vault'de depolarsınız. İmzalama, Azure AD tarafından güvenliği sağlanan bir Key Vault işlemiyle yapıldığından, özel anahtar güvenli depolamadan asla ayrılmaz.

- CA sertifikalarını zaman içinde yenileyebilir ve Key Vault geçmişinden dolayı güvenli depolamada kalmalarını sağlayabilirsiniz.

- Her CA sertifikasının iptal listesi de gizli dizi olarak Key Vault depolanır. Bir uygulamanın kaydı kaldırıldığında, uygulama sertifikası bir yönetici tarafından Sertifika İptal Listesi'nde (CRL) de iptal edilir.

- Tek sertifikaları ve toplu sertifikaları iptal edebilirsiniz.

Sertifika isteği

Sertifika isteği, bir OPC UA uygulaması için Sertifika İmzalama İsteği (CSR) kullanarak yeni bir anahtar çifti veya imzalı sertifika oluşturmak için iş akışını uygular.

- İstek, konu veya CSR gibi eşlik eden bilgiler ve OPC UA uygulaması başvurusu içeren bir veritabanında depolanır.

- Hizmetteki iş mantığı, isteği uygulama veritabanında depolanan bilgilere göre doğrular. Örneğin, veritabanındaki uygulama Uri'sinin CSR'deki uygulama Uri'sine uyması gerekir.

- İmzalama haklarına (yani Onaylayan rolüne) sahip bir güvenlik yöneticisi isteği onaylar veya reddeder. İstek onaylanırsa yeni bir anahtar çifti veya imzalı sertifika (veya her ikisi) oluşturulur. Yeni özel anahtar Key Vault güvenli bir şekilde depolanır ve yeni imzalı ortak sertifika sertifika isteği veritabanında depolanır.

- İstek sahibi onaylanana veya iptal edilene kadar istek durumunu yoklayabilir. İstek onaylandıysa, özel anahtar ve sertifika indirilip OPC UA uygulamasının sertifika deposuna yüklenebilir.

- İstek sahibi artık istek veritabanından gereksiz bilgileri silme isteğini kabul edebilir.

İmzalı bir sertifikanın kullanım ömrü boyunca bir uygulama silinebilir veya bir anahtar tehlikeye girebilir. Böyle bir durumda CA yöneticisi şunları yapabilir:

- Uygulamanın tüm bekleyen ve onaylanan sertifika isteklerini de silen bir uygulamayı silin.

- Yalnızca bir anahtar yenilendiyse veya ele geçirildiyse, yalnızca tek bir sertifika isteğini silin.

Artık güvenliği aşılmış onaylanan ve kabul edilen sertifika istekleri silinmiş olarak işaretlenir.

Yönetici, Veren CA CRL'sini düzenli olarak yenileyebilir. Yenileme zamanında, silinen tüm sertifika istekleri iptal edilir ve sertifika seri numaraları CRL iptal listesine eklenir. İptal edilen sertifika istekleri iptal edilmiş olarak işaretlenir. Acil durumlarda tek sertifika istekleri de iptal edilebilir.

Son olarak, güncelleştirilmiş CRL'ler katılan OPC UA istemcilerine ve sunucularına dağıtım için kullanılabilir.

OPC Vault IoT Edge modülü

Bir fabrika ağı Global Discovery Server'ı desteklemek için uçta OPC Vault modülünü dağıtabilirsiniz. Yerel bir .NET Core uygulaması olarak çalıştırın veya docker kapsayıcısında başlatın. Geçerli OPC UA .NET Standart yığınında Auth2 kimlik doğrulama desteği olmadığından, OPC Vault edge modülünün işlevselliğinin Okuyucu rolüyle sınırlı olduğunu unutmayın. Bir kullanıcı, OPC UA GDS standart arabirimi kullanılarak uç modülünden mikro hizmete kimliğe bürünemez.

Sonraki adımlar

Artık OPC Vault mimarisi hakkında bilgi edindiğinize göre şunları yapabilirsiniz: