Klasik dağıtım modelini kullanarak Windows sanal makinesinde uç noktaları ayarlama

Önemli

Klasik VM'ler 1 Mart 2023'te kullanımdan kaldırılacaktır.

ASM'den IaaS kaynaklarını kullanıyorsanız lütfen geçişinizi 1 Mart 2023'e kadar tamamlayın. Azure Resource Manager'daki birçok özellik geliştirmelerinden yararlanmak için geçişi daha erken yapmanızı öneririz.

Daha fazla bilgi için bkz. IaaS kaynaklarınızı 1 Mart 2023'e kadar Azure Resource Manager geçirme.

Klasik dağıtım modelini kullanarak Azure'da oluşturduğunuz Windows sanal makineleri (VM'ler), aynı bulut hizmeti veya sanal ağdaki diğer VM'lerle özel bir ağ kanalı üzerinden otomatik olarak iletişim kurabilir. Ancak, İnternet'teki veya diğer sanal ağlardaki bilgisayarlar, gelen ağ trafiğini bir VM'ye yönlendirmek için uç noktalar gerektirir.

Linux sanal makinelerinde uç noktaları da ayarlayabilirsiniz.

Önemli

Azure, kaynak oluşturmak ve bu kaynaklarla çalışmak için iki dağıtım modeli kullanır: Resource Manager ve klasik. Bu makale, klasik dağıtım modelini kapsamaktadır. Microsoft, yeni dağıtımların çoğunun Resource Manager modelini kullanmasını önerir.

15 Kasım 2017'den itibaren sanal makineler yalnızca Azure portal kullanılabilir olacak.

Resource Manager dağıtım modelinde uç noktalar Ağ Güvenlik Grupları (NSG) kullanılarak yapılandırılır. Daha fazla bilgi için bkz. Azure portal kullanarak sanal makinenize dış erişime izin verme.

Azure portal bir Windows VM oluşturduğunuzda, Uzak Masaüstü ve Windows PowerShell Uzaktan İletişim uç noktaları gibi yaygın uç noktalar genellikle sizin için otomatik olarak oluşturulur. Daha sonra gerektiğinde ek uç noktaları yapılandırabilirsiniz.

Her uç noktanın bir genel bağlantı noktası ve bir özel bağlantı noktası vardır:

- Genel bağlantı noktası, İnternet'ten sanal makineye gelen trafiği dinlemek için Azure yük dengeleyici tarafından kullanılır.

- Özel bağlantı noktası, sanal makine tarafından genellikle sanal makinede çalışan bir uygulama veya hizmeti hedefleyen gelen trafiği dinlemek için kullanılır.

Azure portal ile uç noktalar oluşturduğunuzda, iyi bilinen ağ protokolleri için IP protokolü ve TCP veya UDP bağlantı noktaları için varsayılan değerler sağlanır. Özel uç noktalar için doğru IP protokollerini (TCP veya UDP) ve genel ve özel bağlantı noktalarını belirtin. Gelen trafiği birden çok sanal makineye rastgele dağıtmak için, birden çok uç noktadan oluşan yük dengeli bir küme oluşturun.

Uç nokta oluşturduktan sonra, kaynak IP adresine göre uç noktanın genel bağlantı noktasına gelen trafiğe izin veren veya reddeden kurallar tanımlamak için erişim denetim listesini (ACL) kullanabilirsiniz. Ancak, sanal makine bir Azure sanal ağındaysa, bunun yerine ağ güvenlik gruplarını kullanın. Daha fazla bilgi için bkz. Ağ güvenlik grupları hakkında.

Not

Azure sanal makineleri için güvenlik duvarı yapılandırması, Azure'ın otomatik olarak ayarlayıp uzak bağlantı uç noktalarıyla ilişkili bağlantı noktaları için otomatik olarak gerçekleştirilir. Diğer tüm uç noktalar için belirtilen bağlantı noktaları için sanal makinenin güvenlik duvarına otomatik olarak yapılandırma yapılmaz. Sanal makine için bir uç nokta oluşturduğunuzda, sanal makinenin güvenlik duvarının uç nokta yapılandırmasına karşılık gelen protokol ve özel bağlantı noktası trafiğine de izin verdiğinden emin olun. Güvenlik duvarını yapılandırmak için sanal makinede çalışan işletim sisteminin belgelerine veya on-line yardımına bakın.

Uç nokta oluşturma

Azure Portal’ında oturum açın.

Sanal makineler'i ve ardından yapılandırmak istediğiniz sanal makineyi seçin.

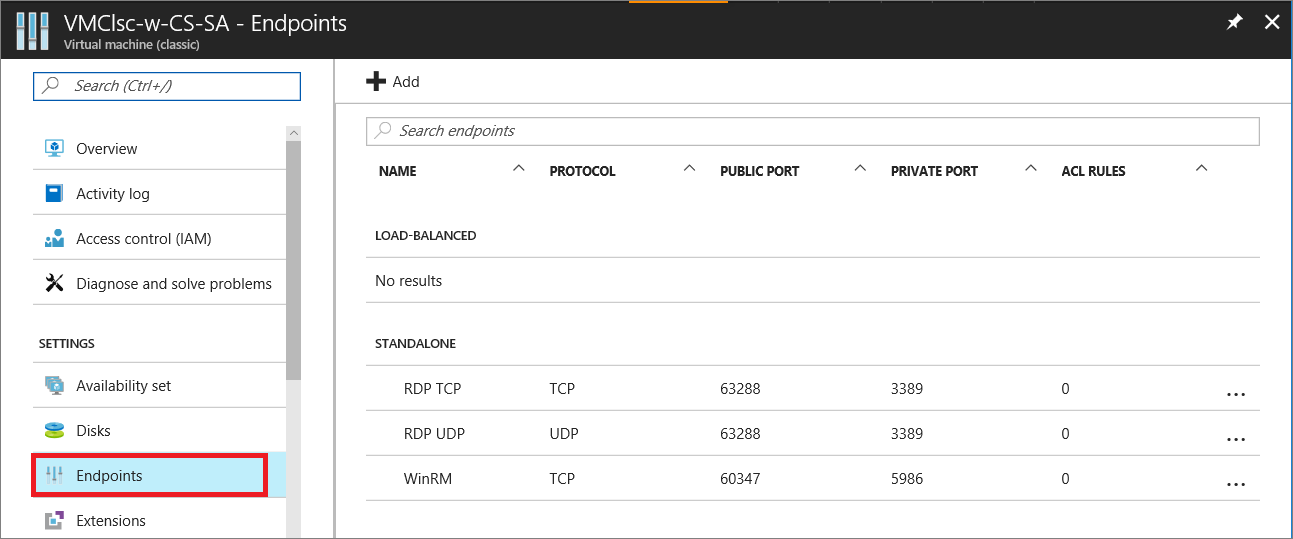

Ayarlar grubunda Uç Noktalar'ı seçin. Sanal makine için tüm geçerli uç noktaları listeleyen Uç Noktalar sayfası görüntülenir. (Bu örnek bir Windows VM içindir. Linux VM'leri varsayılan olarak SSH için bir uç nokta gösterir.)

Uç nokta girişlerinin üzerindeki komut çubuğunda Ekle'yi seçin. Uç nokta ekle sayfası görüntülenir.

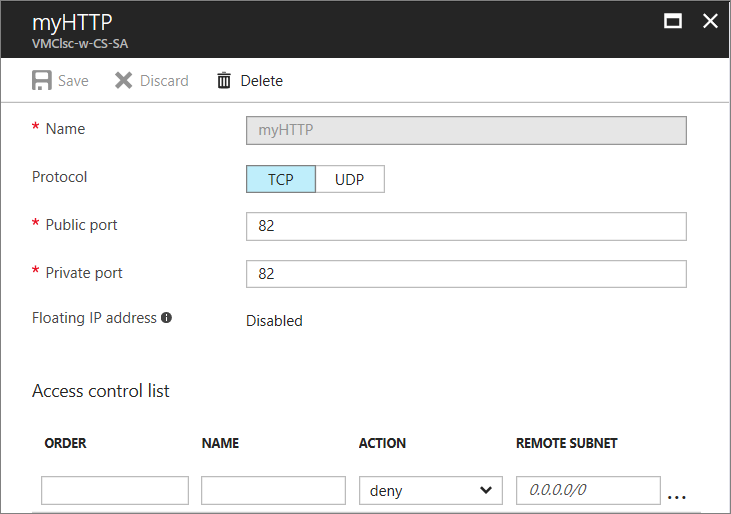

Ad alanına uç nokta için bir ad girin.

Protokol için TCP veya UDP'yi seçin.

Genel bağlantı noktası için İnternet'ten gelen trafiğin bağlantı noktası numarasını girin.

Özel bağlantı noktası için sanal makinenin dinlediği bağlantı noktası numarasını girin. Genel ve özel bağlantı noktası numaraları farklı olabilir. Sanal makinedeki güvenlik duvarının protokole ve özel bağlantı noktasına karşılık gelen trafiğe izin verecek şekilde yapılandırıldığından emin olun.

Tamam’ı seçin.

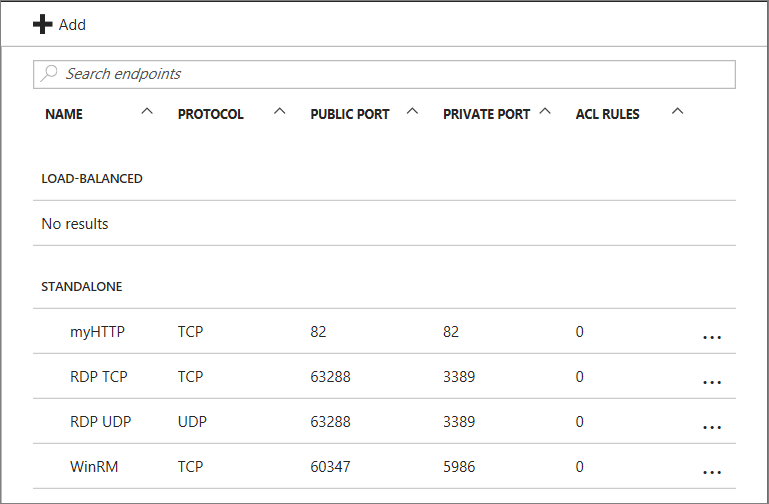

Yeni uç nokta Uç Noktalar sayfasında listelenir.

Uç noktada ACL'yi yönetme

Trafik gönderebilen bilgisayar kümesini tanımlamak için uç nokta üzerindeki ACL, trafiği kaynak IP adresine göre kısıtlayabilir. Uç noktaya ACL eklemek, değiştirmek veya kaldırmak için bu adımları izleyin.

Not

Uç nokta yük dengeli bir kümenin parçasıysa, bir uç noktada ACL'de yaptığınız tüm değişiklikler kümedeki tüm uç noktalara uygulanır.

Sanal makine bir Azure sanal ağındaysa ACL'ler yerine ağ güvenlik gruplarını kullanın. Daha fazla bilgi için bkz. Ağ güvenlik grupları hakkında.

Azure portalında oturum açın.

Sanal makineler'i ve ardından yapılandırmak istediğiniz sanal makinenin adını seçin.

Uç Noktalar'ı seçin. Uç noktalar listesinden uygun uç noktayı seçin. ACL listesi sayfanın en altındadır.

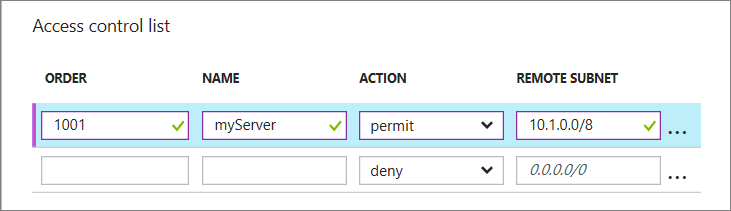

ACL kurallarını eklemek, silmek veya düzenlemek ve bunların sırasını değiştirmek için listedeki satırları kullanın. UZAK ALT AĞ değeri, Azure yük dengeleyicinin kaynak IP adresine göre trafiğe izin vermek veya trafiği reddetmek için kullandığı İnternet'ten gelen trafiğe yönelik bir IP adresi aralığıdır. IP adres aralığını, adres ön eki biçimi olarak da bilinen sınıfsız etki alanları arası yönlendirme (CIDR) biçiminde belirttiğinizden emin olun. Örneğin,

10.1.0.0/8.

Yalnızca İnternet'te bilgisayarlarınıza karşılık gelen belirli bilgisayarlardan gelen trafiğe izin vermek veya belirli, bilinen adres aralıklarından gelen trafiği reddetmek için kuralları kullanabilirsiniz.

Kurallar, ilk kuraldan başlayıp son kuralla biten sırayla değerlendirilir. Bu nedenle, kurallar en az kısıtlayıcıdan en kısıtlayıcıya sıralanmalıdır. Daha fazla bilgi için bkz. Ağ Access Control Listesi nedir?

Sonraki adımlar

- VM uç noktasını ayarlamak üzere bir Azure PowerShell cmdlet'i kullanmak için bkz. Add-AzureEndpoint.

- Bir uç noktadaki ACL'yi yönetmek üzere Azure PowerShell cmdlet'ini kullanmak için bkz. PowerShell kullanarak uç noktalar için erişim denetim listelerini (ACL) yönetme.

- Resource Manager dağıtım modelinde bir sanal makine oluşturduysanız, vm'ye gelen trafiği denetlemek üzere ağ güvenlik grupları oluşturmak için Azure PowerShell kullanabilirsiniz.