Azure İzleyici SCOM Yönetilen Örneği için bir bilgisayar grubu ve gMSA hesabı oluşturma

Bu makalede, şirket içi Active Directory'de grup tarafından yönetilen hizmet hesabı (gMSA) hesabı, bilgisayar grubu ve etki alanı kullanıcı hesabının nasıl oluşturulacağı açıklanır.

Not

Azure İzleyici SCOM Yönetilen Örneği mimarisi hakkında bilgi edinmek için bkz. Azure İzleyici SCOM Yönetilen Örneği.

Active Directory önkoşulları

Active Directory işlemlerini gerçekleştirmek için RSAT: Active Directory Domain Services ve Basit Dizin Araçları özelliğini yükleyin. Ardından Active Directory Kullanıcıları ve Bilgisayarları aracını yükleyin. Bu aracı etki alanı bağlantısı olan herhangi bir makineye yükleyebilirsiniz. Tüm Active Directory işlemlerini gerçekleştirmek için bu araçta yönetici izinleriyle oturum açmanız gerekir.

Active Directory'de etki alanı hesabı yapılandırma

Active Directory örneğinizde bir etki alanı hesabı oluşturun. Etki alanı hesabı tipik bir Active Directory hesabıdır. (Yönetici olmayan bir hesap olabilir.) System Center Operations Manager yönetim sunucularını mevcut etki alanınıza eklemek için bu hesabı kullanırsınız.

Bu hesabın diğer sunucuları etki alanınıza ekleme izinlerine sahip olduğundan emin olun. Bu izinlere sahipse mevcut bir etki alanı hesabını kullanabilirsiniz.

Yapılandırılmış etki alanı hesabını sonraki adımlarda kullanarak SCOM Yönetilen Örneği'nin ve sonraki adımların bir örneğini oluşturursunuz.

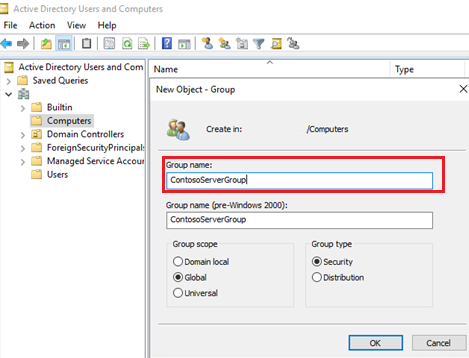

Bilgisayar grubu oluşturma ve yapılandırma

Active Directory örneğinizde bir bilgisayar grubu oluşturun. Daha fazla bilgi için bkz. Active Directory'de grup hesabı oluşturma. Oluşturduğunuz tüm yönetim sunucuları, grubun tüm üyelerinin gMSA kimlik bilgilerini alabilmesi için bu grubun bir parçası olacaktır. (Bu kimlik bilgilerini sonraki adımlarda oluşturacaksınız.) Grup adı boşluk içeremez ve yalnızca alfabe karakterleri içermelidir.

Bu bilgisayar grubunu yönetmek için, oluşturduğunuz etki alanı hesabına izinler sağlayın.

Grup özelliklerini ve ardından Yönetilen'i seçin.

Ad alanına etki alanı hesabının adını girin.

Yönetici üyelik listesini güncelleştirebilir onay kutusunu seçin.

gMSA hesabı oluşturma ve yapılandırma

Yönetim sunucusu hizmetlerini çalıştırmak ve hizmetlerin kimliğini doğrulamak için bir gMSA oluşturun. Bir gMSA hizmet hesabı oluşturmak için aşağıdaki PowerShell komutunu kullanın. DNS ana bilgisayar adı, statik IP'yi yapılandırmak ve 8. adımda olduğu gibi aynı DNS adını statik IP ile ilişkilendirmek için de kullanılabilir.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

Bu komutta:

ContosogMSAgMSA adıdır.ContosoLB.aquiladom.com, yük dengeleyicinin DNS adıdır. Statik IP'yi oluşturmak ve aynı DNS adını 8. adımda olduğu gibi statik IP ile ilişkilendirmek için aynı DNS adını kullanın.ContosoServerGroup, Active Directory'de oluşturulan bilgisayar grubudur (daha önce belirtilmiştir).MSOMHSvc/ContosoLB.aquiladom.com,SMSOMHSvc/ContosoLB,MSOMSdkSvc/ContosoLB.aquiladom.comveMSOMSdkSvc/ContosoLBhizmet asıl adlarıdır.

Not

gMSA adı 14 karakterden uzunsa, işareti de dahil olmak üzere 15 karakterden kısa bir değer ayarladığınızdan SamAccountName$ emin olun.

Kök anahtar etkili değilse aşağıdaki komutu kullanın:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Oluşturulan gMSA hesabının yerel bir yönetici hesabı olduğundan emin olun. Yerel yöneticilerde Active Directory düzeyinde grup ilkesi Nesne ilkeleri varsa, yerel yönetici olarak gMSA hesabına sahip olduklarından emin olun.

Önemli

Hem Active Directory yöneticinizle hem de ağ yöneticinizle kapsamlı iletişim gereksinimini en aza indirmek için bkz. Kendi kendine doğrulama. Makalede, Active Directory yöneticisinin ve ağ yöneticisinin yapılandırma değişikliklerini doğrulamak ve başarılı bir şekilde uygulanmasını sağlamak için kullandığı yordamlar özetlenmiştir. Bu işlem, Operations Manager yöneticisinden Active Directory yöneticisine ve ağ yöneticisine gereksiz ileri geri etkileşimleri azaltır. Bu yapılandırma yöneticiler için zaman kazandırır.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin