SDN altyapısında ağlar arasındaki trafiği yönlendirme

Önemli

Virtual Machine Manager'ın (VMM) bu sürümü desteğin sonuna ulaştı. VMM 2022'ye yükseltmenizi öneririz.

Bu makalede, System Center Virtual Machine Manager (VMM) dokusunda ayarlanmış bir yazılım tanımlı ağ (SDN) altyapısında trafiğin ağlar arasında nasıl yönlendirildiği açıklanır.

SDN RAS ağ geçidi, kaynakların bulunduğu konumdan bağımsız olarak fiziksel ve sanal ağlar arasında ağ trafiğini yönlendirmenizi sağlar. SDN RAS ağ geçidi çok kiracılı, Boarder Gateway Protocol (BGP) özelliklidir ve IPsec veya Genel Yönlendirme Kapsüllemesi (GRE) veya Katman 3 İletme kullanarak Siteden Siteye sanal özel ağı (VPN) kullanarak bağlantıyı destekler. Daha fazla bilgi edinin.

Not

- VMM 2019 UR1'den Bir Bağlı ağ türü Bağlı Ağ olarak değiştirilir.

- VMM 2019 UR2 ve üzeri IPv6'ı destekler.

- IPSec tüneli, GRE tüneli ve L3 katman tüneli için IPv6 desteklenir.

Not

- IPSec tüneli, GRE tüneli ve L3 katman tüneli için IPv6 desteklenir.

Başlamadan önce

Aşağıdakilerden emin olun:

SDN Ağ Denetleyicisi, SDN Yazılım Load Balancer ve SDN RAS ağ geçidi dağıtılır.

Ağ sanallaştırma ile bir SDN VM ağı oluşturulur.

VMM kullanarak Siteden Siteye VPN bağlantılarını yapılandırma

Siteden siteye VPN bağlantısı, İnternet'i kullanarak farklı fiziksel konumlarda iki ağı güvenli bir şekilde bağlamanızı sağlar.

Veri merkezlerinde çok sayıda kiracı barındıran Bulut Hizmeti Sağlayıcıları (CSP' ler) için SDN RAS ağ geçidi, kiracılarınızın uzak sitelerden Siteden Siteye VPN bağlantıları üzerinden kaynaklarına erişmesine ve kaynakları yönetmesine olanak tanıyan çok kiracılı bir ağ geçidi çözümü sağlar ve bu da veri merkezinizdeki sanal kaynaklar ile fiziksel ağları arasında ağ trafiğine izin verir.

VMM 2022, SDN bileşenleri için çift yığını (Ipv4 + Ipv6) destekler.

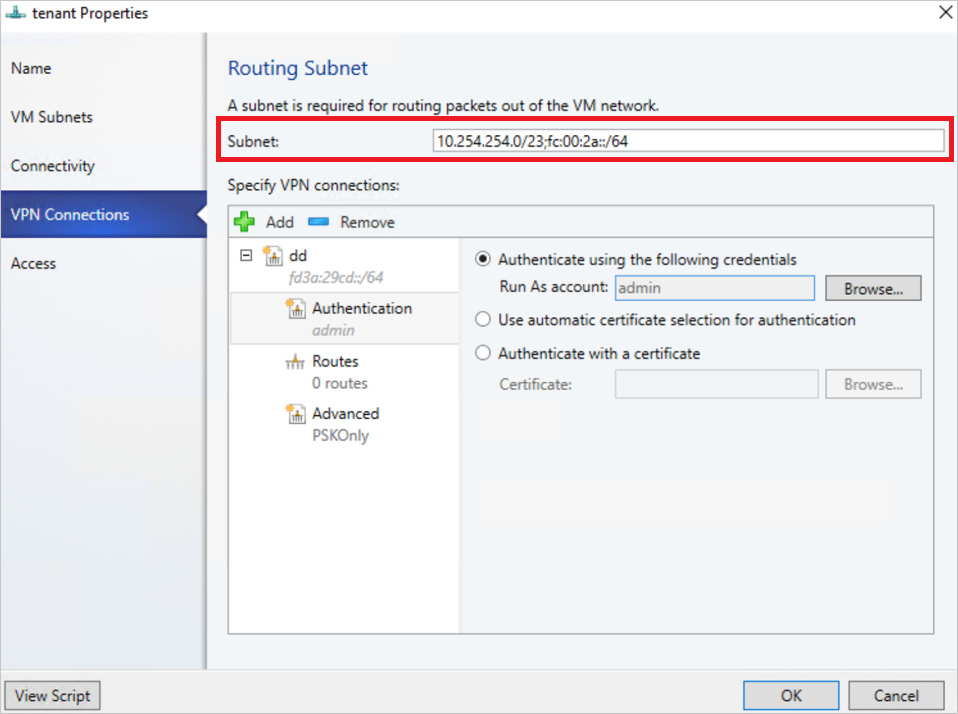

Siteden siteye VPN bağlantısı için IPv6'yı etkinleştirmek için yönlendirme alt ağı hem IPv4 hem de IPv6 olmalıdır. Ağ geçidinin IPv6'da çalışması için, IPv4 ve IPv6 adreslerini noktalı virgülle (;) ayırıp uzak uç noktada IPv6 adresi sağlayın. Örneğin, 192.0.2.1/23; 2001:0db8:85a3:0000:0000:8a2e:0370::/64. VIP aralığını belirtmek için IPv6 adresinin kısaltılmış biçimini kullanmayın; '2001:db8:0:200::7' yerine '2001:db8:0:200:200:7' biçimini kullanın.

IPSec bağlantısını yapılandırma

Aşağıdaki yordamı kullanın:

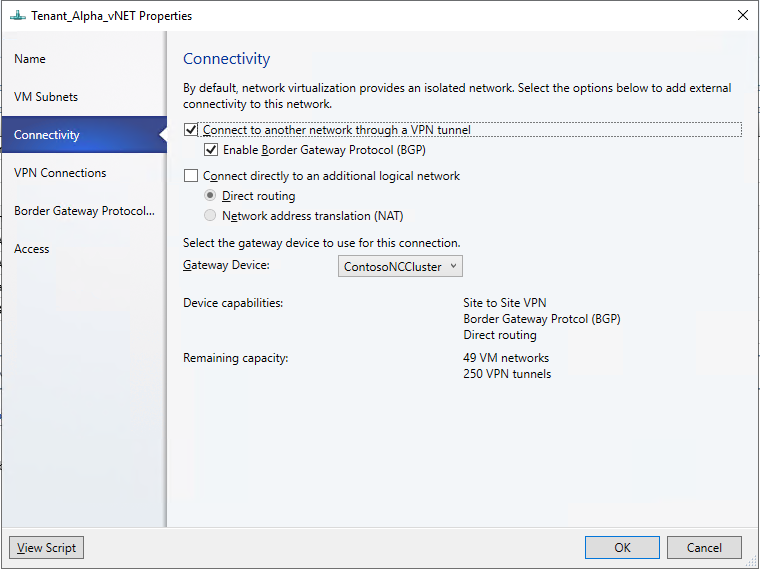

- Siteden Siteye IPSec bağlantısı yapılandırmak istediğiniz VM Ağını seçin ve Bağlantı'yı seçin.

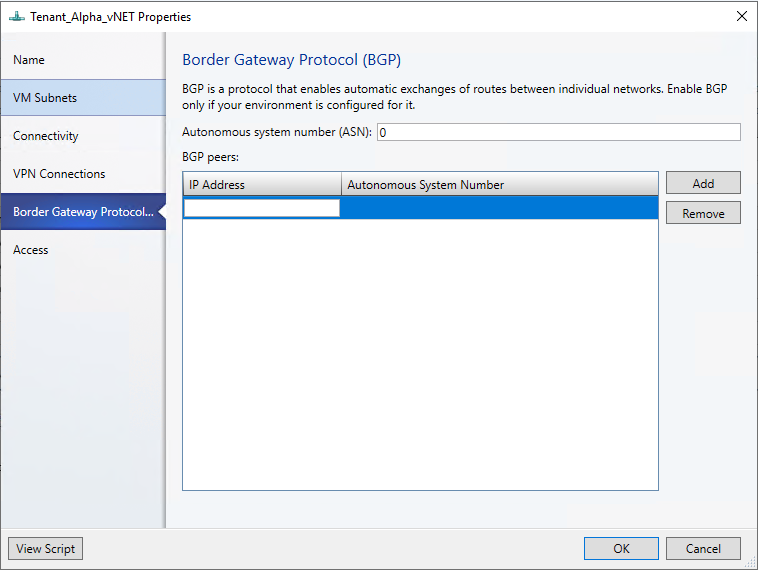

- Bir VPN tüneli üzerinden başka bir ağa bağlan’ı seçin. İsteğe bağlı olarak, veri merkezinizde BGP eşlemesini etkinleştirmek için Sınır Ağ Geçidi Protokolü’nü (BGP) Etkinleştir’i seçin.

- Ağ geçidi cihazı için ağ denetleyicisi hizmetini seçin.

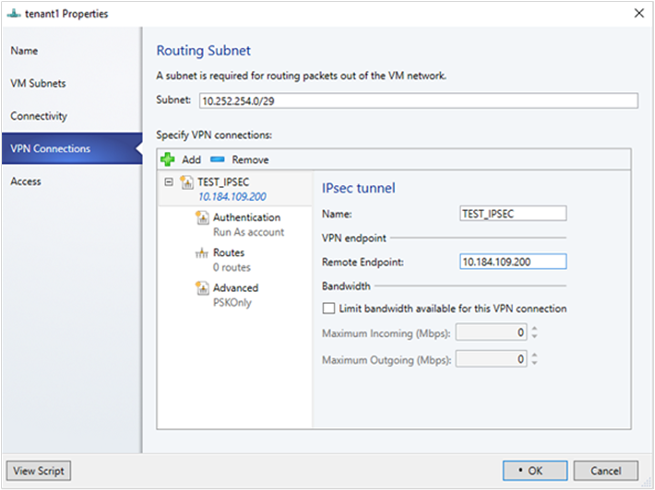

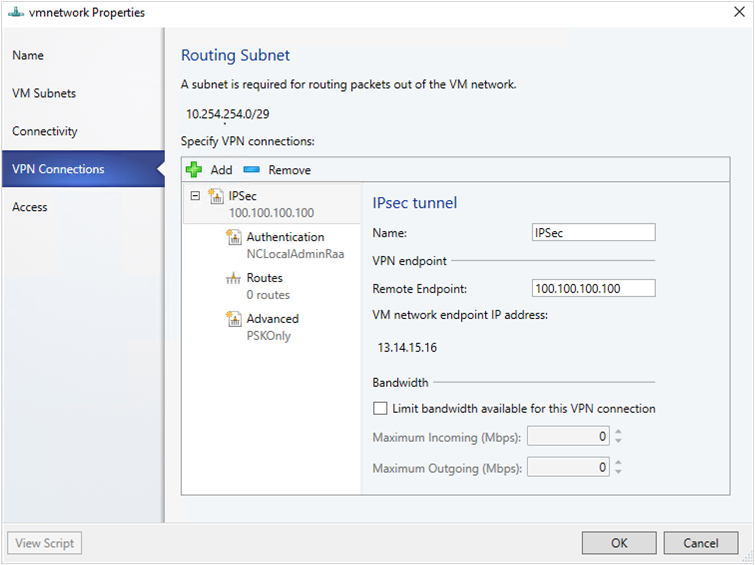

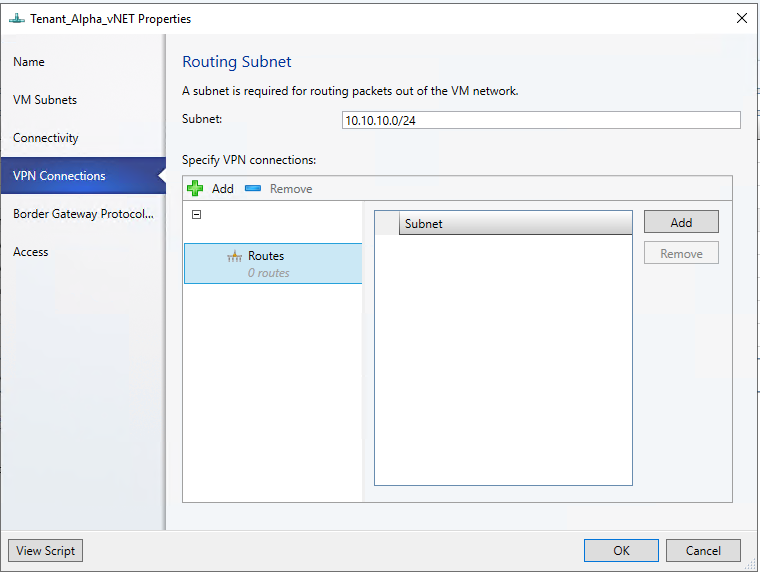

- VPN Connections>IPSec Tüneli Ekle'yi> seçin.

- Aşağıdaki şemada gösterildiği gibi bir alt ağ yazın. Bu alt ağ, VM Ağının dışına paketleri yönlendirmek için kullanılır. Bu alt ağı veri merkezinizde önceden yapılandırmanız gerekmez.

- Bağlantı için bir ad ve uzak uç noktanın IP adresini yazın. İsteğe bağlı olarak bant genişliğini yapılandırın.

- Kimlik Doğrulaması’nda, kullanmak istediğiniz kimlik doğrulaması türünü seçin. Farklı çalıştır hesabını kullanarak kimlik doğrulamayı seçerseniz, kullanıcı adıyla bir kullanıcı hesabı oluşturun ve IPSec anahtarını hesabın parolası olarak ayarlayın.

- Rotalar’da, bağlanmak istediğiniz tüm uzak alt ağları girin. Bağlantı sayfasında Sınır Ağ Geçidi Protokollerini (BGP) Etkinleştir'i seçtiyseniz yollar gerekli değildir.

- Gelişmiş sekmesinde varsayılan ayarları kabul edin.

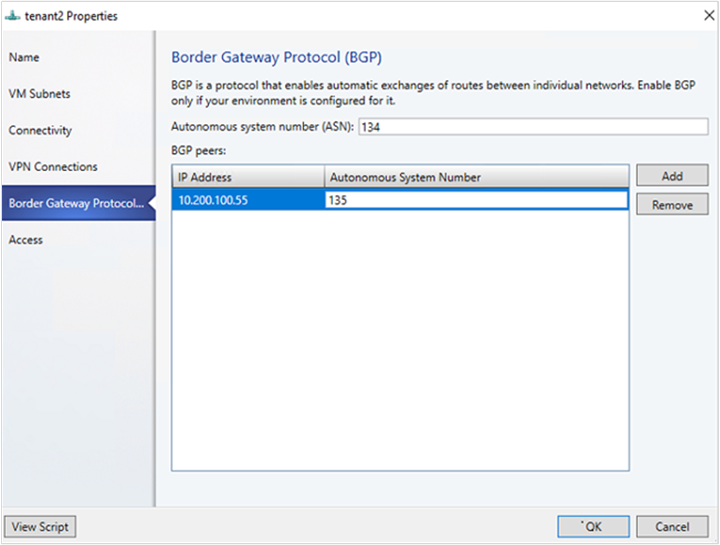

- Bağlantı sayfasında Sınır Ağ Geçidi Protokolünü (BGP) Etkinleştir'i seçtiyseniz, aşağıda gösterildiği gibi Sınır Ağ Geçidi Protokolü sihirbazı sayfasında ASN'nizi, eş BGP IP'nizi ve ASN'sini doldurabilirsiniz:

- Bağlantıyı doğrulamak için VM ağınızdaki sanal makinelerden birinden uzak uç nokta IP adresine ping göndermeyi deneyin.

GRE tüneli yapılandırma

GRE tünelleri, kiracı sanal ağları ile dış ağlar arasında bağlantı sağlar. GRE protokolü basit olduğundan ve AĞ cihazlarının çoğunda GRE desteği sağlandığından, verilerin şifrelenmesinin gerekli olmadığı tünel oluşturma için ideal bir seçenek haline gelir. Siteden Siteye (S2S) tünellerinde GRE desteği, kiracı sanal ağları ile kiracı dış ağları arasında trafik iletmeyi kolaylaştırır.

Aşağıdaki yordamı kullanın:

- S2S GRE bağlantısını yapılandırmak istediğiniz VM ağını seçin ve ardından Bağlantı'yı seçin.

- Bir VPN tüneli üzerinden başka bir ağa bağlan’ı seçin. İsteğe bağlı olarak, veri merkezinizde BGP eşlemesini etkinleştirmek için Sınır Ağ Geçidi Protokolü’nü (BGP) Etkinleştir’i seçin.

- Ağ Geçidi Cihazı için Ağ Denetleyicisi Hizmetini seçin.

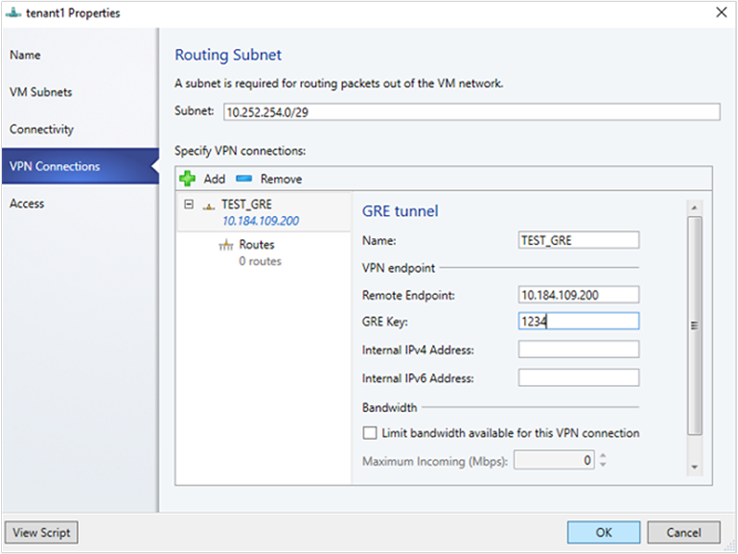

- VPN Connections>GRE Tüneli Ekle'yi> seçin.

- Aşağıdaki şemada gösterildiği gibi bir alt ağ yazın. Bu alt ağ, VM ağının dışına paketleri yönlendirmek için kullanılır. Bu alt ağın veri merkezinizde önceden yapılandırılması gerekmez.

- Bağlantı adını yazın ve uzak uç noktasının IP adresini belirtin.

- GRE anahtarını yazın.

- İsteğe bağlı olarak, bu ekrandaki diğer alanları tamamlayabilirsiniz; bağlantı kurmak için bu değerler gerekli değildir.

- Rotalar’da, bağlanmak istediğiniz tüm uzak alt ağları ekleyin. Bağlantı'daSınır Ağ Geçidi Protokollerini (BGP) Etkinleştir'i seçtiyseniz, bu ekranı boş bırakabilir ve bunun yerine Sınır Ağ Geçidi Protokolü sekmesinde ASN, eş BGP IP ve ASN alanlarınızı tamamlayabilirsiniz.

- Geri kalan ayarlar için varsayılan ayarları kullanabilirsiniz.

- Bağlantıyı doğrulamak için VM ağındaki sanal makinelerin birinden uzak uç noktanın IP adresine ping işlemi yapmayı deneyin.

Uzak sitede IPsec ve GRE bağlantılarını yapılandırma

Uzak eş cihazda, IPSec\GRE bağlantısını ayarlarken HEDEF Adres olarak VMM kullanıcı arabiriminden VM ağ uç noktası IP adresini kullanın.

L3 iletmeyi yapılandırma

L3 iletme, veri merkezinde fiziksel altyapı ile Hyper-V ağ sanallaştırma bulutundaki sanallaştırılmış altyapı arasında bağlantı sağlar.

L3 iletmeyi kullanan kiracı ağı sanal makineleri, SDN ortamında zaten yapılandırılmış olan Windows Server 2016 SDN Ağ Geçidi aracılığıyla fiziksel bir ağa bağlanabilir. Bu durumda, SDN ağ geçidi sanallaştırılmış ağ ile fiziksel ağ arasında bir yönlendirici işlevi görür.

Daha fazla bilgi için şu makalelere bakın: İletme ağ geçidi olarak Windows Server ağ geçidi ve RAS ağ geçidi yüksek kullanılabilirliği.

L3'i yapılandırmayı denemeden önce aşağıdakilerden emin olun:

- VMM sunucusunda yönetici olarak oturum açtığınızdan emin olun.

- L3 iletmenin ayarlanması gereken her Kiracı VM ağı için benzersiz VLAN kimliğine sahip benzersiz bir sonraki atlama mantıksal ağı yapılandırmanız gerekir. Kiracı ağı ile karşılık gelen fiziksel ağ (benzersiz VLAN kimliğine sahip) arasında 1:1 eşlemesi olmalıdır.

SCVMM'de sonraki atlama mantıksal ağını oluşturmak için aşağıdaki adımları kullanın:

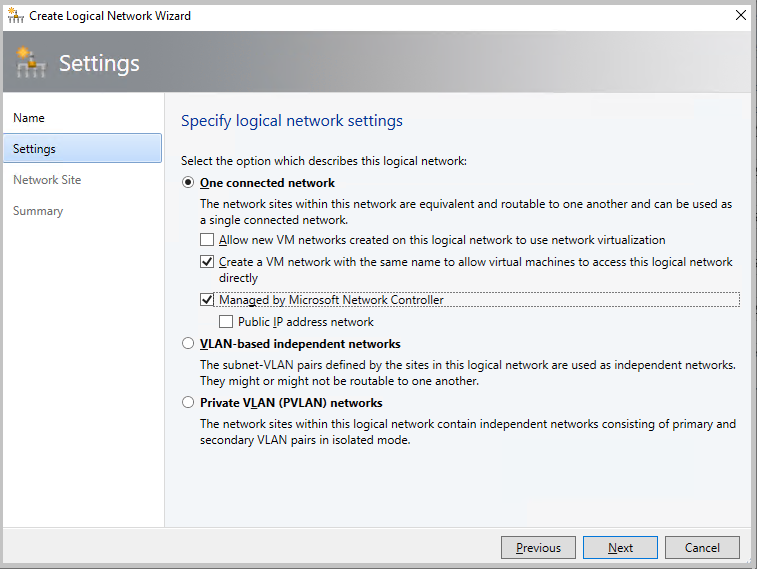

VMM konsolunda Mantıksal Ağlar'ı seçin, sağ tıklayın ve Mantıksal Ağ Oluştur'u seçin.

Ayarlar sayfasında Bir bağlı ağ'ı seçin ve sanal makinelerin bu mantıksal ağa doğrudan erişmesine ve Microsoft Ağ Denetleyicisi tarafından yönetilebilmesine izin vermek için Aynı ada sahip bir VM ağı oluştur onay kutusunu seçin

Bu yeni mantıksal ağ için bir IP Havuzu oluşturun.

Bu havuzdaki IP adresi, L3 iletmeyi ayarlamak için betikte gereklidir.

Aşağıdaki tabloda dinamik ve statik L3 bağlantıları örnekleri verilmiştir.

| Parametre | Ayrıntılar/örnek değerler |

|---|---|

| L3VPNConnectionName | L3 iletme ağ bağlantısı için kullanıcı tanımlı ad. Örnek: Contoso_L3_GW |

| VmNetworkName | L3 ağ bağlantısı üzerinden erişilebilir olan kiracı sanal ağının adı. Betik çalıştırılırken bu ağ mevcut olmalıdır. Örnek: ContosoVMNetwork |

| NextHopVMNetworkName | Önkoşul olarak oluşturulan sonraki atlama VM ağı için kullanıcı tanımlı ad. Bu, kiracı VM ağıyla iletişim kurmak isteyen fiziksel ağı temsil eder. Bu betik çalıştırılırken bu ağ mevcut olmalıdır. Örnek: Contoso_L3_Network |

| LocalIPAddresses | SDN ağ geçidi L3 ağ arabiriminde yapılandırılacak IP adresleri. Bu IP adresi, oluşturduğunuz sonraki atlama mantıksal ağına ait olmalıdır. Alt ağ maskesini de sağlamanız gerekir. Örnek: 10.127.134.55/25 |

| PeerIPAddresses | L3 mantıksal ağı üzerinden erişilebilir olan fiziksel ağ geçidinin IP adresi. Bu IP adresi, önkoşullarda oluşturduğunuz sonraki atlama mantıksal ağına ait olmalıdır. Bu IP, kiracı VM ağından fiziksel ağı hedefleyen trafik SDN ağ geçidine ulaştığında sonraki atlama görevi görür. Örnek: 10.127.134.65 |

| GatewaySubnet | HNV ağ geçidi ile kiracı sanal ağı arasında yönlendirme için kullanılacak alt ağ. Herhangi bir alt ağı kullanabilir, sonraki atlama mantıksal ağıyla çakışmadığından emin olabilirsiniz. Örnek:192.168.2.0/24 |

| RoutingSubnets | HNV ağ geçidinin L3 arabiriminde olması gereken statik yollar. Bu yollar, L3 bağlantısı üzerinden kiracı VM ağından erişilebilir olması gereken fiziksel ağ alt ağlarına yöneliktir. |

| EnableBGP | BGP etkinleştirmek için seçenek. Varsayılan: false. |

| TenantASNRoutingSubnets | Yalnızca BGP etkinse kiracı ağ geçidinin ASN numarası. |

L3 iletmeyi ayarlamak için aşağıdaki betiği çalıştırın. Her bir betik parametresinin ne tanımladını denetlemek için yukarıdaki tabloya bakın.

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

L3 iletmeyi yapılandırma

L3 iletme, veri merkezinde fiziksel altyapı ile Hyper-V ağ sanallaştırma bulutundaki sanallaştırılmış altyapı arasında bağlantı sağlar.

L3 iletme bağlantısını kullanan kiracı ağı sanal makineleri, SDN ortamında zaten yapılandırılmış olan Windows Server 2016/2019 SDN Ağ Geçidi aracılığıyla fiziksel bir ağa bağlanabilir. Bu durumda, SDN ağ geçidi sanallaştırılmış ağ ile fiziksel ağ arasında bir yönlendirici işlevi görür.

L3 iletme bağlantısını kullanan kiracı ağ sanal makineleri, SDN ortamında zaten yapılandırılmış olan Windows Server 2016/2019/2022 SDN Ağ Geçidi aracılığıyla fiziksel bir ağa bağlanabilir. Bu durumda, SDN ağ geçidi sanallaştırılmış ağ ile fiziksel ağ arasında bir yönlendirici işlevi görür.

Daha fazla bilgi için şu makalelere bakın: İletme ağ geçidi olarak Windows Server ağ geçidi ve RAS ağ geçidi yüksek kullanılabilirliği.

L3 bağlantısını yapılandırmayı denemeden önce aşağıdakilerden emin olun:

- VMM sunucusunda yönetici olarak oturum açtığınızdan emin olun.

- L3 iletmenin ayarlanması gereken her Kiracı VM ağı için benzersiz VLAN kimliğine sahip benzersiz bir sonraki atlama mantıksal ağı yapılandırmanız gerekir. Bir kiracı ağı ile karşılık gelen fiziksel ağ (benzersiz VLAN kimliğine sahip) arasında 1:1 eşlemesi olmalıdır.

VMM'de sonraki atlama mantıksal ağını oluşturmak için aşağıdaki adımları kullanın:

VMM konsolunda Mantıksal Ağlar'ı seçin, sağ tıklayın ve Mantıksal Ağ Oluştur'u seçin.

Ayarlar sayfasında Bir bağlı ağ'ı seçin ve sanal makinelerin bu mantıksal ağa doğrudan erişmesine ve Microsoft Ağ Denetleyicisi tarafından yönetilmeye izin vermek için Aynı ada sahip bir VM ağı oluştur'u seçin.

Not

VMM 2019 UR1'den Bir Bağlı ağ türü Bağlı Ağ olarak değiştirilir.

- Bu yeni mantıksal ağ için bir IP Havuzu oluşturun. L3 iletmeyi ayarlamak için bu havuzdan ip adresi gereklidir.

L3 iletmeyi yapılandırmak için aşağıdaki adımları kullanın:

Not

L3 VPN bağlantısında bant genişliğini sınırlayamazsınız.

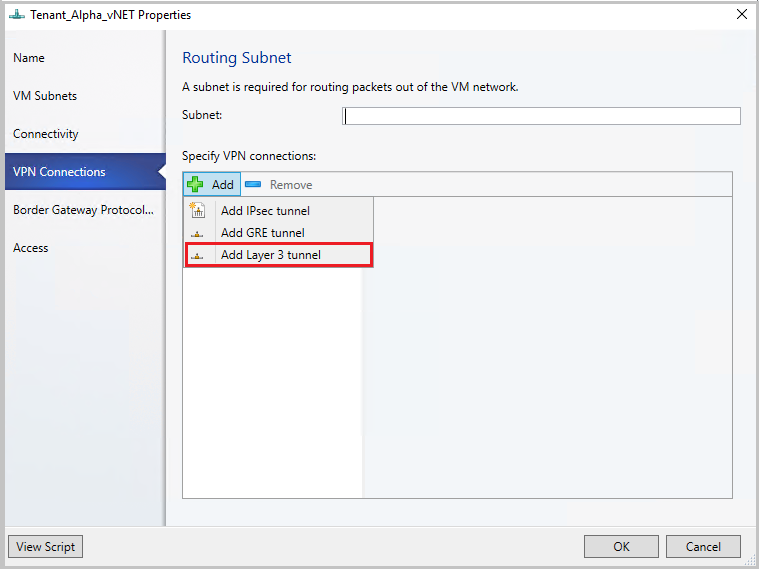

VMM konsolunda, L3 ağ geçidi üzerinden fiziksel ağa bağlamak istediğiniz kiracı sanal ağını seçin.

Seçili kiracı sanal ağına sağ tıklayın, Özellikler Bağlantısı'nı> seçin.

Bir VPN tüneli üzerinden başka bir ağa bağlan’ı seçin. İsteğe bağlı olarak, veri merkezinizde BGP eşlemesini etkinleştirmek için Sınır Ağ Geçidi Protokolü’nü (BGP) Etkinleştir’i seçin.

Ağ geçidi cihazı için ağ denetleyicisi hizmetini seçin.

VPN Connections sayfasındaKatman 3 tüneli ekle'yi> seçin.

Yönlendirme Alt Ağı için CIDR gösterimi biçiminde bir alt ağ sağlayın. Bu alt ağ, VM ağının dışına paketleri yönlendirmek için kullanılır. Bu alt ağı veri merkezinizde önceden yapılandırmanız gerekmez.

Aşağıdaki bilgileri kullanın ve L3 bağlantısını yapılandırın:

| Parametre | Ayrıntılar |

|---|---|

| Name | L3 iletme ağ bağlantısı için kullanıcı tanımlı ad. |

| VM Ağı (NextHop) | Önkoşul olarak oluşturulan sonraki atlama VM ağı için kullanıcı tanımlı ad. Bu, kiracı VM ağıyla iletişim kurmak isteyen fiziksel ağı temsil eder. Gözat'ı seçtiğinizde, yalnızca Ağ hizmeti tarafından yönetilen Tek Bağlı VM Ağları seçilebilir. |

| Eş IP Adresi | L3 mantıksal ağı üzerinden erişilebilir olan fiziksel ağ geçidinin IP adresi. Bu IP adresi, önkoşul olarak oluşturduğunuz sonraki atlama mantıksal ağına ait olmalıdır. Bu IP, kiracı VM ağından fiziksel ağı hedefleyen trafik SDN ağ geçidine ulaştığında sonraki atlama görevi görür. Bu bir IPv4 adresi olmalıdır. Birden çok eş IP adresi olabilir, virgülle ayrılmalıdır. |

| Yerel IP Adresleri | SDN ağ geçidi L3 ağ arabiriminde yapılandırılacak IP adresleri. Bu IP adresleri, önkoşul olarak oluşturduğunuz sonraki atlama mantıksal ağına ait olmalıdır. Alt ağ maskesini de sağlamanız gerekir. Örnek: 10.127.134.55/25. Bu bir IPv4 adresi olmalı ve CIDR gösterimi biçiminde olmalıdır. Eş IP adresi ve Yerel IP adresleri aynı Havuzdan olmalıdır. Bu IP adresleri, VM Ağının Mantıksal Ağ Tanımı'nda tanımlanan alt ağa ait olmalıdır. |

Statik yollar kullanıyorsanız, bağlanmak istediğiniz tüm uzak alt ağları Yollar'a yazın.

Not

SDN ağ geçidindeki L3 arabiriminin IP adresi olarak sonraki atlamayla (L3 bağlantısının oluşturulmasında kullanılan Yerel IP adresi) kiracı sanal ağ alt ağları için fiziksel ağınızdaki yolları yapılandırmanız gerekir. Bu, kiracı sanal ağına dönüş trafiğinin SDN ağ geçidi üzerinden doğru yönlendirildiğinden emin olmaktır.

BGP kullanıyorsanız, ağ geçidi VM'sindeki (varsayılan bölme değil) farklı bir bölmede bulunan SDN ağ geçidi iç arabirim IP adresi ile fiziksel ağdaki eş cihaz arasında BGP eşlemesinin kurulduğundan emin olun.

BGP'nin çalışması için aşağıdaki adımları gerçekleştirmeniz gerekir:

L3 bağlantısı için BGP eşdüzeyini ekleyin. Sınır Ağ Geçidi Protokolü sayfasına ASN'nizi, eş BGP IP'sini ve ASN'sini girin.

Aşağıdaki bölümde ayrıntılı olarak açıklandığı gibi SDN ağ geçidi iç adresini belirleyin.

Uzak uçta BGP eşdüzeyini oluşturun (fiziksel ağ geçidi). BGP eş değerini oluştururken SDN ağ geçidi iç adresini (önceki adımda belirlendiği gibi) eş IP adresi olarak kullanın.

Hedef SDN ağ geçidi iç adresi ve sonraki atlama da L3 arabirimi IP adresi (L3 bağlantısı oluşturulurken kullanılan Yerel IP adresi değeri) olarak fiziksel ağda bir yol yapılandırın.

Not

L3 bağlantısını yapılandırdıktan sonra, SDN ağ geçidindeki L3 arabiriminin IP adresi olarak sonraki atlamayla (betikteki LocalIpAddresses parametresi) kiracı sanal ağ alt ağları için fiziksel ağınızdaki yolları yapılandırmanız gerekir. Bu, kiracı sanal ağına dönüş trafiğinin SDN ağ geçidi üzerinden doğru yönlendirildiğinden emin olmaktır.

L3 bağlantısıyla statik yolları veya dinamik yolları (BGP üzerinden) yapılandırmayı seçebilirsiniz. Statik yollar kullanıyorsanız, bunları aşağıdaki betikte açıklandığı gibi Add-SCNetworkRoute kullanarak ekleyebilirsiniz.

L3 tünel bağlantısı ile BGP kullanıyorsanız, ağ geçidi VM'sindeki farklı bir bölmede (varsayılan bölme değil) ve fiziksel ağdaki eş cihazda bulunan SDN ağ geçidi iç arabirim IP adresi arasında BGP eşlemesi oluşturulmalıdır.

BGP'nin çalışması için aşağıdaki adımları kullanmanız gerekir:

Add-SCBGPPeer cmdlet'ini kullanarak L3 bağlantısı için BGP eşdüzeyini ekleyin.

Örnek: Add-SCBGPPeer -Name "peer1" -PeerIPAddress "12.13.14.15" -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

Aşağıdaki bölümde ayrıntılarıyla açıklandığı gibi SDN ağ geçidi iç adresini belirleyin.

Uzak uçta (fiziksel ağ geçidi) BGP eşdüzeyini oluşturun. BGP eşlerini oluştururken, eş IP adresi olarak SDN ağ geçidi iç adresini (yukarıdaki 2. adımda belirlenir) kullanın.

Hedef SDN ağ geçidi iç adresi ve sonraki atlama L3 arabirimi IP adresi (betikte LocalIPAddresses parametresi) olarak fiziksel ağda bir yol yapılandırın.

SDN ağ geçidi iç adresini belirleme

Aşağıdaki yordamı kullanın:

Aşağıdaki PowerShell cmdlet'lerini yüklü bir ağ denetleyicisi bilgisayarında veya ağ denetleyicisi istemcisi olarak yapılandırılmış bir bilgisayarda çalıştırın:

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

Bu komutun sonuçları, ağ geçidi bağlantılarını yapılandıran kiracı sayısına bağlı olarak birden çok sanal ağ geçidi görüntüleyebilir. Her sanal ağ geçidinin birden çok bağlantısı olabilir (IPSec, GRE, L3).

Bağlantının L3 arabirimi IP adresini (LocalIPAddresses) zaten bildiğinizden, bu IP adresine göre doğru bağlantıyı tanımlayabilirsiniz. Doğru ağ bağlantısını elde ettikten sonra, sanal ağ geçidinin BGP yönlendirici IP adresini almak için aşağıdaki komutu (ilgili sanal ağ geçidinde) çalıştırın.

$gateway.Properties.BgpRouters.Properties.RouterIp

Bu komutun sonucu, uzak yönlendiricide eş IP Adresi olarak yapılandırmanız gereken IP adresini sağlar.

VMM PowerShell'den trafik seçiciyi ayarlama

Aşağıdaki yordamı kullanın:

Not

Kullanılan değerler yalnızca örnektir.

Aşağıdaki parametreleri kullanarak trafik seçicisini oluşturun.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Add-SCVPNConnection veya Set-SCVPNConnection cmdlet’inin -LocalTrafficSelectors parametresini kullanarak yukarıdaki trafik seçicisini yapılandırın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin