Microsoft Entra ID'de IPv6 desteği

Not

Bu makale yardımcı oldu mu? Girdileriniz bizim için önemlidir. Bu makalenin sizin için ne kadar iyi çalıştığını veya nasıl geliştirebileceğimizi bize bildirmek için lütfen bu sayfadaki Geri Bildirim düğmesini kullanın.

Microsoft Entra ID IPv6 desteği sunmak, hareketliliği artan müşterileri desteklemek ve hızlı tükenen, pahalı IPv4 adreslerine yapılan harcamaları azaltmaya yardımcı olmak için heyecanlıyız. Bu değişikliğin Microsoft 365'i nasıl etkileyebileceği hakkında daha fazla bilgi için bkz. Microsoft 365 hizmetlerinde IPv6 desteği.

Kuruluşunuzun ağları bugün IPv6'yı desteklemiyorsa, böyle bir zamana kadar bu bilgileri güvenle yoksayabilirsiniz.

Ne değişiyor?

Hizmet uç noktası URL'lerimiz artık hem IPv4 hem de IPv6 adreslerini döndürmeye çözümlenecektir. İstemci platformu veya ağ IPv6'yı destekliyorsa, aralarındaki ağ atlamalarının da (güvenlik duvarları veya web proxy'leri gibi) IPv6'yı desteklediği varsayılarak bağlantı çoğunlukla IPv6 kullanılarak denenecektir. IPv6'yı desteklemeyen ortamlar için istemci uygulamaları IPv4 üzerinden Microsoft Entra ID bağlanmaya devam eder.

Aşağıdaki özellikler IPv6 adreslerini de destekler:

- Adlandırılmış konumlar

- Koşullu Erişim ilkeleri

- Kimlik Koruması

- Oturum açma günlükleri

Microsoft Entra ID'de IPv6 ne zaman desteklenecek?

Nisan 2023'te Microsoft Entra ID için IPv6 desteği tanıtmaya başlayacağız.

IPv6 desteğinin bazı kuruluşlar için önemli bir değişiklik olduğunu biliyoruz. Müşterilerin hazır olduğundan emin olmak için plan yapabilmeleri için bu bilgileri yayımlıyoruz.

Kuruluşumun ne yapması gerekiyor?

Ağınızı temsil eden genel IPv6 adresleriniz varsa, aşağıdaki bölümlerde açıklanan eylemleri en kısa sürede gerçekleştirin.

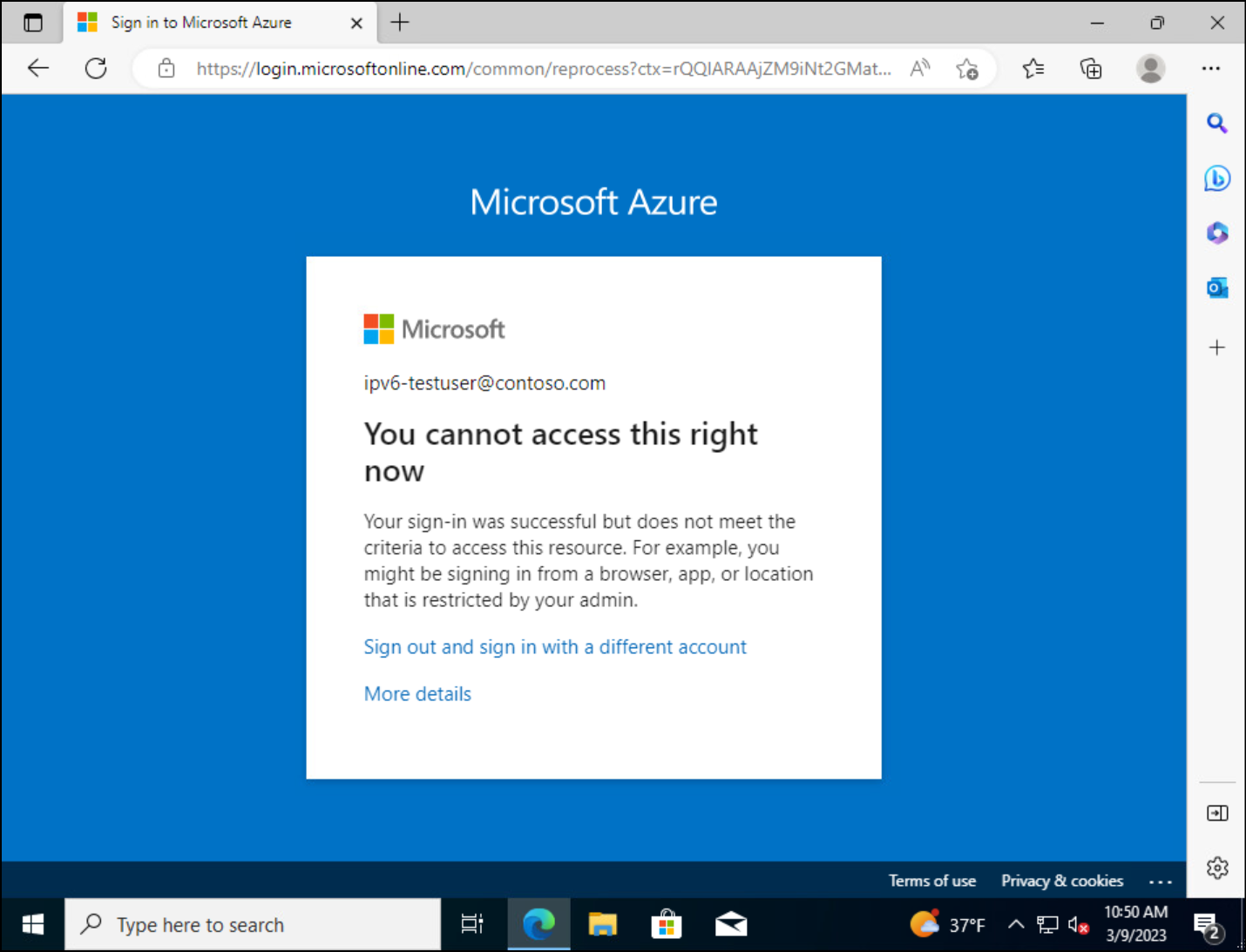

Müşteriler adlandırılmış konumlarını bu IPv6 adresleriyle güncelleştirmezse kullanıcıları engellenir.

Yapılması gereken eylemler

- IPv6 üzerinden Microsoft Entra kimlik doğrulamayı test edin

- Oturum açma günlüklerinde IPv6 adreslerini bulma

- Tanımlanan IPv6 adreslerini içerecek şekilde adlandırılmış konumlar oluşturma veya güncelleştirme

Adlandırılmış konumlar

Adlandırılmış konumlar Koşullu Erişim, Kimlik Koruması ve B2C gibi birçok özellik arasında paylaşılır. Müşteriler, genel kullanıma yönelik IPv6 adreslerini belirlemek için ağ yöneticileri ve internet hizmet sağlayıcılarıyla (ISS) işbirliği yapmalıdır. Müşteriler bu listeyi, tanımlanan IPv6 adreslerini içerecek şekilde adlandırılmış konumlar oluşturmak veya güncelleştirmek için kullanmalıdır.

Koşullu Erişim

Koşullu Erişim ilkelerini yapılandırırken, kuruluşlar konumları koşul olarak eklemeyi veya hariç tutmayı seçebilir. Bu adlandırılmış konumlar arasında genel IPv4 veya IPv6 adresleri, ülke veya bölge ya da belirli ülke veya bölgelerle eşleşmeyen bilinmeyen alanlar bulunabilir.

- Mevcut Koşullu Erişim ilkelerinde kullanılan mevcut adlandırılmış konuma IPv6 aralıkları eklerseniz hiçbir değişiklik gerekmez.

- Kuruluşunuzun IPv6 aralıkları için yeni adlandırılmış konumlar oluşturursanız, ilgili Koşullu Erişim ilkelerini bu yeni konumlarla güncelleştirmeniz gerekir.

Bulut proxy'leri ve VPN'ler

Bir bulut proxy'si uygulandığında, karma birleştirilmiş Microsoft Entra veya şikayet cihazı gerektiren bir ilkenin yönetilmesi daha kolay olabilir. Bulutta barındırılan proxy veya VPN çözümünüz tarafından kullanılan IP adreslerinin listesini güncel tutmak neredeyse imkansız olabilir.

Kullanıcı başına çok faktörlü kimlik doğrulamasını Microsoft Entra

Kullanıcı başına çok faktörlü kimlik doğrulaması kullanan bir müşteriyseniz, adlandırılmış konumlar yerine güvenilen IP adresleri kullanan şirket içi güvenilen ağları temsil eden IPv4 adresleri eklediniz mi? Varsa, şirket içi IPv6 etkin çıkış noktaları aracılığıyla başlatılan bir istek için çok faktörlü bir kimlik doğrulama istemi görebilirsiniz.

Microsoft Entra ID lisanslarınız Koşullu Erişim içermiyorsa ve güvenlik varsayılanlarını kullanmak istemiyorsanız, kullanıcı başına çok faktörlü kimlik doğrulaması kullanılması önerilmez.

Giden trafik kısıtlamaları

Kuruluşunuz giden ağ trafiğini belirli IP aralıklarıyla kısıtlarsa, bu adresleri IPv6 uç noktalarını içerecek şekilde güncelleştirmeniz gerekir. Yöneticiler bu IP aralıklarını aşağıdaki makalelerde bulabilir:

- Office 365 URL'leri ve IP adresi aralıkları

- Microsoft Entra Connect: Microsoft Entra bağlantı sorunlarını giderme

Microsoft Entra ID için belirtilen IP aralıkları için, ara sunucunuzda veya güvenlik duvarınızda giden erişime izin verdiğinizden emin olun.

Cihaz yapılandırması

Varsayılan olarak, hem IPv6 hem de IPv4 trafiği Windows ve diğer işletim sistemi (OS) platformlarının çoğunda desteklenir. Standart IPv6 yapılandırmasında yapılan değişiklikler istenmeyen sonuçlara neden olabilir. Daha fazla bilgi için bkz. Gelişmiş kullanıcılar için Windows'ta IPv6'yı yapılandırma kılavuzu.

Hizmet uç noktaları

Microsoft Entra ID'da IPv6 desteğinin uygulanması Azure Sanal Ağ hizmet uç noktalarını etkilemez. Hizmet uç noktaları hala IPv6 trafiğini desteklemez. Daha fazla bilgi için bkz. Sanal Ağ hizmet uç noktalarının sınırlamaları.

IPv6 üzerinden Microsoft Entra kimlik doğrulamayı test edin

Aşağıdaki yordamları kullanarak dünya çapında etkinleştirmeden önce IPv6 üzerinden Microsoft Entra kimlik doğrulamasını test edebilirsiniz. Bu yordamlar IPv6 aralık yapılandırmalarının doğrulanmasında yardımcı olur. Önerilen yaklaşım, Microsoft Entra katılmış Windows cihazlarınıza gönderilen bir Ad Çözümleme İlkesi Tablosu (NRPT) kuralı kullanmaktır. Windows Server'da NRPT, DNS çözümleme yollarını geçersiz kılan genel veya yerel bir ilke uygulamanıza olanak tanır. Bu özellik sayesinde, çeşitli tam etki alanı adları (FQDN) için DNS'yi, Microsoft Entra oturum açma için IPv6 DNS girişleri olacak şekilde yapılandırılmış özel DNS sunucularına yeniden yönlendirebilirsiniz. PowerShell betiği kullanarak NRPT kurallarını etkinleştirmek ve devre dışı bırakmak kolaydır. bu özelliği istemcilere göndermek için Microsoft Intune kullanabilirsiniz.

Not

Microsoft bu yönergeleri yalnızca test amacıyla sağlamaktadır. İstemcilerinizin üretim DNS sunucularını kullandığından emin olmak için Mayıs 2023'e kadar aşağıdaki yapılandırmaları kaldırmanız gerekir. Aşağıdaki yordamlardaki DNS sunucuları Mayıs 2023'te kullanımdan kaldırılabilir.

NRPT kurallarını doğrulamak için Resolve-DnsName cmdlet'ini kullanmanızı öneririz. nslookup komutunu kullanırsanız, bu araçlar arasındaki farklar göz önünde bulundurulduğunda sonuç farklı olabilir.

İstemci cihazlarınızla NRPT kuralı için kullanılan DNS sunucuları arasında TCP ve UDP bağlantı noktası 53'te açık ağ bağlantınız olduğundan emin olun.

İstemci NRPT kuralını el ile yapılandırma - genel bulut

Bir PowerShell konsolunu yönetici olarak açın (PowerShell simgesine sağ tıklayın ve Yönetici Olarak Çalıştır'ı seçin).

Aşağıdaki komutları çalıştırarak NRPT kuralı ekleyin:

$DnsServers = ( "ns1-37.azure-dns.com.", "ns2-37.azure-dns.net.", "ns3-37.azure-dns.org.", "ns4-37.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.com" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT" } Add-DnsClientNrptRule @paramsResolve-DnsName cmdlet'ini çalıştırarak istemcinizin için

login.microsoftonline.comIPv6 yanıtları aldığını doğrulayın. Komut çıkışı aşağıdaki metne benzemelidir:PS C:\users\username> Resolve-DnsName login.microsoftonline.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::8 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::4 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::9 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::a login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::2 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::7 login.microsoftonline.com A 300 Answer 20.190.151.7 login.microsoftonline.com A 300 Answer 20.190.151.67 login.microsoftonline.com A 300 Answer 20.190.151.69 login.microsoftonline.com A 300 Answer 20.190.151.68 login.microsoftonline.com A 300 Answer 20.190.151.132 login.microsoftonline.com A 300 Answer 20.190.151.70 login.microsoftonline.com A 300 Answer 20.190.151.9 login.microsoftonline.com A 300 Answer 20.190.151.133NRPT kuralını kaldırmak istiyorsanız şu PowerShell betiğini çalıştırın:

Get-DnsClientNrptRule | Where-Object { $_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com" } | Remove-DnsClientNrptRule -Force

İstemci NRPT kuralını el ile yapılandırma - US Gov bulutu

Genel bulut betiğine benzer şekilde, aşağıdaki betik US Gov oturum açma uç noktası login.microsfotonline.usiçin bir NRPT kuralı oluşturur.

PowerShell simgesine sağ tıklayıp Yönetici Olarak Çalıştır'ı seçerek bir PowerShell konsolunu yönetici olarak açın.

Aşağıdaki komutları çalıştırarak NRPT kuralı ekleyin:

$DnsServers = ( "ns1-35.azure-dns.com.", "ns2-35.azure-dns.net.", "ns3-35.azure-dns.org.", "ns4-35.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.us" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT-USGOV" } Add-DnsClientNrptRule @params

NRPT kuralını Intune ile dağıtma

NRPT kuralını Intune kullanarak birden çok makineye dağıtmak için bir Win32 uygulaması oluşturun ve bunu bir veya daha fazla cihaza atayın.

1. Adım: Betikleri oluşturma

Bir klasör oluşturun ve ardından dağıtımda kullanmak üzere .intunewin dosyasını oluşturabilmeniz için aşağıdaki yükleme ve geri alma betiklerini ( InstallScript.ps1veRollbackScript.ps1) buna kaydedin.

InstallScript.ps1

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output ("Azure AD NRPT rule exists: {0}" -F $existingRules)

}

else {

Write-Output "Adding Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$params = @{

Namespace = "login.microsoftonline.com"

NameServers = $DnsServerIPs

DisplayName = "AZURE-AD-NRPT"

}

Add-DnsClientNrptRule @params

}

RollbackScript.ps1

# Remove the Azure AD NRPT rule.

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output "Removing Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$existingRules | Format-Table

$existingRules | Remove-DnsClientNrptRule -Force

}

else {

Write-Output "Azure AD NRPT rule does not exist. Device was successfully remediated."

}

DetectionScript.ps1

Aşağıdaki betiği (DetectionScript.ps1) başka bir konuma kaydedin. Ardından, Intune'de oluştururken uygulamadaki algılama betiğine başvurabilirsiniz.

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output 'Compliant'

}

2. Adım: Betikleri .intunewin dosyası olarak paketleme

Daha önce kaydettiğiniz klasörden ve betiklerden bir .intunewin dosyası oluşturmak için bkz. Karşıya yüklemek için Win32 uygulama içeriğini hazırlama.

3. Adım: Win32 uygulamasını oluşturma

Aşağıdaki yönergelerde gerekli Win32 uygulamasının nasıl oluşturulacağı gösterilir. Daha fazla bilgi için bkz. Microsoft Intune'de Win32 uygulaması ekleme, atama ve izleme.

Intune portalında oturum açın.

Uygulamalar>Tüm Uygulamalar'ı ve ardından + Ekle'yi seçerek yeni bir Win32 uygulaması oluşturun.

Uygulama türü açılan listesinde Windows uygulaması (Win32) öğesini ve ardından Seç'i seçin.

Uygulama bilgileri sayfasında Uygulama paketi dosyasını seç'e tıklayarak daha önce oluşturduğunuz .intunewin dosyasını seçin. Devam etmek için Tamam'ı seçin.

Uygulama bilgileri sayfasına dönün ve uygulama için açıklayıcı bir Ad, Açıklama ve Yayımcı girin. Diğer alanlar isteğe bağlıdır. Devam etmek için İleri'yi seçin.

Program sayfasında aşağıdaki bilgileri girin ve İleri'yi seçin.

- Komut dizesini yükle:

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "InstallScript.ps1" - Kaldır komut dizesi:

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "RollbackScript.ps1" - Yükleme davranışı:

System

- Komut dizesini yükle:

Gereksinim sayfasında hem İşletim sistemi mimarilerini seçin hem de En Düşük İşletim sistemi'niWindows 10 1607 olarak ayarlayın. Devam etmek için İleri'yi seçin.

Algılama sayfasında Kurallar biçimi açılan listesinden Özel algılama betiği kullan'ı seçin. Algılama betiğini seçmek için Betik dosyası kutusunun yanındaki gözat düğmesini seçin. Kalan alanları varsayılan değerleri olarak bırakın. Devam etmek için İleri'yi seçin.

Herhangi bir değişiklik yapmadan devam etmek için Bağımlılıklar sayfasında İleri'yi seçin.

Değişiklik yapmadan devam etmek için Yerine Geçme (önizleme) sayfasında İleri'yi seçin.

Ödevler sayfasında gereksinimlerinize göre ödevler oluşturun ve devam etmek için İleri'yi seçin.

Bilgileri Gözden Geçir ve oluştur sayfasında son bir kez gözden geçirin. Doğrulamanızı tamamladıktan sonra oluştur'u seçerek uygulamayı oluşturun.

Oturum açma günlüklerinde IPv6 adreslerini bulma

Aşağıdaki yöntemlerden birini veya daha fazlasını kullanarak, IPv6 adresleri listesini beklediğiniz adreslerle karşılaştırın. Bu IPv6 adreslerini adlandırılmış konumlarınıza eklemeyi ve uygun yerlerde bazılarını güvenilir olarak işaretlemeyi göz önünde bulundurun. Oturum açma günlüğünü okumak için en azından Rapor Okuyucusu rolünün atanmış olması gerekir.

Azure portal

- Azure portal Rapor Okuyucusu, Güvenlik Okuyucusu, Genel Okuyucu, Güvenlik Yöneticisi veya izinli başka bir rol olarak oturum açın.

- Microsoft Entra ID>Oturum açma günlüklerine göz atın.

- + Filtre> ekleIP adresi'ne tıklayın ve Uygula'ya tıklayın.

- IP adresine göre filtrele kutusuna iki nokta üst üste (:) ekleyin.

- İsteğe bağlı olarak, daha fazla işlem için bu günlük girdileri listesini JSON veya CSV biçimine indirin.

Log Analytics

Kuruluşunuz Log Analytics kullanıyorsa, aşağıdaki sorguyu kullanarak günlüklerinizdeki IPv6 adreslerini sorgulayabilirsiniz.

union SigninLogs, AADNonInteractiveUserSignInLogs

| where IPAddress has ":"

| summarize RequestCount = count() by IPAddress, AppDisplayName, NetworkLocationDetails

| sort by RequestCount

PowerShell

Kuruluşlar, Microsoft Graph PowerShell'deki Microsoft Entra oturum açma günlüklerini sorgulamak için aşağıdaki PowerShell betiğini kullanabilir. Betik, uygulama ve kaç kez görüntülendiğiyle birlikte IPv6 adreslerinin listesini sağlar.

$tId = "TENANT ID" # Add the Azure Active Directory tenant ID.

$agoDays = 2 # Will filter the log for $agoDays from the current date and time.

$startDate = (Get-Date).AddDays(-($agoDays)).ToString('yyyy-MM-dd') # Get filter start date.

$pathForExport = "./" # The path to the local filesystem for export of the CSV file.

Connect-MgGraph -Scopes "AuditLog.Read.All" -TenantId $tId

# Get both interactive and non-interactive IPv6 sign-ins.

$signInsInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

$signInsNonInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

# Summarize IPv6 & app display name count.

$signInsInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_Interactive_IPv6_$tId.csv") -NoTypeInformation

$signInsNonInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_NonInteractive_IPv6_$tId.csv") -NoTypeInformation

Sonraki adımlar

Bu makaleyi güncel tutacağız. Güncelleştirilmiş ve yeni bilgiler için geri dönmek için kullanabileceğiniz kısa bir bağlantı aşağıdadır: https://aka.ms/azureadipv6.

- Koşullu Erişim ilkesinde konum koşulunu kullanma

- Koşullu Erişim: Konuma göre erişimi engelleme

- Yardım bulma ve Microsoft Entra ID için destek alma

Yardım için bize ulaşın

Sorularınız veya yardıma ihtiyacınız varsa bir destek isteği oluşturun veya Azure topluluk desteği isteyin. Ürün geri bildirimini Azure geri bildirim topluluğuna da gönderebilirsiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin