使用策略控制云应用

可以通过策略来定义你希望用户在云中表现出的行为方式。 你可以借助策略来检测云环境中的风险行为、违规行为或可疑数据点和活动。 如有必要,可集成修正工作流来完全实现风险缓解。 许多策略的类型,都与你要收集的有关云环境的不同信息的类型,以及可能采取的修正操作的类型相关。

例如,如果存在要隔离的数据冲突威胁,则需要采用不同类型的策略,而不是阻止组织使用有风险的云应用。

策略类型

查看“策略管理”页面时,可以按类型和图标来区分各种策略和模板,以查看哪些策略可用。 可以在所有策略选项卡或其各自的类别选项卡中一起查看策略。 可用策略取决于数据源以及你在 Defender for Cloud Apps 中为组织启用的数据源。 例如,如果上传了Cloud Discovery日志,则会显示与Cloud Discovery相关的策略。

可以创建以下类型的策略:

| 策略类型图标 | 策略类型 | 类别 | 使用 |

|---|---|---|---|

|

活动策略 | 威胁检测 | 使用活动策略可以利用应用提供程序的 API 来强制执行多种自动化流程。 这些策略使你能够监视各种用户执行的特定活动,或遵循特定类型的活动的意外高速率。 了解详细信息 |

|

异常检测策略 | 威胁检测 | 异常情况检测策略可用于查找云中的异常活动。 检测基于你设置的风险因素,以便在发生与组织基线或用户常规活动不同的情况时发出警报。 了解详细信息 |

|

OAuth 应用策略 | 威胁检测 | OAuth 应用策略使你能够调查每个 OAuth 应用请求的权限,并自动批准或撤销这些权限。 这些策略是随 Defender for Cloud Apps 一起提供的内置策略,无法创建。 了解详细信息 |

|

恶意软件检测策略 | 威胁检测 | 恶意软件检测策略使你能够识别其云存储中的恶意文件,然后自动批准或撤销它。 此策略是 Defender for Cloud Apps 附带的内置策略,无法创建。 了解详细信息 |

|

文件策略 | 信息保护 | 文件策略能够扫描云应用中是否存在共享的指定文件或文件类型、与外部域共享的指定文件或文件类型、数据(专有信息、个人数据、信用卡信息和其他类型数据等),并对文件采取治理操作(治理操作是云应用特定的)。 了解详细信息 |

|

访问策略 | 条件访问 | 访问策略可以实时监视和控制云应用的用户登录。 了解详细信息 |

|

会话策略 | 条件访问 | 会话策略可以实时监视和控制云应用中的用户活动。 了解详细信息 |

|

应用发现策略 | 阴影 IT | 应用发现策略使你能够设置警报,以便在组织内检测到新应用时通知你。 了解详细信息 |

|

云发现异常检测策略 | 阴影 IT | Cloud Discovery 异常检测策略会检查你用于发现云应用并搜索异常情况的日志。 例如,当从未使用过 Dropbox 的用户突然将 600 GB 上传到 Dropbox 时,或者当特定应用上的事务比平时多得多时。 了解详细信息 |

识别风险

Defender for Cloud Apps 可帮助你缓解云中的不同风险。 可以将任何策略和警报配置为与以下风险之一相关联:

访问控制:访问的用户、内容和位置。

持续监视行为并检测异常活动(包括高风险内部和外部攻击),并应用策略以针对应用内的任何应用或特定操作进行警报、阻止或要求进行身份验证。 启用基于用户、设备和地理位置的本地和移动访问控制策略,并提供粗糙的阻塞和精细视图、编辑和阻止。 检测可疑的登录事件,包括多重身份验证失败、已禁用的帐户登录失败和模拟事件。

合规性:是否违反了你的合规性要求?

对敏感或受管数据编制目录或进行标识,包括每个文件得到共享权限,存储在文件同步服务中,以确保遵从诸如 PCI、SOX 和 HIPAA 等法规

配置控制:你的配置是否进行了未经授权的更改?

监视配置更改,包括远程配置操作。

Cloud Discovery:你的组织正在使用新应用吗? 你是否遇到使用你不知道的影子 IT 应用的问题?

根据法规和行业认证以及最佳做法,对每个云应用的总体风险进行评级。 使你能够监视每个云应用程序的用户数、活动数、流量和典型使用小时数。

DLP:是否公开共享的专有文件? 是否需要隔离文件?

本地 DLP 集成提供与现有本地 DLP 解决方案的集成和闭环修正。

特权帐户:你是否需要监视管理员帐户?

对特权用户和管理员进行实时活动监视和报告。

共享控制:数据在云环境中如何共享?

检查云中文件和内容的内容,并强制实施内部和外部共享策略。 监视协作并强制实施共享策略,例如阻止在组织外部共享文件。

威胁检测:是否有可疑活动威胁你的云环境?

通过电子邮件接收任何策略冲突或活动阈值的实时通知。 通过应用机器学习算法,Defender for Cloud Apps 使你能够检测可能指示用户滥用数据的行为。

如何控制风险

使用策略按照以下步骤控制风险:

从模板或查询创建策略。

微调策略以达到预期结果。

添加自动操作以自动响应和修正风险。

创建策略

你既可以使用 Defender for Cloud Apps 的策略模板作为所有策略的基础,也可以从查询创建策略。

策略模板可帮助你设置必要的正确筛选器和配置,以便在你的环境内检测你感兴趣的特定事件。 模板包括所有类型的策略,并可以应用到各种服务。

若要从“策略模板”创建策略,请执行以下步骤:

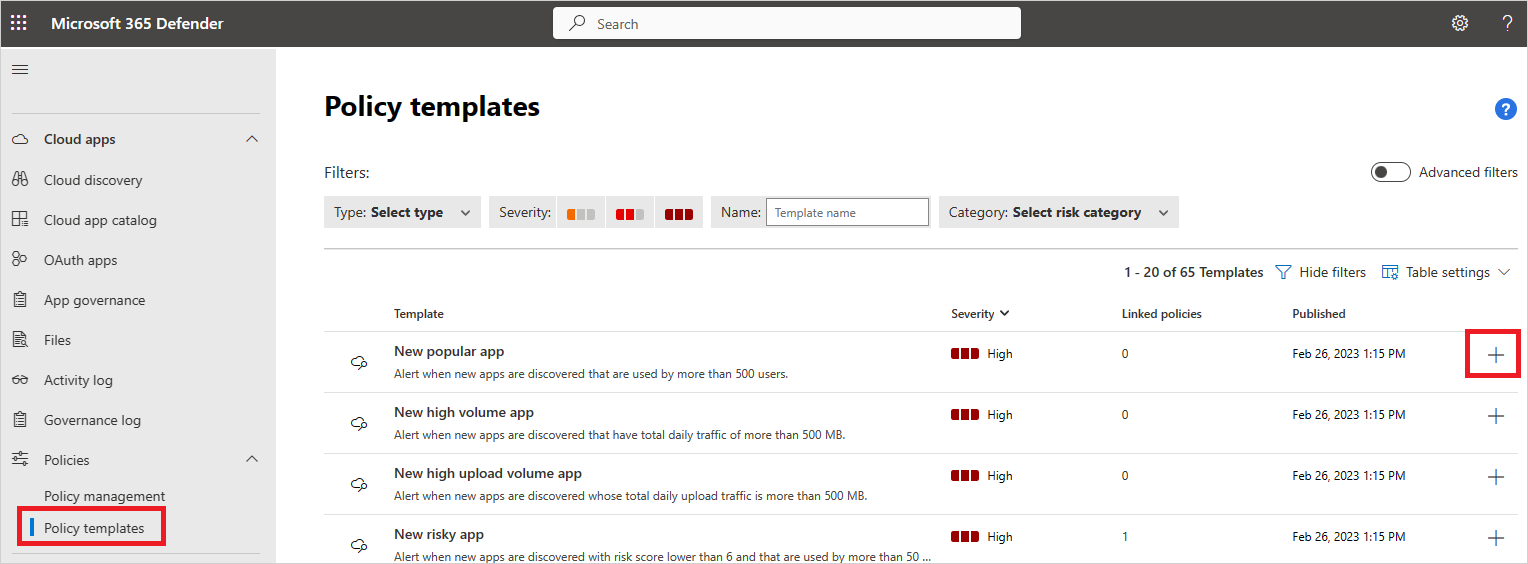

在 Microsoft Defender 门户的“Cloud Apps”下,转到“策略”->“策略模板”。

在你想使用的模板所在行的最右侧选择加号 (+)。 将打开“创建策略”页,其中包含模板的预定义配置。

根据需要修改你的自定义策略的模板。 此基于模板的新策略的每个属性和字段都可以根据需要进行修改。

注意

使用策略筛选器时,Contains 只会搜索完整词语 – 由逗号、句号、空格或下划线分隔。 例如,如果搜索 malware 或 virus,它会查找 virus_malware_file.exe,而不会查找 malwarevirusfile.exe。 如果搜索 malware.exe,那么会找到文件名中包含 malware 或 exe 的所有文件,但是如果搜索 "malware.exe"(包含引号),就只能找到精确包含 "malware.exe" 的文件。

Equals 仅搜索完整字符串,例如,如果搜索 malware.exe,它会查找 malware.exe,而不会查找 malware.exe.txt。创建基于模板的新策略后,在“链接策略”列(位于从中创建策略的模板旁的策略模板表)中将显示指向新策略的链接。 可以根据需要从每个模板创建任意数量的策略,它们都将链接到原始模板。 链接可用于跟踪使用相同模板构建的所有策略。

或者,你可以在调查期间创建策略。 如果调查“活动日志”、“文件”或“标识”,并进行深化搜索,可以随时基于调查结果创建新策略。

例如,如果你正在查看“活动日志”,并且发现来自办公室 IP 地址以外的管理活动,就可能需要创建一个策略。

要基于调查结果创建策略,请执行以下步骤:

在 Microsoft Defender 门户中,转到以下位置之一:

- Cloud Apps ->活动日志

- Cloud Apps ->文件

- 资产 ->标识

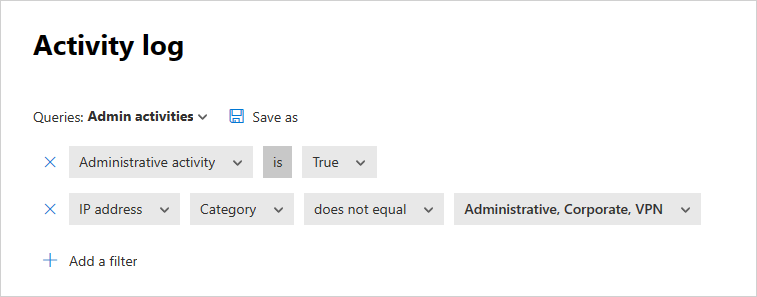

使用页面顶部的筛选器将搜索结果限制为可疑区域。 例如,在“活动日志”页面,选择“管理员活动”,然后选择“True”。 然后,在“IP 地址”下选择“类别”并将值设置为不包括为识别的域创建的 IP 地址类别,例如管理员、公司和 VPN IP 地址。

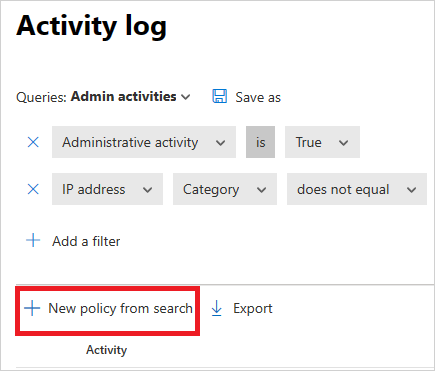

在查询下方,选择“从搜索新建策略”。

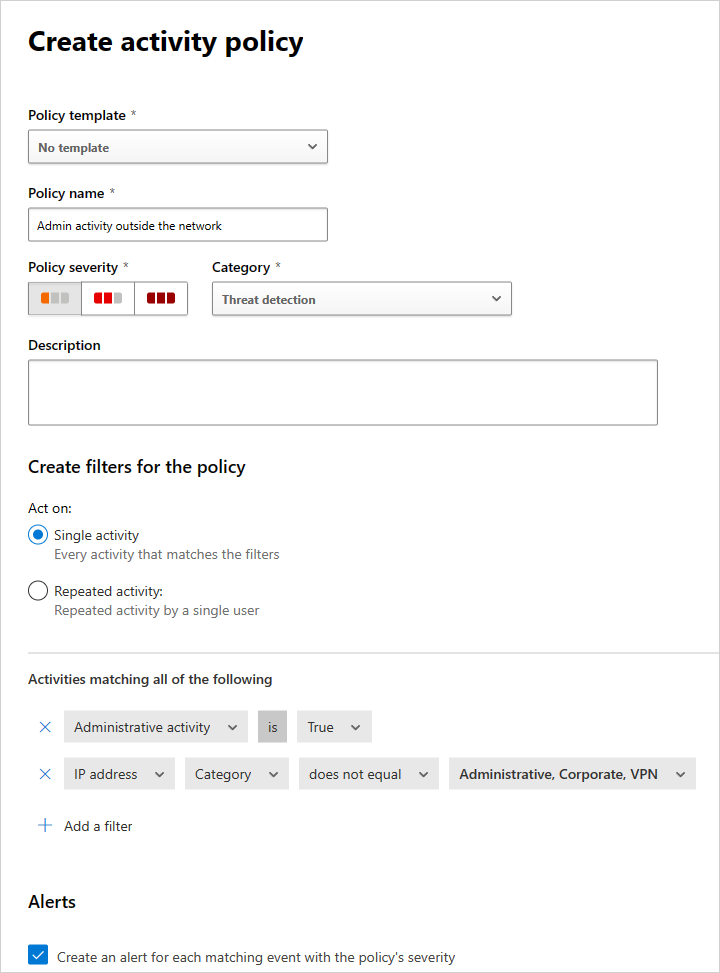

将打开“创建策略”页面,其中包含你在调查中使用的筛选器。

根据需要修改你的自定义策略的模板。 此基于调查的新策略的每个属性和字段都可以根据需要进行修改。

注意

使用策略筛选器时,Contains 只会搜索完整词语 – 由逗号、句号、空格或下划线分隔。 例如,如果搜索 malware 或 virus,它会查找 virus_malware_file.exe,而不会查找 malwarevirusfile.exe。

Equals 仅搜索完整字符串,例如,如果搜索 malware.exe,它会查找 malware.exe,而不会查找 malware.exe.txt。

添加自动化操作,以自动响应和修正风险

关于按应用分类的可用治理操作列表,请参阅管理已连接的应用。

此外,还可以设置策略,在检测到匹配时,通过电子邮件向你发送警报。

启用和禁用策略

创建策略后,可启用或禁用它。 禁用后,在创建后无需删除策略即可将其停止。 但如果由于某种原因希望停止策略,只需将其禁用,直到选择再次启用。

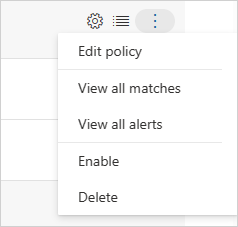

要启用策略,请在“策略”页中,在要启用的策略的行尾处选择三个点。 选择启用。

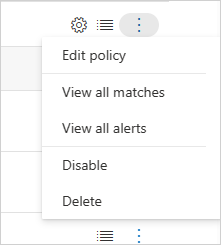

要禁用策略,请在“策略”页中,在要禁用的策略的行尾处选择三个点。 选择禁用。

默认情况下,创建新策略后即启用它。

策略概述报告

Defender for Cloud Apps 允许你导出策略概述报告,其中显示每个策略的聚合警报指标,以帮助你监视、了解和自定义策略,从而更好地保护组织。

要导出日志,请执行以下步骤:

在“策略”页中,选择“导出”按钮。

指定所需的时间范围。

选择“导出”。 此过程可能需要一段时间才能完成。

要下载导出的报告:

报告准备就绪后,请在 Microsoft Defender 门户中转到“报告”,然后选择“Cloud Apps”->“已导出的报告”。

在表中,选择相关报告,然后选择“下载”。

后续步骤

如果遇到任何问题,我们可以提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。