使用发现的应用

Cloud Discovery 仪表板旨在提供更多关于如何在组织中使用云应用的深入见解。 它提供对正在使用的应用种类的简要概述,打开警报便可看到组织中的应用风险级别。 此外,它还会显示应用的主要用户是谁并提供 App Headquarter 位置图。 Cloud Discovery 仪表板有多个用于筛选数据的选项。 通过筛选,可根据喜好生成特定视图,通过易于理解的图形获得一目了然的体验。 有关详细信息,请参阅已发现的应用筛选器。

查看“Cloud Discovery 仪表板”。

要想了解 Cloud Discovery 应用的概况,应该首先在 Cloud Discovery 仪表板中查看以下信息:

首先在“总体使用情况概览”中查看组织中的总体云应用使用情况。

然后,深入了解对于每个不同的使用参数,哪些是组织中最常使用的类别。 可了解有多少此类使用属于批准的应用。

在“已发现的应用”选项卡中,更深入地了解和查看某个特定类别的所有应用。

可查看“主要用户和源 IP 地址”,以确定哪些用户是组织中云应用的最主要用户。

在“应用总部地图”中,根据地理位置(根据它们的总部)查看已发现的应用的扩展方式。

最后,请勿忘记在“应用风险概述”中查看已发现的应用的风险评分。 检查“发现警报状态”,以了解应调查的待处理警报的数量。

深入了解已发现的应用

如果想要深入了解 Cloud Discovery 提供的数据,请使用筛选器查看哪些应用存在风险以及哪些应用经常使用。

例如,如果想要识别有风险的常用云存储和协作应用,可以使用“发现的应用”页来筛选你想要的应用。 然后,可以取消批准或阻止它们,如下所示:

在“发现的应用”页的“按类别浏览”下,同时选择“云存储”和“协作”。

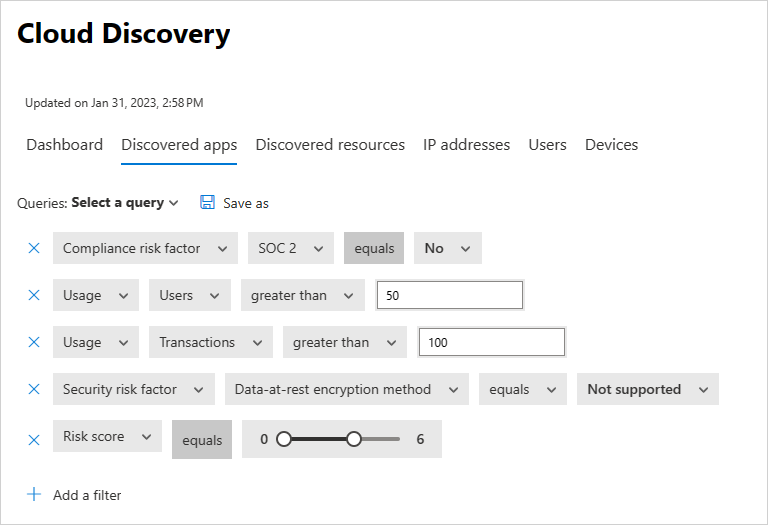

然后,使用高级筛选器并将“合规性风险因素”设置为“SOC 2”等于“No”。

对于“使用情况”,将“用户”设置为超过 50 个用户,将“事务”设置为大于 100。

将“静态数据加密”的“安全风险因素”设置为等于“不支持”。 然后将“风险评分”设置为等于 6 或更低。

对结果进行筛选后,可以通过使用批量操作复选框执行取消批准和阻止,在一个操作中对所有结果执行取消批准。 取消批准后,可以使用阻止脚本来阻止它们在环境中使用。

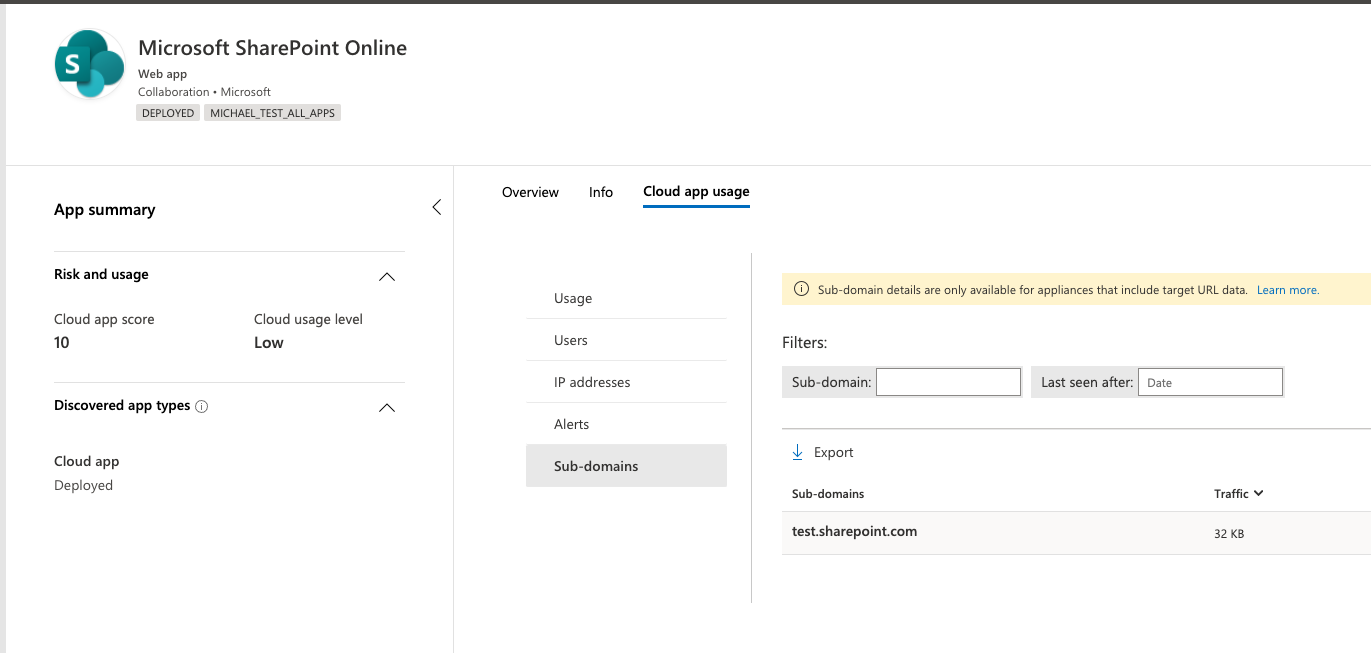

通过 Cloud discovery,可以深入了解组织的云使用情况。 可以通过调查发现的子域来识别正在使用的特定实例。

例如,可以区分不同的 SharePoint 网站:

注意

只有包含目标 URL 数据的防火墙和代理才支持对已发现的应用进行深度挖掘。 有关详细信息,请参阅受支持的防火墙和代理服务器。

如果 Defender for Cloud Apps 无法将流量日志中检测到的子域与存储在应用目录中的数据匹配,则子域将标记为“其他”。

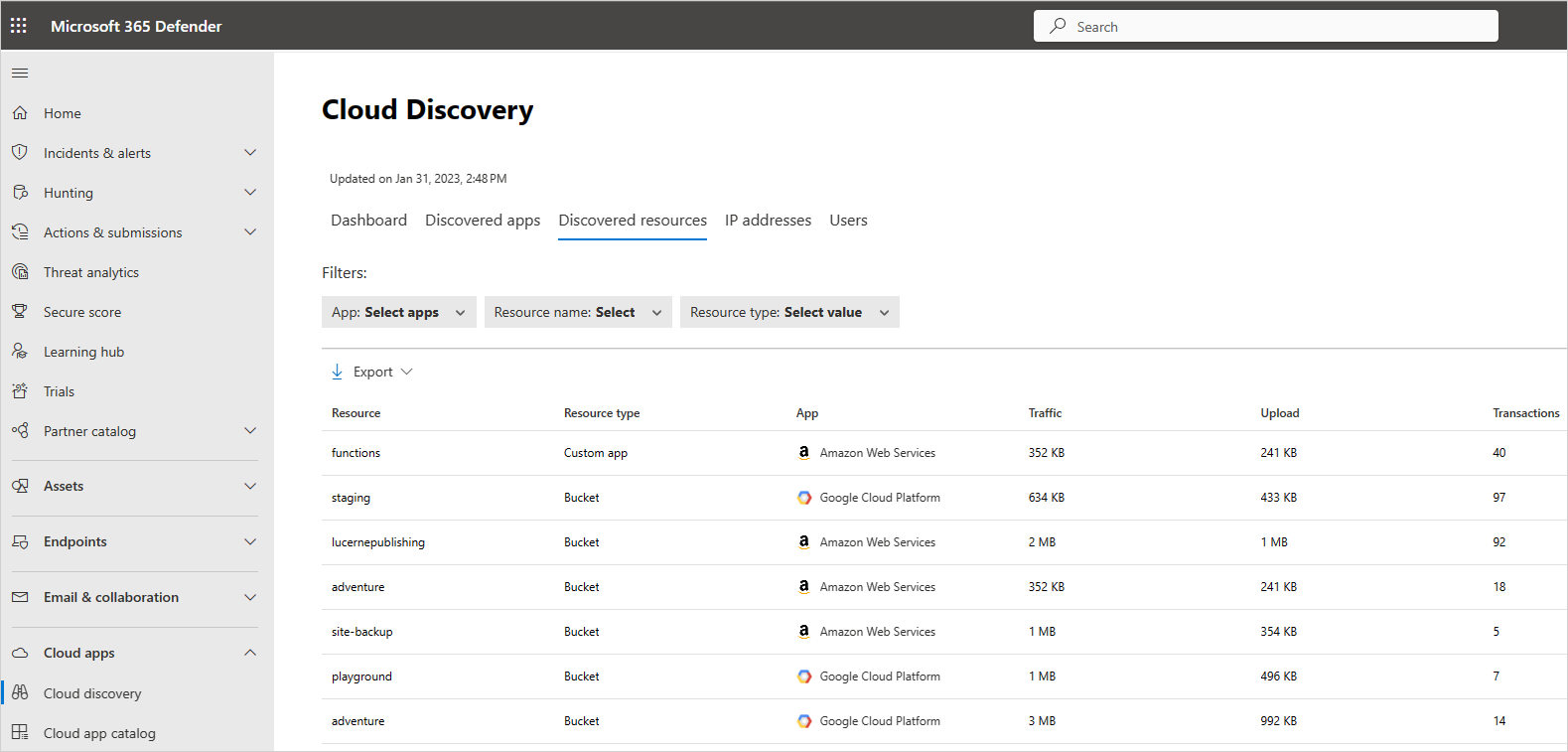

发现资源和自定义应用

通过 Cloud Discovery,你还可以深入了解 IaaS 和 PaaS 资源。 你可以在资源托管平台上发现活动,以查看对自托管应用和资源(包括 Azure、Google Cloud Platform 和 AWS 上托管的存储帐户、基础设施和自定义应用)中的数据的访问权限。 你不仅可以看到 IaaS 解决方案中的总体使用情况,还可以了解每个托管的具体资源以及资源的总体使用情况,从而帮助降低每个资源的风险。

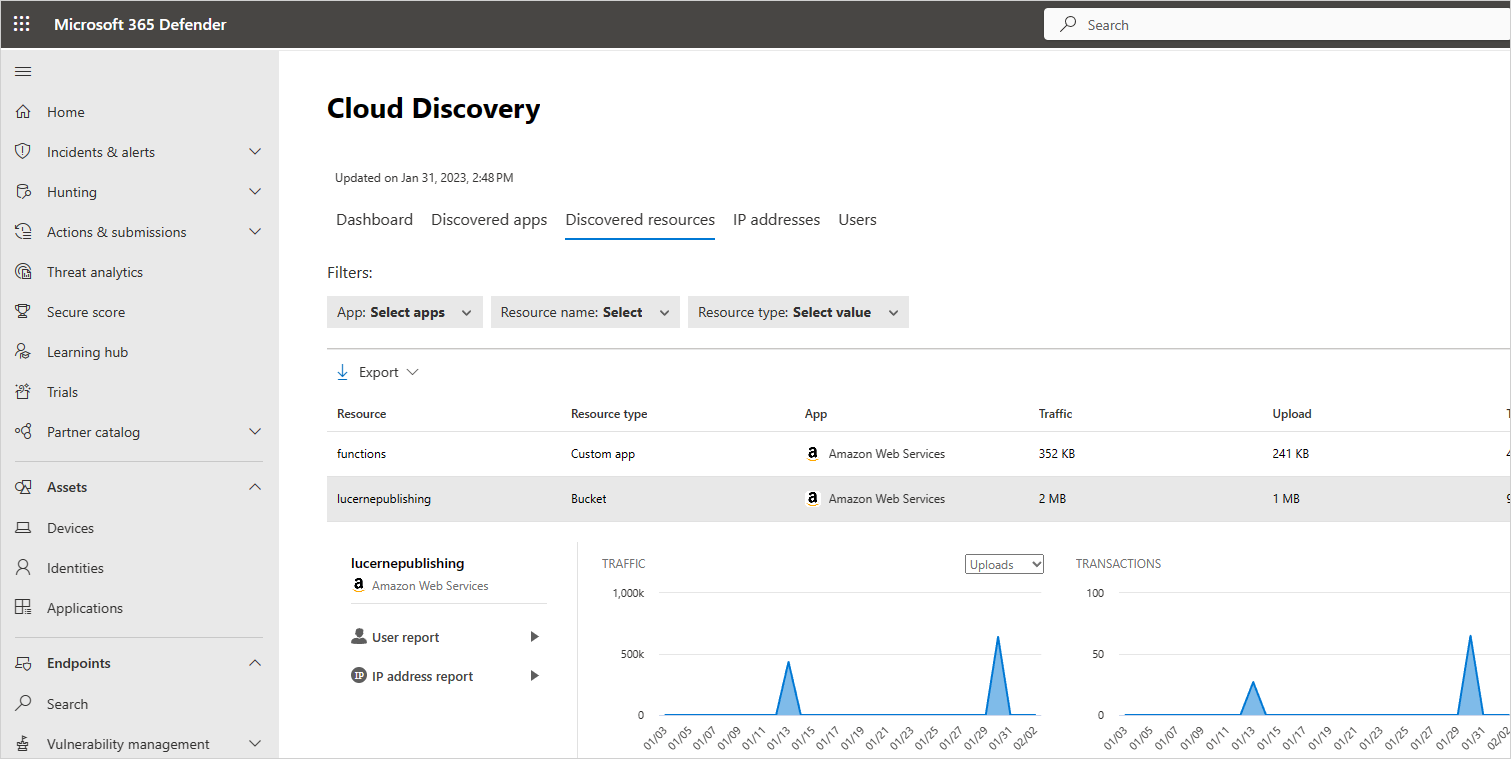

例如,从 Defender for Cloud Apps 中,你可以监视活动,例如上传大量数据时,你可以发现上传到了哪些资源,并深入查看谁执行了活动。

注意

仅包含目标 URL 数据的防火墙和代理服务器支持此功能。 有关详细信息,请参阅受支持的防火墙和代理服务器中受支持的设备列表。

要查看已发现的资源:

在 Microsoft Defender 门户的“Cloud Apps”下,选择“Cloud Discovery”。 然后选择“发现的资源”选项卡。

在“已发现的资源”页中,你可以深入到每个资源,以便查看发生的事务类型和访问者,然后向下钻取,以便进一步调查用户。

对于自定义应用,你可以选择行末尾的三个按钮,然后选择“添加新的自定义应用”。 这将打开“添加此应用”窗口,以便你命名和标识应用,从而将其包含在 Cloud Discovery 仪表板中。

生成 Cloud Discovery 主管人员报表

获取整个组织中影子 IT 使用情况概述的最佳方式,是生成 Cloud Discovery 主管人员报表。 此报表会标识出最严重的潜在风险,帮助你规划工作流来降低并管理风险,直到解决问题。

生成 Cloud Discovery 主管人员报表:

从 Cloud Discovery 仪表板中,选择仪表板右上角的“操作”,然后选择“生成 Cloud Discovery 主管人员报表”。

选择性地更改报表名称。

选择生成。

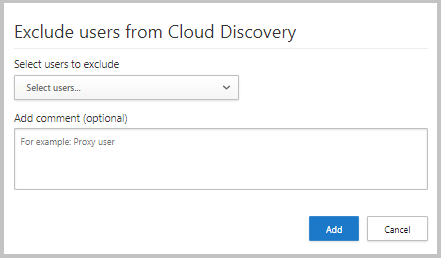

排除实体

如果有一些系统用户、IP 地址或设备产生了大量无价值的数据,或有实体不应出现在影子 IT 报表中,你可能希望从分析的 Cloud Discovery 数据中排除其数据。 例如,你可能希望排除来自本地主机的所有信息。

若要创建排除,请执行以下操作:

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。

在“Cloud Discovery”下,选择“排除实体”选项卡。

选择“排除的用户”、“排除的组”、“排除的 IP 地址”或“排除的设备”选项卡,然后选择“+ 添加”按钮添加排除项。

添加用户别名、IP 地址或设备名称。 建议添加有关排除原因的信息。

注意

任何对实体的排除都将用于新接收的数据。 已排除的实体的历史数据将保留到保持期结束(90 天)。

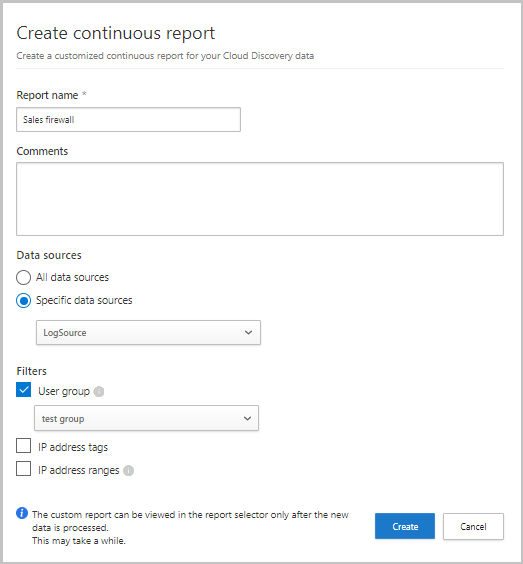

管理连续报表

自定义连续报表在监视组织的 Cloud Discovery 日志数据时提供更多的粒度。 通过创建自定义报表,可以对特定地理位置、网络和站点或组织单位进行筛选。 默认情况下,只有以下报表出现在 Cloud Discovery 报表选择器中:

全局报表可从日志中包含的所有数据源整合门户中的所有信息。 全局报表不包含来自 Microsoft Defender for Endpoint 的数据。

数据源特定报报表仅显示特定数据源的信息。

创建新的连续报表:

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。

在“Cloud Discovery”下,选择“连续报表”。

选择“创建报表”按钮。

输入报表的名称。

选择想要包括的数据源(所有数据源或特定数据源)。

设置要对数据使用的筛选器。 这些筛选器可以是“用户组”、“IP 地址标记”或“IP 地址范围”。 有关使用 IP 地址标记和 IP 地址范围的详细信息,请参阅根据需求组织数据。

注意

所有自定义报表的解压缩数据不得超过 1GB。 如果数据超过 1GB,前 1GB 的数据会导出到报表中。

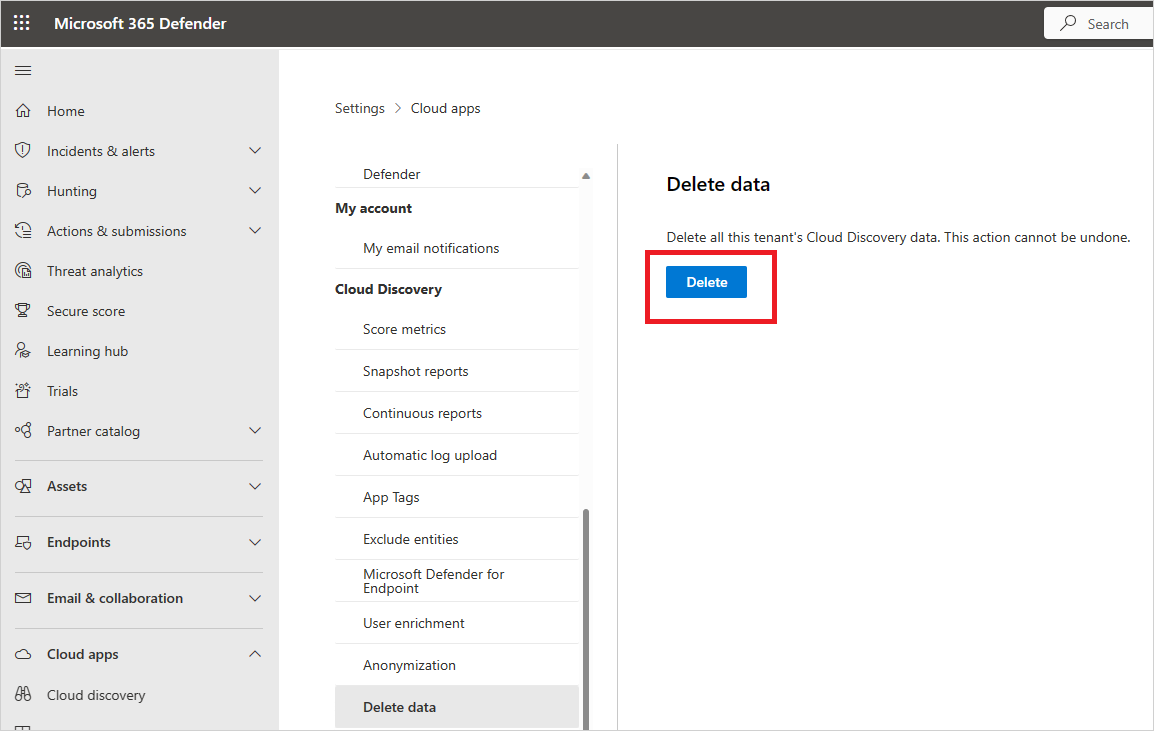

删除 Cloud Discovery 数据

想要删除 Cloud Discovery 数据的原因可能有多种。 我们建议在以下情况下将其删除:

手动上载日志文件并且很久之后才在系统中添加新的日志文件,并且你不希望旧数据影响结果。

设置新的自定义数据视图时,它将仅应用于该时间点以后的新数据。 因此你可能希望清除旧数据,然后再次上传日志文件,以启用自定义数据视图,以便选取日志文件数据中的事件。

如果在处于脱机状态一段时间后多个用户或 IP 地址最近开始运行,他们的活动将被标识为异常,而且可能会发送多个误报冲突。

若要删除 Cloud Discovery 数据,请执行以下操作:

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。

在“Cloud Discovery”下,选择“删除数据”选项卡。

请务必确保确实想要删除数据,然后再继续。此操作无法撤消,并且它将删除系统中的所有 Cloud Discovery 数据。

选择删除按钮。

注意

删除过程需要几分钟,并不是立即完成的。