Microsoft Entra ID 中的驗證方法 - Microsoft Authenticator 應用程式

Microsoft Authenticator 應用程式可為 Microsoft Entra 公司或學校帳戶或 Microsoft 帳戶提供另一層安全性,並適用於 Android 和 iOS。 透過 Microsoft Authenticator 應用程式,用戶可以在登入期間以無密碼的方式進行驗證,或在自助式密碼重設 (SSPR) 或多重要素驗證事件期間使用其他驗證選項進行驗證。

您現在可以套用使用者驗證的通行金鑰。 然後,使用者可以透過其行動應用程式接收通知,以核准或拒絕 Authenticator 應用程式產生 OATH 驗證碼。 然後,您可以在登入介面中輸入此程序代碼。 如果您同時啟用通知和驗證碼,註冊 Authenticator 應用程式的使用者可以使用任一方法來使用傳遞密鑰來驗證其身分識別。

注意

在 Microsoft Authenticator 中準備傳遞密鑰支援時,使用者可能會將 Authenticator 視為 iOS 和 Android 裝置上的複雜金鑰提供者。 如需詳細資訊,請參閱Passkey登入(預覽版)。

若要在登入提示字元中使用 Authenticator 應用程式,而不是使用者名稱和密碼組合,請參閱 使用 Microsoft Authenticator 啟用無密碼登入。

注意

- 用戶在啟用 SSPR 時,無法選擇註冊其行動應用程式。 相反地,用戶可以在 https://aka.ms/mfasetup 或 註冊其行動應用程式,做為 在的合併安全性資訊註冊 https://aka.ms/setupsecurityinfo的一部分。

- iOS 和 Android Beta 版本可能不支援 Authenticator 應用程式。 此外,從 2023 年 10 月 20 日起,Android 上的 Authenticator 應用程式不再支援舊版 Android 公司入口網站。 公司入口網站 版本低於 2111 (5.0.5333.0) 的 Android 使用者,在將 公司入口網站 應用程式更新為較新版本之前,無法重新註冊或註冊 Authenticator 的新實例。

Passkey 登入 (預覽)

驗證器是一種免費的通行密鑰解決方案,可讓使用者從自己的手機執行無密碼的網路釣魚防護驗證。 在 Authenticator 應用程式中使用複雜金鑰的一些主要優點:

- 複雜金鑰可以輕鬆地大規模部署。 然後,用戶手機上可取得行動裝置管理 (MDM) 和自備裝置 (BYOD) 案例的通行密鑰。

- Authenticator 中的通行密鑰不會花費更多費用,無論使用者走到哪裡,都能與使用者一起旅行。

- Authenticator 中的傳遞密鑰是裝置系結,可確保通行密鑰不會離開建立它的裝置。

- 根據開放式 WebAuthn 標準,用戶隨時掌握最新的複雜創新。

- 企業可以在驗證流程上分層其他功能,例如 FIPS 140 合規性。

裝置系結的通行金鑰

Authenticator 應用程式中的傳遞金鑰會系結裝置,以確保它們永遠不會離開其建立的裝置。 在 iOS 裝置上,Authenticator 會使用安全記憶體保護區來建立通行密鑰。 在 Android 上,我們會在支援它的裝置上,於 Secure Element 中建立傳遞金鑰,或切換回信任的執行環境 (TEE)。

複雜金鑰證明如何與 Authenticator 搭配運作

目前,Authenticator 中的通行密鑰會未連結。 驗證器中複雜金鑰的證明支援計劃在未來版本中使用。

在 Authenticator 中備份和還原通行密鑰

Authenticator 中的傳遞密鑰不會備份,且無法在新的裝置上還原。 若要在新裝置上建立通行密鑰,請使用舊版裝置上的通行密鑰,或使用另一個驗證方法來重新建立通行密鑰。

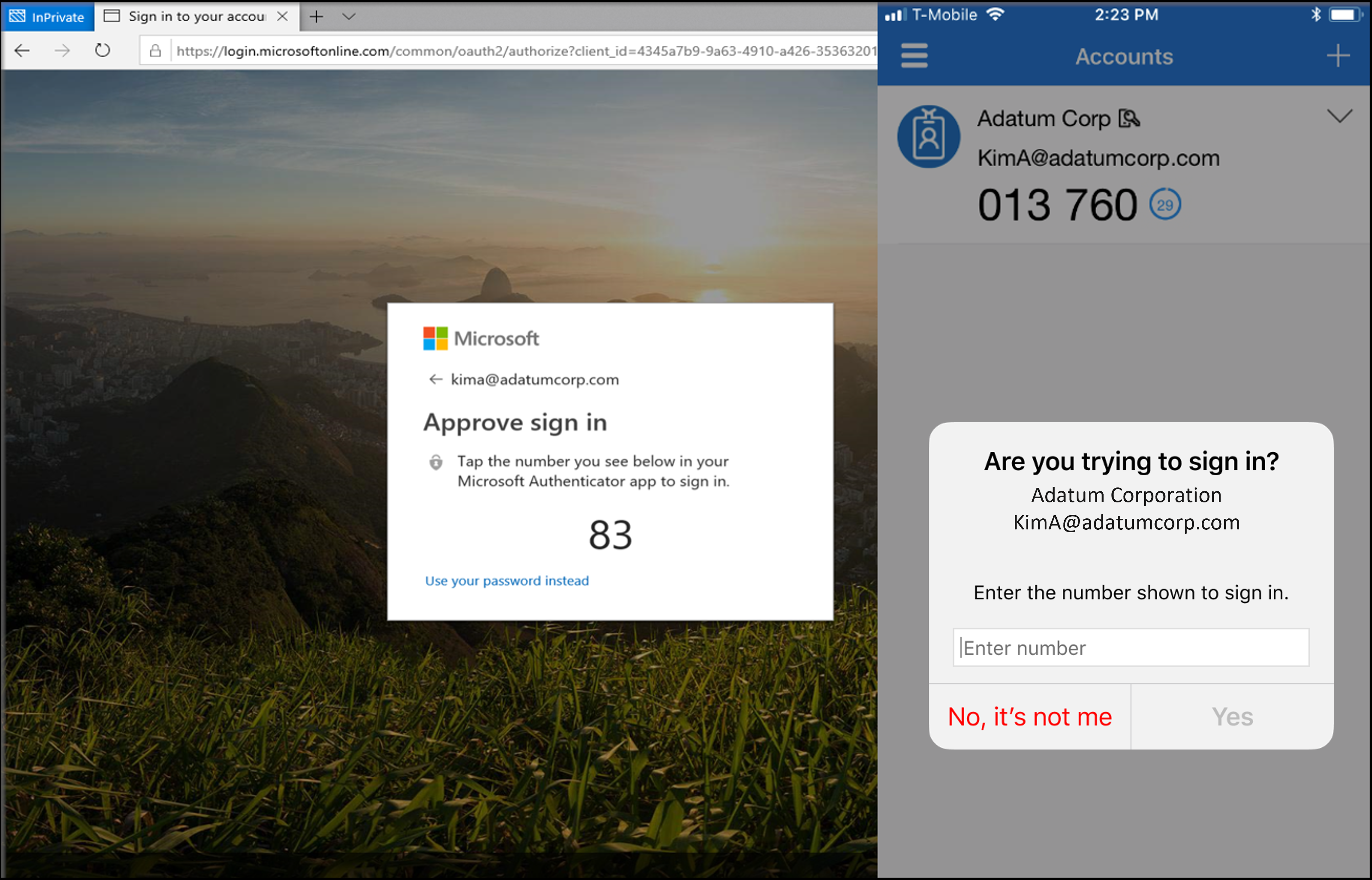

無密碼登入

從 Authenticator 應用程式啟用手機登入的使用者,而不是在輸入使用者名稱之後看到輸入密碼的提示,而是會看到一則訊息來輸入其應用程式中的數位。 選取正確的數位時,登入程式就會完成。

此驗證方法提供高層級的安全性,並移除使用者在登入時提供密碼的需求。

若要開始使用無密碼登入,請參閱 使用 Microsoft Authenticator 啟用無密碼登入。

行動應用程式的通知

Authenticator 應用程式可協助防止未經授權的帳戶存取,並藉由將通知推送至您的智慧型手機或平板電腦來停止詐騙交易。 用戶檢視通知,如果通知合法,請選取 [ 驗證]。 否則,他們可以選取 [ 拒絕]。

注意

從 2023 年 8 月開始,異常登入不會產生通知,類似於來自不熟悉位置的登入如何不會產生通知。 若要核准異常登入,用戶可以在 Outlook 等相關隨附應用程式中開啟 Microsoft Authenticator 或 Authenticator Lite。 然後,他們可以提取以重新整理或點選 [重新整理],然後核准要求。

在中國, Android 裝置上的行動應用程式 方法的通知無法運作,因為 Google Play 服務(包括推播通知)在該區域遭到封鎖。 不過,iOS 通知會正常運作。 針對 Android 裝置,應該為這些使用者提供替代的驗證方法。

行動應用程式的驗證碼

Authenticator 應用程式可以用作軟體權杖,來產生 OATH 驗證碼。 輸入使用者名稱和密碼之後,您可以在登入介面中輸入 Authenticator 應用程式所提供的代碼。 驗證碼提供第二種形式的驗證。

注意

驗證器所產生的 OATH 驗證碼不支持憑證式驗證。

用戶可以組合最多五個 OATH 硬體令牌或驗證器應用程式,例如驗證器應用程式,設定隨時使用。

符合 Microsoft Entra 驗證規範的 FIPS 140

與 NIST SP 800-63B 中所述的指導方針一致,美國政府機關所使用的驗證器必須使用 FIPS 140 驗證的密碼編譯。 本指南可協助美國政府機關符合行政命令 (EO) 14028 的要求。 此外,本指南可協助其他受管制產業,例如醫療保健組織與 受控物質電子處方(EPCS) 合作,符合其法規要求。

FIPS 140 是美國政府標準,定義資訊技術產品和系統中密碼編譯模組的最低安全性需求。 密碼 編譯模組驗證計劃 (CMVP) 會針對 FIPS 140 標準維護測試。

適用於 iOS 的 Microsoft Authenticator

從 6.6.8 版開始,適用於 iOS 的 Microsoft Authenticator 會針對 Apple iOS FIPS 140 相容裝置上的 FIPS 驗證密碼編譯使用原生 Apple CoreCrypto 模組。 所有使用網路釣魚防護裝置系結複雜密鑰的 Microsoft Entra 驗證、推送多重要素驗證 (MFA)、無密碼電話登入 (PSI) 和以時間為基礎的單次密碼 (TOTP) 都會使用 FIPS 密碼編譯。

如需使用 FIPS 140 驗證的密碼編譯模組和相容 iOS 裝置的詳細資訊,請參閱 Apple iOS 安全性認證。

注意

在舊版本文的新更新中:Microsoft Authenticator 尚不符合 Android 上的 FIPS 140 規範。 Android 上的 Microsoft Authenticator 目前擱置 FIPS 合規性認證,以支援可能需要 FIPS 驗證密碼編譯的客戶。

在安全性信息中判斷 Microsoft Authenticator 註冊類型

使用者可以存取 我的安全性資訊 (請參閱下一節中的 URL),或從 MyAccount 選取 [安全性資訊] 來管理及新增更多 Microsoft Authenticator 註冊。 特定圖示可用來區分 Microsoft Authenticator 註冊是無密碼手機登入或 MFA。

| 驗證器註冊類型 | Icon |

|---|---|

| Microsoft Authenticator:無密碼手機登入 | |

| Microsoft Authenticator:(通知/程序代碼) |

MySecurityInfo 連結

| 雲端 | MySecurityInfo URL |

|---|---|

| Azure 商業版 (包括 GCC) | https://aka.ms/MySecurityInfo |

| 適用於美國政府的 Azure (包括 GCC High 和 DoD) | https://aka.ms/MySecurityInfo-us |

更新 驗證器

Microsoft 會持續更新 Authenticator,以維持高度的安全性。 為了確保您的用戶能夠獲得最佳體驗,建議您讓他們持續更新其 Authenticator 應用程式。 在重大安全性更新的情況下,未更新的應用程式版本可能會停止運作,並可能會封鎖使用者完成其驗證。 如果使用者使用不支援的應用程式版本,系統會提示他們升級至最新版本,才能繼續進行驗證。

Microsoft 也會定期淘汰舊版的 Authenticator 應用程式,為您的組織維護高安全性列。 如果使用者的裝置不支援新式版本的 Microsoft Authenticator 應用程式,他們就無法使用應用程式進行簽署。 建議您讓這些使用者使用 Microsoft Authenticator 應用程式中的 OATH 驗證碼來完成雙因素驗證。

下一步

若要開始使用通行金鑰,請參閱 在 Microsoft Authenticator 登入中啟用通行密鑰 (預覽) 。

如需無密碼登入的詳細資訊,請參閱 使用 Microsoft Authenticator 啟用無密碼登入。

深入瞭解如何使用 Microsoft Graph REST API 設定驗證方法。