為您的 Microsoft Entra 混合式身分識別解決方案選擇正確的驗證方法

針對想要將其應用程式移至雲端的組織,首先需要考量的是選擇正確的驗證方法。 基於下列因素,請勿輕易做出此決策:

針對想要移至雲端的組織,這是第一個決策。

組織若要在雲端佔有一席之地,驗證方法非常重要。 驗證方法控制了對所有雲端資料與資源的存取。

這是 Microsoft Entra ID 中所有其他進階安全性與使用者體驗的基礎。

身分識別是 IT 安全性的新控制平面,因此驗證是組織對新雲端世界的存取防護。 組織需要身分識別控制平面以強化其安全性,並保護其雲端應用程式免受入侵者的威脅。

注意

變更您的驗證方法需要規劃、測試和潛在的停機時間。 分段推出 是測試使用者從同盟移轉至雲端驗證的絕佳方式。

超出範圍

沒有現有內部部署目錄使用量的組織並不是本文的重點。 一般而言,這些企業只會在雲端中建立身分識別,而不需要混合式身分識別解決方案。 僅限雲端身分識別只存在於雲端中,且不會與對應的內部部署身分識別相關聯。

驗證方法

當 Microsoft Entra 混合式身分識別解決方案是您的新控制平面時,驗證即為雲端存取的基礎。 設定 Microsoft Entra 混合式身分識別解決方案時,選擇正確的驗證方法是首要決策。 您選擇的驗證方法是使用 Microsoft Entra 連線 來設定,後者也會在雲端中布建使用者。

若要選擇驗證方法,需要考慮實作您選擇的時間、現有基礎結構、複雜度及成本。 這些因素取決於每個組織而有所不同,且可能隨著時間改變。

Microsoft Entra ID 支援下列混合式身分識別解決方案的驗證方法。

雲端驗證

當您選擇此驗證方法時,Microsoft Entra ID 會處理使用者登入流程。 加上單一登錄 (SSO),使用者可以登入雲端應用程式,而不需要重新輸入其認證。 使用雲端驗證時,有兩個選項可供您選擇:

Microsoft Entra 密碼雜湊同步。 若要在 Microsoft Entra ID 中啟用內部部署目錄物件的驗證,這是最簡單的方法。 使用者可以使用其內部部署所使用的相同使用者名稱和密碼,而不需要部署任何其他基礎結構。 不論您選擇的驗證方法為何,Microsoft Entra ID 的一些進階功能,例如 Identity Protection 和 Microsoft Entra Domain Services,都需要密碼哈希同步處理。

注意

密碼永遠不會以純文本儲存,或以 Microsoft Entra 識別碼中的可逆演算法加密。 如需密碼哈希同步處理實際程序的詳細資訊,請參閱使用 Microsoft Entra 連線 Sync 實作密碼哈希同步處理。

Microsoft Entra 傳遞驗證。 藉由使用在一或多部內部部署伺服器上執行的軟體代理程式,為 Microsoft Entra 驗證服務提供簡單密碼驗證。 伺服器會直接透過您的內部部署 Active Directory 來驗證使用者,這樣可以確保密碼驗證不會在雲端中發生。

具有安全性需求,而需要立即強制執行內部部署使用者帳戶狀態、密碼原則與登入時數的公司,可能會使用此驗證方法。 如需實際傳遞驗證程式的詳細資訊,請參閱 使用 Microsoft Entra 傳遞驗證的使用者登入。

同盟驗證

當您選擇此驗證方法時,Microsoft Entra ID 會將驗證程式交給個別的受信任驗證系統,例如 內部部署的 Active Directory 同盟服務 (AD FS),以驗證用戶的密碼。

驗證系統可以提供其他進階驗證需求,例如第三方多重要素驗證。

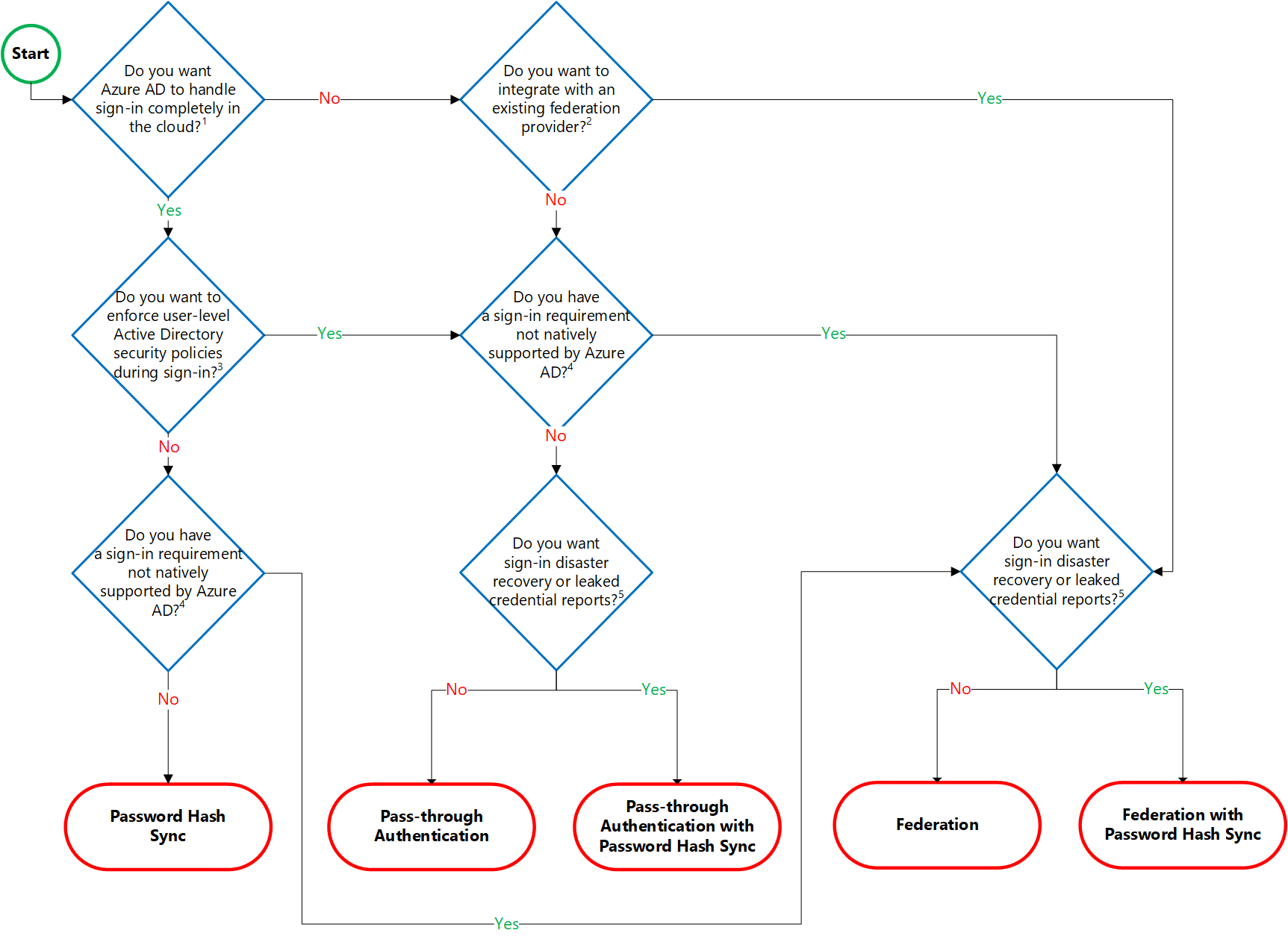

下一節可協助您使用判定樹來決定哪一個驗證方法適合您。 它可協助您判斷要部署 Microsoft Entra 混合式身分識別解決方案的雲端或同盟驗證。

決策樹

決策問題的詳細資料:

- Microsoft Entra ID 可以處理使用者的登入,而不需要依賴內部部署元件來驗證密碼。

- Microsoft Entra ID 可以將使用者登入交給受信任的驗證提供者,例如 Microsoft 的 AD FS。

- 如果您需要套用,用戶層級 Active Directory 安全策略,例如帳戶過期、已停用的帳戶、密碼過期、帳戶鎖定,以及每個使用者登入的登入時數,Microsoft Entra ID 需要一些內部部署元件。

- Microsoft Entra ID 原生不支援的登入功能:

- 使用第三方驗證解決方案登入。

- 多站台內部部署驗證解決方案。

- 不論您選擇的登入方法為何,Microsoft Entra ID Protection 都需要密碼哈希同步處理,才能為使用者提供 洩露的認證 報告。 如果組織的主要登入方法失敗,且該方法是在失敗事件之前設定的,則組織可以容錯移轉至密碼雜湊同步。

注意

Microsoft Entra ID Protection 需要 Microsoft Entra ID P2 授權。

詳細考慮

雲端驗證:密碼哈希同步處理

投入量。 密碼雜湊同步處理需要最少的部署、維護和基礎結構投入量。 這個層級的投入量,通常適用於只需要使用者登入 Microsoft 365、SaaS 應用程式和其他 Microsoft Entra ID 型資源的組織。 開啟時,密碼哈希同步處理是 Microsoft Entra 連線 Sync 程式的一部分,每兩分鐘執行一次。

使用者體驗。 若要改善使用者的登入體驗,請使用已加入 Microsoft Entra 的裝置或 Microsoft Entra 混合式已加入的裝置。 如果您無法將 Windows 裝置加入 Microsoft Entra ID,建議您使用密碼哈希同步處理來部署無縫 SSO。 當使用者登入時,無縫 SSO 會排除不必要的提示。

進階案例。 如果組織選擇,可以使用來自身分識別的深入解析搭配 Microsoft Entra ID Protection 報告與 Microsoft Entra ID P2。 例如,認證外洩報告。 當您使用密碼哈希同步處理時,Windows Hello 企業版 有特定需求。 Microsoft Entra Domain Services 需要密碼哈希同步處理,才能在受控網域中使用其公司認證來布建使用者。

要求使用密碼哈希同步處理進行多重要素驗證的組織必須使用 Microsoft Entra 多重要素驗證或 條件式存取自定義控件。 這些組織無法使用依賴同盟的第三方或內部部署多重要素驗證方法。

注意

Microsoft Entra 條件式存取需要 Microsoft Entra ID P1 授權。

商務持續性。 使用密碼雜湊同步處理搭配雲端驗證具有高可用性,因為雲端服務可擴展到所有 Microsoft 資料中心。 若要確保密碼雜湊同步處理不會在擴展期間關閉,請在待命設定中以預備模式部署第二部 Microsoft Entra Connect 伺服器。

考量。 目前,密碼雜湊同步處理不會立即強制執行內部部署帳戶狀態中的變更。 在此情況下,使用者可以存取雲端應用程式,直到使用者帳戶狀態同步到 Microsoft Entra ID 為止。 如果組織想要克服這項限制,可以在系統管理員對內部部署使用者帳戶狀態執行大量更新之後,執行新的同步處理週期。 例如,在停用帳戶之後。

注意

密碼過期,帳戶鎖定狀態目前不會與 Microsoft Entra 連線 同步處理至 Microsoft Entra 識別符。 當您變更使用者的密碼並設定用戶必須在下一次登入旗標變更密碼時,密碼哈希將不會與 Microsoft Entra 同步處理至 Microsoft Entra 識別符 連線,直到使用者變更其密碼為止。

如需部署步驟, 請參閱實作密碼哈希同步 處理。

雲端驗證:傳遞驗證

投入量。 針對傳遞驗證,您需要在現有伺服器上安裝一或多個 (建議三個) 輕量型代理程式。 這些代理程式必須能夠存取您的內部部署 Active Directory Domain Services,包括您的內部部署 AD 網域控制站。 它們需要對外存取網際網路,並存取您的網域控制站。 基於這個理由,不支援在周邊網路部署代理程式。

傳遞驗證需要域控制器不受限制的網路存取。 所有網路流量都會經過加密,並受限於驗證要求。 如需此程式的詳細資訊,請參閱 傳遞驗證的安全性深入探討 。

使用者體驗。 若要改善使用者的登入體驗,請使用已加入 Microsoft Entra 的裝置或 Microsoft Entra 混合式已加入的裝置。 如果您無法將 Windows 裝置加入 Microsoft Entra ID,建議您使用密碼哈希同步處理來部署無縫 SSO。 當使用者登入時,無縫 SSO 會排除不必要的提示。

進階案例。 傳遞驗證會在登入時強制執行內部部署帳戶原則。 例如,當內部部署使用者的帳戶狀態停用、鎖定或其 密碼過期 ,或登入嘗試在允許使用者登入時數以外時,就會拒絕存取。

使用傳遞驗證需要多重要素驗證的組織必須使用 Microsoft Entra 多重要素驗證或 條件式存取自定義控件。 這些組織無法使用依賴同盟的第三方或內部部署多重要素驗證方法。 進階功能需要部署密碼哈希同步處理,不論您是否選擇傳遞驗證。 例如 Identity Protection 的認證外洩報告。

商務持續性。 建議您部署兩個額外的傳遞驗證代理程式。 這是 Microsoft Entra Connect 伺服器上第一個代理程式以外的額外代理程式。 此其他部署可確保驗證要求的高可用性。 當您部署三個代理程式時,其中一個代理程式仍可在另一個代理程式因執行維護而關閉時失敗。

除了傳遞驗證之外,還有另一個優點可部署密碼哈希同步處理。 當主要驗證方法不再可用時,它會做為備份驗證方法。

考量。 當代理程式因重大內部部署失敗而無法驗證使用者的認證時,您可以使用密碼哈希同步處理作為傳遞驗證的備份驗證方法。 故障轉移至密碼哈希同步處理不會自動發生,您必須使用 Microsoft Entra 連線 手動切換登入方法。

如需傳遞驗證的其他考慮,包括替代標識符支援,請參閱 常見問題。

同盟驗證

投入量。 同盟驗證系統依賴信任的外部系統來驗證使用者。 某些公司想要透過 Microsoft Entra 混合式身分識別解決方案來重複使用其現有的同盟系統投資。 同盟系統的維護和管理已超出 Microsoft Entra ID 的控制範圍。 這有賴於組織使用同盟系統,確保已安全部署並可處理驗證負載。

使用者體驗。 同盟驗證的使用者體驗取決於功能的實作、拓撲,以及同盟伺服器陣列的設定。 某些組織需要這種彈性,才能調整和設定對同盟伺服器陣列的存取,以符合其安全性需求。 例如,您可以將內部連線的使用者和裝置設定為自動登入使用者,而不提示他們提供認證。 此設定可運作,因為它們已經登入其裝置。 如有需要,某些進階安全性功能可讓使用者的登入程序變得更加困難。

進階案例。 當客戶有 Microsoft Entra ID 原生不支援的驗證需求時,則需要同盟驗證解決方案。 請參閱詳細資訊,協助您 選擇正確的登入選項。 請考慮下列常見需求:

- 需要同盟識別提供者的第三方多重要素提供者。

- 使用第三方驗證解決方案進行驗證。 請參閱 Microsoft Entra 同盟相容性清單。

- 需要 sAMAccountName (例如網域\使用者名稱) 而非使用者主體名稱 (UPN) (例如 user@domain.com) 的登入。

商務持續性。 同盟系統通常需要經過負載平衡的伺服器陣列,稱為伺服器陣列 (farm)。 此伺服器陣列是在內部網路和周邊網路拓撲中設定,以確保驗證要求的高可用性。

當主要驗證方法已無法使用時,將密碼哈希同步處理以及同盟驗證部署為備份驗證方法。 例如,當內部部署伺服器無法使用時。 某些大型企業組織需要同盟解決方案,以支持針對低延遲驗證要求使用異地 DNS 設定的多個因特網輸入點。

考量。 同盟系統通常需要對內部部署基礎結構進行更大量的投資。 大部分的組織若已有內部部署同盟投資,則會選擇此選項。 而且,如果使用單一身分識別提供者是強烈的商務要求,也會選擇此選項。 相較於雲端驗證解決方案,同盟在操作和疑難排解方面更為複雜。

對於無法在 Microsoft Entra ID 中驗證的非可路由網路變數,您需要額外的設定來實作使用者識別元登入。 這項需求稱為替代登入標識碼支援。 如需限制和需求,請參閱 設定替代登入標識符 。 如果您選擇使用具有同盟的第三方多重要素驗證提供者,請確定提供者支援 WS-Trust,以允許裝置加入 Microsoft Entra 識別符。

如需部署步驟, 請參閱部署同盟伺服器 。

注意

當您部署 Microsoft Entra 混合式身分識別解決方案時,您必須實作其中一個支援的 Microsoft Entra 拓撲 連線。 在 Microsoft Entra 連線 拓撲中深入了解支援和不支持的設定。

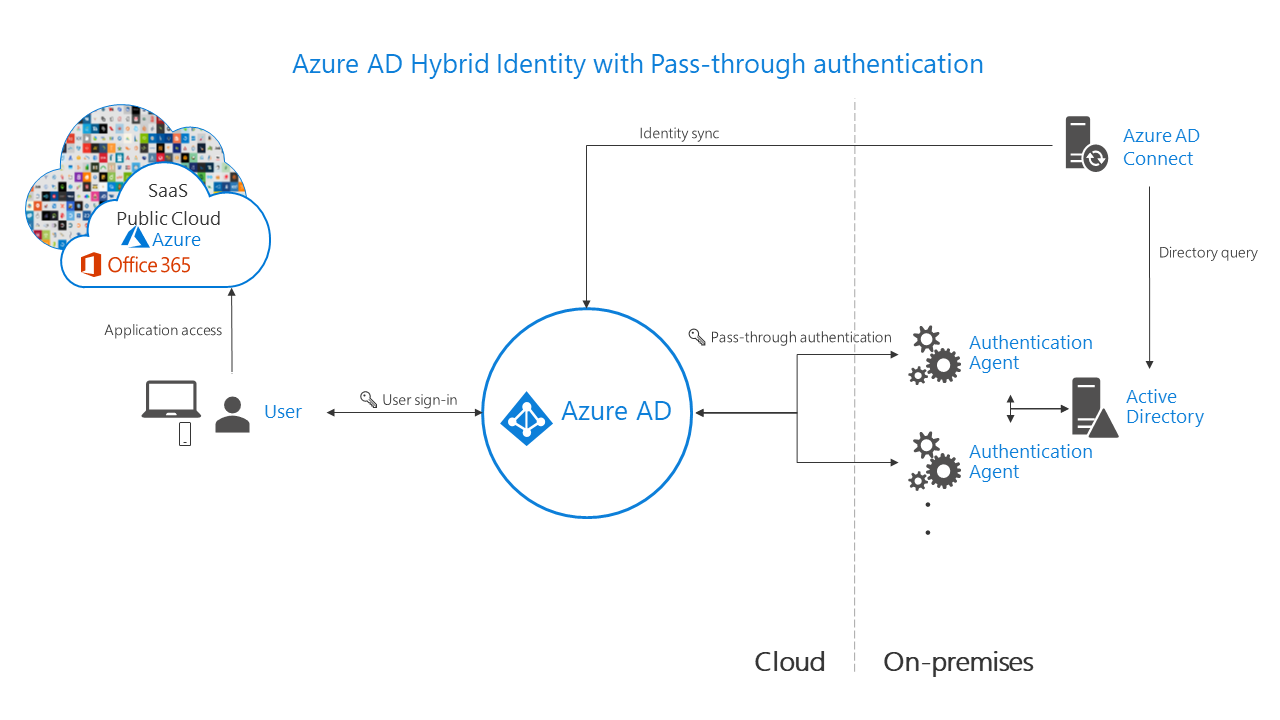

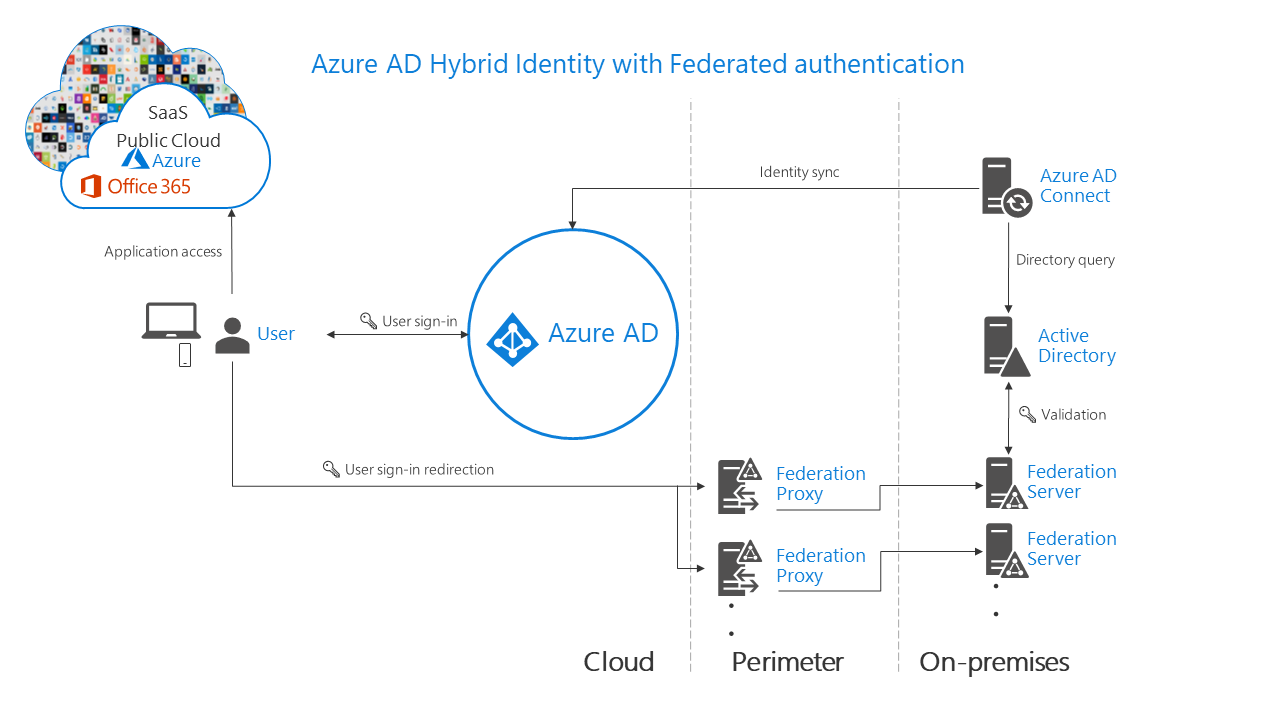

架構圖表

下圖概述每個驗證方法所需的概要架構元件,您可以將其與 Microsoft Entra 混合式身分識別解決方案搭配使用。 其提供概觀,以協助您比較解決方案之間的差異。

密碼雜湊同步處理解決方案的簡潔度:

傳遞驗證的代理程式需求,將兩個代理程式用於備援:

組織周邊與內部網路中同盟所需的元件:

比較方法

注意

Microsoft Entra 條件式存取中的自定義控件目前不支援裝置註冊。

建議

您的身分識別系統可確保用戶能夠存取您移轉的應用程式,並在雲端中提供。 基於下列原因,請使用或啟用與您選擇的驗證方法進行密碼哈希同步處理:

高可用性和災害復原。 傳遞驗證和同盟依賴內部部署基礎結構。 針對傳遞驗證,內部部署使用量包含伺服器硬體和傳遞驗證代理程式所需的網路功能。 針對同盟,內部部署使用量甚至更大。 它需要您周邊網路中的伺服器,來為驗證要求和內部同盟伺服器設定 Proxy。

若要避免單一失敗點,請部署備援伺服器。 如果任何元件失敗,則一律會對驗證要求提供服務。 傳遞驗證和同盟同時還依賴網域控制站回應驗證要求,而這也可能會失敗。 這些元件中有許多都需要維護,以維持良好狀況。 若未正確規劃並實作維護,就更有可能會中斷。

內部部署中斷存續。 由於發生網路攻擊或災害而導致的內部部署中斷後果可能很嚴重,包括從品牌聲譽受損到因無法處理攻擊而使組織癱瘓。 近來,有許多組織成為惡意程式碼攻擊的受害者,這些攻擊包括造成其內部部署伺服器關閉的目標勒索軟體。 當 Microsoft 協助客戶處理這些類型的攻擊時,注意到兩類組織:

先前也開啟同盟或傳遞驗證上密碼哈希同步處理的組織已變更其主要驗證方法,然後使用密碼哈希同步處理。 這些組織只花了幾個小時就恢復連線。 透過 Microsoft 365 使用電子郵件的存取權之後,他們就能解決問題並存取其他雲端式工作負載。

先前未啟用密碼哈希同步處理的組織必須求助於不受信任的外部取用者電子郵件系統,以解決問題。 在這些情況下,在用戶能夠再次登入雲端式應用程式之前,他們花了數周的時間才還原其內部部署身分識別基礎結構。

身分識別保護。 保護雲端使用者的最佳方式之一是 Microsoft Entra ID Protection with Microsoft Entra ID P2。 Microsoft 會針對使用者和密碼清單持續掃描網際網路,以防範有心人士在暗網上進行銷售和提供。 Microsoft Entra ID 可以使用此資訊來驗證組織內的任何使用者名稱和密碼是否遭入侵。 因此,無論您使用的是何種驗證方法 (同盟或傳遞驗證),請務必啟用密碼雜湊同步處理。 認證外洩會以報告形式呈現。 請使用此資訊,在使用者嘗試使用外洩的密碼登入時,封鎖或強制使用者變更其密碼。

推論

本文概述組織可設定及部署的各種驗證選項,以支援雲端應用程式的存取。 為了符合各種商務、安全性和技術需求,組織可在密碼雜湊同步處理、傳遞驗證和同盟之間選擇。

考量每個驗證方法。 部署解決方案的投入量,以及登入程序的使用者體驗是否符合您的商務需求? 評估您的組織是否需要每個驗證方法的進階案例和商務持續性功能。 最後,評估每個驗證方法的考量。 其中是否有任何一項會防止您實作自己的選擇?

下一步

在當今世界,威脅每天24小時存在,來自世界各地。 實作正確的驗證方法,並降低安全性風險並保護您的身分識別。

開始使用 Microsoft Entra ID,並為您的組織部署正確的驗證解決方案。

如果您要考慮從同盟移轉至雲端驗證,請深入瞭解 如何變更登入方法。 若要協助您規劃和實作移轉,請使用 這些專案部署計劃,或考慮使用新的 分段推出 功能,將同盟使用者移轉至在分段方法中使用雲端驗證。