若要授與 Microsoft Entra 識別符中使用者的存取權,您可以指派 Microsoft Entra 角色。 角色是權限的集合。 本文說明如何使用 Microsoft Entra 系統管理中心和 PowerShell 指派 Microsoft Entra 角色。

將 Microsoft Entra 角色指派給使用者

必要條件

- 特殊許可權角色 管理員 istrator。 若要知道您的特殊許可權角色 管理員 istrator 是誰,請參閱列出 Microsoft Entra 角色指派

- 使用 Privileged Identity Management 時的 Microsoft Entra ID P2 授權 (PIM)

- 使用 PowerShell 時的 Microsoft Graph PowerShell 模組

- 針對 Microsoft Graph API 使用 Graph 總管時的管理員同意

如需詳細資訊,請參閱 使用PowerShell或 Graph 總管的必要條件。

Microsoft Entra 系統管理中心

請遵循下列步驟,使用 Microsoft Entra 系統管理中心指派 Microsoft Entra 角色。 您的體驗會根據您是否 已啟用 Microsoft Entra Privileged Identity Management (PIM) 而有所不同。

指派角色

提示

本文中的步驟可能會根據您從開始的入口網站稍有不同。

以至少 [特殊權限角色管理員] 身分登入 Microsoft Entra 系統管理中心。

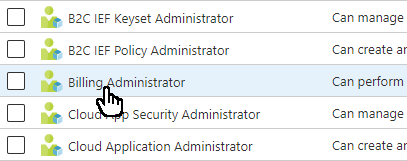

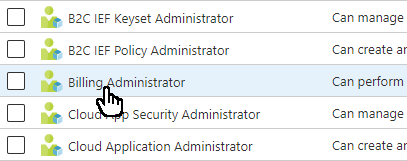

流覽至 [身分>識別角色] 和 [系統管理員>角色] 和 [系統管理員]。

![Microsoft Entra ID 中 [角色和系統管理員] 頁面的螢幕快照。](media/common/roles-and-administrators.png)

尋找您需要的角色。 您可以使用搜尋方塊或 [新增篩選 ] 來篩選角色。

選取角色名稱以開啟角色。 請勿在角色旁邊新增複選標記。

選取 [ 新增指派 ],然後選取您要指派給此角色的使用者。

如果您看到與下圖不同的內容,可能已啟用 PIM。 請參閱下一節。

![所選角色的 [新增指派] 窗格螢幕快照。](media/manage-roles-portal/add-assignments.png)

注意

如果您將 Microsoft Entra 內建角色指派給來賓使用者,則會將來賓使用者提升為擁有與成員使用者相同的許可權。 如需成員和來賓用戶默認許可權的相關信息,請參閱 Microsoft Entra ID 中的預設使用者許可權為何?

選取 [ 新增 ] 以指派角色。

使用 PIM 指派角色

如果您 已啟用 Microsoft Entra Privileged Identity Management (PIM), 您有額外的角色指派功能。 例如,您可以讓使用者符合角色資格或設定持續時間。 啟用 PIM 時,有兩種方式可以使用 Microsoft Entra 系統管理中心來指派角色。 您可以使用 [角色和系統管理員] 頁面或 PIM 體驗。 無論哪種方式都會使用相同的 PIM 服務。

請遵循下列步驟,使用 [角色和系統管理員 ] 頁面來指派角色。 如果您想要使用 Privileged Identity Management 指派角色,請參閱 在 Privileged Identity Management 中指派 Microsoft Entra 角色。

以至少 [特殊權限角色管理員] 身分登入 Microsoft Entra 系統管理中心。

流覽至 [身分>識別角色] 和 [系統管理員>角色] 和 [系統管理員]。

![啟用 PIM 時,Microsoft Entra ID 中 [角色和系統管理員] 頁面的螢幕快照。](media/common/roles-and-administrators.png)

尋找您需要的角色。 您可以使用搜尋方塊或 [新增篩選 ] 來篩選角色。

選取角色名稱以開啟角色,並查看其合格、作用中和過期的角色指派。 請勿在角色旁邊新增複選標記。

選取 [新增指派]。

選取 [未選取 成員],然後選取您要指派給此角色的使用者。

![[新增指派] 頁面和 [選取已啟用 PIM 的成員] 窗格螢幕快照。](media/manage-roles-portal/add-assignments-pim.png)

選取 [下一步]。

在 [ 設定] 索引標籤上,選取您是否要讓此角色指派 符合資格 或 作用中。

合格的角色指派表示用戶必須執行一或多個動作才能使用角色。 作用中角色指派表示使用者不需要執行任何動作才能使用角色。 如需這些設定的意義詳細資訊,請參閱 PIM 術語。

![[新增指派] 頁面和 [設定] 索引標籤的螢幕快照,其中已啟用 PIM。](media/manage-roles-portal/add-assignments-pim-setting.png)

使用其餘選項來設定指派的持續時間。

選取 [ 指派 ] 以指派角色。

PowerShell

請遵循下列步驟,使用 PowerShell 指派 Microsoft Entra 角色。

設定

開啟 PowerShell 視窗,並使用 Import-Module 匯入 Microsoft Graph PowerShell 模組。 如需詳細資訊,請參閱 使用PowerShell或 Graph 總管的必要條件。

Import-Module -Name Microsoft.Graph.Identity.Governance -Force在 PowerShell 視窗中,使用 連線-MgGraph 登入您的租使用者。

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"使用 Get-MgUser 取得您想要指派角色的使用者。

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

指派角色

使用 Get-MgRoleManagementDirectoryRoleDefinition 取得您想要指派的角色。

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"使用 New-MgRoleManagementDirectoryRoleAssignment 來指派角色。

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

使用 PIM 將角色指派為合格

如果已啟用 PIM,您有其他功能,例如讓使用者有資格進行角色指派,或定義角色指派的開始和結束時間。 這些功能使用一組不同的PowerShell命令。 如需使用PowerShell和 PIM 的詳細資訊,請參閱 Privileged Identity Management 中的適用於 Microsoft Entra 角色的 PowerShell。

使用 Get-MgRoleManagementDirectoryRoleDefinition 取得您想要指派的角色。

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"使用下列命令建立哈希表,以儲存指派角色給使用者所需的所有必要屬性。 主體標識碼將會是您要指派角色的使用者標識碼。 在此範例中,指派只會 有效 10 小時。

$params = @{ "PrincipalId" = "053a6a7e-4a75-48bc-8324-d70f50ec0d91" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }使用 New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest 將角色指派為合格。 指派角色之後,它會反映在 [身分識別控管>特殊許可權身分識別管理>] [Microsoft Entra 角色>指派>合格指派] 區段下的 Microsoft Entra 系統管理中心。

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeMicrosoft Graph API

請遵循這些指示,使用 Microsoft Graph API 指派角色。

指派角色

在此範例中,具有 objectID

f8ca5a85-489a-49a0-b555-0a6d81e56f0d的安全性主體會指派租用戶範圍中的 Billing 管理員 istrator 角色(角色定義標識符b0f54661-2d74-4c50-afa3-1ec803f12efe)。 若要查看所有內建角色的不可變角色範本標識碼清單,請參閱 Microsoft Entra 內建角色。POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "directoryScopeId": "/" }使用 PIM 指派角色

指派限定時間的合格角色指派

在此範例中,具有 objectID

f8ca5a85-489a-49a0-b555-0a6d81e56f0d的安全性主體會指派時間限定的合格角色指派給 Billing 管理員 istrator (角色定義標識符b0f54661-2d74-4c50-afa3-1ec803f12efe)180 天。POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }指派永久合格角色指派

在下列範例中,安全性主體會指派永久合格角色指派給 Billing 管理員 istrator。

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }啟動角色指派

若要啟用角色指派,請使用 Create roleAssignmentScheduleRequests API。

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d" }如需透過 Microsoft Graph 中的 PIM API 管理 Microsoft Entra 角色的詳細資訊,請參閱 透過特殊許可權身分識別管理 (PIM) API 的角色管理概觀。

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: