Microsoft Entra ID 中有哪些可用的驗證和驗證方法?

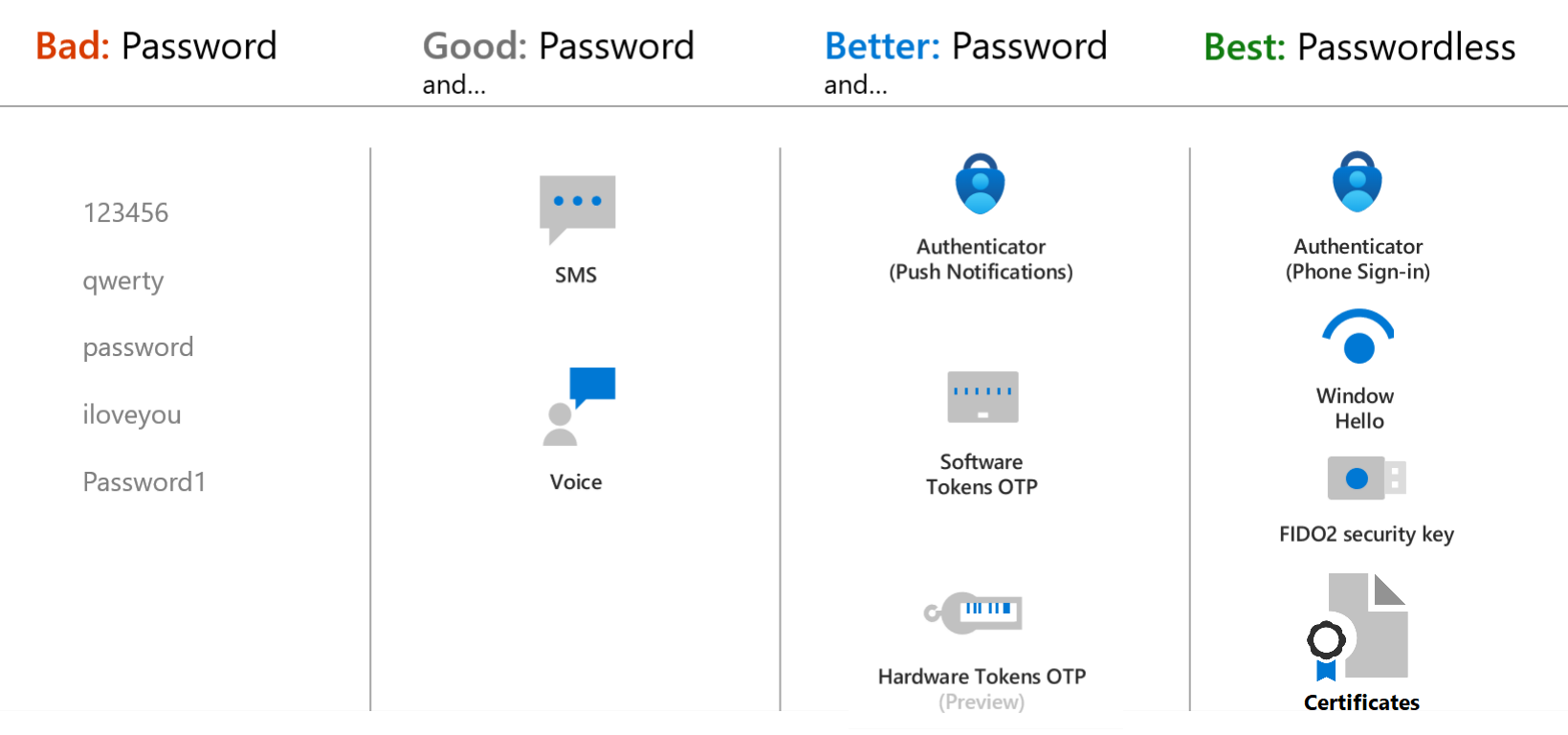

Microsoft 建議使用無密碼驗證方法,例如 Windows Hello、Passkeys (FIDO2)和 Microsoft Authenticator 應用程式,因為它們提供最安全的登入體驗。 雖然使用者可以使用例如使用者名稱和密碼等其他常見方法登入,但密碼應取代為更安全的驗證方法。

比起只用密碼登入,採用 Microsoft Entra 多重要素驗證能夠為使用者增加額外的安全性。 系統會提示使用者輸入其他形式的驗證,例如回應推播通知、輸入軟體或硬體權杖中的代碼,或回應簡訊或來電。

若要簡化使用者上線體驗,並註冊 MFA 和自助式密碼重設 (SSPR),建議您 啟用合併的安全性信息註冊。 為了復原目的,建議您要求使用者註冊多個驗證方法。 使用者在登入或 SSPR 期間若無法使用其中一種方法,即可選擇使用其他方法進行驗證。 如需詳細資訊,請參閱 在 Microsoft Entra ID 中建立復原訪問控制管理策略。

以下是 我們建立的影片 ,可協助您選擇最佳的驗證方法來保護您的組織安全。

驗證方法強度和安全性

當您在組織中部署 Microsoft Entra 多重要素驗證之類的功能時,請參閱可用的驗證方法。 根據安全性、使用性和可用性,選擇符合或超越您需求的方法。 可能的話,請使用具有最高層級安全性的驗證方法。

下表概述可用驗證方法的安全性考量。 可用性是指使用者能夠使用驗證方法,而不是 Microsoft Entra ID 中的服務可用性:

| 驗證方法 | 安全性 | 可用性 | 可用性 |

|---|---|---|---|

| Windows Hello 企業版 | 高 | 高 | 高 |

| Microsoft 驗證器 | 高 | 高 | 高 |

| Authenticator Lite | 高 | 高 | 高 |

| Passkey (FIDO2) | 高 | 高 | 高 |

| 憑證型驗證 | 高 | 高 | 高 |

| OATH 硬體權杖 (預覽) | 中 | 中 | 高 |

| OATH 軟體權杖 | 中 | 中 | 高 |

| 臨時存取密碼 (TAP) | 中 | 高 | 高 |

| 簡訊 | 中 | 高 | 中 |

| 語音 | 中 | 中 | 中 |

| 密碼 | 低 | 高 | 高 |

如需安全性的最新資訊,請參閱我們的部落格文章:

提示

為了彈性和使用性,我們建議您使用 Microsoft Authenticator 應用程式。 此驗證方法可提供最佳的使用者體驗和多種模式,例如無密碼、MFA 推播通知和 OATH 代碼。

每個驗證方法的運作方式

當您登入應用程式或裝置時,某些驗證方法可作為主要因素,例如使用 FIDO2 安全性金鑰或密碼。 當您使用 Microsoft Entra 多重要素驗證或 SSPR 時,其他驗證方法只會作為次要因素。

下表概述在登入事件期間可以使用驗證方法的時機:

| 方法 | 主要驗證 | 次要驗證 |

|---|---|---|

| Windows Hello 企業版 | Yes | Mfa* |

| Microsoft Authenticator (Push) | No | MFA 和 SSPR |

| Microsoft Authenticator (無密碼) | Yes | 不* |

| Authenticator Lite | No | MFA |

| Passkey (FIDO2) | Yes | MFA |

| 憑證型驗證 | Yes | MFA |

| OATH 硬體權杖 (預覽) | No | MFA 和 SSPR |

| OATH 軟體權杖 | No | MFA 和 SSPR |

| 臨時存取密碼 (TAP) | Yes | MFA |

| SMS | Yes | MFA 和 SSPR |

| 語音通話 | No | MFA 和 SSPR |

| 密碼 | 是 | No |

* Windows Hello 企業版 本身不會做為逐步 MFA 認證。 例如,來自登入頻率或 SAML 要求的 MFA 挑戰,包含 forceAuthn=true。 Windows Hello 企業版 可用來作為 FIDO2 驗證中的逐步 MFA 認證。 這需要用戶註冊 FIDO2 驗證才能順利運作。

* 只有在憑證式驗證 (CBA) 用於主要驗證時,才能使用無密碼登入進行次要驗證。 如需詳細資訊,請參閱 Microsoft Entra 憑證型驗證技術深入探討。

所有這些驗證方法都可以在 Microsoft Entra 系統管理中心設定,並越來越多地使用 Microsoft Graph REST API。

若要深入瞭解每個驗證方法的運作方式,請參閱下列個別的概念性文章:

- Windows Hello 企業版

- Microsoft Authenticator 應用程式

- Passkey (FIDO2)

- 憑證式驗證

- OATH 硬體令牌 (預覽)

- OATH 軟體令牌

- 暫時存取通行證 (TAP)

- SMS 登入 和 驗證

- 語音通話驗證

- 密碼

注意

在 Microsoft Entra ID 中,密碼通常是其中一種主要驗證方法。 您無法停用密碼驗證方法。 如果您使用密碼作為主要驗證因素,請使用 Microsoft Entra 多重要素驗證來提高登入事件的安全性。

下列其他驗證方法可用於某些案例:

- 應用程式密碼 - 用於不支援新式驗證的舊應用程式,並可針對每個使用者的 Microsoft Entra 多重要素驗證進行設定。

- 安全性問題 - 僅適用於 SSPR

- 電子郵件位址 - 僅適用於 SSPR

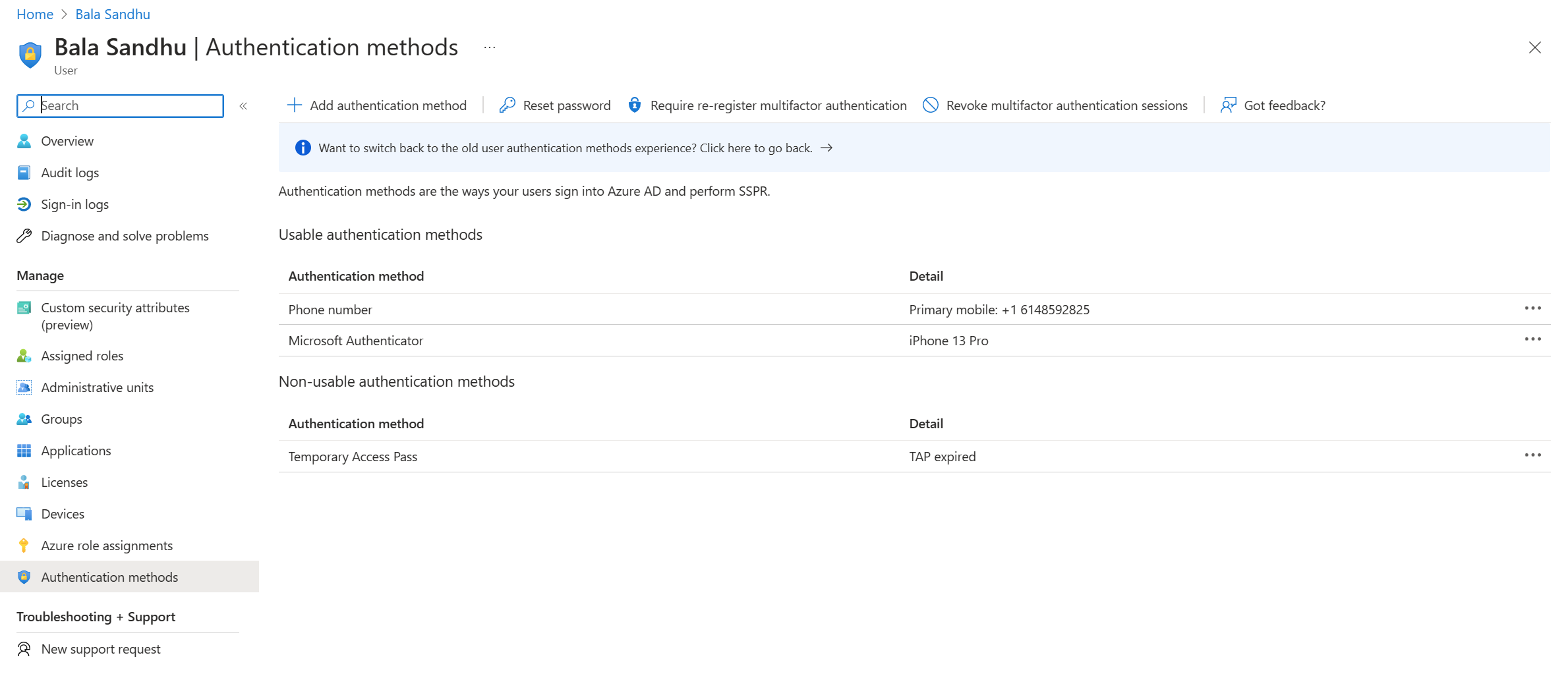

可用和不可使用的方法

管理員 istrators 可以在 Microsoft Entra 系統管理中心檢視使用者驗證方法。 首先會列出可使用的方法,後面接著不可使用的方法。

每個驗證方法可能會因為不同原因而變成無法使用。 例如,暫時存取通行證可能會過期,或 FIDO2 安全性密鑰可能會失敗證明。 入口網站將會更新,以提供方法無法使用的原因。

這裡也會顯示因為「需要重新註冊多重要素驗證」而無法再使用的驗證方法。

下一步

若要開始使用,請參閱 自助式密碼重設 (SSPR) 和 Microsoft Entra 多重要素驗證的教學課程。

若要深入瞭解 SSPR 概念,請參閱 Microsoft Entra 自助式密碼重設的運作方式。

若要深入瞭解 MFA 概念,請參閱 Microsoft Entra 多重要素驗證的運作方式。

深入瞭解如何使用 Microsoft Graph REST API 設定驗證方法。

若要檢閱使用中的驗證方法,請參閱 使用 PowerShell 的 Microsoft Entra 多重要素驗證驗證方法分析。