在 Privileged Identity Management 中指派 Microsoft Entra 角色

使用 Microsoft Entra 識別符,全域管理員可以進行 永久 的 Microsoft Entra 系統管理員角色指派。 您可以使用 Microsoft Entra 系統管理中心或使用 PowerShell 命令來建立這些角色指派。

Microsoft Entra Privileged Identity Management (PIM) 服務也允許特殊權限角色管理員指派永久的系統管理員角色。 此外,特殊許可權角色管理員可以讓使用者 符合 Microsoft Entra 系統管理員角色的資格。 合格管理員可以在需要時啟用角色,一旦任務結束,權限就過期。

Privileged Identity Management 同時支援內建和自定義 Microsoft Entra 角色。 如需 Microsoft Entra 自定義角色的詳細資訊,請參閱 Microsoft Entra 識別符中的角色型訪問控制。

注意

指派角色時,指派:

- 在 5 分鐘內無法指派

- 無法在指派的五分鐘內移除

指派角色

請遵循下列步驟來讓使用者有資格成為 Microsoft Entra 系統管理員角色。

以至少 [特殊權限角色管理員] 身分登入 Microsoft Entra 系統管理中心。

流覽至身分識別治理>Privileged Identity Management>Microsoft Entra 角色。

選取 [角色 ] 以查看 Microsoft Entra 許可權的角色清單。

![[角色] 頁面的螢幕快照,其中已選取 [新增指派] 動作。](media/pim-how-to-add-role-to-user/roles-list.png)

選取 [新增指派 ] 以開啟 [ 新增指派] 頁面。

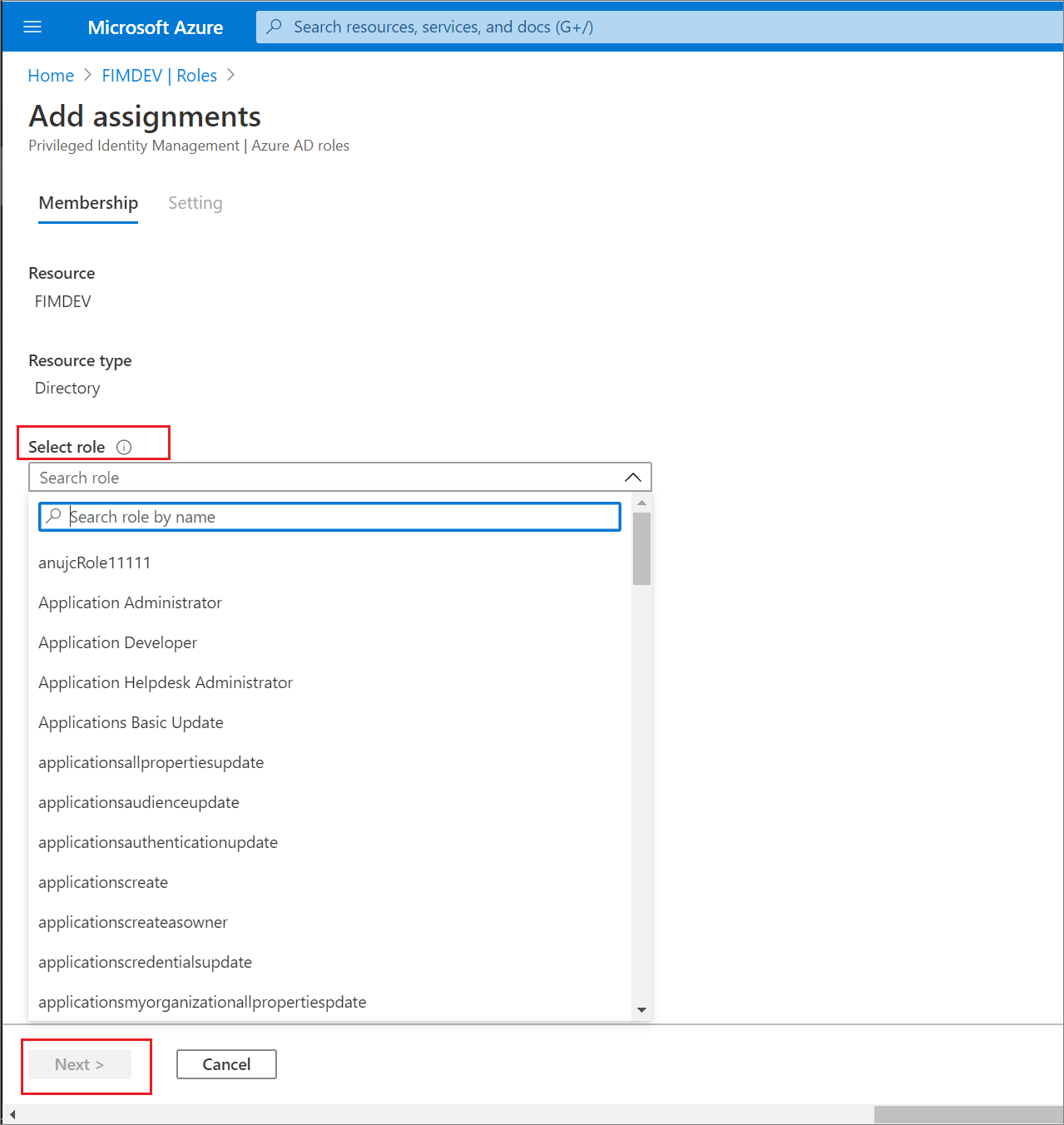

選取 [ 選取角色 ] 以開啟 [ 選取角色] 頁面。

選取您要指派的角色、選取您要指派給該角色的成員,然後選取 [ 下一步]。

注意

如果您將 Microsoft Entra 內建角色指派給來賓使用者,則會將來賓使用者提升為擁有與成員使用者相同的許可權。 如需成員和來賓用戶默認許可權的相關信息,請參閱 Microsoft Entra ID 中的預設使用者許可權為何?

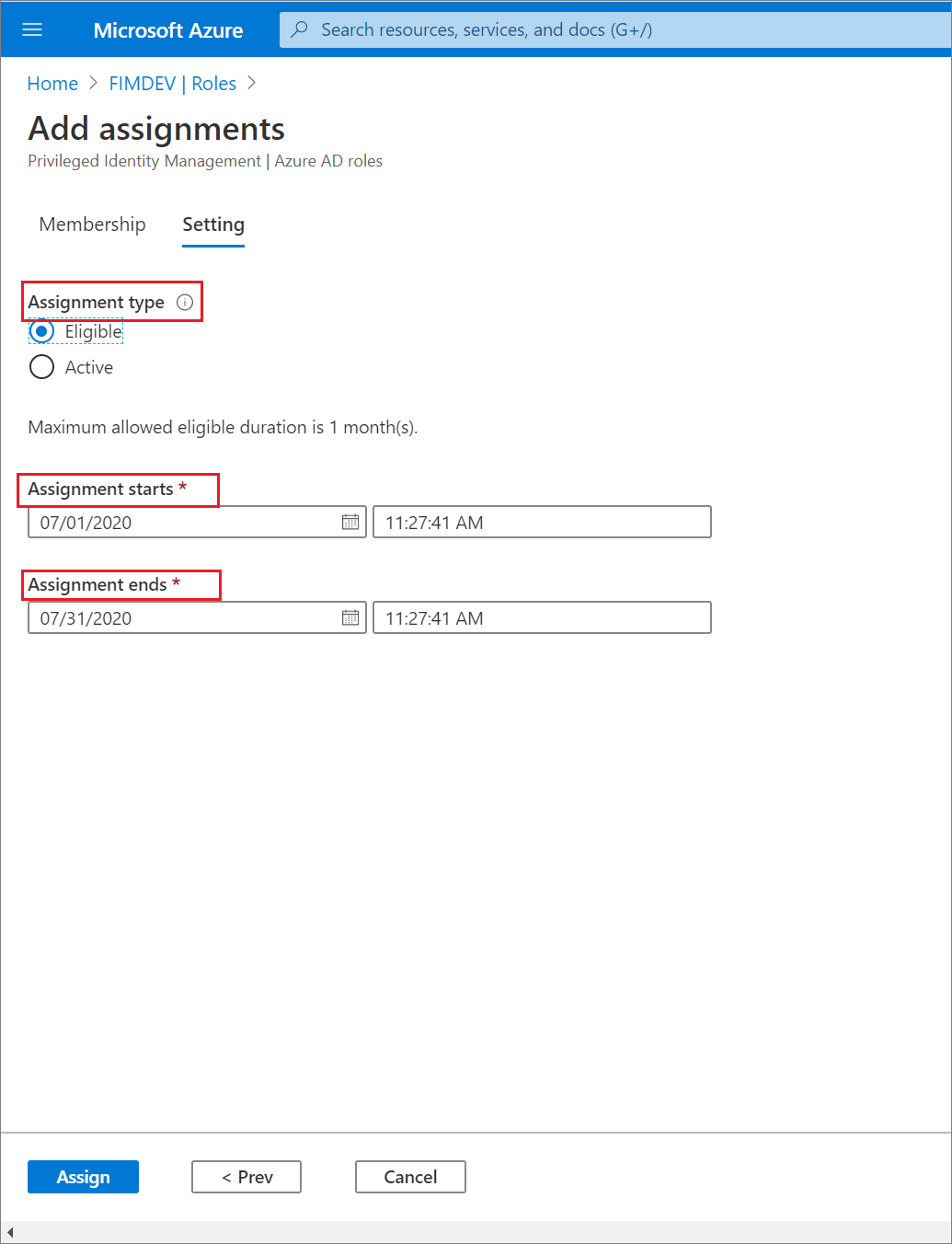

在 [成員資格設定] 窗格的 [指派類型] 列表中,選取 [合格] 或 [作用中]。

符合資格的指派會要求角色成員先執行某個動作才能使用此角色。 動作可能包括執行多重要素驗證 (MFA) 檢查、提供業務理由,或向指定的核准者要求核准。

使用中指派不要求成員執行任何動作,即可使用角色。 指派為作用中的成員隨時都有指派給角色的許可權。

若要指定特定的指派持續時間,請新增開始和結束日期和時間方塊。 完成後,選取 [ 指派 ] 以建立新的角色指派。

永久 指派沒有到期日。 針對經常需要角色許可權的永久背景工作角色,請使用此選項。

限定 時間指派將在指定期間結束時到期。 例如,將此選項與暫時或合約背景工作角色搭配使用,其項目結束日期和時間為已知。

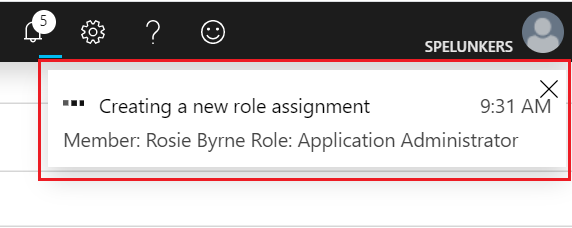

指派角色之後,就會顯示指派狀態通知。

指派範圍受限的角色

針對某些角色,授與權限的範圍可限制為單一管理單位、服務主體或應用程式。 如果您要指派具有管理單位範圍的角色,可參考此範例程序。 如需可透過系統管理單位支援範圍的角色清單,請參閱 將範圍角色指派給系統管理單位。 這項功能目前正在向 Microsoft Entra 組織推出。

以至少 [特殊權限角色管理員] 身分登入 Microsoft Entra 系統管理中心。

流覽至 [身分>識別角色] 和 [系統管理員>角色] 和 [系統管理員]。

選取 [使用者 管理員 istrator]。

![顯示當您在入口網站中開啟角色時,可以使用 [新增指派] 命令的螢幕快照。](media/pim-how-to-add-role-to-user/add-assignment.png)

選取 [ 新增指派]。

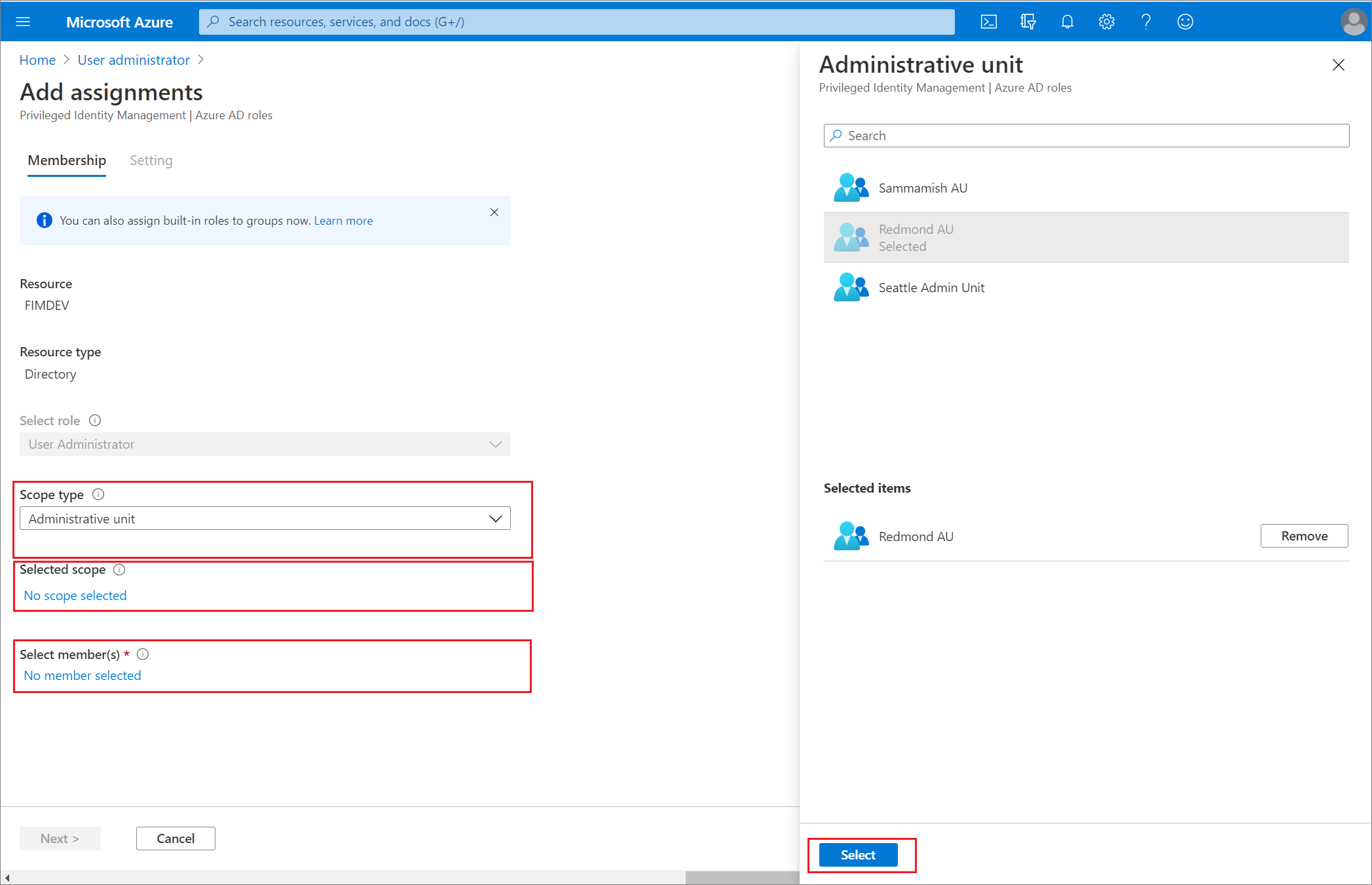

在 [ 新增指派] 頁面上,您可以:

- 選取要指派給角色的使用者或群組

- 選取角色範圍(在此案例中為系統管理單位)

- 選取範圍的管理單位

如需建立管理單位的詳細資訊,請參閱 新增和移除管理單位。

使用 Microsoft Graph API 指派角色

如需適用於 PIM 的 Microsoft Graph API 的詳細資訊,請參閱 透過特殊許可權身分識別管理 (PIM) API 的角色管理概觀。

如需使用 PIM API 所需的許可權,請參閱 瞭解 Privileged Identity Management API。

符合沒有結束日期的資格

以下是建立沒有結束日期之合格指派的 HTTP 要求範例。 如需 API 命令的詳細資訊,包括 C# 和 JavaScript 等語言的要求範例,請參閱 建立 roleEligibilityScheduleRequests。

HTTP 要求

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

HTTP 回應

以下是回應的範例。 此處所示的回應物件可能會縮短為可讀性。

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "3fbd929d-8c56-4462-851e-0eb9a7b3a2a5"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

作用中和時間系結

以下是建立具有時間限制的作用中指派的範例 HTTP 要求。 如需 API 命令的詳細資訊,包括 C# 和 JavaScript 等語言的要求範例,請參閱 建立 roleAssignmentScheduleRequests。

HTTP 要求

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

HTTP 回應

以下是回應的範例。 此處所示的回應物件可能會縮短為可讀性。

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "3fbd929d-8c56-4462-851e-0eb9a7b3a2a5"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

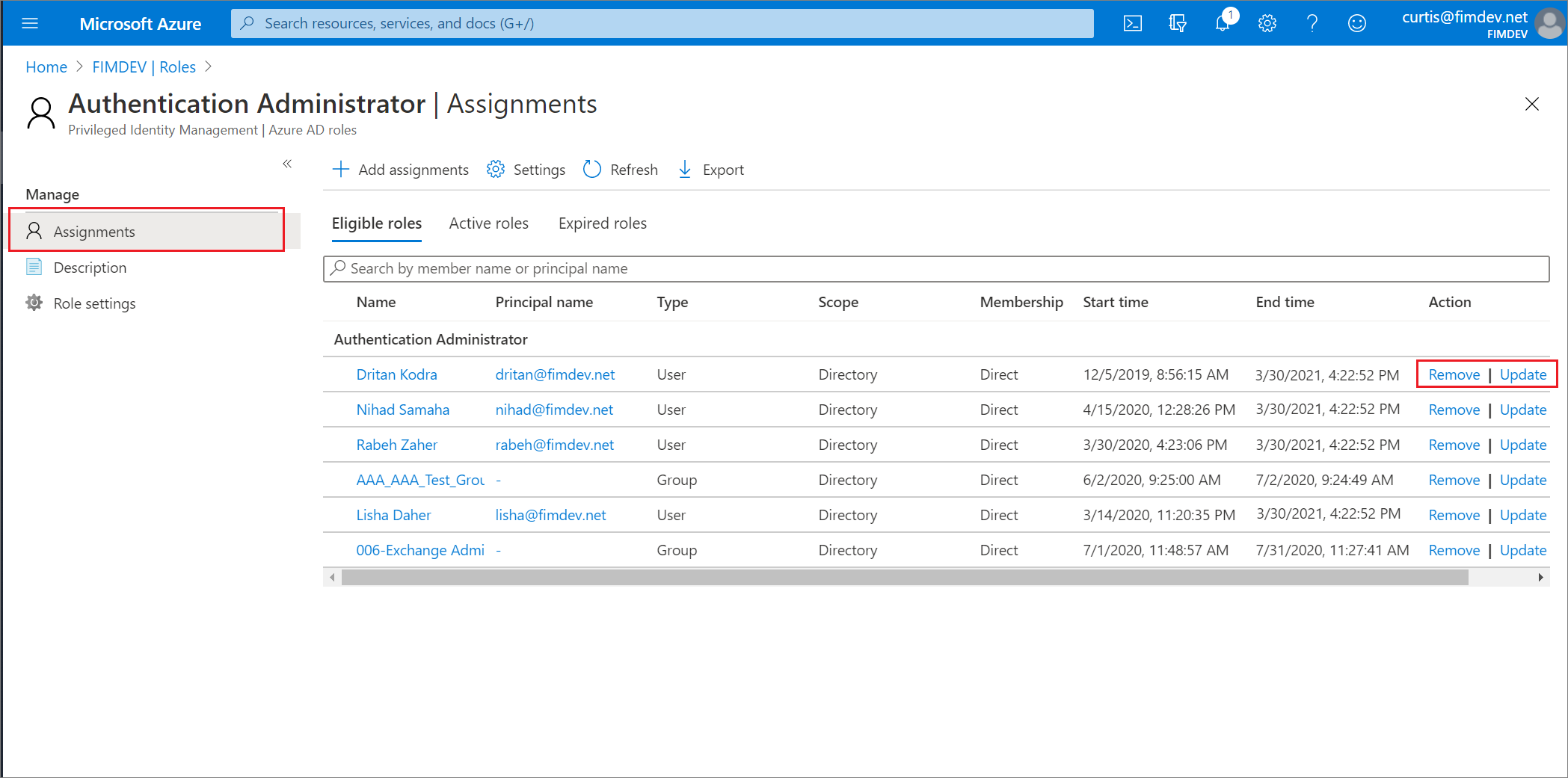

更新或移除現有角色指派

請遵循下列步驟來更新或移除現有角色指派。 僅限 Microsoft Entra ID P2 或 Microsoft Entra ID 控管 授權客戶:請勿透過 Microsoft Entra ID 和 Privileged Identity Management (PIM) 將群組指派為作用中角色。 如需詳細說明,請參閱 已知問題。

以至少 [特殊權限角色管理員] 身分登入 Microsoft Entra 系統管理中心。

流覽至身分識別治理>Privileged Identity Management>Microsoft Entra 角色。

選取 [角色 ] 以查看 Microsoft Entra ID 的角色清單。

選取您要更新或移除的角色。

在 [合格角色] 或 [作用中角色] 索引標籤上尋找角色指派。

選取 [更新] 或 [移除] 以更新或移除角色指派。

透過 Microsoft Graph API 移除合格的指派

以下是從主體撤銷角色合格指派的範例 HTTP 要求。 如需 API 命令的詳細資訊,包括 C# 和 JavaScript 等語言的要求範例,請參閱 建立 roleEligibilityScheduleRequests。

要求

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "d96ea738-3b95-4ae7-9e19-78a083066d5b",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

回應

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "d96ea738-3b95-4ae7-9e19-78a083066d5b",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}