Microsoft Defender XDR 中的 Defender for Identity 实体标记

本文介绍了如何向敏感帐户、Exchange 服务器帐户或蜜标帐户应用 Microsoft Defender for Identity 实体标记。

必须为依赖于实体敏感状态的 Defender for Identity 检测标记敏感帐户,例如敏感组修改检测和横向移动路径。

虽然 Defender for Identity 会自动将 Exchange 服务器标记为高价值敏感资产,但也可以将设备手动标记为 Exchange 服务器。

标记蜜标帐户,以为恶意行动者设置陷阱。 由于蜜标帐户通常处于休眠状态,与蜜标帐户关联的任何身份验证都会触发警报。

先决条件

要在 Microsoft Defender XDR 中设置 Defender for Identity 实体标记,需要在环境中部署 Defender for Identity,以及对 Microsoft Defender XDR 的管理员或用户访问权限。

有关详细信息,请参阅 Microsoft Defender for Identity 角色组。

手动标记实体

本部分介绍了如何为蜜标帐户等或者在实体尚未自动标记为敏感时手动标记实体。

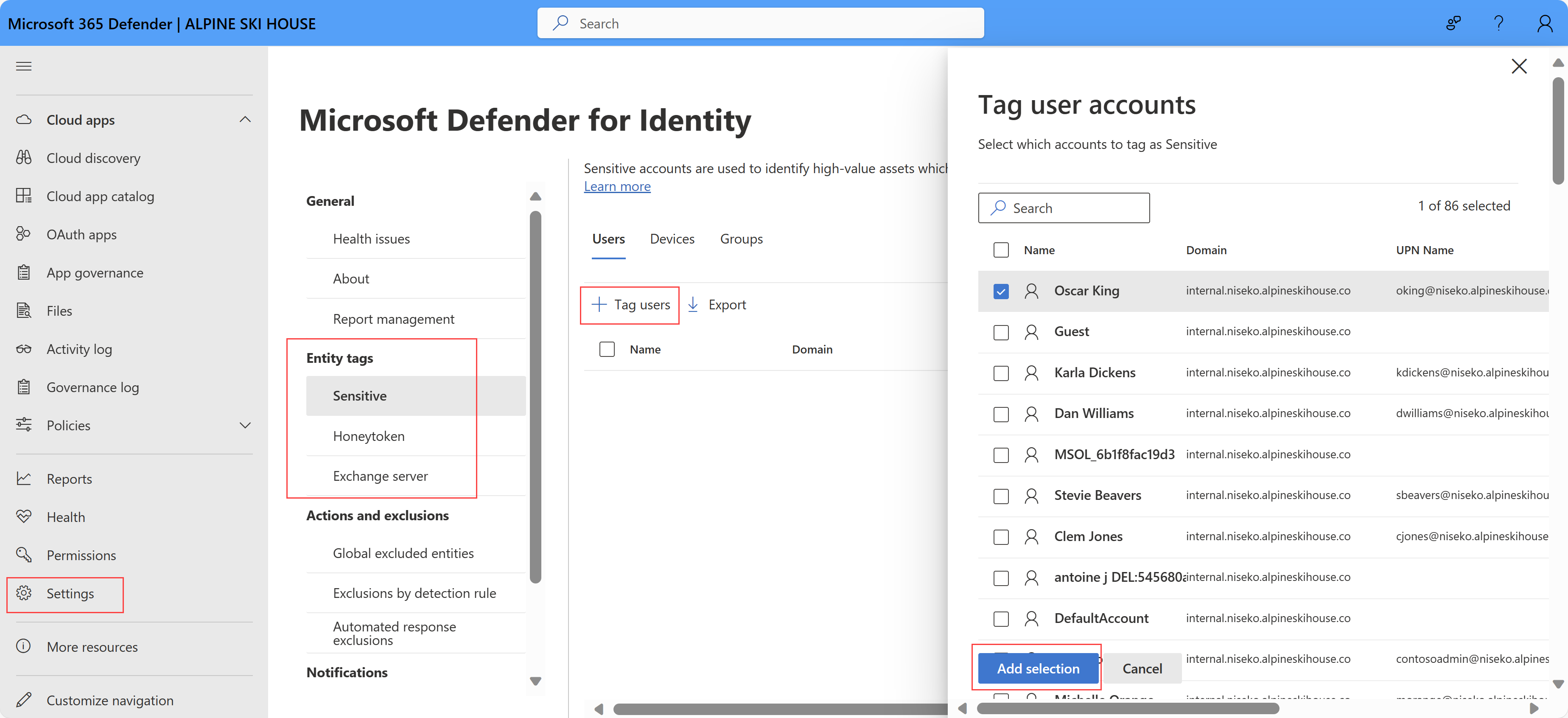

登录 Microsoft Defender XDR,然后选择设置>身份。

选择要应用的标记类型:敏感、蜜标或 Exchange 服务器。

该页列出了系统中的已标记实体,每个实体类型在单独的选项卡中列出:

- 敏感标记支持用户、设备和组。

- 蜜标标记支持用户和设备。

- Exchange 服务器标记仅支持设备。

要标记其他实体,选择标记...按钮,例如标记用户。 随即将在右侧打开一个窗格,其中列出了要标记的可用实体。

根据需要使用搜索框查找实体。 选择要标记的实体,然后选择添加选定内容。

例如:

默认敏感实体

Defender for Identity 会将以下列表中的组视为敏感。 系统会自动将属于其中一个 Active Directory 组(包括嵌套组及其成员)的任何实体视为敏感:

管理员

超级用户

Account Operators

Server Operators

打印操作员

备份操作员

复制者

Network Configuration Operators

Incoming Forest Trust Builders

Domain Admins

域控制器

Group Policy Creator Owners

Read-only Domain Controllers

企业只读域控制器

Schema Admins

企业管理员

Microsoft Exchange Server

注意

在 2018 年 9 月之前,Defender for Identity 还会自动将远程桌面用户视为敏感。 在此日期之后添加的远程桌面实体或组不再自动标记为敏感,而在此日期之前添加的远程桌面实体或组可能仍标记为敏感。 现在可以手动更改此敏感设置。

除了这些组,Defender for Identity 还会识别以下高价值资产服务器,并自动将器标记为敏感:

- 证书颁发机构服务器

- DHCP 服务器

- DNS 服务器

- Microsoft Exchange Server

相关内容

有关详细信息,请参阅:调查 Microsoft Defender XDR 中的 Defender for Identity 安全警报。