使用连接器组在单独的网络和位置上发布应用程序。

使用专用网络连接器组,为特定的应用程序分配特定的连接器。 连接器组为你提供更多控制并让你优化部署。

每个专用网络连接器将分配到连接器组。 属于同一连接器组的所有连接器作为一个单独的单位,以实现高可用性和负载均衡。 所有连接器都属于某个连接器组。 如果不创建组,那么所有连接器都在默认组中。 请在 Microsoft Entra 管理中心创建新的连接器组并分配连接器。

如果应用程序托管在不同的位置,那么连接器组非常有用。 基于位置创建连接器组。 应用程序使用物理上靠近它们的连接器。

提示

如果有大型应用程序代理部署,则不向默认连接器组分配任何应用程到。 这样一来,将新连接器分配给活动的连接器组之前,新连接器不接收任何实时流量。 此配置还可以通过将连接器移回默认组,让它们处于空闲模式,从而你可以在不会影响用户的状态下执行维护。

先决条件

必须有多个连接器才能使用连接器组。 新连接器会自动添加到“默认”连接器组中。 若要详细了解如何安装连接器,请参阅教程:添加本地应用程序以通过 Microsoft Entra ID 应用程序代理进行远程访问。

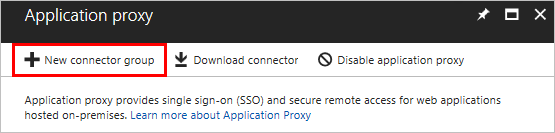

创建连接器组

若要创建连接器组,请执行以下操作:

至少以应用程序管理员的身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“应用程序”>“企业应用程序”>“应用程序代理”。

选择“新建连接器组”。

为新的连接器组提供一个名称,并使用下拉菜单选择哪些连接器属于此组。

选择“保存”。

将应用程序分配到连接器组

首次发布应用程序时,请将其分配到连接器组。 还可以更新分配了连接器的组。 若要更新连接器所在的组,请执行以下操作:

- 在目录的管理仪表板中,选择“企业应用程序”>“所有应用程序”> 需要分配到连接器组的应用程序 >“应用程序代理”。

- 使用“连接器组”下拉菜单选择要让应用程序使用的组。

- 单击“保存”应用所做的更改。

连接器组用例

连接器组可用于各种方案,包括:

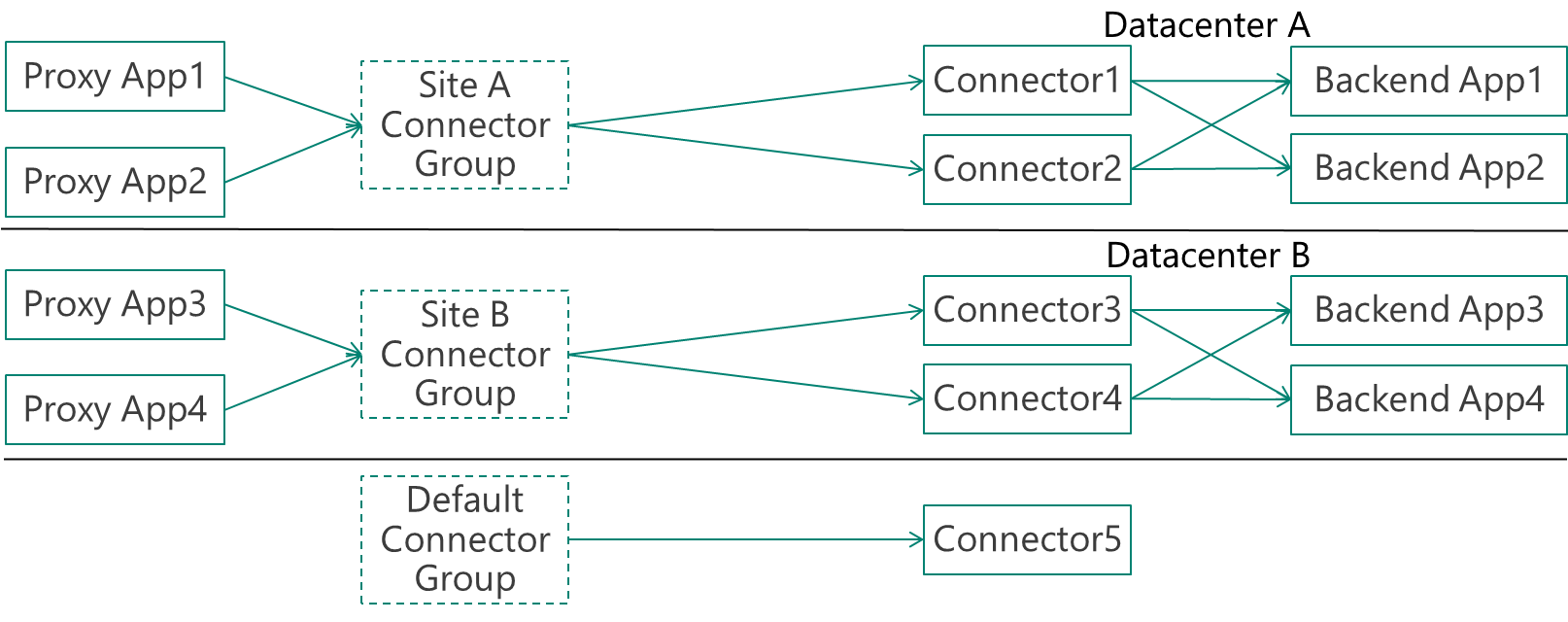

带有多个互联数据中心的站点

大型组织使用多个数据中心。 需要在特定数据中心内保留尽可能多的流量,因为跨数据中心链接昂贵而缓慢。 请在每个数据中心内部署连接器,仅服务驻留在数据中心内的应用程序。 此方法可最大程度减少跨数据中心链接,并向用户提供完全透明的体验。

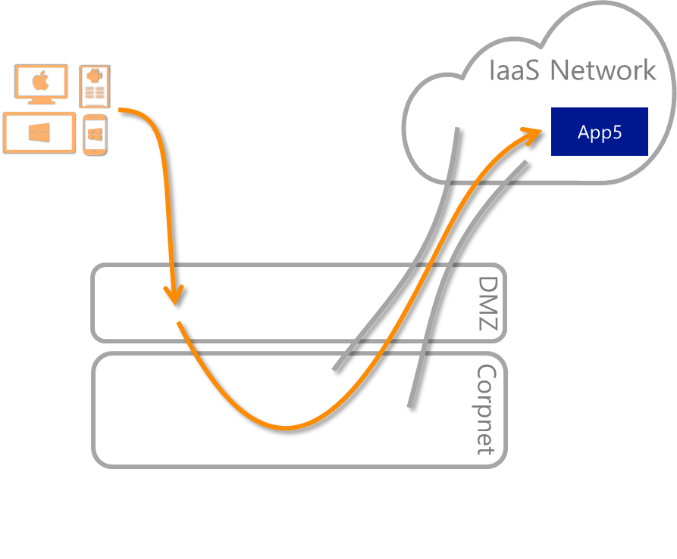

安装在隔离网络上的应用程序

应用程序可托管在不属于主要公司网络的隔离网络中。 可使用连接器组在隔离网络上安装专用连接器,以便将应用程序也隔离到该网络中。 对于维护特定应用程序的供应商来说,这种情况很常见。

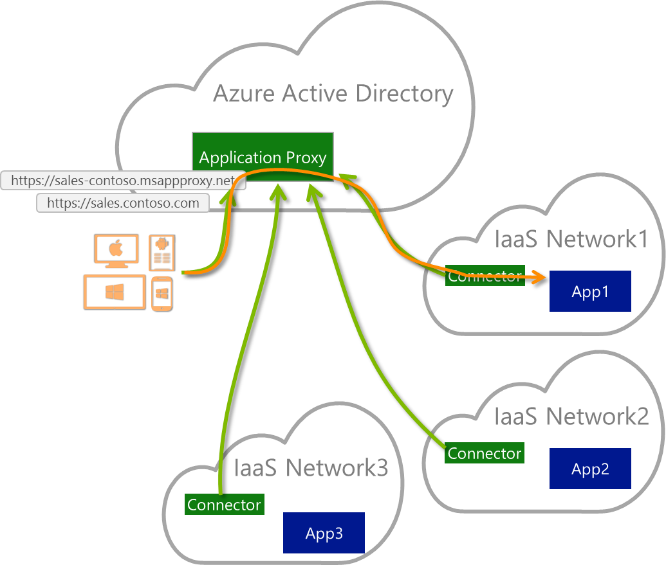

安装在基础结构即服务 (IaaS) 上的应用程序

对于在基础结构即服务 (IaaS) 上安装用于云访问的应用程序,连接器组提供常见服务,保护对所有应用的访问。 连接器不在公司网络上创建更多依赖项或分裂应用体验。 连接器安装在每个云数据中心内,仅服务驻留在此网络中的应用程序。 请安装多个连接器,以实现高可用性。

例如,组织有许多虚拟机连接到其自己的 IaaS 托管虚拟网络。 为了允许员工使用这些应用程序,这些专用网络使用站点到站点虚拟专用网络 (VPN) 连接到公司网络。 站点到站点 VPN 为位于本地的员工提供了良好的体验。 但是,它不适合远程员工,因为它需要更多的本地基础结构来路由访问权限,如下图所示:

借助 Microsoft Entra 专用网络连接器组,可以启用常见服务来保护对所有应用程序的访问,而无需创建更多的对公司网络的依赖项:

多林 - 每个林使用不同连接器组

单一登录通常使用 Kerberos 约束委派 (KCD) 来实现。 将连接器的计算机加入到一个域中,该域可将用户委托给应用程序。 KCD 支持跨林功能。 但对于具有不同的多林环境并且林之间没有信任的公司,不能将单一连接器用于所有林。 改为每个林部署特定连接器,并将其设置为服务已发布的应用程序,仅为该特定林的用户提供服务。 每个连接器组表示不同的林。 虽然对于所有林来说,租户和大多数体验是统一的,但可使用 Microsoft Entra 组将用户分配给他们自己的林应用程序。

灾难恢复站点

对于灾难恢复 (DR) 站点,可以考虑两种方法:

- DR 站点以主动-主动模式构建,在该模式下,它与主站点完全相同。 该站点还具有相同的网络和 Active Directory (AD) 设置。 可在与主站点相同的连接器组中的 DR 站点上创建连接器。 Microsoft Entra ID 会为你检测故障转移。

- DR 站点与主站点是分开的。 你在 DR 站点中创建另一个连接器组。 设置备份应用程序,或者根据需要将现有应用程序手动转移到 DR 连接器组。

服务单个租户中的多个公司

可以实现一个模型,其中,单一服务提供程序为多个公司部署和维护 Microsoft Entra 相关服务。 连接器组帮助你将连接器和应用程序分隔到不同的组中。 一种适合小公司的方法是使用单个 Microsoft Entra 租户,不同的公司拥有其自己的域名和网络。 同一方法适用于合并情景以及单一部门出于监管或业务原因而服务几家公司的情况。

示例配置

考虑这些示例连接器组配置。

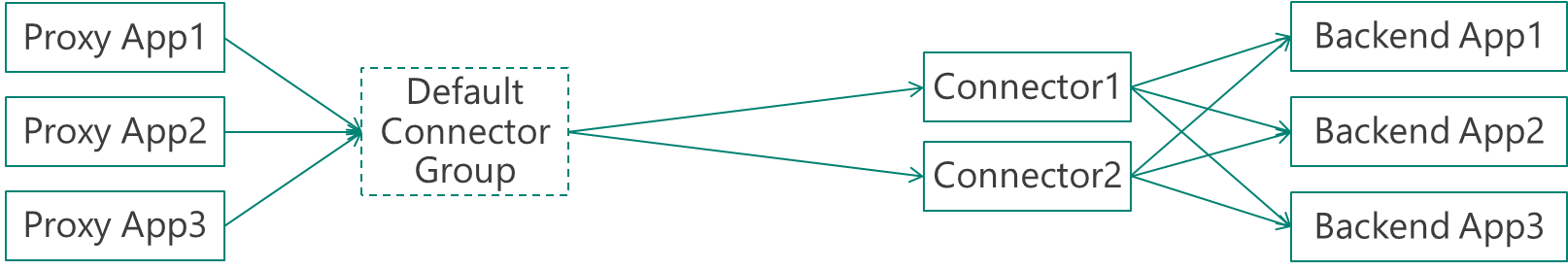

默认配置 - 不使用连接器组

如果不使用连接器组,配置将如下所示:

此配置足以用于小型部署和测试。 如果组织具有平面网络拓扑,则此配置也适用。

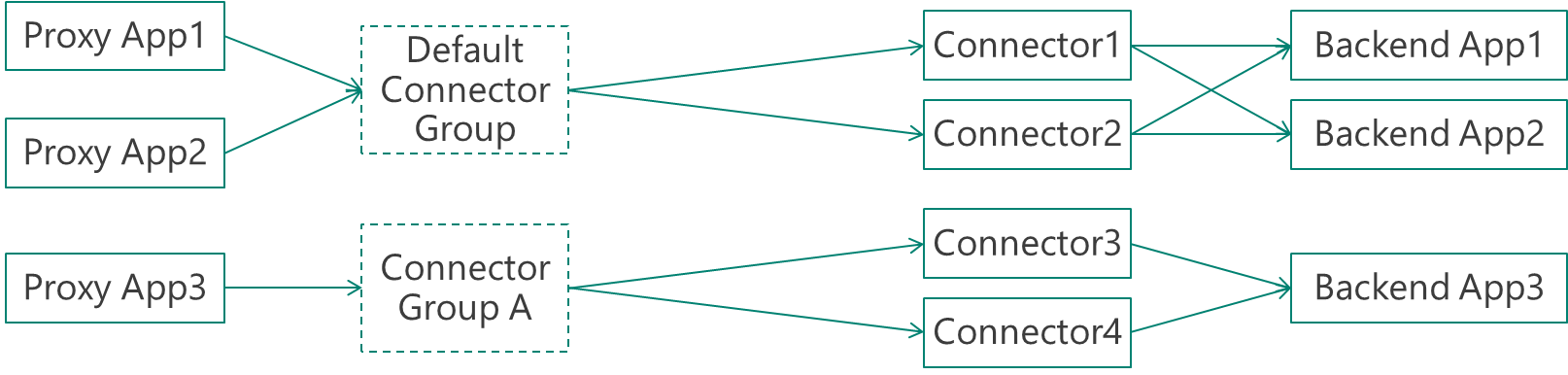

默认配置和隔离网络

该配置是默认配置的演变,特定应用在隔离网络(例如 IaaS 虚拟网络)中运行:

建议配置 - 几个特定组和一个用于空闲连接器的默认组

对于大型和复杂组织的建议配置是,将默认连接器组设置为不服务任何应用程序且用于空闲或新安装连接器的组。 使用自定义连接器组服务所有应用程序。

在示例中,公司有两个数据中心,数据中心 A 和数据中心 B,每个站点有两个连接器。 每个站点都有不同的应用程序在其上运行。