你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

什么是 Azure Bastion?

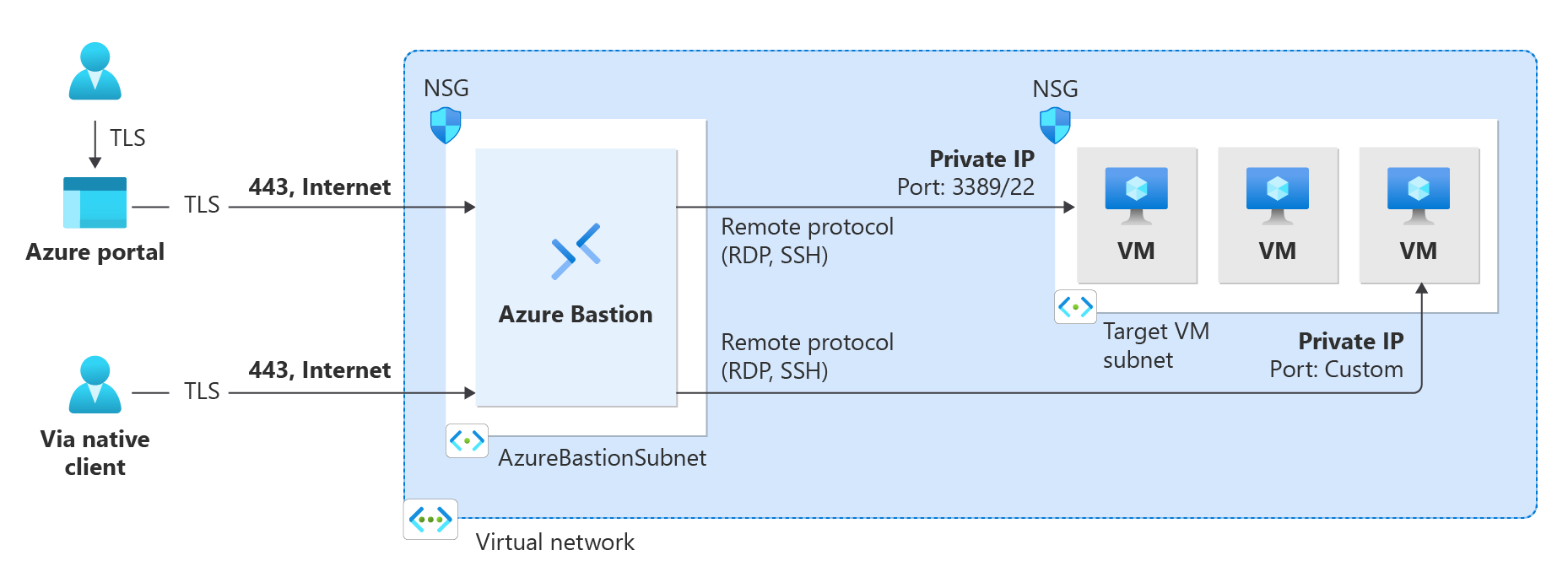

Azure Bastion 是一项完全托管的 PaaS 服务,可预配该服务以通过专用 IP 地址安全地连接到虚拟机。 它通过 Azure 门户或通过本地计算机上已安装的本机 SSH 或 RDP 客户端直接通过 TLS 与虚拟机建立安全无缝的 RDP/SSH 连接。 通过 Azure Bastion 连接时,虚拟机不需要公共 IP 地址、代理或特殊的客户端软件。

Bastion 为预配它的虚拟网络中的所有 VM 提供安全的 RDP 和 SSH 连接。 使用 Azure Bastion 可防止虚拟机向外部公开 RDP/SSH 端口,同时仍然使用 RDP/SSH 提供安全访问。

下图显示了通过使用基本或标准 SKU 的 Bastion 部署连接到虚拟机。

主要优点

| 好处 | 描述 |

|---|---|

| 通过 Azure 门户使用 RDP 和 SSH | 可以通过单击无缝体验在 Azure 门户中进行 RDP 和 SSH 会话。 |

| 通过 TLS 和防火墙遍历获取 RDP/SSH 远程会话 | Azure Bastion 使用基于 HTML5 的 Web 客户端,该客户端自动流式传输到本地设备。 RDP/SSH 会话通过 TLS 在端口 443 上进行。 这使流量能够更安全地遍历防火墙。 Bastion 支持 TLS 1.2。 不支持早期 TLS 版本。 |

| Azure VM 无需公共 IP 地址 | Azure Bastion 使用 Azure VM 上的专用 IP 地址与 VM 建立 RDP/SSH 连接。 虚拟机无需公共 IP 地址。 |

| 无需管理网络安全组 (NSG) | 无需向 Azure Bastion 子网应用任何 NSG。 由于 Azure Bastion 通过专用 IP 连接到虚拟机,所以可将 NSG 配置为仅允许来自 Azure Bastion 的 RDP/SSH。 这样消除了每次需要安全地连接到虚拟机时管理 NSG 的麻烦。 有关 NSG 的详细信息,请参阅网络安全组。 |

| 无需在 VM 上管理单独的堡垒主机 | Azure Bastion 是 Azure 提供的完全托管平台 PaaS 服务,其内部进行了加固,以提供安全的 RDP/SSH 连接。 |

| 端口扫描防护 | 由于无需向 Internet 暴露 VM,因此你的 VM 受到保护,使端口免遭未授权和恶意用户扫描。 |

| 仅在一个位置强化 | Azure Bastion 位于虚拟网络外围,因此你无需担心如何强化虚拟网络中的每个 VM。 |

| 防止零日漏洞 | Azure 平台通过使 Azure Bastion 保持强化且始终保持最新来防范零天攻击。 |

SKU

Azure Bastion 提供多个 SKU 层。 下表显示了各种功能及对应的 SKU。

| 功能 | 开发人员 SKU | 基本 SKU | 标准 SKU |

|---|---|---|---|

| 连接到同一虚拟网络中的目标 VM | 是 | 是 | 是 |

| 连接到对等互连虚拟网络中的目标 VM | 否 | 是 | 是 |

| 支持并发连接 | 否 | 是 | 是 |

| 访问 Azure Key Vault (AKV) 中的 Linux VM 私钥 | 否 | 是 | 是 |

| 使用 SSH 连接到 Linux VM | 是 | 是 | 是 |

| 使用 RDP 连接到 Windows VM | 是 | 是 | 是 |

| 使用 RDP 连接到 Linux VM | 否 | No | 是 |

| 使用 SSH 连接到 Windows VM | 否 | No | 是 |

| 指定自定义入站端口 | 否 | No | 是 |

| 使用 Azure CLI 连接到 VM | 否 | No | 是 |

| 主机缩放 | 否 | No | 是 |

| 上传或下载文件 | 否 | No | 是 |

| Kerberos 身份验证 | 否 | 是 | 是 |

| 可共享链接 | 否 | No | 是 |

| 通过 IP 地址连接到 VM | 否 | No | 是 |

| VM 音频输出 | 是 | 是 | 是 |

| 禁用复制/粘贴(基于 Web 的客户端) | 否 | No | 是 |

有关 SKU 的详细信息(包括如何升级 SKU 以及有关新开发人员 SKU [当前处于预览状态] 的信息),请参阅《配置设置》一文。

体系结构

本部分适用于除开发人员 SKU 以外的所有 SKU 层,它以不同的方式部署。 Azure Bastion 部署到虚拟网络并支持虚拟网络对等互连。 具体而言,Azure Bastion 管理 RDP/SSH 与在本地或对等虚拟网络中创建的 VM 之间的连接。

RDP 和 SSH 是连接 Azure 中运行的工作负载的基本方法。 不要通过 Internet 公开 RDP/SSH 端口,这被视为一个严重的威胁面。 这通常是由于协议漏洞造成的。 若要包含此威胁面,可以在外围网络的公共端部署 bastion 主机(也称为跳转服务器)。 Bastion 主机服务器在设计和配置上考虑了抵御攻击。 Bastion 服务器还为位于 bastion 后以及网络内的工作负载提供 RDP 和 SSH 连接。

目前,默认情况下,新的 Bastion 部署不支持区域冗余。 以前部署的堡垒可能是区域冗余的,也可能不是区域冗余的。 韩国中部和东南亚的 Bastion 部署例外,这些部署支持区域冗余。

此图显示了 Azure Bastion 部署体系结构。 此关系图不适用于开发人员 SKU。 在此图中:

- 堡垒主机部署在虚拟网络中,该网络包含具有最小 /26 前缀的 AzureBastionSubnet 子网。

- 用户使用任何 HTML5 浏览器连接到 Azure 门户。

- 用户选择要连接到的虚拟机。

- 单击一下,在浏览器中打开 RDP/SSH 会话。

- Azure VM 无需公共 IP。

主机缩放

Azure Bastion 支持手动主机缩放。 你可以配置主机实例(缩放单元)数,以便管理 Azure Bastion 可支持的并发 RDP/SSH 连接数。 增加主机实例数后,Azure Bastion 可以管理更多并发会话。 减少实例数会减少可支持的并发会话数。 Azure Bastion 最多支持 50 个主机实例。 此功能仅适用于 Azure Bastion 标准 SKU。

有关详细信息,请参阅配置设置一文。

定价

Azure Bastion 定价是基于 SKU、实例(缩放单元)以及数据传输速率的小时定价组合。 小时定价从部署 Bastion 的时刻开始计算,而无论出站数据的使用情况如何。 有关最新定价信息,请参阅 Azure Bastion 定价页。

新增功能

订阅 RSS 源,并在 Azure 更新页面上查看最新的 Azure Bastion 功能更新。

Bastion 常见问题解答

关于常见问题解答,请参阅 Bastion 常见问题解答。