你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

教程:Azure DDoS 防护模拟测试

最好通过执行定期模拟,测试服务对攻击做出响应的方式的假设。 在测试期间,验证服务或应用程序是否持续按预期运行,并且不会干扰用户体验。 从技术和流程角度识别现实与模拟中的差距,并将其融入 DDoS 响应策略。 我们建议在过渡环境或者在非高峰期执行此类测试,以便最大程度地降低对生产环境的影响。

模拟可帮助你:

- 验证 Azure DDoS 防护如何帮助防范 Azure 资源受到 DDoS 攻击。

- 受到 DDoS 攻击时优化事件响应过程。

- 阐述 DDoS 符合性。

- 培训网络安全团队。

Azure DDoS 模拟测试策略

只能使用我们经过批准的测试合作伙伴模拟攻击:

- BreakingPoint Cloud:一个自助式流量生成器,客户可在其中针对已启用 DDoS 防护的公共终结点生成流量,以便进行模拟。

- Red Button:与专门的专家团队合作,在受控环境中模拟真实世界的 DDoS 攻击场景。

- RedWolf 是一个具有实时控制的自助服务或引导式 DDoS 测试提供程序。

测试合作伙伴的模拟环境是在 Azure 中构建的。 你只能针对属于你自己的 Azure 订阅的 Azure 托管的公共 IP 地址进行模拟,我们的合作伙伴将在测试之前对这些地址进行验证。 此外,这些目标公共 IP 地址必须受到 Azure DDoS 防护的保护。 通过模拟测试,你可以评估当前就绪状态、识别事件响应过程中的差距,并指导你制定适当的 DDoS 响应策略。

注意

BreakingPoint Cloud 和 Red Button 仅适用于公有云。

在本教程中,你将创建一个测试环境,其中包括:

- DDoS 防护计划

- 虚拟网络

- Azure Bastion 主机

- 负载均衡器

- 两个虚拟机

然后,你将配置诊断日志和警报来监视攻击和流量模式。 最后,你将使用我们批准的测试合作伙伴之一配置 DDoS 攻击模拟。

先决条件

- 具有活动订阅的 Azure 帐户。

- 若要使用诊断日志记录,必须先创建一个已启用诊断设置的 Log Analytics 工作区。

- 在本教程中,需要部署一个负载均衡器、一个公共 IP 地址、Bastion 和两个虚拟机。 有关详细信息,请参阅使用 DDoS 防护部署负载均衡器。 可以跳过“使用 DDoS 防护部署负载均衡器”教程中的 NAT 网关步骤。

配置 DDoS 防护指标和警报

在本教程中,我们将配置 DDoS 防护指标和警报,以监视攻击和流量模式。

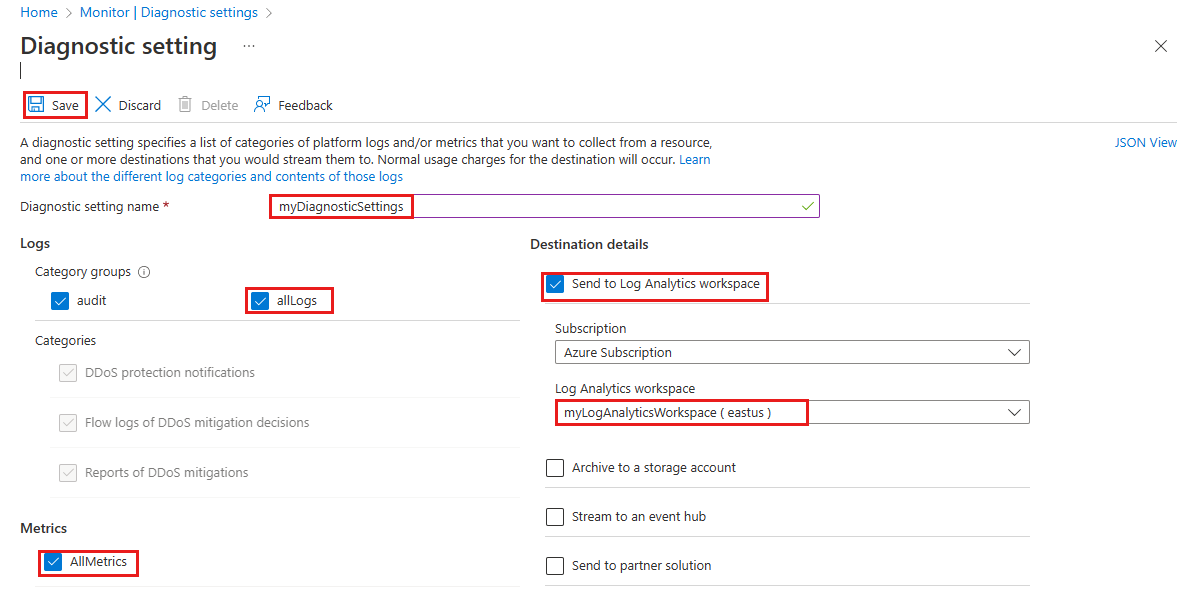

配置诊断日志

登录 Azure 门户。

在门户顶部的搜索框中,输入“Monitor”。 在搜索结果中选择“Monitor”。

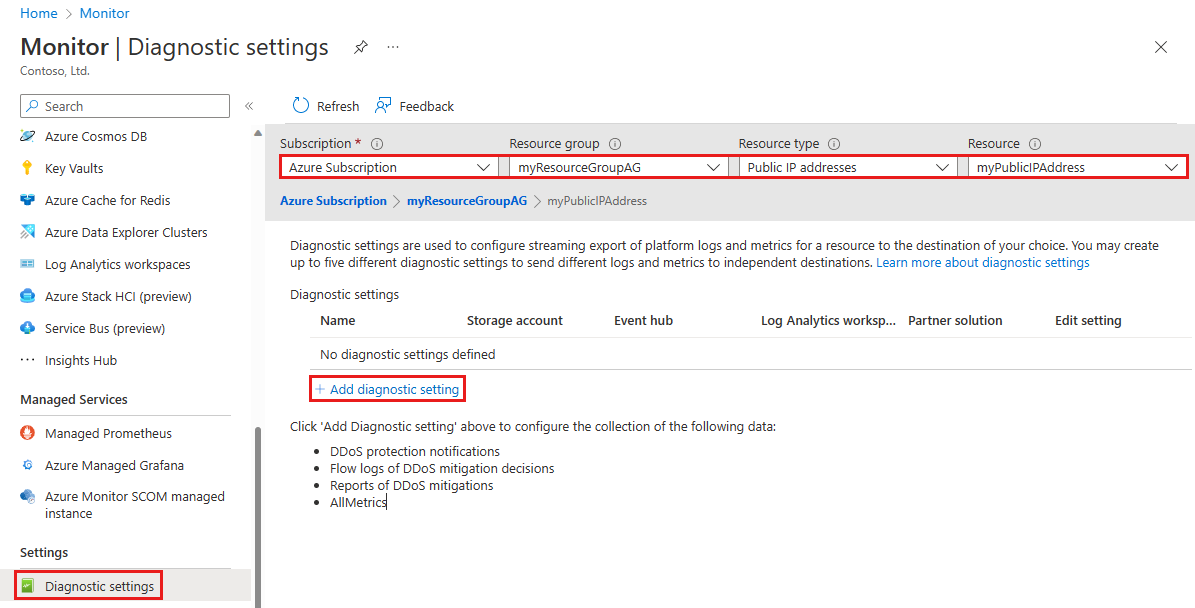

在左窗格的“设置”下选择“诊断设置”,然后在“诊断设置”页面中选择以下信息。 接下来,选择“添加诊断设置”。

设置 值 订阅 选择包含要记录的公共 IP 地址的订阅。 资源组 选择包含要记录的公共 IP 地址的资源组。 资源类型 选择“公共 IP 地址”。 资源 选择要为其记录指标的特定公共 IP 地址。 在“诊断设置”页面的“目标详细信息”下,选择“发送到 Log Analytics 工作区”,然后输入以下信息并选择“保存”。

设置 值 诊断设置名称 输入“myDiagnosticSettings”。 日志 选择“allLogs”。 度量值 选择“AllMetrics”。 目标详细信息 选择“发送到 Log Analytics 工作区” 订阅 选择 Azure 订阅。 Log Analytics 工作区 选择“myLogAnalyticsWorkspace”。

配置指标警报

登录 Azure 门户。

在门户顶部的搜索框中,输入“警报”。 在搜索结果中选择“警报”。

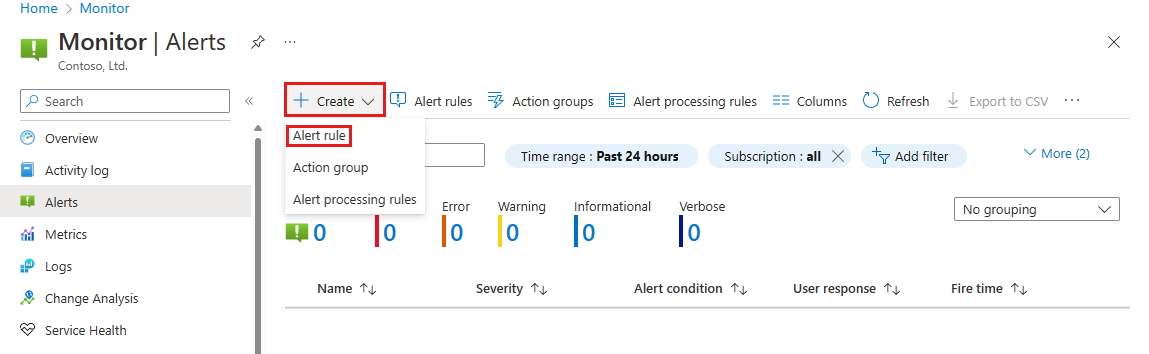

在导航栏上选择“+ 创建”,然后选择“警报规则”。

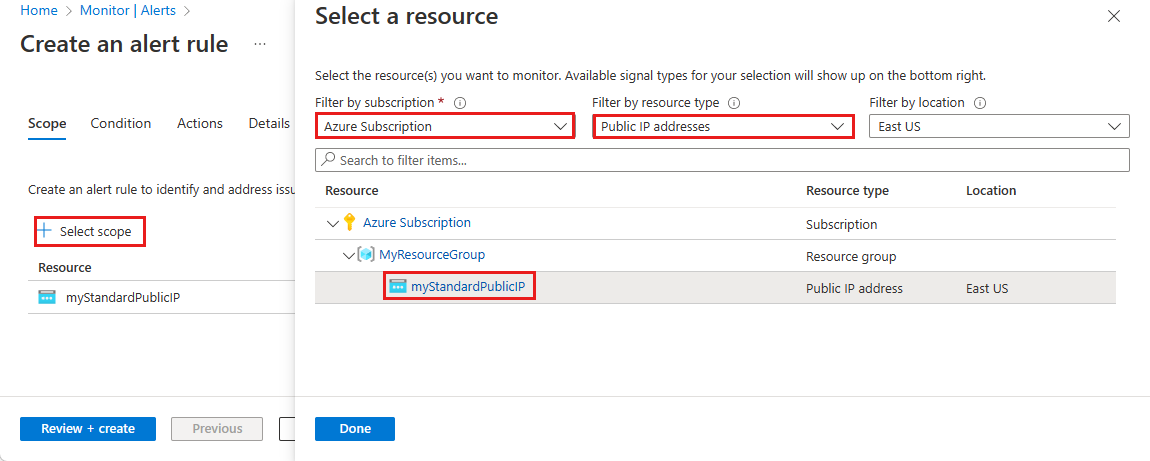

在“创建警报规则”页上,选择“+ 选择范围”,然后在“选择资源”页中选择以下信息。

设置 值 按订阅筛选 选择包含要记录的公共 IP 地址的订阅。 按资源类型筛选 选择“公共 IP 地址”。 资源 选择要为其记录指标的特定公共 IP 地址。 选择“完成”,然后选择“下一步: 条件”。

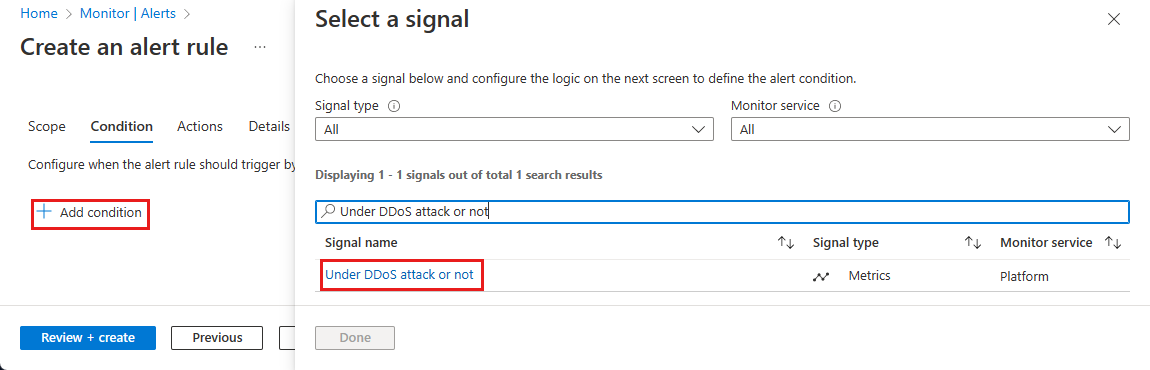

在“条件”页上,选择“+ 添加条件”,然后在“按信号名搜索”搜索框中,搜索并选择“是否受到 DDoS 攻击”。

-

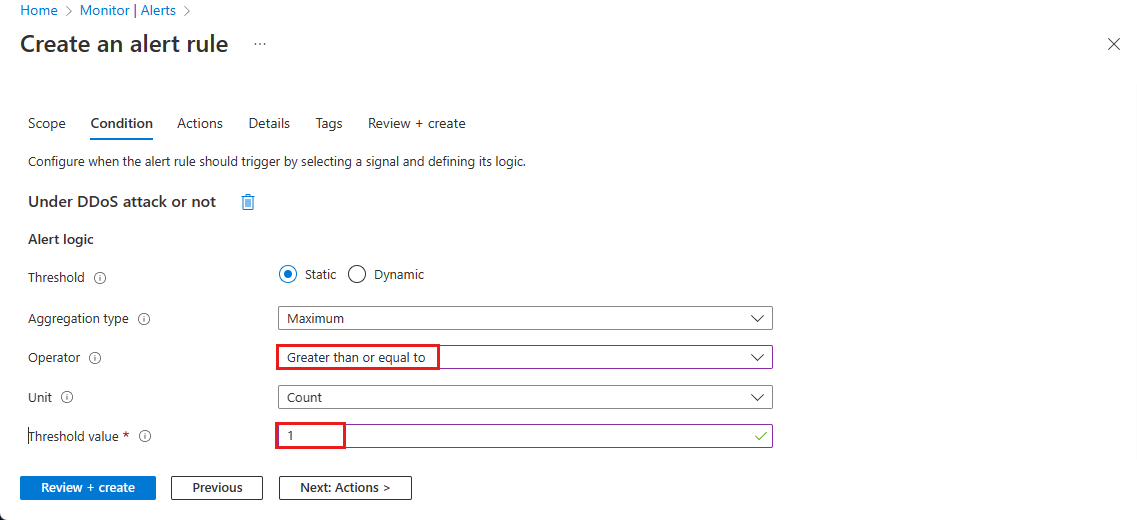

设置 值 阈值 保留为默认值。 聚合类型 保留为默认值。 操作员 选择“大于或等于”。 计价单位 保留为默认值。 阈值 输入 1。 对于“是否受到 DDoS 攻击”指标,“0”表示未受到攻击,而“1”表示受到攻击。 选择“下一步: 操作”,然后选择“+ 创建操作组”。

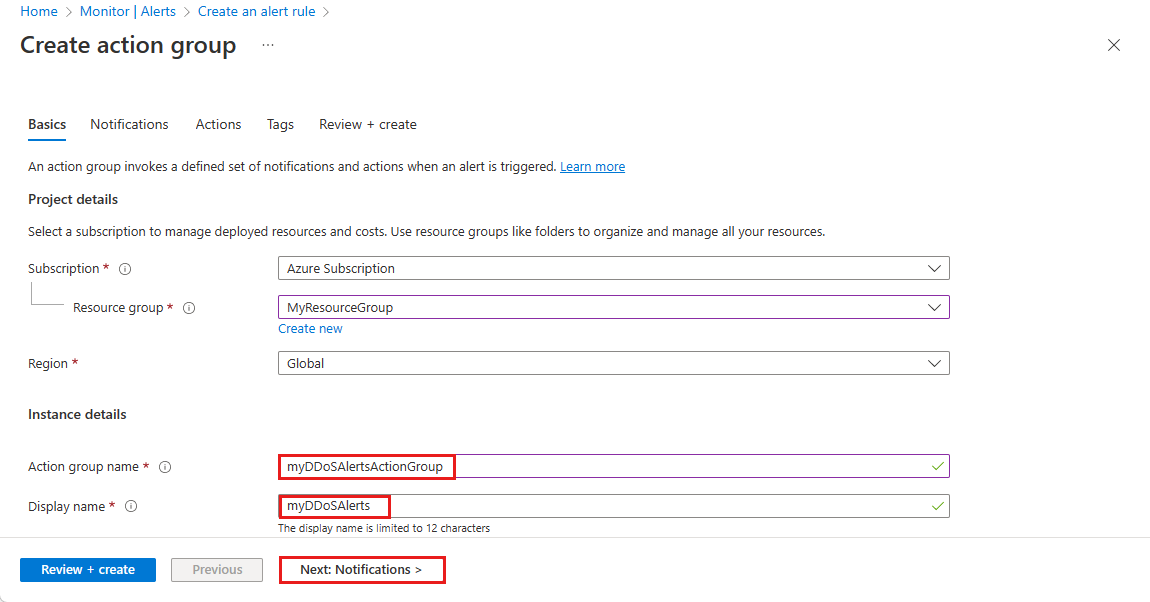

创建操作组

在“创建操作组”页中,输入以下信息,然后选择“下一步: 通知”。

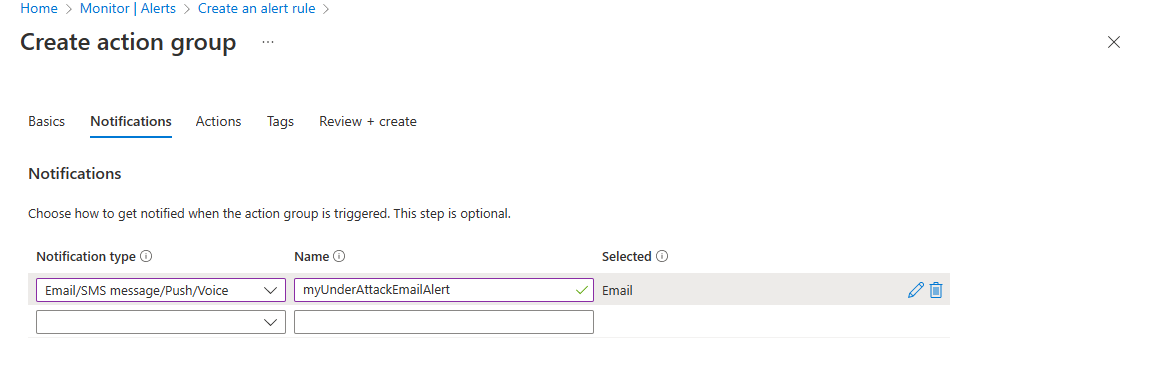

设置 值 订阅 选择包含要记录的公共 IP 地址的 Azure 订阅。 资源组 选择你的资源组。 区域 保留为默认值。 操作组 输入 myDDoSAlertsActionGroup。 显示名称 输入 myDDoSAlerts。 在“通知”选项卡的“通知类型”下,选择“电子邮件/短信/推送/语音”。 在“名称”下,输入 myUnderAttackEmailAlert。

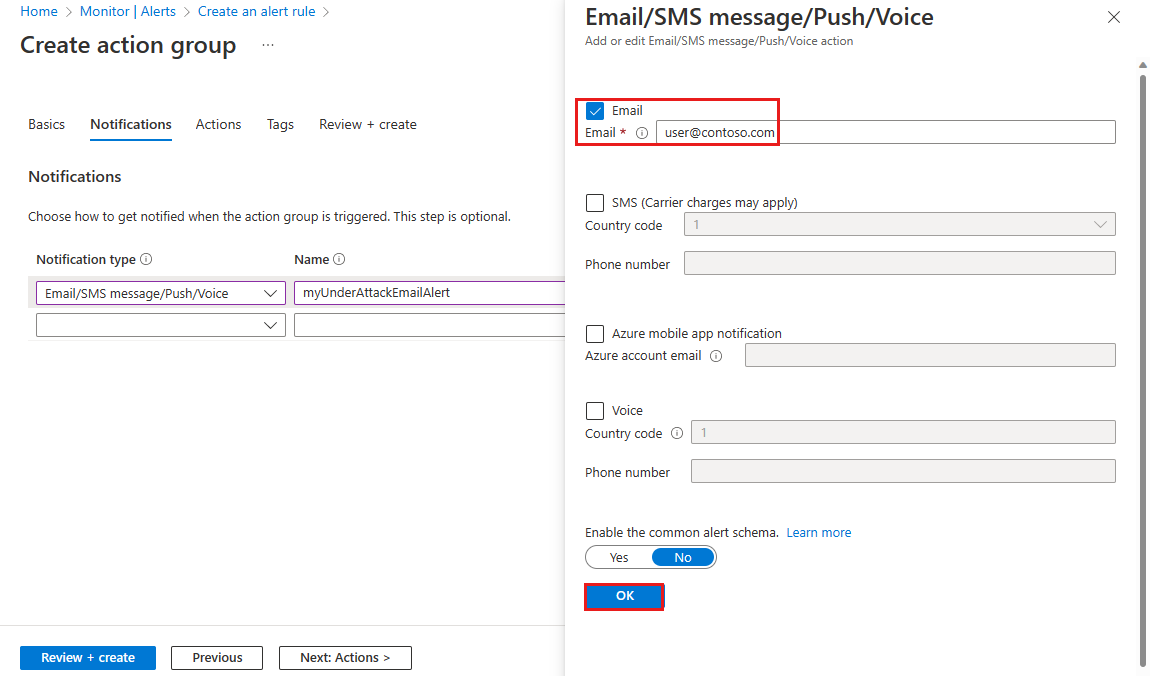

在“电子邮件/短信/推送/语音”页上,选中“电子邮件”复选框,然后输入所需的电子邮件地址。 选择“确定”。

选择“查看 + 创建”,然后选择“创建”。

继续通过门户配置警报

选择“下一步: 详细信息”。

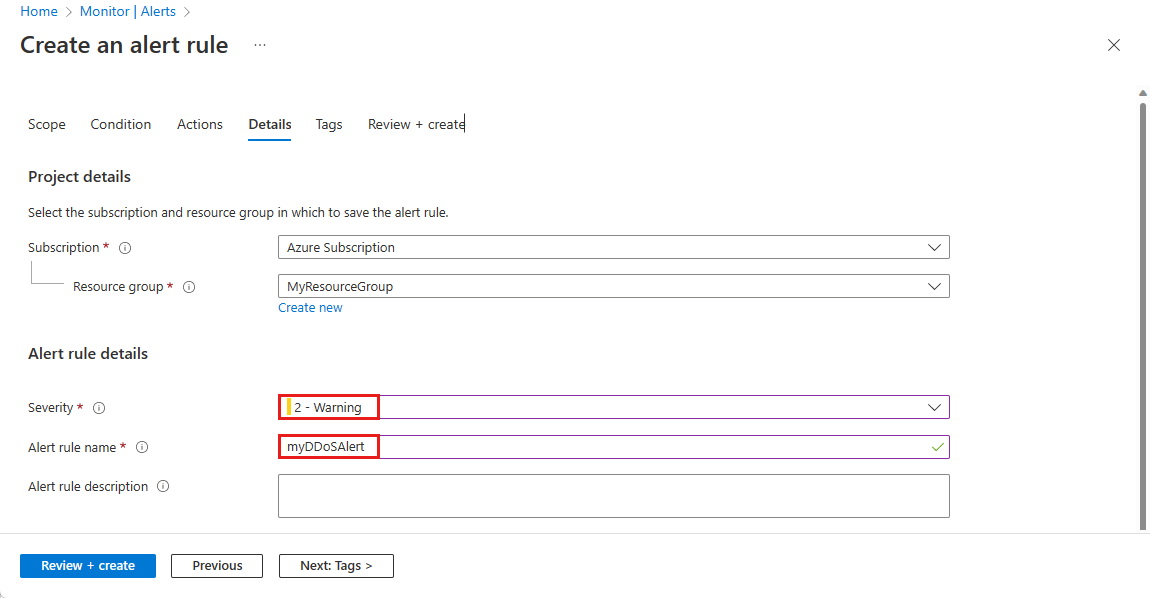

在“详细信息”选项卡上的“警报规则详细信息”下,输入以下信息。

设置 值 Severity 选择“2 - 警告”。 警报规则名称 输入 myDDoSAlert。 选择“查看 + 创建”,然后在通过验证后选择“创建” 。

配置 DDoS 攻击模拟

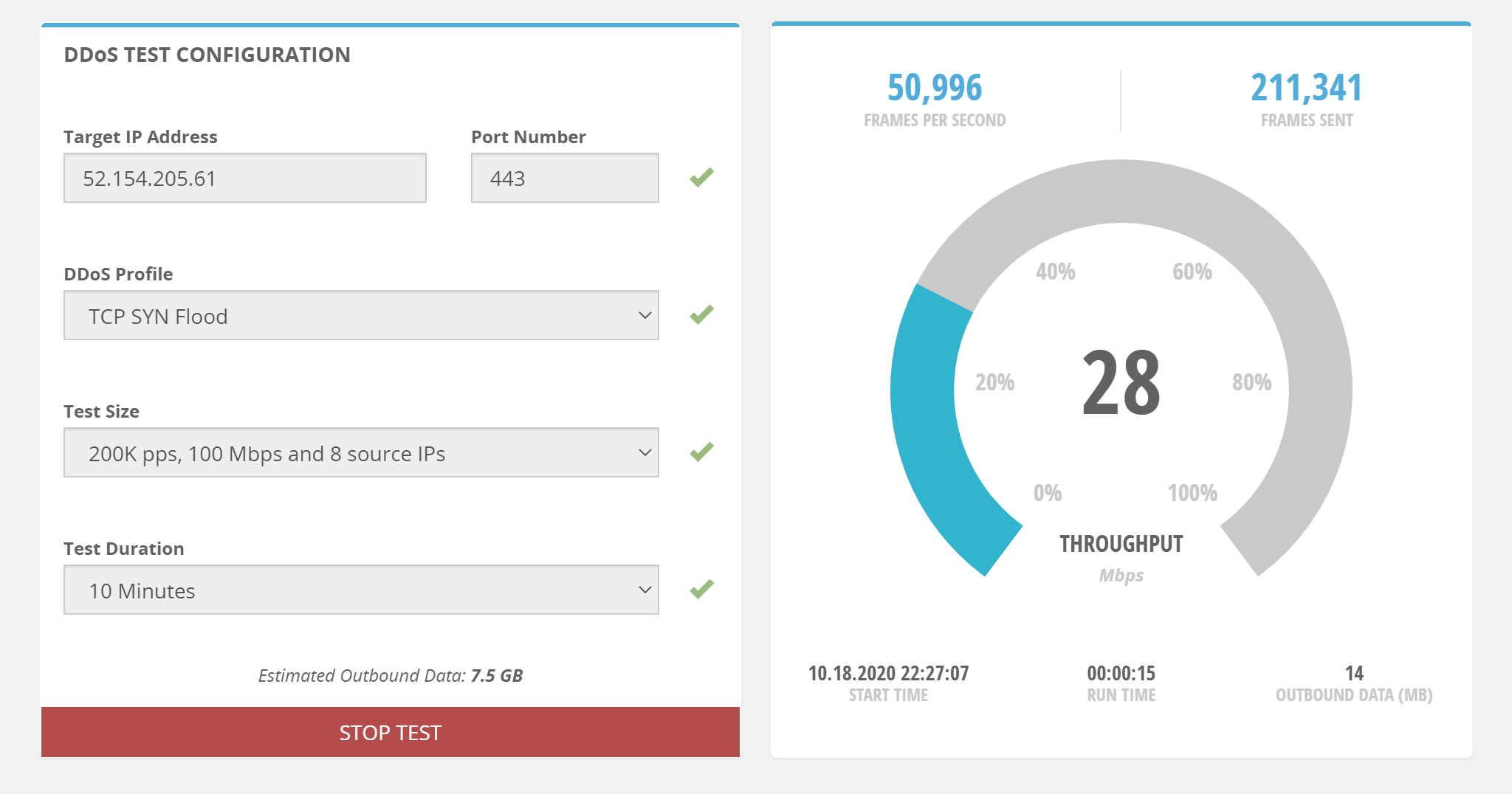

BreakingPoint Cloud

BreakingPoint Cloud 是一种自助服务流量生成器,你可以针对启用了 DDoS 防护的公共终结点生成流量,以便进行模拟。

BreakingPoint Cloud 产品/服务:

- 简化的用户界面和“现成”体验。

- 按使用付费模型。

- 预定义的 DDoS 测试大小调整和测试持续时间配置文件通过消除配置错误的可能性来实现更安全的验证。

- 免费试用帐户。

注意

对于 BreakingPoint Cloud,必须先创建 BreakingPoint Cloud 帐户。

攻击值示例:

| 设置 | 值 |

|---|---|

| 目标 IP 地址 | 输入要测试的一个公共 IP 地址。 |

| 端口号 | 输入 443。 |

| DDoS 配置文件 | 可取值包括 DNS Flood、NTPv2 Flood、SSDP Flood、TCP SYN Flood、UDP 64B Flood、UDP 128B Flood、UDP 256B Flood、UDP 512B Flood、UDP 1024B Flood、UDP 1514B Flood、UDP Fragmentation、UDP Memcached。 |

| 测试大小 | 可取值包括 100K pps, 50 Mbps and 4 source IPs、200K pps, 100 Mbps and 8 source IPs、400K pps, 200Mbps and 16 source IPs、800K pps, 400 Mbps and 32 source IPs。 |

| 测试持续时间 | 可取值包括 10 Minutes、15 Minutes、20 Minutes、25 Minutes、30 Minutes。 |

注意

- 有关将 BreakingPoint Cloud 与 Azure 环境配合使用的详细信息,请参阅此 BreakingPoint Cloud 博客。

- 有关使用 BreakingPoint Cloud 的视频演示,请参阅 DDoS 攻击模拟。

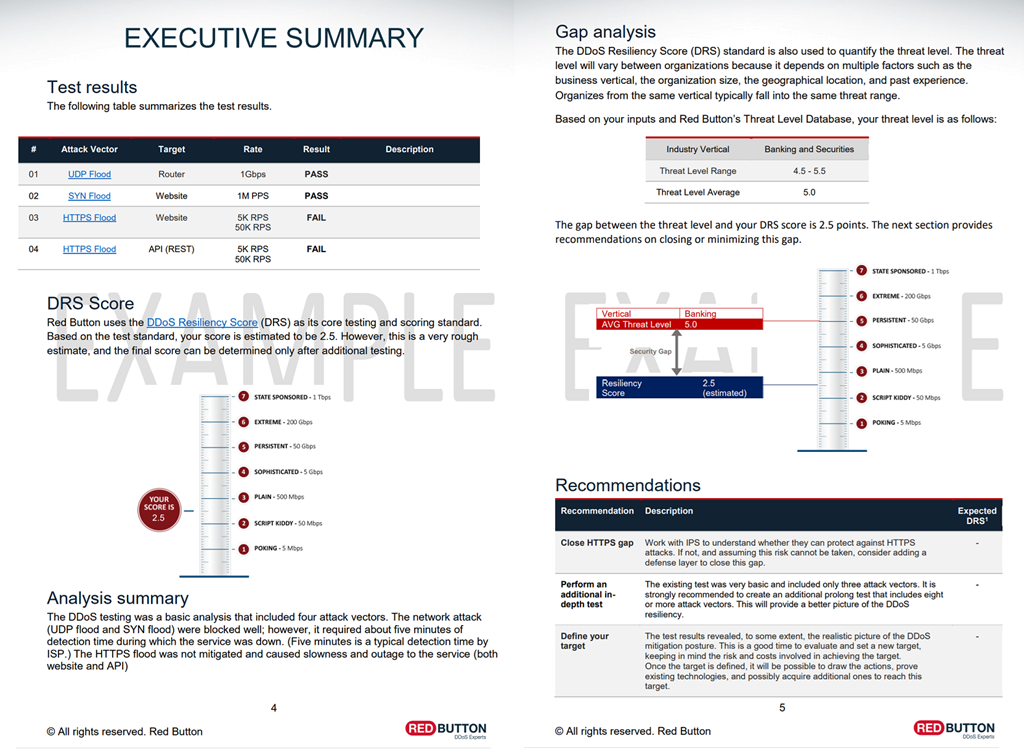

Red Button

Red Button 的 DDoS 测试服务套件包括三个阶段:

- 计划会话:Red Button 专家与你的团队会面,了解网络体系结构、汇总技术细节并定义明确的目标和测试计划。 这包括计划 DDoS 测试范围和目标、攻击途径和攻击速率。 测试计划文档中对联合计划工作进行了详细说明。

- 受控的 DDoS 攻击:根据定义的目标,Red Button 团队发起多途径组合 DDoS 攻击。 测试通常持续 3 到 6 小时。 攻击使用专用服务器安全地执行,并使用 Red Button 的管理控制台进行控制和监控。

- 总结和建议:Red Button 团队提供一份书面 DDoS 测试报告,概述 DDoS 缓解措施的有效性。 该报告包括测试结果的执行摘要、完整的模拟日志、基础结构中的漏洞列表以及有关如何纠正这些漏洞的建议。

以下是 Red Button 的 DDoS 测试报告示例:

此外,Red Button 还提供另外两个服务套件,即 DDoS 360 和 DDoS 事件响应,它们可以补充 DDoS 测试服务套件。

RedWolf

RedWolf 提供了一个易于使用的测试系统,既可以自助服务,也可以由 RedWolf 专家指导。 RedWolf 测试系统允许客户设置攻击途径。 客户可以通过实时控制设置来指定攻击大小,以模拟受控环境中的真实 DDoS 攻击场景。

RedWolf 的 DDoS 测试服务套件包括:

- 攻击途径:RedWolf 设计的独特云攻击。 有关 RedWolf 攻击途径的详细信息,请参阅技术详细信息。

- 引导服务:利用 RedWolf 的团队运行测试。 有关 RedWolf 引导服务的详细信息,请参阅引导服务。

- 自助服务:利用 RedWol 自行运行测试。 有关 RedWolf 自助服务的详细信息,请参阅自助服务。

后续步骤

若要查看攻击后的攻击指标和警报,请继续学习以下教程。