你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

适用于密钥保管库的 Microsoft Defender 概述

Azure 密钥保管库是一种云服务,用于保护加密密钥和机密(例如证书、连接字符串和密码)。

启用适用于 Key Vault 的 Microsoft Defender,以便为 Azure Key Vault 提供 Azure 原生高级威胁防护,从而提供额外的安全智能层。

可用性

| 方面 | 详细信息 |

|---|---|

| 发布状态: | 正式发布版 (GA) |

| 定价: | 适用于 Key Vault 的 Microsoft Defender 的计费方式显示在定价页上 |

| 云: |

适用于 Key Vault 的 Microsoft Defender 有哪些优点?

Microsoft Defender for Key Vault 会检测访问或恶意利用 Key Vault 帐户的异常和可能有害的企图。 借助此保护层,无需成为安全专家,也无需管理第三方安全监视系统,即可应对威胁。

当发生异常活动时,Defender for Key Vault 会显示警报,并选择性地通过电子邮件将其发送给组织中的相关成员。 这些警报包含可疑活动的详细信息,以及有关如何调查和修正威胁的建议。

适用于 Key Vault 的 Microsoft Defender 警报

当收到来自适用于 Key Vault 的 Microsoft Defender 的警报时,建议按响应适用于 Key Vault 的 Microsoft Defender 中的说明,调查和响应警报。 适用于 Key Vault 的 Microsoft Defender 旨在为应用程序和凭据提供保护,因此即使你熟悉触发警报的应用程序或用户,也请基于每个警报检查相关情况,这一点非常重要。

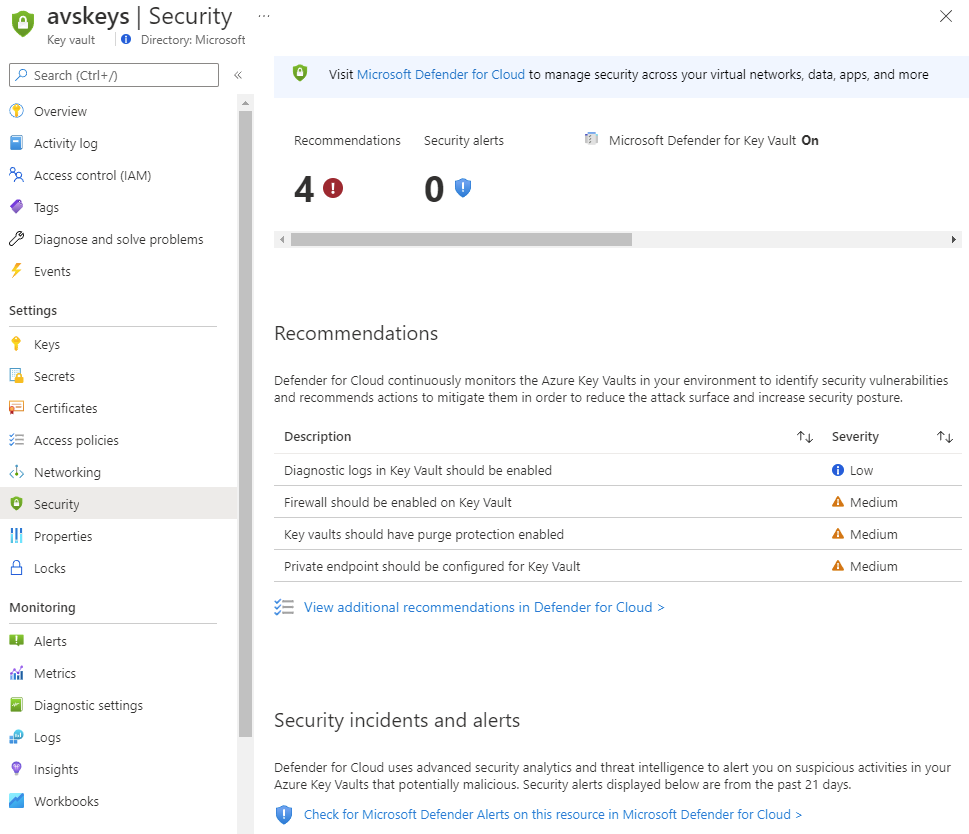

警报显示在 Key Vault 的“安全性”页、工作负载保护和 Defender for Cloud 的“安全警报页”中。

提示

可以按照验证 Microsoft Defender for Cloud 中的 Azure Key Vault 威胁检测中的说明,模拟适用于 Key Vault 的 Microsoft Defender 警报。

响应适用于 Key Vault 的 Microsoft Defender 警报

当收到来自适用于 Key Vault 的 Microsoft Defender 的警报时,建议按如下所述,调查和响应警报。 适用于 Key Vault 的 Microsoft Defender 旨在为应用程序和凭据提供保护,因此即使你熟悉触发警报的应用程序或用户,也请基于每个警报验证相关情况,这一点非常重要。

来自适用于 Key Vault 的 Microsoft Defender 的警报均包含以下元素:

- 对象 ID

- 可疑资源的用户主体名称或 IP 地址

根据发生的访问类型,某些字段可能不可用。 例如,如果某个应用程序访问了密钥保管库,你将不会看到关联的用户主体名称。 如果通信来自 Azure 外部,则不会看到对象 ID。

提示

为 Azure 虚拟机分配 Microsoft IP。 这意味着,警报可能包含 Microsoft IP,即使它与从 Microsoft 外部执行的活动相关。 因此,即使警报包含 Microsoft IP,仍应按照本页描述的内容进行调查。

步骤 1:识别范围

- 验证流量是否源自 Azure 租户。 如果已启用密钥保管库防火墙,那么你很可能已经为触发此警报的用户或应用程序提供了访问权限。

- 如果无法验证流量来源,请继续执行步骤 2. 做出相应的响应。

- 如果可以确定租户中的流量来源,请与应用程序的用户或所有者联系。

注意

适用于 Key Vault 的 Microsoft Defender 旨在帮助确定由窃取的凭据引起的可疑活动。 不要因为识别出了用户或应用程序而消除警报。 与应用程序或用户的所有者联系,并验证活动是否合法。 如果需要,可以创建抑制规则以消除干扰。 有关详细信息,请参阅取消安全警报。

步骤 2:做出相应的响应

如果无法识别用户或应用程序,或者认为不应授予访问权限,请执行以下操作:

如果流量来自无法识别的 IP 地址:

- 如配置 Azure Key Vault 防火墙和虚拟网络中所述,启用 Azure Key Vault 的防火墙。

- 为受信任的资源和虚拟网络配置防火墙。

如果警报来源是未经授权的应用程序或可疑用户:

- 打开密钥保管库的访问策略设置。

- 删除相应的安全主体,或限制安全主体可执行的操作。

如果警报源在租户中具有 Microsoft Entra 角色:

- 请与您的管理员联系。

- 请确定是否需要减少或撤销 Microsoft Entra 权限。

步骤 3:度量影响

缓解事件影响后,调查密钥保管库中受影响的机密:

- 打开 Azure Key Vault 上的“安全性”页并查看触发的警报。

- 选择触发的特定警报,并查看访问的机密列表和时间戳。

- 或者,如果已启用密钥保管库诊断日志,可查看前面的操作,以获取相应的调用方 IP、用户主体或对象 ID。

步骤 4:采取措施

在编译了可疑用户或应用程序访问的机密、密钥和证书的列表后,应立即轮换这些对象。

- 应禁用或从密钥保管库中删除受影响的机密。

- 如果凭据用于特定的应用程序:

- 联系应用程序的管理员,请他们审核他们的环境,看看是否使用了已泄露的凭据。

- 如果使用了已泄露的凭据,则应用程序所有者应确定已访问的信息并降低影响。

后续步骤

本文介绍了适用于 Key Vault 的 Microsoft Defender。

如需相关材料,请参阅以下文章:

- Key Vault 安全警报 - 所有 Microsoft Defender for Cloud 警报的引用表的 Key Vault 部分

- 连续导出 Defender for Cloud 数据

- 取消安全警报