你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

启用使用集成的 Qualys 扫描程序的漏洞扫描(已弃用)

重要

由 Qualys 提供支持的 Defender for Servers 漏洞评估解决方案即将停用,预计于 2024 年 5 月 1 日完成。 如果你当前正在使用由 Qualys 提供支持的内置漏洞评估,则应计划过渡到 Microsoft Defender 漏洞管理漏洞扫描解决方案。

有关我们决定将漏洞评估产品与 Microsoft Defender 漏洞管理统一的更多信息,请参阅这篇博客文章。

查看有关过渡到 Microsoft Defender 漏洞管理的常见问题。

想要继续使用 Qualys 的客户可以使用自带许可证 (BYOL) 方法执行此操作。

每个网络风险和安全计划的核心部分都是识别和分析漏洞。 Defender for Cloud 定期检查连接的计算机,以确保它们正在运行漏洞评估工具。

发现某台计算机上未部署漏洞评估解决方案时,Defender for Cloud 会生成以下安全建议:计算机应具有漏洞评估解决方案。 使用此建议可将漏洞评估解决方案部署到 Azure 虚拟机和已启用 Azure Arc 的混合计算机。

Defender for Cloud 包含针对计算机的漏洞扫描。 无需具备 Qualys 许可证,甚至还不需要 Qualys 帐户 - 所有操作都在 Defender for Cloud 内无缝执行。 本页提供此扫描程序的详细信息,以及有关如何部署此扫描程序的说明。

提示

集成式漏洞评估解决方案支持 Azure 虚拟机和混合计算机。 若要将漏洞评估扫描程序部署到本地计算机和多云计算机,请先根据将非 Azure 计算机连接到 Defender for Cloud 中所述,使用 Azure Arc 将这些计算机连接到 Azure。

Defender for Cloud 的集成式漏洞评估解决方案可与 Azure Arc 无缝配合工作。部署 Azure Arc 后,计算机将显示在 Defender for Cloud 中,且无需安装 Log Analytics 代理。

如果不想使用由 Qualys 提供支持的漏洞评估,可以使用 Microsoft Defender 漏洞管理或通过你自己的 Qualys 许可证、Rapid7 许可证或其他漏洞评估解决方案部署 BYOL 解决方案。

可用性

| 方面 | 详细信息 |

|---|---|

| 发布状态: | 正式发布版 (GA) |

| 计算机类型(混合方案): | |

| 定价: | 需要 Microsoft Defender for Servers 计划 2 |

| 所需角色和权限: | 所有者(资源组级别)可以部署扫描程序 安全读取者可以查看结果 |

| 云: |

集成的漏洞扫描程序概述

Microsoft Defender for Cloud 随附的漏洞扫描程序由 Qualys 提供支持。 Qualys 的扫描程序是一种用于实时识别漏洞的领先工具。 只能在 Microsoft Defender for Servers 中使用此扫描程序。 无需具备 Qualys 许可证,甚至还不需要 Qualys 帐户 - 所有操作都在 Defender for Cloud 内无缝执行。

集成式漏洞扫描程序的工作原理

漏洞扫描程序扩展的工作如下:

部署 - Microsoft Defender for Cloud 会监视你的计算机,并提供有关在所选计算机上部署 Qualys 扩展的建议。

收集信息 - 扩展会收集定义区域中的项目,并将它们发送到 Qualys 云服务中进行分析。

分析 - Qualys 的云服务会执行漏洞评估,并将结果发送到 Defender for Cloud。

重要

为了保障客户的隐私性、保密性和安全性,我们不会与 Qualys 共享客户详细信息。 详细了解 Azure 中内置的隐私标准。

报告 - 在 Defender for Cloud 中提供检测结果。

将集成式扫描程序部署到 Azure 和混合计算机

在 Azure 门户中打开“Defender for Cloud”。

在 Defender for Cloud 的菜单中,打开“建议”页。

选择建议“计算机应具有漏洞评估解决方案”。

提示

计算机

server16-test是已启用 Azure Arc 的计算机。 若要将漏洞评估扫描程序部署到本地计算机和多云计算机,请参阅将非 Azure 计算机连接到 Defender for Cloud。Defender for Cloud 可与 Azure Arc 无缝配合工作。部署 Azure Arc 后,计算机将显示在 Defender for Cloud 中,且无需安装 Log Analytics 代理。

你的计算机显示在以下一个或多个组中:

- 正常的资源 - Defender for Cloud 检测到这些计算机上正在运行漏洞评估解决方案。

- 不正常的资源 - 可将漏洞扫描程序扩展部署到这些计算机。

- 不适用的资源 - 漏洞扫描程序扩展不支持这些计算机。

在不正常的计算机列表中,选择要接收漏洞评估解决方案的计算机,然后选择“修正”。

重要

根据你的配置,此列表可能以不同的方式显示。

- 如果你未配置第三方漏洞扫描程序,则你没有机会部署漏洞扫描程序。

- 如果所选计算机不受 Microsoft Defender for Servers 的保护,Defender for Cloud 集成式漏洞扫描程序选项将不可用。

选择建议的选项“部署集成式漏洞扫描程序”,然后选择“继续” 。

系统会要求你再确认一次。 选择“修正”。

扫描程序扩展在几分钟内即会安装到所有选定的计算机上。

在成功部署扩展后,扫描就会自动开始进行。 每隔 12 小时扫描一次运行。 此间隔不可配置。

重要

如果在一台或多台计算机上部署失败,请将以下 IP 添加到允许列表,确保目标计算机可与 Qualys 的云服务通信(通过端口 443 - HTTPS 的默认端口):

https://qagpublic.qg3.apps.qualys.com- Qualys 的美国数据中心https://qagpublic.qg2.apps.qualys.eu- Qualys 的欧洲数据中心

如果你的计算机位于 Azure 欧洲地理区域(例如欧洲、英国、德国),则将在 Qualys 的欧洲数据中心处理其项目。 位于其他位置的虚拟机的项目将发送到美国数据中心。

自动完成大规模部署

注意

本部分所述的所有工具已在 Defender for Cloud 的 GitHub 社区存储库中提供。 在该存储库中,可以找到可在整个 Defender for Cloud 部署中使用的脚本、自动化和其他有用资源。

其中一些工具只会影响在启用大规模部署后连接的新计算机。 其他一些工具还可以部署到现有计算机。 可以结合多种方法。

可通过某些方法自动大规模部署集成式扫描程序:

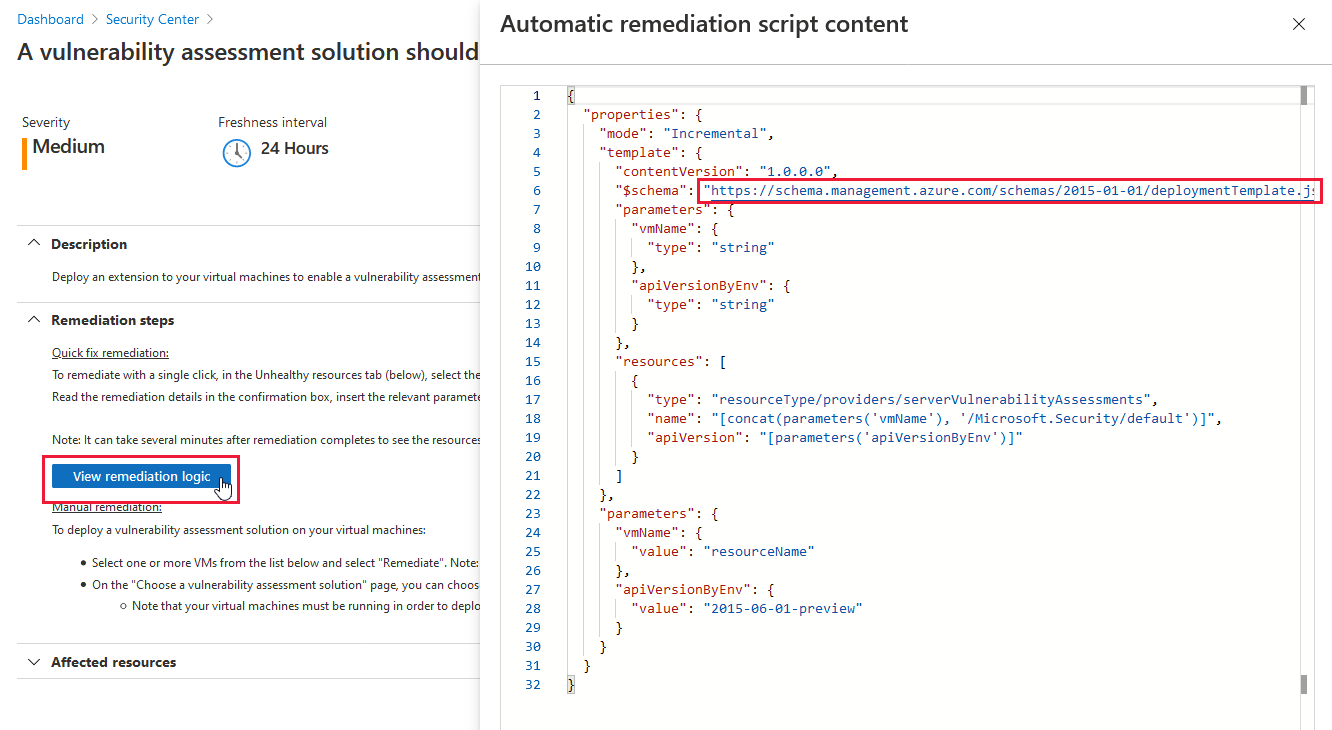

- Azure 资源管理器 – 可以通过 Azure 门户中的“查看建议逻辑”使用此方法。 修正脚本包含可用于自动化的相关 ARM 模板:

- DeployIfNotExists 策略 – 一个用于确保所有新建的计算机都会接收扫描程序的自定义策略。 选择“部署到 Azure”并设置相关参数。 可以在资源组、订阅或管理组级别分配此策略。

- PowerShell 脚本 – 使用

Update qualys-remediate-unhealthy-vms.ps1脚本为所有不正常的虚拟机部署扩展。 若要在新资源上安装,请使用 Azure 自动化自动执行该脚本。 该脚本将查找建议功能发现的所有不正常计算机,并执行 Azure 资源管理器调用。 - Azure 逻辑应用 – 基于示例应用生成逻辑应用。 每当为资源生成了“虚拟机应具有漏洞评估解决方案”建议时,使用 Defender for Cloud 的工作流自动化工具都会触发你的逻辑应用来部署扫描程序。

- REST API – 若要使用 Defender for Cloud REST API 部署集成式漏洞评估解决方案,请向以下 URL 发出 PUT 请求并添加相关资源 ID:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

触发按需扫描

可以使用本地或远程执行的脚本或者组策略对象 (GPO),从计算机本身触发按需扫描。 或者,可以在补丁部署作业结束时将按需扫描集成到软件分发工具中。

以下命令触发按需扫描:

- Windows 计算机:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Linux 计算机:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

后续步骤

Defender for Cloud 还针对以下各项提供漏洞分析:

- SQL 数据库 - 在漏洞评估仪表板中浏览漏洞评估报告

- Azure 容器注册表映像 - 使用 Microsoft Defender 漏洞管理对 Azure 进行漏洞评估