你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

场景:确保应用程序网关和后端池之间的流量安全

使用虚拟 WAN 虚拟中心路由时,有很多可用方案。 在此情况中,用户的流量通过部署在分支 VNet 中的应用程序网关进入 Azure,该分支 VNet 连接到安全虚拟 WAN 中心(具有 Azure 防火墙的虚拟 WAN 中心)。 目标是使用安全虚拟中心中的 Azure 防火墙检查应用程序网关和后端池之间的流量。

此情况中有两种特定的设计模式,具体取决于应用程序网关和后端池是在同一 VNet 中还是在不同的 VNet 中。

- 场景 1: 应用程序网关和后端池在与虚拟 WAN 中心对等的同一虚拟网络中(单独的子网)。

- 场景 2: 应用程序网关和后端池在与虚拟 WAN 中心对等的不同虚拟网络中。

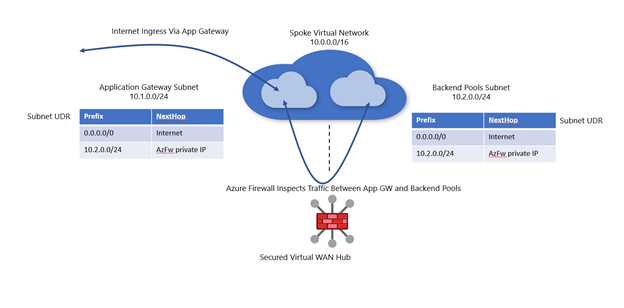

场景 1 - 同一 VNet

在此情况下,应用程序网关和后端池在与虚拟 WAN 中心对等的同一虚拟网络中(单独的子网)。

Workflow

目前,从虚拟 WAN 路由表播发到分支虚拟网络的路由将应用到整个虚拟网络,而不是分支 VNet 的子网。 因此,在此场景中需要使用用户定义的路由。 有关用户定义的路由 (UDR) 的信息,请参阅虚拟网络自定义路由。

在 Azure 防火墙管理器中包含应用程序网关和后端池的分支虚拟网络上,选择“启用安全 Internet 流量”和“启用安全专用流量” 。

在应用程序网关子网上配置用户定义的路由 (UDR)。

若要确保应用程序网关能够将流量直接发送到 Internet,请指定以下 UDR:

- 地址前缀:0.0.0.0/0

- 下一个跃点: Internet

若要确保应用程序网关能够通过虚拟 WAN 中心中的 Azure 防火墙将流量发送到后端池,请指定以下 UDR:

- 地址前缀: 后端池子网 (10.2.0.0/24)

- 下一个跃点: Azure 防火墙专用 IP

在后端池子网上配置用户定义的路由 (UDR)。

- 地址前缀: 应用程序网关子网

- 下一个跃点: Azure 防火墙专用 IP

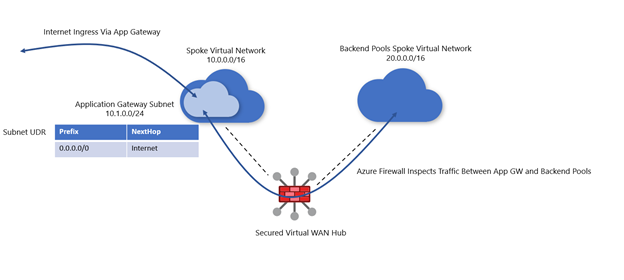

场景 2 - 不同 VNet

在此情况下,应用程序网关和后端池在与虚拟 WAN 中心对等的不同虚拟网络中。

工作流

目前,从虚拟 WAN 路由表播发到分支虚拟网络的路由将应用到整个虚拟网络,而不是分支 VNet 的子网。 因此,在此场景中需要使用用户定义的路由。 有关用户定义的路由 (UDR) 的信息,请参阅虚拟网络自定义路由。

在“Azure 防火墙管理器”中,选择两个分支虚拟网络上的“启用安全 Internet 流量”和“启用安全专用流量” 。

在应用程序网关子网上配置用户定义的路由 (UDR)。 若要确保应用程序网关能够将流量直接发送到 Internet,请指定以下 UDR:

- 地址前缀:0.0.0.0/0

- 下一个跃点: Internet