会话策略

Microsoft Defender for Cloud Apps 会话策略采用了实时会话级别监视,可精细查看云应用运行状况。 会话策略可以根据为用户会话设定的策略执行各种操作。

用户会话控制策略在监视会话时允许访问,而不是完全允许或阻止访问。 也可以使用条件访问应用控件的反向代理支持,以限制特定的会话活动。

例如,你希望允许非管理的设备上的用户或来自特定位置会话的用户访问应用程序。 但需要限制敏感文件下载,或要求下载时保护特定文档。

除设置用户会话控制、配置访问权限外,会话策略还支持设置以下项:

注意

- 可应用的策略没有数量限制。

- 为主机应用创建的策略与其他相关资源应用之间没有关联。 例如,为 Teams、Exchange 或 Gmail 创建的会话策略不会影响 Sharepoint、OneDrive 或 Google Drive。 如需为主机应用外的资源应用设置策略,请单独创建。

使用会话策略的先决条件

在开始之前,请确保满足以下先决条件:

Defender for Cloud Apps 许可证(独立许可证或其他许可证的一部分)

Microsoft Entra ID P1(作为独立许可证或 E5 许可证)或标识提供者(IdP)解决方案所需的许可证

相关应用应使用条件访问应用控制进行部署

确保你已将 IdP 解决方案配置为使用 Defender for Cloud Apps,如下所示:

- 有关 Microsoft Entra 条件访问,请参阅配置与 Microsoft Entra ID 的集成

- 有关其他 IdP 解决方案,请参阅配置与其他 IdP 解决方案的集成

创建 Defender for Cloud Apps 会话策略

要创建新策略,请执行以下步骤:

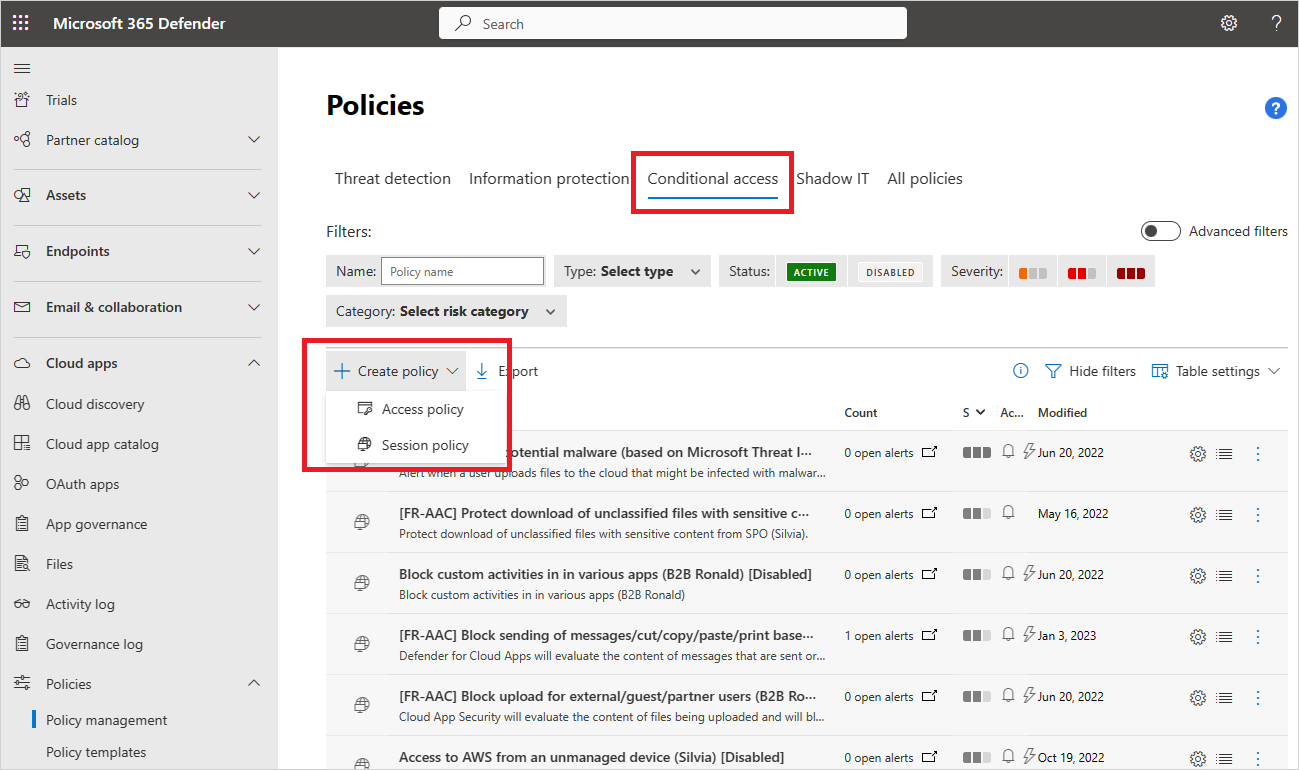

在 Microsoft Defender 门户的“云应用”下,转到“策略”->“策略管理”。 选择“条件访问”选项卡。

选择“创建策略”,然后选择“会话策略”。 例如:

在“会话策略”窗口中,为策略分配名称,如“阻止市场营销用户在 Box 中下载敏感文档”。

在“会话控制类型”字段中,选择:

如果只想监视用户活动,请选择“仅监视”。 此选择将为所选应用创建“仅监视”策略。

如果要监视用户活动,请选择“控制文件下载(并检查)”。 你可以执行其他操作,例如阻止或保护用户下载的内容。

选择“阻止活动”以阻止可以使用“活动类型”筛选器进行选择的特定活动。 将监视所选应用的所有活动(并在活动日志中进行报告)。 如果选择“阻止”操作,则会阻止所选的特定活动。 如果选择“审核”操作并启用了警报,则所选择的特定活动将发出警报。

在“与以下所有内容匹配的活动”部分的“活动源”下,选择要应用于策略的其他活动筛选器。 这些筛选器可包括以下选项:

设备标记:使用此筛选器标识非管理的设备。

位置:使用此筛选器标识未知(因此有危险的)位置。

IP 地址:使用此筛选器按每个 IP 地址筛选或使用以前分配的 IP 地址标记。

用户代理标记:使用此筛选器启用启发模式来标识移动和桌面应用。 此筛选器可以设置为等于或不等于“本机客户端”。 应在每个云应用的移动和桌面应用上测试此筛选器。

活动类型:使用此筛选器选择要控制的特定活动,例如:

打印

剪贴板操作:复制、剪切和粘贴

在 Teams、Slack 和 Salesforce 等应用中发送项目

在各种应用中共享和取消共享项目

编辑各种应用中的项目

例如,在条件中使用发送项目活动来捕获尝试在 Teams 聊天或 Slack 频道中发送信息的用户,如果消息包含敏感信息(如密码或其他凭据)。

注意

会话策略不支持移动和桌面应用。 通过创建访问策略,也可阻止或允许移动应用和桌面应用。

如果选择了此选项以“控制文件下载(并检查)”:

在“与以下所有项匹配的文件”部分的“活动源”下,选择要应用于策略的其他文件筛选器。 这些筛选器可包括以下选项:

分类标签 - 如果组织使用 Azure 信息保护,并且数据已受到其敏感度标签的保护,请使用此筛选器。 可以根据所应用的敏感度标签筛选文件。 有关 Azure 信息保护集成的详细信息,请参阅 Azure 信息保护集成。

文件名 - 使用此筛选器将策略应用于特定文件。

文件类型 - 使用此筛选器将策略应用于特定文件类型,例如,阻止下载所有 .xls 文件。

在“内容检查”部分,设置是否要启用 DLP 引擎来扫描文档和文件内容。

在“操作”下,选择以下项之一:

如需通过电子邮件接收警报,可选择使用策略的严重性为每个匹配的事件创建警报,并设置警报限制。

通知用户:创建会话策略时,与策略匹配的每个用户会话都会重定向到会话控制,而不是直接转到应用。

用户将看到监视通知,了解到他们的会话正在被监视。 如果不想通知用户系统正在监视他们,则可禁用通知消息。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。

然后,在“条件访问应用控制”下,选择“用户监视”,并取消选中“通知用户”复选框。

监视日志:为了将用户留在会话中,条件访问应用控制将此应用会话中的所有相关 URL、Java 脚本和 cookie 替换为 Microsoft Cloud App Security URL。 例如,如果应用返回的页面包含一个链接,该链接的域以 myapp.com 结尾,则条件访问应用控制会将这些链接替换为以类似于

myapp.com.mcas.ms结尾的域。 Defender for Cloud Apps 以此来监视整个会话。

导出 Cloud Discovery 日志

条件访问应用控制记录传送的每个用户会话的流量日志。 流量日志包括时间、IP、用户代理、已访问 URL 以及上传和下载的字节数。 日志分析完成后,名为Defender for Cloud Apps 条件访问应用控制的连续报表会添加至 Cloud Discovery 仪表盘中的 Cloud Discovery 报告列表。

要从 Cloud Discovery 仪表板导出 Cloud Discovery 日志,请执行以下操作:

在 Microsoft Defender 门户中,选择“设置”。 然后选择“云应用”。 在“连接的应用”下,选择“条件访问应用控制”。

选择表上方的“导出”按钮。 例如:

选择报表范围,然后选择“导出”。 此过程可能需要一段时间才能完成。

要在报告准备就绪后下载导出的日志,请在 Microsoft Defender 门户中转到“报表” ->Cloud Apps,然后选择“已导出的报表”。

在表内,选择“条件访问应用控制流量日志”列表中的相关报告,然后选择“下载”。 例如:

全部监视

仅监视活动监视器将仅监视登录活动,并且不会发送警报。

如果要监视其他活动,请选择“审核”操作,以根据策略发送警报。 无论策略是否匹配,都会监视和记录“审核”操作中的所有活动。

注意

如果要监视除下载和上传以外的其他活动,监视策略中每个活动策略至少包含一个阻止操作。

阻止所有下载

在 Cloud App Security 会话策略中将“阻止”设置为要采取的“操作”时,条件访问应用控制会根据策略的文件筛选器阻止用户下载文件。 用户开始下载时,Defender for Cloud Apps 可识别每个应用的下载事件。 条件访问应用控制会实时干预以防止其运行。 当接收到用户已发起下载的信号时,条件访问应用控制向用户返回“下载受限制”的消息,并将下载的文件替换为文本文件。 可以根据会话策略配置和自定义向用户显示文本文件的消息。

需要升级身份验证(身份验证上下文)

“会话控制类型”设置为“阻止活动”、“控制文件下载(并检查)”、“控制文件上传(并检查)”时,可以选择“需要逐步身份验证”操作。 选择此操作后,当所选活动发生时,Defender for Cloud Apps 会重定向会话至 Microsoft Entra 条件访问以重新评估策略。 根据 Microsoft Entra ID 中配置的身份验证上下文,可以在会话中检查多重身份验证和设备符合性等声明。

阻止特定活动

将“阻止活动”设置为“活动类型”时,可以选择要在特定应用中阻止的特定活动。 将监视所选应用的所有活动并在活动日志中进行报告。 如果选择“阻止”操作,则会阻止所选的特定活动。 如果选择“审核”操作并启用了警报,则所选的特定活动将发出警报。

阻止活动的示例包括:

- 发送 Teams 消息:可阻止从 Microsoft Teams 发送的消息,或阻止包含特定内容的 Teams 消息

- 打印:可阻止打印操作

- 复制:可阻止复制到剪贴板操作或仅阻止复制特定内容

“阻止特定活动”并将其应用到特定组,以为组织创建全面的只读模式。

下载时保护文件

选择“阻止活动”以阻止可以使用“活动类型”筛选器进行查找的特定活动。 将监视所选应用的所有活动(并在活动日志中进行报告)。 如果选择“阻止”操作,则会阻止所选的特定活动。 如果选择“审核”操作并启用了警报,则所选的特定活动将发出警报。

将“保护”设置为要在 Defender for Cloud Apps 会话策略中采取的“操作”时,条件访问应用控制会根据策略的文件筛选器强制执行文件标记和后续保护。 在Microsoft Purview 合规门户中配置标签,且必须通过配置进行加密后,才能在 Defender for Cloud Apps 策略中显示为选项。

选择特定标签后,如果用户下载了符合策略条件的文件,该标签及相应的保护和权限将应用于该文件。

原始文件在云应用中保持原样,而下载的文件现在受到保护。 尝试访问该文件的用户必须满足由应用的保护所确定的权限要求。

Defender for Cloud Apps 当前支持对以下文件类型应用 Microsoft Purview 信息保护的敏感度标签:

- Word:docm、docx、dotm、dotx

- Excel:xlam、xlsm、xlsx、xltx

- PowerPoint:potm、potx、ppsx、ppsm、pptm、pptx

注意

- 对于 PDF,必须使用统一的标签。

- 无法在会话策略中使用“保护”选项覆盖已有标签的文件。

保护敏感文件上传

在 Defender for Cloud Apps 会话策略中将“控制文件上传(并检查)”设置为“会话控制类型”时,条件访问应用控制会根据策略的文件筛选器阻止用户上传文件。 识别为上传事件时,条件访问应用控制会实时干预,确定文件是否敏感及是否需要保护。 如果文件包含敏感数据且未经合理标签标记,则会阻止文件上传。

例如,可以创建策略,扫描文件内容以确定是否包含匹配的敏感内容,例如身份证信息。 如果文件包含敏感内容,并且未标记为 Microsoft Purview 信息保护机密标签,则会阻止文件上传。 当文件被阻止时,你可以向用户显示一条自定义消息,提示用户标记文件以完成上传。 这样做可确保存储在云应用中的文件符合策略。

上传时阻止恶意软件

在 Defender for Cloud Apps 会话策略中将“控制文件上传(并检查)”设置为“会话控制类型”,并将“恶意软件检测”设置为“检查方法”时,条件访问应用控制会在检测到恶意软件时阻止用户实时上传文件。 使用 Microsoft 威胁情报引擎扫描文件。

可以使用活动日志中的检测到的潜在恶意软件筛选器查看标记为潜在恶意软件的文件。

还可以配置会话策略,以在下载时阻止恶意软件。

教育用户保护敏感文件

在用户违反策略时,请务必教育用户遵守组织策略。

由于每个企业都有独特的需求和策略,Defender for Cloud Apps 允许自定义策略筛选器,以及在检测到违规时向用户显示的消息。

你可以向用户提供详细的指导,例如说明如何正确标记文件,或如何注册非管理的设备以确保文件成功上传。

例如,如果用户上传的文件没有敏感度标签,则可以显示一条消息,说明该文件包含敏感内容,需要增加适当标签。 同样,如果用户尝试从非管理的设备上传文档,则可以显示一条消息,提示用户注册该设备,或说明必须注册设备的原因。

策略之间的冲突

当两个策略之间存在冲突,限制性高的策略优先。 例如:

如果用户会话的范围限定为“阻止下载”策略和“标签下载”策略,则会阻止文件下载操作。

如果用户会话的范围限定为 “阻止下载”策略和“审核下载”策略,则会阻止文件下载操作。

后续步骤

有关详细信息,请参阅:

如果遇到任何问题,我们随时提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。