评估和试点Microsoft Defender XDR安全性

适用于:

- Microsoft Defender XDR

本系列文章的工作原理

本系列旨在引导你完成端到端设置试用 XDR 环境的整个过程,以便你可以评估Microsoft Defender XDR的特性和功能,甚至可以在准备就绪时将评估环境直接推广到生产环境。

如果你不熟悉 XDR 安全性,可以浏览本系列中的 7 篇链接文章,了解解决方案有多全面。

- 如何创建环境

- 设置或了解此 Microsoft XDR 的每个技术

- 如何使用此 XDR 进行调查和响应

- 将试用环境提升到生产环境

什么是 XDR 和Microsoft Defender XDR?

XDR 安全性是网络安全的一个进步,因为它从曾经隔离并统一它们的系统中获取威胁数据,以便你可以更快地查看模式并对其执行操作。

例如,Microsoft XDR 在一个位置统一终结点 (终结点检测和响应或 EDR) 、电子邮件、应用和标识安全。

Microsoft Defender XDR是一种 eXtended 检测和响应 (XDR) 解决方案,可自动收集、关联和分析来自 Microsoft 365 环境(包括终结点、电子邮件、应用程序和标识)的信号、威胁和警报数据。 它利用 人工智能 (AI) 和自动化 来自动 停止攻击,并将受影响的资产修正为安全状态。

Microsoft 关于评估Microsoft Defender XDR安全性的建议

Microsoft 建议在 Office 365 的现有生产订阅中创建评估。 这样,你将立即获得实际见解,并可以调整设置以应对环境中的当前威胁。 获得经验并熟悉平台后,只需将每个组件(一次一个)提升到生产环境即可。

网络安全攻击的剖析

Microsoft Defender XDR是基于云的统一入侵前和违规后企业防御套件。 它跨终结点、标识、应用、电子邮件、协作应用程序及其所有数据协调 预防、 检测、 调查和 响应 。

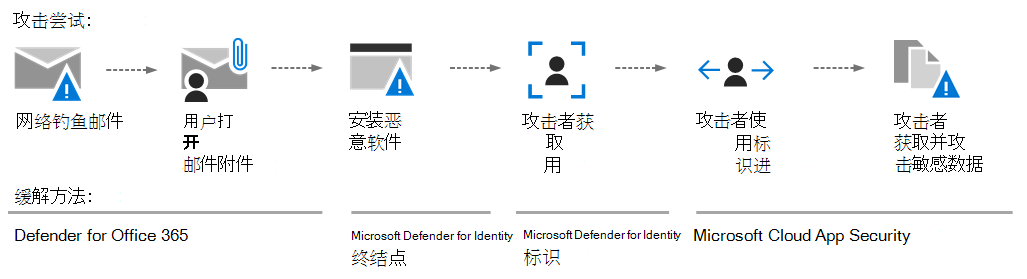

在此图中,攻击正在进行中。 网络钓鱼电子邮件到达组织中某个员工的收件箱,该员工在不知不觉中打开了电子邮件附件。 这会安装恶意软件,这会导致一系列事件,这些事件可能以敏感数据被盗告终。 但在这种情况下,Defender for Office 365正在运行。

在此图中:

- Exchange Online Protection(Microsoft Defender for Office 365的一部分)可以检测钓鱼电子邮件,并使用邮件流规则 (也称为传输规则) ,以确保它永远不会到达收件箱。

- Defender for Office 365使用安全附件来测试附件并确定它是否有害,因此用户无法操作到达的邮件,或者策略会阻止邮件到达。

- Defender for Endpoint 管理连接到公司网络的设备,并检测可能被利用的设备和网络漏洞。

- Defender for Identity 会注意到帐户的突然更改,例如权限提升或高风险横向移动。 它还报告了容易被利用的标识问题,例如不受约束的 Kerberos 委派,以供安全团队更正。

- Microsoft Defender for Cloud Apps注意到异常行为,如不可能访问、凭据访问和异常下载、文件共享或邮件转发活动,并向安全团队报告这些行为。

Microsoft Defender XDR组件保护设备、标识、数据和应用程序

Microsoft Defender XDR由这些安全技术组成,协同运行。 不需要所有这些组件就可以从 XDR 和 Microsoft Defender XDR 的功能中受益。 还可以通过使用一两个来实现收益和效率。

| 组件 | 说明 | 参考资料 |

|---|---|---|

| Microsoft Defender for Identity | Microsoft Defender for Identity使用 Active Directory 信号来识别、检测和调查针对组织的高级威胁、泄露的标识和恶意内部操作。 | 什么是 Microsoft Defender for Identity? |

| Exchange Online Protection | Exchange Online Protection是基于云的本机 SMTP 中继和筛选服务,可帮助保护组织免受垃圾邮件和恶意软件的侵害。 | Exchange Online Protection (EOP) 概述 - Office 365 |

| Microsoft Defender for Office 365 | Microsoft Defender for Office 365保护组织免受电子邮件、链接 (URL) 和协作工具构成的恶意威胁。 | Microsoft Defender for Office 365 - Office 365 |

| Microsoft Defender for Endpoint | Microsoft Defender for Endpoint是用于设备保护、漏洞后检测、自动调查和建议响应的统一平台。 | Microsoft Defender for Endpoint - Windows 安全性 |

| Microsoft Defender for Cloud Apps | Microsoft Defender for Cloud Apps是一种全面的跨 SaaS 解决方案,为云应用提供深入的可见性、强大的数据控制和增强的威胁防护。 | 什么是 Defender for Cloud Apps 许可? |

| Microsoft Entra ID 保护 | Microsoft Entra ID 保护评估来自数十亿次登录尝试的风险数据,并使用此数据评估每次登录环境的风险。 Microsoft Entra ID使用此数据来允许或阻止帐户访问,具体取决于条件访问策略的配置方式。 Microsoft Entra ID 保护与Microsoft Defender XDR分开获得许可。 它包含在 Microsoft Entra ID P2 中。 | 什么是标识保护? |

Microsoft Defender XDR体系结构

下图说明了关键Microsoft Defender XDR组件和集成的高级体系结构。 本系列文章中提供了每个 Defender 组件的详细体系结构和用例方案。

在此图中:

- Microsoft Defender XDR合并了来自所有 Defender 组件的信号,以跨域 (XDR) 提供扩展的检测和响应。 这包括统一的事件队列、用于停止攻击的自动响应、针对受入侵设备的自我修复 (、用户标识和邮箱) 、跨威胁搜寻和威胁分析。

- Microsoft Defender for Office 365 可保护你的组织免受电子邮件、链接 (URL) 和协作工具带来的恶意威胁。 它与Microsoft Defender XDR共享这些活动产生的信号。 Exchange Online Protection (EOP) 集成,可为传入电子邮件和附件提供端到端保护。

- Microsoft Defender for Identity从运行 Active Directory Federated Services (AD FS) 的服务器收集信号,并本地 Active Directory 域服务 (AD DS) 。 它使用这些信号来保护混合标识环境,包括防止黑客使用受损帐户在本地环境中的工作站之间横向移动。

- Microsoft Defender for Endpoint收集来自的信号,并保护组织使用的设备。

- Microsoft Defender for Cloud Apps从组织使用云应用时收集信号,并保护环境与这些应用之间流动的数据,包括批准的云应用和未经批准的云应用。

- Microsoft Entra ID 保护评估来自数十亿次登录尝试的风险数据,并使用此数据评估每次登录环境的风险。 Microsoft Entra ID使用此数据来允许或阻止帐户访问,具体取决于条件访问策略的配置方式。 Microsoft Entra ID 保护与Microsoft Defender XDR分开获得许可。 它包含在 Microsoft Entra ID P2 中。

Microsoft SIEM 和 SOAR 可以使用来自Microsoft Defender XDR的数据

此图中未包含的其他可选体系结构组件:

- 来自所有Microsoft Defender XDR组件的详细信号数据可以集成到 Microsoft Sentinel 中,并与其他日志记录源结合使用,以提供完整的 SIEM 和 SOAR 功能和见解。

- 有关使用 Microsoft Sentinel(将 Microsoft Defender XDR 作为 XDR 的 Azure SIEM)的详细信息,请参阅此概述文章以及 Microsoft Sentinel 和Microsoft Defender XDR集成步骤。

- 有关 Microsoft Sentinel (SOAR 的详细信息,包括 Microsoft Sentinel GitHub 存储库) 中的 playbook 链接,请阅读 本文。

Microsoft Defender XDR网络安全评估过程

Microsoft 建议按所示顺序启用 Microsoft 365 的组件:

下表描述了此图示。

| 序列号 | 步骤 | 说明 |

|---|---|---|

| 1 | 创建评估环境 | 此步骤可确保拥有Microsoft Defender XDR的试用版许可证。 |

| 2 | 启用 Defender for Identity | 查看体系结构要求,启用评估,并演练有关识别和修正不同攻击类型的教程。 |

| 3 | 启用Defender for Office 365 | 确保满足体系结构要求,启用评估,然后创建试点环境。 此组件包括Exchange Online Protection,因此你将在此处实际评估这两个组件。 |

| 4 | 启用 Defender for Endpoint | 确保满足体系结构要求,启用评估,然后创建试点环境。 |

| 5 | 启用Microsoft Defender for Cloud Apps | 确保满足体系结构要求,启用评估,然后创建试点环境。 |

| 6 | 调查并响应威胁 | 模拟攻击并开始使用事件响应功能。 |

| 7 | 将试用版提升到生产 | 逐个将 Microsoft 365 组件提升到生产环境。 |

通常建议使用此顺序,旨在根据部署和配置功能通常需要多少精力来快速利用功能的价值。 例如,配置Defender for Office 365所需的时间比在 Defender for Endpoint 中注册设备所需的时间要短。 当然,应确定组件优先级以满足业务需求,并且可以按不同的顺序启用这些组件。

转到下一步

了解和/或创建Microsoft Defender XDR评估环境

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender XDR技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈