在 2015 Skype for Business Server中禁用 TLS 1.0/1.1

本文可帮助你准备并在环境中禁用 TLS 1.0 和 1.1。 此过程需要大量的规划和准备。 在制定为组织禁用 TLS 1.0 和 1.1 的计划时,请仔细查看本文中的所有信息。 禁用 TLS 1.0/1.1 可能会影响许多外部依赖项和连接条件,因此需要进行广泛的规划和测试。

背景和范围

提供 TLS 1.0 和 1.1 禁用本地Skype for Business Server支持的主要驱动因素是支付卡行业 (PCI) 安全标准委员会和联邦信息处理标准要求。 可 在此处找到有关 PCI 要求的详细信息。 Microsoft 无法提供有关你的组织是否需要遵守这些或其他要求的指导。 必须确定是否需要在环境中禁用 TLS 1.0 和/或 1.1。

Microsoft 已 在此处制作了一份有关 TLS 的白皮书,我们还推荐此 Exchange 博客中提供的背景阅读资料。

可支持性范围

范围 是指可支持性边界。 完全测试和受支持 意味着我们完全支持并测试了对列出的产品版本禁用 TLS 1.0 和 1.1。 目前被调查 意味着:我们正在积极调查将这些产品纳入 TLS 禁用支持的范围。 范围外 意味着这些产品版本不支持禁用 TLS 1.0 或 1.1,并且不起作用,但有一定例外。

经过全面测试和支持的服务器

- Skype for Business Server 2019 CU1 17.0.2046.123 (2019 年 6 月) 或更高版本

- Skype for Business Server 2015 CU9 6.0.9319.548 (2019 年 5 月) 或更高版本,Windows Server 2012 (KB 3140245 或取代更新) 、2012 R2 或 2016。

- 就地升级Skype for Business Server 2015,CU9 6.0.9319.548 (2019 年 5 月) 或更高版本的 Windows Server 2008 R2、2012 (KB 3140245 或取代更新) 或 2012 R2。

- 此处的指南,使用 Exchange Server 2010 SP3 RU19 或更高版本交换连接和Outlook Web App

- 具有 Skype for Business Server 2015 CU6 HF2 或更高版本的 SBA (可幸存分支设备) (向供应商确认他们打包了适当的更新,并且已可用于你的设备)

- 具有 Skype for Business Server 2015 CU6 HF2 或更高版本的可幸存分支服务器 (SBS)

- 仅 Lync Server 2013 边缘角色,这是因为边缘角色不依赖于 Windows Fabric 1.0。

经过全面测试和支持的客户端

- Lync 2013 (Skype for Business) 桌面客户端、MSI 和 C2R,包括 Basic 15.0.5023.1000 或更高版本

- Skype for Business 2016 桌面客户端、MSI 16.0.4678.1000 或更高版本,包括基本版

- Skype for Business 2016 单击运行需要 2018 年 4 月汇报:

- 每月和 Semi-Annual 定向,16.0.9126.2152 或更高版本

- Semi-Annual 和延期频道,16.0.8431.2242 或更高版本

- mac 16.15 或更高版本上的Skype for Business

- 适用于 iOS 和 Android 6.19 或更高版本的Skype for Business

- Microsoft Teams 会议室 (以前称为 Skype 会议室系统 V2 SRS V2) 4.0.64.0 (2018 年 12 月) 或更高版本

- 基于 2019 年 5 月 KB4499162 (操作系统内部版本 15063.1835) 或更高版本的 Surface Hub 更新

- Skype Web App 2015 CU6 HF2 或更高版本 (随服务器)

当前正在调查

- 禁用 TLS 1.0、1.1 后,呼叫质量仪表板 (新安装,请参阅以下) *

范围外

除上述内容外,以下产品不在 TLS 1.0/1.1 禁用支持的范围内,并且无法在禁用 TLS 1.0 和 1.1 的环境中运行。 这意味着:如果仍使用范围外服务器或客户端,则必须更新或删除这些服务器或客户端,如果需要在本地Skype for Business Server部署中的任何位置禁用 TLS 1.0/1.1。

- Lync Server 2013

- Lync Server 2010

- Windows Server 2008 或更低版本

- Lync for Mac 2011

- Lync 2013 for Mobile - iOS、iPad、Android 或 Windows Phone

- Lync “MX” Windows 应用商店客户端

- Lync 会议室系统 (又名 SRSv1) 。 LRS 已于 2018 年 10 月 9 日终止支持,并且不会更新以支持 TLS 1.2。

- 所有 Lync 2010 客户端

- Lync Phone Edition - 此处更新了指南。

- 基于 2013 的 Survivable Branch Appliance (SBA) 或 Survivable Branch Server (SBS)

- 云连接器版本 (CCE)

- Windows Phone 版 Skype for Business

异常

Lync Server 2013

Lync Server 2013 依赖于 Windows Fabric 版本 1.0。 在 Lync Server 2013 的设计阶段,选择了 Windows Fabric 1.0,因为它具有引人注目的新分布式体系结构,以提供复制、高可用性和容错。 随着时间的推移,Skype for Business Server和Windows Fabric都极大地改进了此联合体系结构,并在后续版本中进行了大量重新设计。 例如,当前 Skype for Business 2015 Server 使用 Windows Fabric 3.0。

遗憾的是,Windows Fabric 1.0 不支持 TLS 1.2。但是,我们将更新 Lync Server 2013 以使用 TLS 1.2。 这将在下一个 Lync Server 2013 累积更新中推出。 我们提供 TLS 1.2 支持,以实现共存、迁移、联合和混合方案。

如果您的组织需要禁用 TLS 1.0 和 1.1,并且您当前使用 Lync Server 2013,我们建议您开始规划过程,并且您可能必须就地升级或并行迁移 (新池,将用户) 移动到 Skype for Business Server 2015 或更高版本。 或者,你可能想要加速迁移到 Skype for Business Online。

呼叫质量仪表板

本地通话质量仪表板当前在新安装期间依赖于 TLS 1.0, (首次安装到本地环境) 。 我们目前正在调查此问题,并计划在近期发布修补程序。 如果计划安装 CQD 并同时禁用 TLS 1.0,建议先完成 CQD 安装,然后继续禁用 TLS 1.0。

Skype for Business SDN 管理器

Skype for Business使用 SQL 的 SDN 管理器,数据库在新安装过程中依赖于 TLS 1.0。 如果计划使用 SQL 数据库安装 Skype for Business SDN 管理器,同时禁用 TLS 1.0,建议先完成Skype for Business SDN 管理器,然后继续禁用 TLS 1.0。 如果在安装之前禁用了 TLS 1.0,则应在将用于托管Skype for Business SDN Manager SQL 数据库的后端服务器SQL Server暂时启用 TLS 1.0。

第三方设备

在 3PIP 电话、视频会议、反向代理和负载均衡器等第三方设备上,请务必验证 TLS 1.2 可支持性,仔细测试,并在需要时联系供应商。

在边缘服务器上禁用 TLS 1.0/1.1 时的联合注意事项

必须仔细规划并考虑在边缘服务器上禁用 TLS 1.0/1.1 的影响。 禁用 TLS 1.0 和 1.1 后,你可能会发现其他组织不再能够与你的组织联合。

您可以选择在边缘服务器上保持 TLS 1.0/1.1 启用状态,以保持与未修补 (SfB 2015、Lync 2013) 或 2010 (2010) 外部系统的向后兼容性。

Microsoft 无法就 Edge 网络 (或任何网络) 是否符合 PCI 标准提供建议或建议;必须由单个公司决定。

Skype for Business Online 目前支持 TLS 1.2,因此预计不会对与联机的混合/联合身份验证产生影响。

PIC (与 Skype 使用者服务的公共 IM 连接) :我们不希望禁用 TLS 1.0/1.1 影响 Skype 连接;Microsoft PIC 网关已支持 TLS 1.2。

先决条件和流程

除上述情况外,一旦禁用 TLS 1.0 和 1.1 范围外服务器,客户端和设备将运行更长时间,或者根本无法正常运行。 这可能意味着需要暂停并等待 Microsoft 提供的更新指南。 满足所有要求并制定解决差距的计划后,请继续。

概括而言,虽然 Skype for Business Server 2019 已准备好安装过程,但 Skype for Business Server 2015 将要求安装 CU9、将先决条件更新应用于 .NET 和 SQL、部署必备注册表项,最后单独一轮 OS 配置更新 (即通过注册表文件导入) 禁用 TLS 1.0 和 1.1。 在环境中的任何服务器上禁用 TLS 1.0 和 1.1 之前,必须完成所有先决条件的安装,包括 Skype for Business Server 2015 CU6 HF2。 每个Skype for Business服务器(包括边缘角色和 SQL 后端)都需要更新。 此外,请确保所有受支持的 (范围内) 客户端已更新到所需的最低版本。 不要忘记更新管理工作站。

我们希望遵循“从内到外”的常规操作顺序来升级Skype for Business服务器。 以通常相同的方式对待控制器池、持久聊天和配对池。 此处和此处介绍了升级的顺序和方法。

高级流程

- 在配置生产服务器之前,请在实验室中测试所有步骤。

- 在每台要更新的服务器上备份并保留导出的注册表的副本。 不能在服务器之间共享注册表;它们包含基于计算机的唯一密钥。

- 将所有 Skype for Business 2015 服务器升级到 CU9 或更高版本。 对于 2019 Skype for Business Server,请升级到 CU1 或更高版本。

- 将所有必备组件安装到所有服务器。

- 部署必备注册表项。

- 确保所有范围内客户端都已更新。

- 通过注册表导入禁用 TLS 1.0 和 1.1。

- 验证工作负载是否按预期运行。

- 如果遇到问题,请进行故障排除和解决,或者

- 从步骤 2 还原注册表以重新启用 TLS 1.0 和 1.1

- 验证是否仅使用 TLS 1.2。

将必备组件安装到所有服务器

在开始在 Skype for Business Server 2015 部署的操作系统级别禁用 TLS 1.0 和 1.1 之前,需要进行大量依赖项更新。 下面是可支持 TLS 1.2 的最低版本。 在开始禁用 TLS 1.0 和 1.1 之前,在环境中每个Skype for Business服务器上部署所有必备更新。

- Skype for Business Server 2015 CU9 6.0.9319.548 (2019 年 5 月) 或更高版本

- 以下提供的注册表中启用了 SchUseStrongCrypto 的 .NET Framework 4.7 或更高版本 ()

- 必须在所有 Skype for Business 2015 服务器和后端上更新 SQL。 首先更新Enterprise Edition池 SQL 后端,然后更新其各自的 FE。

- SQL Server 2014 SP1 + CU5 或更高版本/SQL Server 2012 SP2 + CU16 或更高版本/SQL Server 2014 RTM + CU12 或更高版本/SQL Server 2014 SP2

- 2012 SQL Server SQL Server Native Client

- Microsoft ODBC Driver 11 for SQL Server 或更高版本

- SQL Server 2014 SP2 的共享管理对象

- SQL Server 2014 SP2 的 SQLSysClrTypes

按建议的操作顺序安装先决条件的基本步骤

- 将所有服务器安装Skype for Business Server CU9 更新。

- 使用更新程序将更新安装到组件。

- 根据记录的过程更新数据库。 有关 2015 Skype for Business Server,请参阅知识库3061064。

- 在继续执行任何其他更改之前,验证部署中的产品功能。

- 下载 .NET 4.7 脱机安装程序。

- 参考:.NET Framework 4.7

- 确保在前端服务器上停止Skype for Business Server 2015 服务。

- 参考: https://support.microsoft.com/help/3061064/updates-for-skype-for-business-server-2015

- 例如 (Standard Edition) :

Stop-CsWindowsService - 例如 (Enterprise Edition) :

Invoke-CsComputerFailover - 运行安装程序包。

- 重新启动服务器。

- 在所有服务器上更新 SQL Express 2014。

- 参考: https://support.microsoft.com/help/3135244/tls-1-2-support-for-microsoft-sql-server

- 下载 SQL 2014 SP2

- 将安装媒体复制到服务器上的文件夹 (例如:C:\01_2014SqlSp2)

- 确保在前端服务器上停止Skype for Business Server 2015 服务

- 例如 (Standard Edition) :

Stop-CsWindowsService - 例如 (Enterprise Edition) :

Invoke-CsComputerFailover

- 例如 (Standard Edition) :

- 打开管理员命令提示符,并升级所有已安装的组件和实例

- 示例:C:\01_2014SqlSp2\SQLServer2014SP2-KB3171021-x64-ENU.exe /qs /IAcceptSQLServerLicenseTerms /Action=Patch /AllInstances

- 更新 SQL Native Client。

- 引用: https://support.microsoft.com/help/3135244/tls-1-2-support-for-microsoft-sql-server。

- 下载自 https://www.microsoft.com/download/details.aspx?id=50402

- 确保在前端服务器上停止Skype for Business Server 2015 服务。

- 例如 (Standard Edition) :

Stop-CsWindowsServices - 例如 (Enterprise Edition) :

Invoke-CsComputerFailover

- 例如 (Standard Edition) :

- 停止安装的 SQL 实例运行

- 前:

Get-Service 'MSSQL$RTCLOCAL' | Stop-Service - 前:

Get-Service 'MSSQL$LYNCLOCAL' | Stop-Service - 仅 (标准版) :

Get-Service 'MSSQL$RTC' | Stop-Service

- 前:

- 安装该更新。

- 更新 ODBC Driver 11 for SQL Server,以包括对 TLS 1.2 (KB 3135244) 的支持。

- 下载 ODBC Driver 11 for SQL Server - Windows。

- 确保在前端服务器上停止Skype for Business Server 2015 服务。

- 标准版 (示例) :

Stop-CsWindowsService - 示例 (Enterprise Edition) :

Invoke-CsComputerFailover

- 标准版 (示例) :

- 安装该更新。

- 部署必备注册表项。

先决条件注册表项

将以下测试复制/粘贴到记事本中,重命名 TLSPreReq.reg 或所选的名称,然后导入:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"DefaultSecureProtocols"=dword:00000AA0

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"DefaultSecureProtocols"=dword:00000AA0

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

对于Enterprise Edition池的 SQL 后端,先决条件和 TLS 禁用应被视为任何 SQL 或 OS 更新;请参阅:https://learn.microsoft.com/skypeforbusiness/manage/topology/patch-or-update-a-back-end-or-standard-edition-server

虽然先决条件应用程序和 TLS 禁用步骤都可以结合使用,但我们强烈建议在操作系统级别继续禁用 TLS 1.0 和 1.1 之前应用所有先决条件。 最佳做法是通过部署所有先决条件来准备环境,验证工作负载是否按预期正常运行,然后在以后继续禁用 TLS 1.0/1.1。

通过注册表导入禁用 TLS 1.0 和 1.1

在继续执行后续步骤之前,请确保已完成所有先决条件并更新Skype for Business服务器。

将以下文本复制到记事本文件中,并将其重命名 为 TLSDisable.reg:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Cryptography\Configuration\SSL\00010002]

"Functions"="TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_RSA_WITH_AES_256_GCM_SHA384,TLS_RSA_WITH_AES_128_GCM_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA256"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL]

"AllowInsecureRenegoClients"=dword:00000000

"AllowInsecureRenegoServers"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\AES 128/128]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\AES 256/256]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\DES 56/56]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\NULL]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 128/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 40/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 56/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 56/56]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 64/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\MD5]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\SHA]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\SHA256]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\SHA384]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\SHA512]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\Diffie-Hellman]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\ECDH]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\PKCS]

"Enabled"=dword:FFFFFFFF

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server]

"DisabledByDefault"=dword:00000001

"Enabled"=dword:00000000

在要禁用 TLS 1.0 和 1.1 的每个服务器上导入 .reg 文件。 重新启动服务器。 服务恢复联机后,移动到下一个服务器。 Enterprise Edition池的方法与你对任何 OS 更新采用的方法相同。

你可能已经注意到,我们在这里所做的不仅仅是禁用 TLS 1.0 和 1.1。 我们支持密码套件重新排序 (,如上) 所示,并禁用一些较旧的弱密码。 这是我们首次在 Skype for Business Server 上正式支持 SCHANNEL 和 Crypto API 的这些更改,请务必注意,这些更改是我们目前唯一支持和测试的更改。 将来可能会考虑其他配置,但目前请不要在实现中修改注册表导入文件。

验证工作负载是否按预期运行

在环境中禁用 TLS 1.0 和 1.1 后,确保所有main工作负载都按预期运行,例如 IM & 状态、P2P 调用、企业语音等。

验证仅使用 TLS 1.2

让安全团队对Skype for Business流量执行新的审核,以确保不再使用旧协议 TLS 1.0 和 1.1。

或者,在禁用 TLS 1.0 和 TLS 1.1 后,可以使用 Internet Explorer 测试从 Skype for Business Server 2015 到 Web 服务的 TLS 连接。

- 启动 Internet Explorer。

- 选择 “工具>”“Internet 选项”。

- 选择“ 高级 ”选项卡。

- 在 “设置”下,滚动到底部。

- 验证 TLS 1.0、TLS 1.1 和 TLS 1.2 是否已启用。

- 浏览 SfB 2015 池的内部 Web 服务 URL, (应) 成功连接。

- 返回 Internet Explorer 并禁用“仅使用 TLS 1.2”选项。

- 再次浏览 SfB 2015 池的内部 Web 服务 URL, (应无法连接) 。

高级部署方案

由于在 Skype for Business Server 2015 中支持 TLS 1.2 需要一些依赖项先决条件,因此从 RTM 媒体安装将在禁用 TLS 1.0 和 1.1 的任何系统上失败。

在环境中禁用 TLS 1.0 和 1.1 后,部署新的 Standard Edition 服务器或Enterprise Edition池。

选项 1: 使用 SmartSetup。 请注意,我们将更新 SmartSetup 以容纳将来 CU 中更新的 SQL 二进制文件,并将在将来更新本文。

选项 2: (RTCLOCAL 和 LYNCLOCAL) 预安装本地 SQL 实例

将 SQL Express 2014 SP2 (SQLEXPR_x64.exe) 下载并复制到 FE 上的本地文件夹。 假设文件夹路径 <SQL_FOLDER_PATH>。

启动 PowerShell 或命令提示符并导航到 <SQL_FOLDER_PATH>。

通过运行以下命令创建 RTCLOCAL SQL 实例。 等待 SQLEXPR_x64.exe 完成,然后继续操作:

SQLEXPR_x64.exe /Q /IACCEPTSQLSERVERLICENSETERMS /UPDATEENABLED=0 /HIDECONSOLE /ACTION=Install /FEATURES=SQLEngine,Tools /INSTANCENAME=RTCLOCAL /TCPENABLED=1 /SQLSVCACCOUNT=“NT AUTHORITY\NetworkService” /SQLSYSADMINACCOUNTS=“Builtin\Administrators” /BROWSERSVCSTARTUPTYPE=“Automatic” /AGTSVCACCOUNT=“NTAUTHORITY\NetworkService” /SQLSVCSTARTUPTYPE=Automati

通过运行以下命令创建 LYNCLOCAL SQL 实例。 等待 SQLEXPR_x64.exe 完成,然后继续下一步:

SQLEXPR_x64.exe /Q /IACCEPTSQLSERVERLICENSETERMS /UPDATEENABLED=0 /HIDECONSOLE /ACTION=Install /FEATURES=SQLEngine,Tools /INSTANCENAME=LYNCLOCAL /TCPENABLED=1 /SQLSVCACCOUNT=“NT AUTHORITY\NetworkService” /SQLSYSADMINACCOUNTS=“Builtin\Administrators” /BROWSERSVCSTARTUPTYPE=“Automatic” /AGTSVCACCOUNT=“NTAUTHORITY\NetworkService” /SQLSVCSTARTUPTYPE=Automatic

运行 Skype for Business Server 2015 RTM 安装程序。

按照上述先决条件部分的剩余步骤进行操作。

选项 3: 还可以手动替换本地安装媒体目录中的二进制文件,如下所示:

- 安装Skype for Business Server的先决条件

- 安装 .NET 4.7:

- 注意:我们首先在 Skype for Business Server 2015 CU5 (6.0.9319.281) 引入了对 .NET 4.7 的支持。 因此,在后续步骤中,我们将在安装main之前更新核心组件。

- 下载: https://dotnet.microsoft.com/download/dotnet-framework/net47。

- 参考:应在Skype for Business Server 2015 部署之前安装的软件

- 复制 ISO 文件/文件夹:

- 附加 Skype for Business Server 2015 ISO 后,在 文件资源管理器 中打开它作为 (例如:D:) 附加的驱动器的根目录。

- 将所有文件夹和文件复制到本地磁盘上的文件夹 (例如:C:\SkypeForBusiness2015ISO) 。

- 注意: 在安装组件之前,需要更新某些文件以支持 TLS 1.2。

- 替换 MSI/EXE 包:

- 替换本地计算机上安装媒体的 /Setup/amd64/ 文件夹中的现有 MSI 和 EXE 包。

- SQL 2014 SP2 Express: https://www.microsoft.com/download/details.aspx?id=53167

- 在本地计算机上重命名为 SQLEXPR_x64,并替换安装媒体的 Setup/amd64/ 文件夹中的现有文件。

- SQL Native Client: https://www.microsoft.com/download/details.aspx?id=50402

- 注意: 如有必要,请重命名它以 sqlncli.msi,然后替换安装媒体的 Setup/amd64/ 文件夹中存在的现有文件。

- SQL 管理对象: https://www.microsoft.com/download/details.aspx?id=53164

- 注意: 功能包将包含许多可下载的项目。 选择仅下载 SharedManagementObjects.msi。

- 注意: 替换安装媒体的 Setup/amd64/ 文件夹中的现有文件。

- SQL CLR 类型: https://www.microsoft.com/download/details.aspx?id=53164

- 注意: 功能包将包含许多可下载的项目。 选择仅下载 CQLSysClrTypes.msi

- 注意:替换安装媒体的 Setup/amd64/ 文件夹中的现有文件。

- 安装核心组件:

- 从安装媒体的 Setup/amd64/ 文件夹中运行 Setup.exe。 按照说明安装核心组件

- 关闭核心组件。

- 更新核心组件:

- 下载Skype for Business更新安装程序。

- 运行安装程序以更新核心组件并安装性能计数器。

- 注意: 自 CU6HF2 发布起,自动更新功能目前最多只能安装 CU6。 因此,必须单独运行更新程序才能将核心组件更新到 6.0.9319.516。

- 参考: https://support.microsoft.com/help/3061064/updates-for-skype-for-business-server-2015

- 安装管理工具 (可选) :

- 这将使用更新的文件安装 Microsoft SQL Server 2012 Native Client、SQL Server 2014 管理对象 (x64) ,以及 microsoft System CLR Types for SQL Server 2014 (x64) 。 此外,Skype for Business Server 2015 拓扑生成器和控制面板将在本地计算机上可用。

- 安装本地配置存储 (步骤 1) :

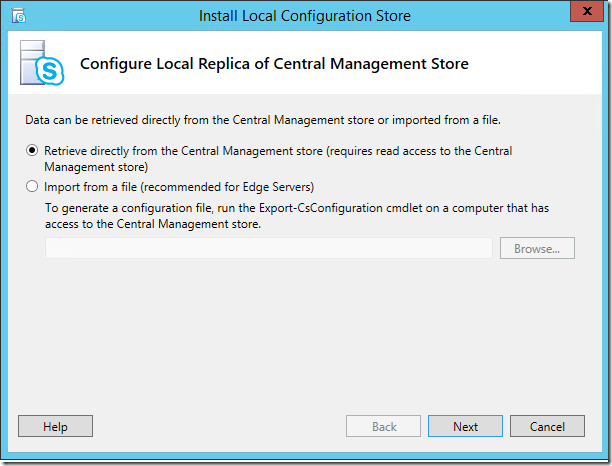

- 打开部署向导,单击“安装或更新Skype for Business Server系统”,然后单击“步骤 1:安装本地配置存储”中的“运行”。

- 在“安装本地配置存储区”对话框中单击“下一步”。

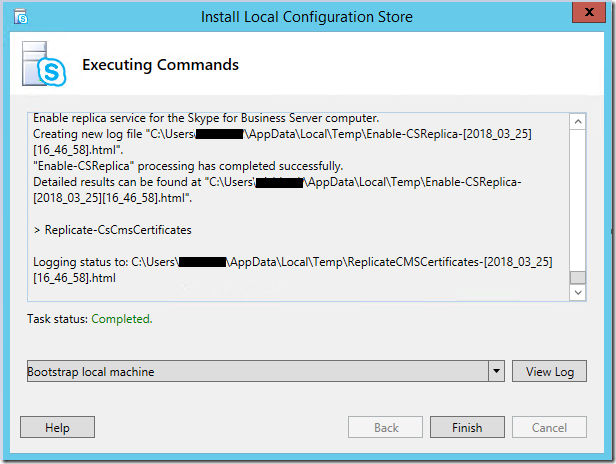

- 查看结果,并确保“任务状态”为“已完成”。 单击“ 查看日志”查看生成的日志文件。

- 单击“完成”。

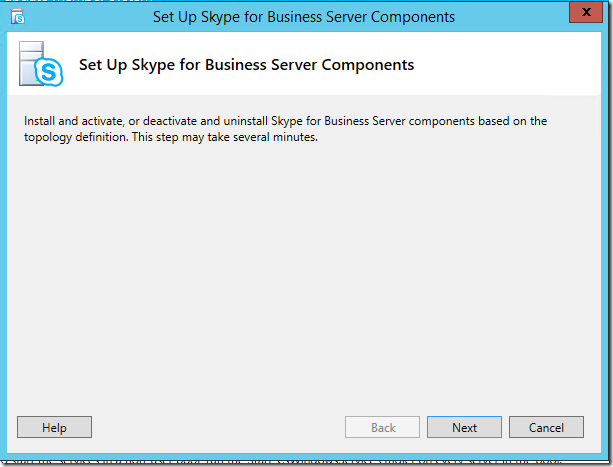

- 设置或删除Skype for Business Server组件 (步骤 2) :

- 打开部署向导,单击“安装或更新Skype for Business Server系统”,然后单击“步骤 2:设置或删除Skype for Business Server组件”中的“运行”

- 在“设置Skype for Business Server组件”对话框中单击“下一步”。

- 使用“查看日志”查看日志,并验证设置是否已完成,没有出现问题。

- 单击“完成”。

- 根据需要继续其他安装和配置, (此时可以恢复正常安装过程) 。