什麼是 Microsoft Entra Privileged Identity Management?

Privileged Identity Management (PIM) 是 Microsoft Entra ID 中的一項服務,可讓您管理、控制和監視組織內重要資源的存取權。 這些資源包括 Microsoft Entra ID、Azure 與其他 Microsoft Online Services (例如 Microsoft 365 或 Microsoft Intune) 中的資源。 下列影片說明重要的 PIM 概念和功能。

使用原因

組織想要將可存取安全資訊或資源的人員數目降到最低,因為這樣可減少的機會

- 惡意執行者取得存取權

- 授權的用戶無意中影響敏感性資源

不過,使用者仍然需要在 Microsoft Entra ID、Azure、Microsoft 365 或 SaaS 應用程式中執行特殊權限作業。 組織可以將 Azure 和 Microsoft Entra 資源的 Just-In-Time 特殊權限存取權提供給使用者,而且可利用其特殊權限存取權監督這些使用者正在執行的操作。

授權需求

使用 Privileged Identity Management 需要授權。 如需授權的詳細資訊,請參閱 Microsoft Entra ID 控管 授權基本概念 。

用途

Privileged Identity Management 提供以時間為基礎和以核准為基礎的角色啟用,可降低因重要資源上有過多、不必要或誤用的存取權限而帶來的風險。 以下是 Privileged Identity Management 的一些重要功能:

- 提供 Microsoft Entra ID 和 Azure 資源的 Just-In-Time 特殊存取權限

- 使用開始和結束日期指派有時限的資源存取權

- 需要核准才能啟用特殊權限角色

- 強制執行 多重要素驗證 以啟用任何角色

- 使用理由來了解使用者啟用的原因

- 在啟用特殊權限角色時獲得通知

- 進行存取權檢閱以確保使用者仍然需要角色

- 下載稽核記錄以供內部或外部稽核

- 預防移除最後的使用中全域管理員和特殊權限角色管理員角色指派

有何用途?

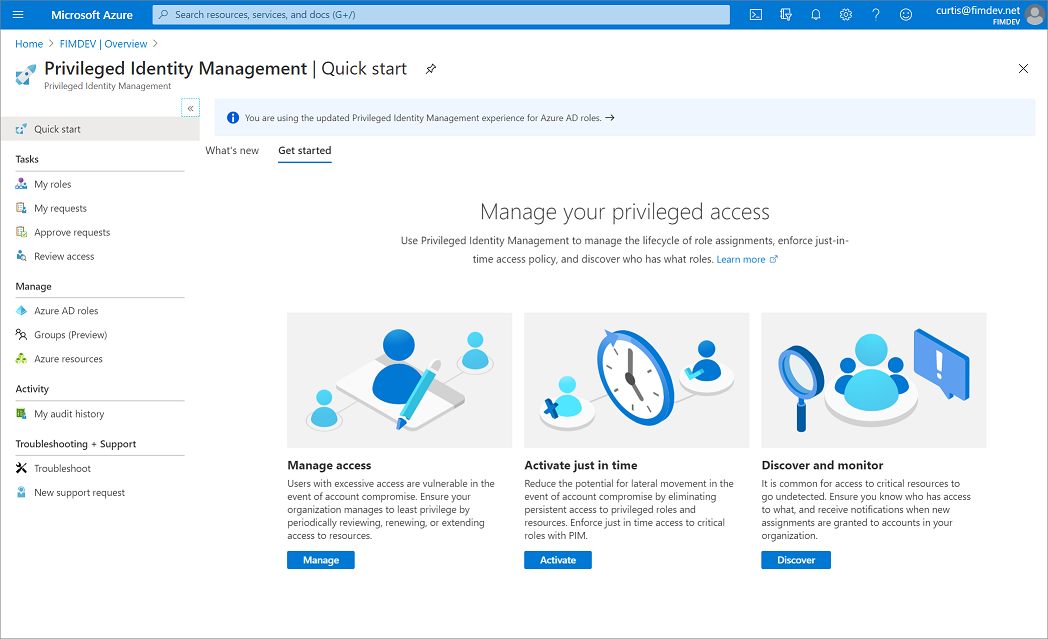

設定 Privileged Identity Management 之後,您會在左側導覽功能表中看到 [工作]、 [管理] 和 [活動] 選項。 身為系統管理員,您可以選擇管理 Microsoft Entra 角色、管理 Azure 資源角色或群組 PIM 等選項。 當您選擇想要管理的內容後,您會看到適當的選項組。

誰能做什麼?

對於 Privileged Identity Management 中的 Microsoft Entra 角色,只有具備特殊權限角色管理員或全域管理員角色的使用者可以管理其他管理員的指派。 全域管理員、安全性管理員、全域讀者和安全性讀者也可以檢視 Privileged Identity Management 中的 Microsoft Entra 角色指派。

對於 Privileged Identity Management 中的 Azure 資源角色,只有訂用帳戶管理員、資源擁有者或資源使用者存取權管理員可以管理其他管理員的指派。 根據預設,身為特殊權限角色管理員、安全性管理員或安全性讀者的使用者沒有權限檢視 Privileged Identity Management 中的 Azure 資源角色指派。

詞彙

若要進一步了解 Privileged Identity Management 及其文件,您應該檢閱下列條款。

| 詞彙或概念 | 角色指派類別 | 描述 |

|---|---|---|

| 資格 | 類型 | 需要使用者執行一或多個動作才能使用角色的角色指派。 如果使用者已獲得角色的資格,即表示他們可以在需要執行特殊權限工作時啟用該角色。 具有永久角色指派與合格角色指派的人員存取權沒有任何差異。 唯一的差別在於,有些人一直不需要該存取權。 |

| 作用中 | 類型 | 不需要使用者執行任何動作才能使用角色的角色指派。 指派為作用中的使用者具有指派給角色的許可權。 |

| 啟動 | 執行一或多個動作的程式,以使用使用者符合資格的角色。 動作可能包括執行多重要素驗證 (MFA) 檢查、提供業務理由,或向指定的核准者要求核准。 | |

| 已指派 | 州/省 | 具有作用中角色指派的使用者。 |

| 啟動 | 州/省 | 具有合格角色指派的使用者、執行動作以啟動角色,且目前為作用中。 啟用之後,使用者就可以在需要再次啟用之前,先使用角色一段預先設定的時間。 |

| 永久合格 | 期間 | 使用者一律有資格啟用角色的角色指派。 |

| 永久使用中 | 期間 | 角色指派,使用者一律可以使用角色,而不需要執行任何動作。 |

| 符合時間限制的資格 | 期間 | 角色指派,其中用戶有資格只在開始和結束日期內啟用角色。 |

| 時間系結作用中 | 期間 | 角色指派,使用者只能在開始和結束日期內使用該角色。 |

| Just-In-Time (JIT) 存取 | 使用者會收到執行特殊許可權工作的暫時許可權模型,可防止惡意或未經授權的用戶在許可權過期后取得存取權。 只有在使用者需要存取時,才會授與存取權。 | |

| 最低許可權存取原則 | 建議的安全性做法,其中每位使用者只提供完成其授權執行工作所需的最低許可權。 這種做法會將全域管理員的數目降到最低,並改為針對特定案例使用特定的系統管理員角色。 |

角色指派概觀

PIM 角色指派可讓您安全地授權存取組織中的資源。 這個章節描述指派流程。 其中包括將角色指派給成員、啟用指派、核准或拒絕要求、延長和更新指派。

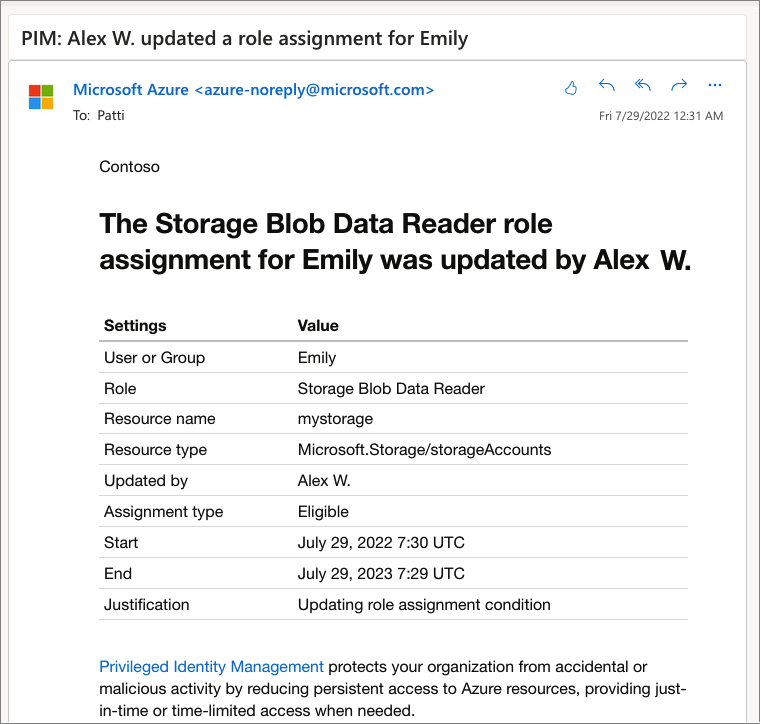

PIM 會透過傳送您和其他參與者 電子郵件通知來通知您。 這些電子郵件還可能包含相關工作的連結,例如啟用、核准或拒絕要求。

下列螢幕擷取畫面顯示 PIM 傳送的電子郵件訊息。 電子郵件通知帕蒂,亞歷克斯更新了艾米莉的角色指派。

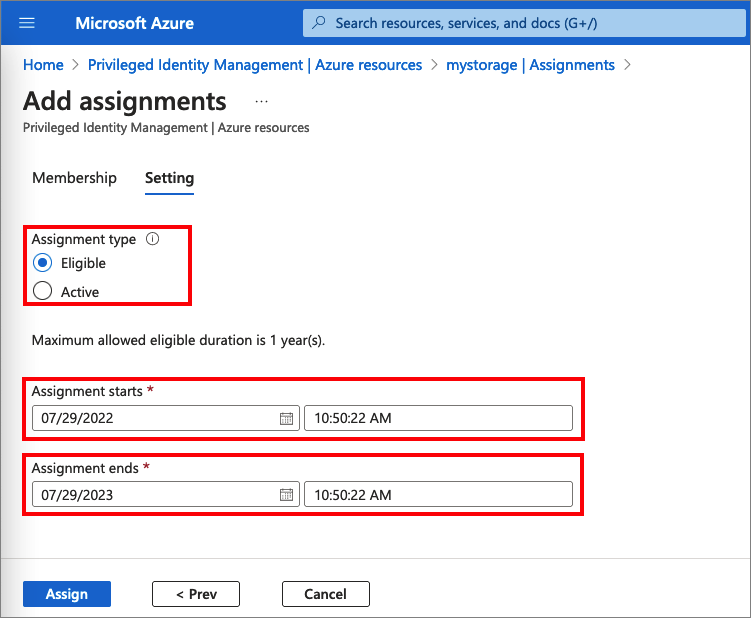

指派

指派流程從將角色指派給成員開始。 為了授與資源的存取權,系統管理員會將角色指派給使用者、群組、服務主體或受控身分識別。 指派包含下列資料:

- 指派角色的成員或擁有者。

- 指派的範圍。 範圍會將指派的角色限制為一組特定的資源。

- 指派的類型

- 符合資格的指派會要求角色成員先執行某個動作才能使用此角色。 動作可能包含啟用或向指定的核准者要求核准。

- 使用中指派不要求成員執行任何動作,即可使用角色。 指派為使用中的成員會具有指派給角色的權限。

- 指派的持續時間,使用開始和結束日期或永久。 對於合格指派,成員可以在開始和結束日期期間啟用或要求核准。 對於使用中指派,成員可以在這段期間內使用指派角色。

下列螢幕擷取畫面顯示管理員如何指派角色給成員。

如需詳細資訊,請參閱下列文章: 指派 Microsoft Entra 角色、 指派 Azure 資源角色,以及 指派 PIM 的群組資格

啟動

如果使用者已符合角色的資格,則必須先啟用角色指派,才能使用角色。 若要啟用角色,使用者需要在期限 (由管理員設定) 內選取具體的啟用持續時間,以及啟用要求的原因。

以下螢幕擷取畫面顯示成員如何在有限的時間內啟動其角色。

如果角色需要 核准 才能啟用,用戶瀏覽器右上角會出現通知,告知他們要求擱置核准。 如果不需要核准,成員就可以開始使用角色。

如需詳細資訊,請參閱下列文章: 啟用 Microsoft Entra 角色、 啟用我的 Azure 資源角色,以及 啟用群組角色的 PIM

核准或拒絕

當角色要求等待核准時,委派核准者會收到電子郵件通知。 核准者可以在 PIM 中檢視、核准或拒絕這些擱置的要求。 要求核准之後,成員就可以開始使用角色。 例如,如果使用者或群組已獲指派資源群組的參與者角色,他們就能夠管理該特定資源群組。

如需詳細資訊,請參閱下列文章: 核准或拒絕 Microsoft Entra 角色的要求、 核准或拒絕 Azure 資源角色的要求,以及 核准群組 PIM 的啟用要求

延長和更新指派

當管理員設定有時限的擁有者或成員指派後,您第一個想問的問題可能是指派過期時該怎麼辦? 在這個新版本中,我們針對這種案例提供了兩個選項:

- 延長 – 當角色指派接近到期時,使用者可以使用特殊權限身分識別要求角色指派延期

- 更新 – 當角色指派已過期時,使用者可以使用特殊權限身分識別要求更新角色指派

這兩個使用者起始的動作都需要全域管理員或特殊權限角色管理員的核准。 系統管理員不需要負責管理指派到期的工作。 您只需等到延期或更新要求抵達,就能直接核准或拒絕。

如需詳細資訊,請參閱下列文章: 擴充或更新 Microsoft Entra 角色指派、 擴充或更新 Azure 資源角色指派,以及 擴充或更新群組指派的 PIM

案例

特殊權限身分識別管理支援以下案例:

特殊權限角色管理員權限

- 啟用特定角色的核准

- 指定核准者、使用者或群組來核准要求

- 檢視所有特殊權限角色的要求和核准歷史記錄

核准者權限

- 檢視等待的核准(要求)

- 核准或拒絕角色提高權限要求 (單個和大量)

- 提供我核准或拒絕的理由

符合資格的角色使用者權限

- 要求啟用需要核准的角色

- 檢視您的啟用要求的狀態

- 如果已核准啟用,請在 Microsoft Entra ID 中完成您的工作

Microsoft Graph API

您可以透過下列 Microsoft Graph API 以程式設計的方式使用 Privileged Identity Management: