限制密碼使用

現今大部分的計算機系統都會利用使用者認證作為安全性的基礎,讓它們相依於可重複使用的使用者建立密碼。 這會導致密碼也成為帳戶入侵和數據外洩最常見的原因。 在此範例中,密碼可以透過網路釣魚或密碼噴噴攻擊) 來攔截傳輸或遭竊伺服器 (,並遭入侵以取得用戶帳戶的存取權。

為了改善安全性和帳戶保護,HoloLens 2 能夠啟用強式硬體支援的「無密碼」認證, (包括裝置登入的 Windows Hello) ,提供 Microsoft 雲端的順暢存取。

從另一部裝置登入

HoloLens 2 在初始裝置設定和使用者登入期間提供 Microsoft Entra ID 工作帳戶的遠端裝置登入選項,以減少輸入複雜密碼的需求,並將密碼的需求降到最低。 使用智慧卡進行驗證的使用者和組織,在 HoloLens 2 等裝置上使用這些認證時,很難使用,而且組織通常會開發複雜的系統和昂貴的程式來解決問題。 若要解決此問題,Microsoft Entra ID 針對無密碼登入 HoloLens 2 提供兩個選項。

第一個驗證方法依賴 Microsoft Authenticator 應用程式中的新功能,以提供密鑰型驗證,讓使用者認證系結至裝置。 系統管理員在租用戶上啟用之後,使用者將會在 HoloLens 裝置設定期間顯示訊息,告知他們點選其應用程式上的號碼。 然後,他們必須符合其驗證器應用程式上的號碼,選擇 [核准],提供其 PIN 或生物特徵辨識,並完成其 HoloLens 設定的驗證,才能繼續。 這會在 無密碼登入中詳細說明。

第二個是使用者直覺的裝置程序代碼流程,不需要任何其他基礎結構。 此遠端登入行為依賴另一個支援組織慣用驗證機制的受信任裝置,而且完成時,令牌會發行回 HoloLens 以完成登入或裝置設定。 此流程中的步驟如下:

- 在 OOBE 上瀏覽初始裝置設定或登入流程的用戶會顯示「從另一部裝置登入」連結,並點選它。 這會起始遠端登入會話。

- 接著會顯示輪詢頁面,其中包含指向 Microsoft Entra ID 安全令牌服務 (STS) 裝置驗證端點的簡短 URI https://microsoft.com/devicelogin () 。 使用者也會看到一次性程式代碼,此程式代碼會在雲端中安全地產生,且存留期上限為15分鐘。 除了產生程式代碼之外,Microsoft Entra ID 也會在上一個步驟中起始遠端登錄要求時建立加密的會話,同時使用URI和程式碼來核准遠端登入要求。

- 然後,使用者會流覽至另一部裝置的 URI,並提示輸入在其 HoloLens 2 裝置上顯示的程式代碼。

- 一旦使用者輸入程式碼,Microsoft Entra STS 會顯示一個頁面,指出觸發遠端登錄要求並要求產生程式碼的使用者 HoloLens 2 裝置。 然後,系統會提示使用者確認以防止任何網路釣魚攻擊。

- 如果使用者選擇繼續登入顯示的「應用程式」,Microsoft Entra STS 會提示使用者輸入其認證。 成功驗證時,Microsoft Entra STS 會將快取的遠端會話更新為「已核准」以及授權碼。

- 最後,使用者 HoloLens 2 裝置上的輪詢頁面會收到來自 Microsoft Entra ID 的「已授權」回應,並繼續進行驗證用戶程式代碼、其相關聯的預存授權碼,並視要求完成裝置設定而產生OAuth令牌。 建立的驗證令牌有效期為 1 小時,且重新整理令牌的存留期為 90 天。

此流程中使用的程式代碼產生和加密演算法都符合 FIPS 規範,不過,HoloLens 2 目前並未經過 FIPS 認證。 HoloLens 2 裝置會利用 TPM 來保護裝置金鑰,並使用受硬體保護的密鑰來加密使用者驗證之後產生的令牌。 有關 HoloLens 2 令牌安全性的詳細資訊,請參閱什麼是主要重新整理令牌 (PRT) 。

使用 Windows Hello的裝置登入

Windows Hello 提供直接內建於操作系統中的無密碼選項,可讓使用者使用 Iris 或 PIN 登入裝置。 PIN 一律可作為認證,而且需要裝置設定,而鳶尾花是選擇性的,而且可能會略過。 使用者可以使用其個人 Microsoft 帳戶或 Microsoft Entra ID 工作帳戶登入 HoloLens 裝置,而不需輸入密碼。 這類選項可讓使用者快速、安全地存取其完整的 Windows 體驗、應用程式、數據、網站和服務。 Microsoft 對於無密碼體驗的策略詳述於此處。

建立 Windows Hello 認證時,它會建立與識別提供者的信任關係,並建立非對稱密鑰組以進行驗證。 Windows Hello 手勢 (,例如鳶尾花或 PIN) 提供 entropy 來解密裝置的受信任平臺模組 (TPM) 晶片所支援的私鑰。 然後,此私鑰會用來簽署傳送至驗證伺服器的要求,並在驗證成功時授與使用者對其郵件、圖片和其他帳戶設定的存取權。

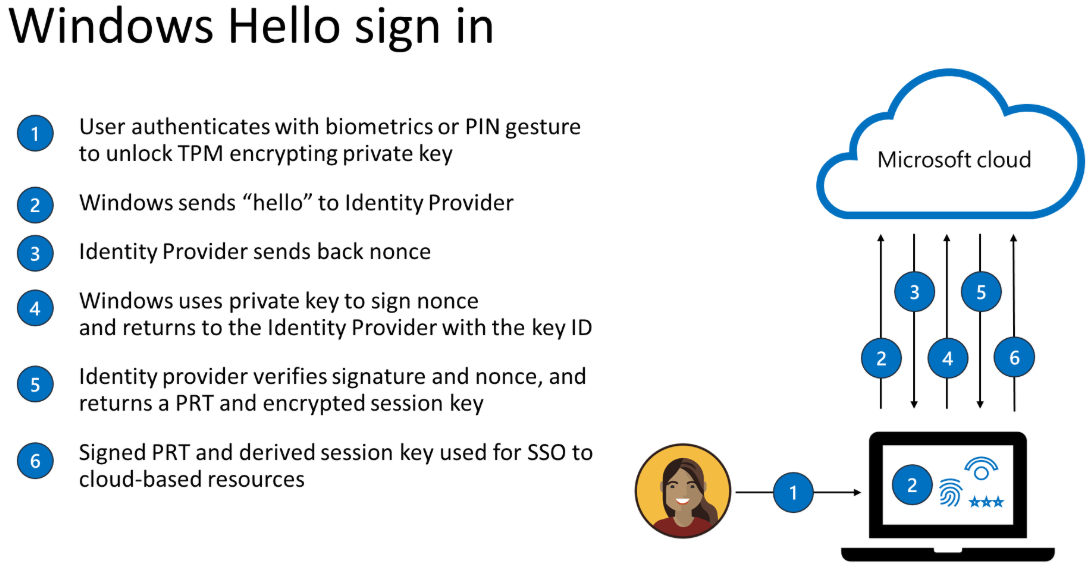

如需詳細資訊,請參閱下列資訊圖:

在上圖中,請注意,nonce 代表「一次數位」,而且是隨機或半隨機產生的數位。 設定 Windows Hello 生物特徵辨識或 PIN 認證之後,它永遠不會離開布建裝置。 即使使用者的 Windows Hello PIN 遭竊,例如透過網路釣魚攻擊,也不會使用用戶實體裝置。

為了提高安全性,Windows Hello 認證受到信任平臺模組 (TPM) 保護,讓認證防竄改,並加上防毒防護,以防止暴露在多個不正確的專案,以及惡意軟體防護。 如需單一 Sign-On (SSO) 的詳細資訊,請參閱 SSO 方法的概觀。

鳶尾花驗證會回復到 PIN。 若要在裝置上設定新的 PIN (強驗證器) ,使用者最近必須經過 多重要素驗證 (MFA) 才能完成此程式。

使用 Web 帳戶管理員單一登錄

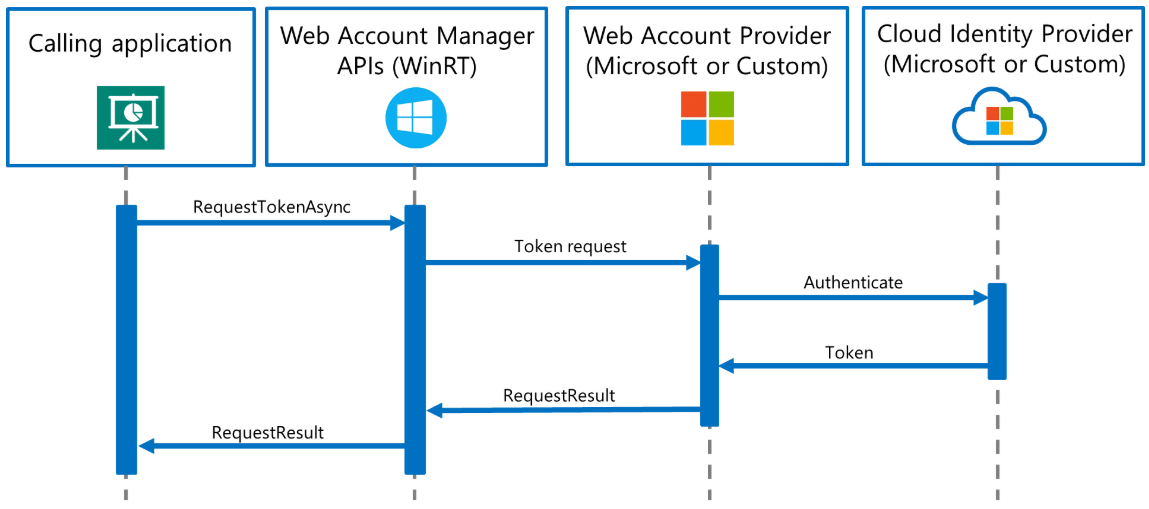

單一登錄 (SSO) 可讓無密碼的使用者使用使用者的個人帳戶或其公司或學校帳戶登入裝置。 用戶會自動透過 Web 帳戶管理員 API 在所有整合式應用程式和服務上獲得 SSO 授權。

透過一個應用程式新增身分識別之後,就可以使用系統層級整合來取得所有應用程式和服務的使用者同意。 這可大幅降低應用程式登入負擔,併為使用者提供順暢的身分識別體驗。

如需實作 Web 帳戶管理員 API 的詳細資訊,請移至 實作 Web 帳戶管理員 API。

對於具有特製化驗證需求的應用程式套件,Web 帳戶管理員 (WAM) 架構可延伸至自定義識別提供者。 使用者可以從 Microsoft Store 下載自定義身分識別提供者,封裝為 通用 Windows 平台 (UWP) 應用程式,以在該識別提供者整合的其他應用程式上啟用 SSO。

如需實作自定義 WAM 識別提供者的詳細資訊,請參閱 自定義 WAM 識別提供者 API 參考。

Windows Hello 和 FIDO2 使用 WebAuthn 登入

HoloLens 2 可以採用無密碼的使用者認證 (,例如 Windows Hello 或 FIDO2 安全性金鑰,) 透過 Microsoft Edge 安全地登入網頁,以及支援 WebAuthn 的網站。 FIDO2 可讓使用者認證利用標準型裝置進行驗證,以 線上服務。

如同 Windows Hello,當使用者建立並註冊 FIDO2 認證時,裝置 (HoloLens 2 或 FIDO2 安全性密鑰) ,會在裝置上產生私鑰和公鑰。 私鑰會安全地儲存在裝置上,而且只能在使用生物特徵辨識或 PIN 等本機手勢解除鎖定之後使用。 儲存私鑰時,公鑰會傳送至雲端中的 Microsoft 帳戶系統,並向相關聯的使用者帳戶註冊。

使用 MSA 和 Microsoft Entra 帳戶登入之後,系統會將產生的數位或數據變數傳送至 HoloLens 2 或 FIDO2 裝置。 HoloLens 2 或裝置會使用私鑰來簽署識別。 簽署的識別和元數據會傳回 Microsoft 帳戶系統,並使用公鑰進行驗證。

Windows Hello 和 FIDO2 裝置會根據 HoloLens 裝置實作認證,特別是內建的受信任平台模組安全記憶體保護區。 TPM 記憶體保護區會儲存私鑰,而且需要生物特徵辨識或 PIN 才能解除鎖定。 同樣地,FIDO2 安全性密鑰是小型外部裝置,內建安全記憶體保護區可儲存私鑰,且需要生物特徵辨識或 PIN 才能解除鎖定。

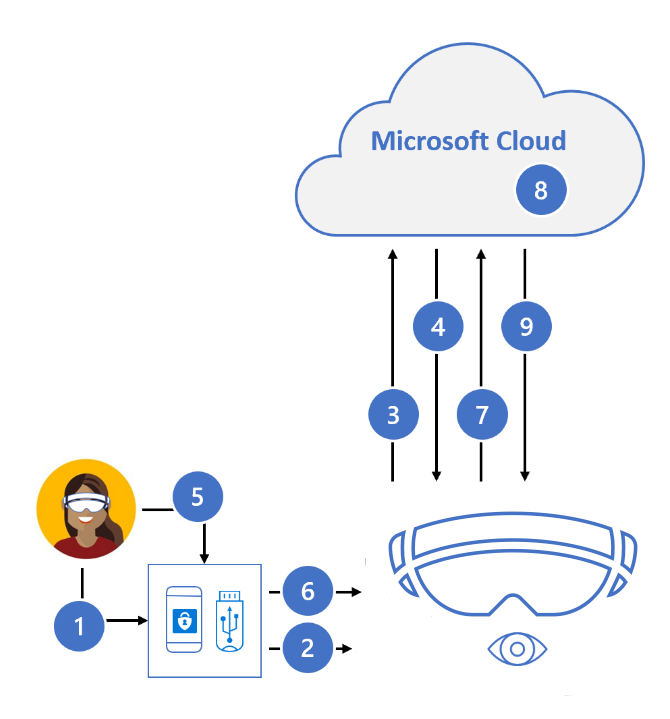

這兩個選項都會在一個步驟中提供雙因素驗證,需要已註冊的裝置和生物特徵辨識或 PIN 才能成功登入。 如需詳細資訊,請參閱使用 FIDO2 安全性密鑰圖形和程式的強式驗證,如下所示。

使用 FIDO2 安全性金鑰進行強式驗證

- 用戶會將 FIDO2 安全性金鑰插入 HoloLens 2

- Windows 會偵測 FIDO2 安全性金鑰

- HoloLens 傳送驗證要求

- Microsoft Entra ID 傳回 nonce

- 使用者完成手勢,以解除鎖定安全性密鑰安全記憶體保護區中的私鑰存放區

- FIDO2 安全性金鑰會使用私鑰簽署 nonce

- 具有已簽署 nonce 的 PRT 令牌要求會傳送至 Microsoft Entra ID

- Microsoft Entra ID 驗證 FIDO 金鑰

- Microsoft Entra ID 會傳回 PRT 和 TGT,以啟用資源的存取權

MSA 和 Microsoft Entra ID 是第一個信賴憑證者,可藉由實作 WebAuthn 來支援無密碼驗證。

如需搭配應用程式和/或 SDK 使用 WebAuthn 的詳細資訊,請移至 WebAuthn API 以取得 Windows 10 上的無密碼驗證。

HoloLens 2 支援實作以規格並滿足 Microsoft Entra 無密碼登入上所列需求的 FIDO2 安全性裝置 - 應支援 FIDO2 安全性密鑰。 透過 23H2 版本,NFC 讀取器可用來讀取 FIDO2 安全性密鑰,要求用戶點選其安全性徽章兩次登入。

支援 NFC 讀取器

HoloLens 的 23H2 版本包含使用者利用 NFC 讀取器的能力。 使用USB-C NFC 讀取器,HoloLens 2裝置可以與 Azure AD 支援的 NFC FIDO2 卡整合。 對於清理空間環境中的使用者,或標識符徽章包含 FIDO 技術的使用者,此方法可以啟用 HoloLens 登入的「點選 & PIN」體驗。 這項功能可讓使用者更快速地登入體驗。

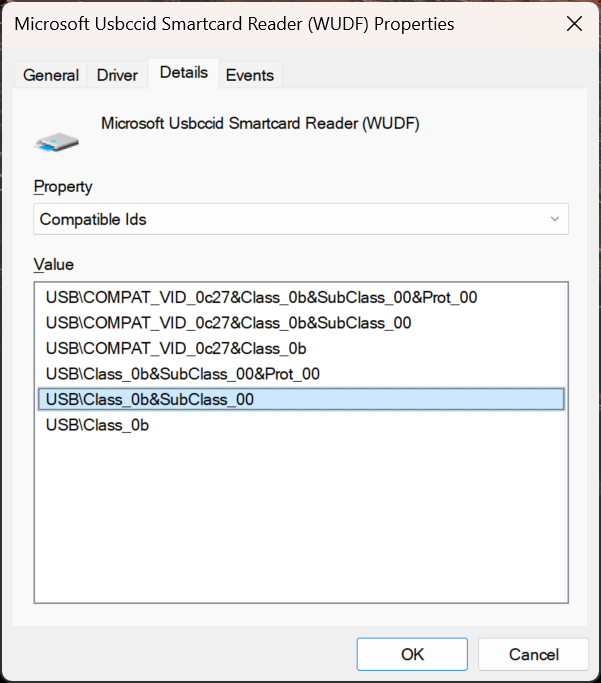

USB NFC 讀取器支援

支援 USB-CCID (晶片卡介面裝置) 與 USB 基類 '0B' 和子類別 '00' 相容的 NFC FIDO2 讀取器。 如需 USB CCID 裝置 Microsoft 類別驅動程式的詳細資訊,請參閱 適用於 USB CCID 的 Microsoft 類別驅動程式 。 若要判斷 NFC 讀取器是否與 HoloLens 相容,您可以參考閱讀程式製造商所提供的檔,或使用電腦上的 裝置管理員,如下所示:

- 將USB NFC讀取器插入 Windows 電腦。

- 在 裝置管理員 中,找出讀取器裝置,然後以滑鼠右鍵按兩下它,然後選取 [屬性]。

- 在 [詳細數據] 索引標籤中,選取 [兼容標識符] 屬性,並檢查 “USB\Class_0b&SubClass_00” 是否位於清單中。

注意

如果 USB NFC 讀取器在 Windows Desktop 上使用收件匣 CCID 驅動程式,則相同的讀取器應該與 HoloLens 2 相容。 如果讀取器需要從 Windows Update 或透過手動驅動程式安裝) (第三方驅動程式,則讀取器與 HoloLens 2 不相容。

無論您是登入之前使用的裝置或新裝置,請遵循下列步驟來使用NFC 讀取器登入:

從 [其他使用者] 畫面中,輸入 FIDO 金鑰/點選讀取器的 NFC 金鑰。

輸入 FIDO PIN。

按 FIDO 鍵上的按鈕/再次點選 NFC 鍵對讀取器。

裝置會登入。

a. 注意:如果使用者是裝置的新手,則會顯示 [單一生物特徵辨識洩漏畫面]。

[開始] 功能表隨即出現。

注意

HoloLens 2 的 NFC 讀取器支援僅支援 FIDO2 登入的 NFC CTAP。 沒有計劃提供與 Windows Desktop 相同的智慧卡 WinRT API 支援層級。 這是因為智慧卡 WinRT API 的變化。 此外,與桌面版本相比,用於 HoloLens 2 的 SCard API 的功能比桌面版本少一些,而且某些讀取器類型和功能可能不受支援。

本機帳戶

您可以針對離線模式部署設定單一本機帳戶。 默認不會啟用本機帳戶,而且必須在裝置佈建期間設定。 他們必須使用密碼登入,而且不支援替代的驗證方法 (,例如 Windows Hello 企業版 或 Windows Hello) 。

如需 HoloLens 使用者帳戶的詳細資訊,請參閱 HoloLens 身分識別。

IT 系統管理員會透過 AllowMicrosoftAccountConnection,調整是否允許使用者使用 MSA 帳戶進行非電子郵件相關的連線驗證和服務。 如需密碼設定原則、閑置原則和鎖定畫面原則,請參閱 裝置鎖定。

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: