Windows Hello 企業版 驗證

Windows Hello 企業版 驗證是無密碼的雙因素驗證。 使用 Windows Hello 企業版 驗證提供方便的登入體驗,可驗證使用者 Microsoft Entra ID 和 Active Directory 資源。

Microsoft Entra 加入的裝置會在登入期間向 Microsoft Entra ID 進行驗證,也可以選擇性地向 Active Directory 進行驗證。 Microsoft Entra 混合式加入裝置在登入期間向 Active Directory 進行驗證,並在背景中向 Microsoft Entra ID 驗證。

Microsoft Entra 將驗證加入 Microsoft Entra ID

注意

所有 Microsoft Entra 加入的裝置都會向 Windows Hello 企業版 進行驗證,以 Microsoft Entra ID 相同的方式。 Windows Hello 企業版 信任類型只會影響裝置對內部部署 AD 的驗證方式。

| 階段 | 描述 |

|---|---|

| A | 驗證會在使用者關閉鎖定畫面時開始,這會觸發 Winlogon 以顯示 Windows Hello 企業版 認證提供者。 使用者 (PIN 或生物特徵辨識) 提供其 Windows Hello 手勢。 認證提供者會封裝這些認證,並將其傳回 Winlogon。 Winlogon 會將收集到的認證傳遞給 lsass。 Lsass 會將收集到的認證傳遞給雲端驗證安全性支援提供者,稱為雲端 AP 提供者。 |

| B | 雲端 AP 提供者會向 Microsoft Entra ID 要求 nonce。 Microsoft Entra ID 會傳回 nonce。 雲端 AP 提供者會使用使用者的私鑰簽署 nonce,並將已簽署的 nonce 傳回給 Microsoft Entra ID。 |

| C | Microsoft Entra ID 會使用使用者安全註冊的公鑰,針對 nonce 簽章來驗證已簽署的 nonce。 Microsoft Entra ID 然後驗證傳回的帶正負號的 nonce,並建立具有會話密鑰的 PRT,該金鑰會加密至裝置的傳輸密鑰,並將其傳回給雲端 AP 提供者。 |

| D | 雲端 AP 提供者會收到具有會話金鑰的加密 PRT。 雲端 AP 提供者會使用裝置的私人傳輸金鑰來解密會話密鑰,並使用裝置的 TPM 來保護會話密鑰。 |

| E | 雲端AP提供者會將成功的驗證回應傳回給 lsass。 Lsass 會快取 PRT,並通知 Winlogon 驗證成功。 Winlogon 會建立登入工作階段、載入使用者的配置檔,並啟動 explorer.exe。 |

Microsoft Entra 使用雲端 Kerberos 信任將驗證加入 Active Directory

| 階段 | 描述 |

|---|---|

| A | 從已加入 Microsoft Entra 裝置向 Active Directory 進行驗證開始,使用者會先嘗試使用需要 Kerberos 驗證的資源。 裝載於 lsass 中的 Kerberos 安全性支援提供者會使用來自 Windows Hello 企業版 金鑰的元資料來取得使用者網域的提示。 使用提示,提供者會使用 DClocator 服務來尋找域控制器。 |

| B | 尋找域控制器之後,Kerberos 提供者會將從先前 Microsoft Entra 驗證的 Microsoft Entra ID 收到的部分 TGT 傳送給域控制器。 部分 TGT 只包含使用者 SID,且由 Microsoft Entra Kerberos 簽署。 域控制器會驗證部分 TGT 是否有效。 成功時,KDC 會將 TGT 傳回給用戶端。 |

Microsoft Entra 使用金鑰將驗證加入 Active Directory

| 階段 | 描述 |

|---|---|

| A | 從已加入 Microsoft Entra 裝置向 Active Directory 進行驗證開始,使用者會先嘗試使用需要 Kerberos 驗證的資源。 裝載於 lsass 中的 Kerberos 安全性支援提供者會使用來自 Windows Hello 企業版 金鑰的元資料來取得使用者網域的提示。 使用提示,提供者會使用 DClocator 服務來尋找域控制器。 提供者找到域控制器之後,提供者會使用私鑰來簽署 Kerberos 預先驗證數據。 |

| B | Kerberos 提供者會以自我簽署憑證) 的形式,將已簽署的預先驗證數據及其公鑰 (傳送至金鑰發佈中心, (以KERB_AS_REQ形式在域控制器上執行的 KDC) 服務。 域控制器會判斷憑證是自我簽署憑證。 它會從KERB_AS_REQ中包含的憑證擷取公鑰,並在 Active Directory 中搜尋公鑰。 它會驗證 UPN 的驗證要求是否符合在 Active Directory 中註冊的 UPN,並使用 Active Directory 的公鑰來驗證已簽署的預先驗證數據。 成功時,KDC 會將 TGT 傳回給用戶端,並在KERB_AS_REP中使用其憑證。 |

| C | Kerberos 提供者可確保它可以信任域控制器的回應。 首先,它會確保 KDC 憑證鏈結至裝置信任的跟證書。 接下來,它會確保憑證在其有效期間內,且尚未被撤銷。 然後,Kerberos 提供者會驗證憑證是否存在 KDC 驗證,而且 KDC 憑證中所列的主體替代名稱符合使用者正在驗證的功能變數名稱。 傳遞此準則之後,Kerberos 會將 TGT 傳回 lsass,其中會快取並用於後續的服務票證要求。 |

注意

您可能有與 Microsoft Entra ID 同盟的內部部署網域。 成功在已加入 Microsoft Entra 裝置上布建 Windows Hello 企業版 PIN/Bio 之後,未來登入 Windows Hello 企業版 (PIN/生物) 登入都會直接針對 Microsoft Entra ID以取得 PRT,並在可取得 Kerberos 的) 提供 LOS to DC 時,針對您的 DC (觸發驗證。 它不再使用AD FS來驗證 Windows Hello 企業版登入。

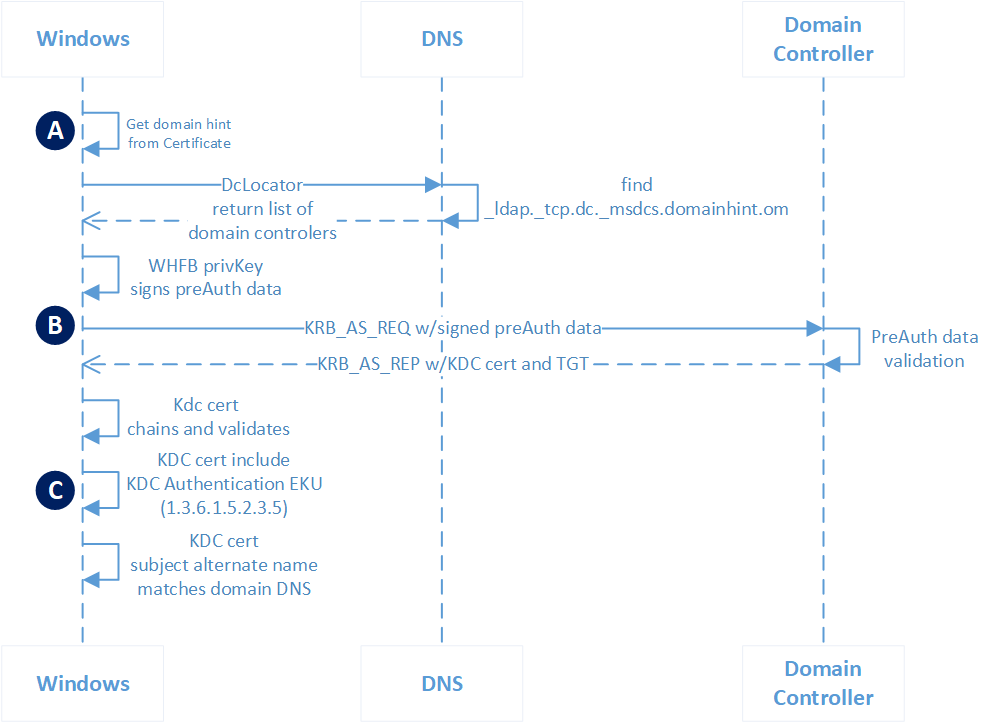

Microsoft Entra 使用憑證將驗證加入 Active Directory

| 階段 | 描述 |

|---|---|

| A | 從已加入 Microsoft Entra 裝置向 Active Directory 進行驗證開始,使用者會先嘗試使用需要 Kerberos 驗證的資源。 裝載於 lsass 的 Kerberos 安全性支援提供者會使用憑證中的資訊來取得使用者網域的提示。 Kerberos 可以使用在憑證主體中找到之用戶的辨別名稱,也可以使用憑證主體替代名稱中找到之使用者的用戶主體名稱。 使用提示,提供者會使用 DClocator 服務來尋找域控制器。 提供者找到作用中的域控制器之後,提供者會使用私鑰來簽署 Kerberos 預先驗證數據。 |

| B | Kerberos 提供者會以KERB_AS_REQ的形式,將已簽署的預先驗證數據和用戶憑證傳送至密鑰發佈中心 (KDC) 服務。 域控制器會判斷憑證不是自我簽署憑證。 域控制器可確保受信任跟證書的憑證鏈結在其有效期間內、可用於驗證,且尚未撤銷。 它會從KERB_AS_REQ中包含的憑證擷取公鑰和 UPN,並在 Active Directory 中搜尋 UPN。 它會使用憑證中的公鑰來驗證已簽署的預先驗證數據。 成功時,KDC 會將 TGT 傳回給用戶端,並在KERB_AS_REP中使用其憑證。 |

| C | Kerberos 提供者可確保它可以信任域控制器的回應。 首先,它會確保 KDC 憑證鏈結至裝置信任的跟證書。 接下來,它會確保憑證在其有效期間內,且尚未被撤銷。 然後,Kerberos 提供者會驗證憑證是否存在 KDC 驗證,而且 KDC 憑證中所列的主體替代名稱符合使用者正在驗證的功能變數名稱。 傳遞此準則之後,Kerberos 會將 TGT 傳回 lsass,其中會快取並用於後續的服務票證要求。 |

注意

您可能有與 Microsoft Entra ID 同盟的內部部署網域。 成功布建 #D865B11092C1D4D48A7CE80C6FA5EA0AF PIN/Bio on 之後,未來任何登入 Windows Hello 企業版 (PIN/生物) 登入都會直接向 Microsoft Entra ID 進行驗證,以取得 PRT,以及針對 DC (進行驗證,如果 LOS to DC 可供使用,) 如先前所述取得 Kerberos。 只有在從用戶端進行企業 PRT 呼叫時,才會使用 AD FS 同盟。 您必須啟用裝置回寫,才能從您的同盟取得「企業 PRT」。

使用雲端 Kerberos 信任 Microsoft Entra 混合式聯結驗證

| 階段 | 描述 |

|---|---|

| A | 驗證會在使用者關閉鎖定畫面時開始,這會觸發 Winlogon 以顯示 Windows Hello 企業版 認證提供者。 使用者在 PIN 或生物特徵辨識) (提供其 Windows Hello 手勢。 認證提供者會封裝這些認證,並將其傳回 Winlogon。 Winlogon 會將收集到的認證傳遞給 lsass。 Lsass 會查詢 Windows Hello 企業版 原則,以檢查是否已啟用雲端 Kerberos 信任。 如果已啟用雲端 Kerberos 信任,Lsass 會將收集到的認證傳遞給雲端驗證安全性支援提供者或雲端 AP。 雲端 AP 會向 Microsoft Entra ID 要求 nonce。 Microsoft Entra ID 會傳回 nonce。 |

| B | 雲端 AP 會使用使用者的私鑰簽署 nonce,並將已簽署的 nonce 傳回 Microsoft Entra ID。 |

| C | Microsoft Entra ID 會使用使用者安全註冊的公鑰,針對 nonce 簽章來驗證已簽署的 nonce。 驗證簽章之後,Microsoft Entra ID 然後驗證傳回的帶正負號的 nonce。 驗證 nonce 之後,Microsoft Entra ID 會建立具有會話密鑰的 PRT,該金鑰會加密至裝置的傳輸金鑰,並從 Microsoft Entra Kerberos 建立部分 TGT,並將其傳回至雲端 AP。 |

| D | 雲端 AP 會接收具有會話金鑰的加密 PRT。 雲端 AP 會使用裝置的私人傳輸金鑰來解密會話密鑰,並在) 時使用裝置的 TPM (來保護會話密鑰。 雲端AP會對 lsass 傳回成功的驗證回應。 Lsas 會快取 PRT 和部分 TGT。 |

| E | 裝載於 lsass 中的 Kerberos 安全性支援提供者會使用來自 Windows Hello 企業版 金鑰的元資料來取得使用者網域的提示。 使用提示,提供者會使用 DClocator 服務來尋找域控制器。 找到作用中的域控制器之後,Kerberos 提供者會將它從 Microsoft Entra ID 收到的部分 TGT 傳送至域控制器。 部分 TGT 只包含使用者 SID,並由 Microsoft Entra Kerberos 簽署。 域控制器會驗證部分 TGT 是否有效。 成功時,KDC 會將 TGT 傳回給用戶端。 Kerberos 會將 TGT 傳回 lsass,其中會快取並用於後續的服務票證要求。 Lsass 會通知 Winlogon 成功驗證。 Winlogon 會建立登入工作階段、載入使用者的配置檔,並啟動 explorer.exe。 |

使用金鑰 Microsoft Entra 混合式聯結驗證

| 階段 | 描述 |

|---|---|

| A | 驗證會在使用者關閉鎖定畫面時開始,這會觸發 Winlogon 以顯示 Windows Hello 企業版 認證提供者。 使用者在 PIN 或生物特徵辨識) (提供其 Windows Hello 手勢。 認證提供者會封裝這些認證,並將其傳回 Winlogon。 Winlogon 會將收集到的認證傳遞給 lsass。 Lsass 會將收集到的認證傳遞給 Kerberos 安全性支援提供者。 Kerberos 提供者會從已加入網域的工作站取得網域提示,以尋找使用者的域控制器。 |

| B | Kerberos 提供者會以自我簽署憑證) 的形式,將已簽署的預先驗證數據和使用者的公鑰 (傳送至密鑰發佈中心, (以KERB_AS_REQ形式在域控制器上執行的 KDC) 服務。 域控制器會判斷憑證是自我簽署憑證。 它會從KERB_AS_REQ中包含的憑證擷取公鑰,並在 Active Directory 中搜尋公鑰。 它會驗證 UPN 的驗證要求是否符合在 Active Directory 中註冊的 UPN,並使用 Active Directory 的公鑰來驗證已簽署的預先驗證數據。 成功時,KDC 會將 TGT 傳回給用戶端,並在KERB_AS_REP中使用其憑證。 |

| C | Kerberos 提供者可確保它可以信任域控制器的回應。 首先,它會確保 KDC 憑證鏈結至裝置信任的跟證書。 接下來,它會確保憑證在其有效期間內,且尚未被撤銷。 然後,Kerberos 提供者會驗證憑證是否存在 KDC 驗證,而且 KDC 憑證中所列的主體替代名稱符合使用者正在驗證的功能變數名稱。 |

| D | 傳遞此準則之後,Kerberos 會將 TGT 傳回 lsass,其中會快取並用於後續的服務票證要求。 |

| E | Lsass 會通知 Winlogon 成功驗證。 Winlogon 會建立登入工作階段、載入使用者的配置檔,並啟動 explorer.exe。 |

| F | 當 Windows 載入使用者的桌面時,lsass 會將收集到的認證傳遞給雲端驗證安全性支援提供者,稱為雲端 AP 提供者。 雲端 AP 提供者會向 Microsoft Entra ID 要求 nonce。 Microsoft Entra ID 會傳回 nonce。 |

| G | 雲端 AP 提供者會使用使用者的私鑰簽署 nonce,並將已簽署的 nonce 傳回給 Microsoft Entra ID。 Microsoft Entra ID 會使用使用者安全註冊的公鑰,針對 nonce 簽章來驗證已簽署的 nonce。 驗證簽章之後,Microsoft Entra ID 然後驗證傳回的帶正負號的 nonce。 驗證 nonce 之後,Microsoft Entra ID 會建立具有會話密鑰的 PRT,該金鑰會加密至裝置的傳輸金鑰,並將其傳回給雲端 AP 提供者。 雲端 AP 提供者會收到具有會話金鑰的加密 PRT。 雲端 AP 提供者會使用裝置的私人傳輸金鑰來解密會話密鑰,並使用裝置的 TPM 來保護會話密鑰。 雲端AP提供者會將成功的驗證回應傳回給 lsass。 Lsass 會快取 PRT。 |

重要

在上述部署模型中,新布建的使用者將無法使用 Windows Hello 企業版 登入,直到 () Microsoft Entra Connect 成功將公鑰同步至 內部部署的 Active Directory,並 (b) 裝置第一次看到域控制器。

使用憑證 Microsoft Entra 混合式聯結驗證

| 階段 | 描述 |

|---|---|

| A | 驗證會在使用者關閉鎖定畫面時開始,這會觸發 Winlogon 以顯示 Windows Hello 企業版 認證提供者。 使用者在 PIN 或生物特徵辨識) (提供其 Windows Hello 手勢。 認證提供者會封裝這些認證,並將其傳回 Winlogon。 Winlogon 會將收集到的認證傳遞給 lsass。 Lsass 會將收集到的認證傳遞給 Kerberos 安全性支援提供者。 Kerberos 提供者會從已加入網域的工作站取得網域提示,以尋找使用者的域控制器。 |

| B | Kerberos 提供者會以KERB_AS_REQ的形式,將已簽署的預先驗證數據和用戶憑證傳送至密鑰發佈中心 (KDC) 服務。 域控制器會判斷憑證不是自我簽署憑證。 域控制器可確保受信任跟證書的憑證鏈結在其有效期間內、可用於驗證,且尚未撤銷。 它會從KERB_AS_REQ中包含的憑證擷取公鑰和 UPN,並在 Active Directory 中搜尋 UPN。 它會使用憑證中的公鑰來驗證已簽署的預先驗證數據。 成功時,KDC 會將 TGT 傳回給用戶端,並在KERB_AS_REP中使用其憑證。 |

| C | Kerberos 提供者可確保它可以信任域控制器的回應。 首先,它會確保 KDC 憑證鏈結至裝置信任的跟證書。 接下來,它會確保憑證在其有效期間內,且尚未被撤銷。 然後,Kerberos 提供者會驗證憑證是否存在 KDC 驗證,而且 KDC 憑證中所列的主體替代名稱符合使用者正在驗證的功能變數名稱。 |

| D | 傳遞此準則之後,Kerberos 會將 TGT 傳回 lsass,其中會快取並用於後續的服務票證要求。 |

| E | Lsass 會通知 Winlogon 成功驗證。 Winlogon 會建立登入工作階段、載入使用者的配置檔,並啟動 explorer.exe。 |

| F | 當 Windows 載入使用者的桌面時,lsass 會將收集到的認證傳遞給雲端驗證安全性支援提供者,稱為雲端 AP 提供者。 雲端 AP 提供者會向 Microsoft Entra ID 要求 nonce。 Microsoft Entra ID 會傳回 nonce。 |

| G | 雲端 AP 提供者會使用使用者的私鑰簽署 nonce,並將已簽署的 nonce 傳回給 Microsoft Entra ID。 Microsoft Entra ID 使用使用者安全註冊的公鑰來驗證已簽署的 nonce,以針對 nonce 簽章進行驗證。 驗證簽章之後,Microsoft Entra ID 然後驗證傳回的帶正負號的 nonce。 驗證 nonce 之後,Microsoft Entra ID 建立具有會話密鑰的 PRT,該金鑰會加密至裝置的傳輸密鑰,並將其傳回給雲端 AP 提供者。 雲端 AP 提供者會收到具有會話金鑰的加密 PRT。 雲端 AP 提供者會使用裝置的私人傳輸金鑰來解密會話密鑰,並使用裝置的 TPM 來保護會話密鑰。 雲端AP提供者會將成功的驗證回應傳回給 lsass。 Lsass 會快取 PRT。 |

重要

在上述部署模型中,除非裝置有域控制器的視線,否則新布建的使用者將無法使用 Windows Hello 企業版 登入。

意見反映

即將推出:我們會在 2024 年淘汰 GitHub 問題,並以全新的意見反應系統取代並作為內容意見反應的渠道。 如需更多資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交及檢視以下的意見反映: