連接參數

在您使用 Azure Logic Apps、Microsoft Power Automate 或 Microsoft Power Apps 中的連接器之前,您必須藉由向後端服務進行驗證來建立連線。 建立連接器作為連接參數的一部分時,需要定義如何在後端服務發生時進行驗證的相關資訊。 使用 Power Automate 或 Power Apps 入口網站上的使用者介面建立自訂連接器時,您可以在安全性索引標籤中,指定建立連線時要使用的驗證類型。

驗證類型

目前支援的不同驗證類型包括:

- 無驗證

- 基本驗證

- API 金鑰型驗證

- Oauth 2.0

無驗證

若要建立與連接器的連接,使用者不需要驗證。 在此案例中,匿名使用者可以使用您的連接器。

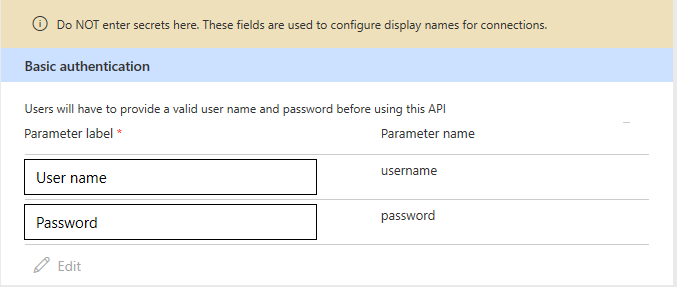

基本驗證

這是最簡單的驗證類型。 使用者只需要提供使用者名稱和密碼,就能建立連線。

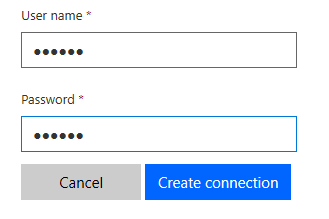

在參數標籤底下輸入的值是使用者在建立連接時會看到的 「使用者名稱」和「密碼」欄位名稱。 在前一個範例中,這是使用者在建立連接時會看到的項目:

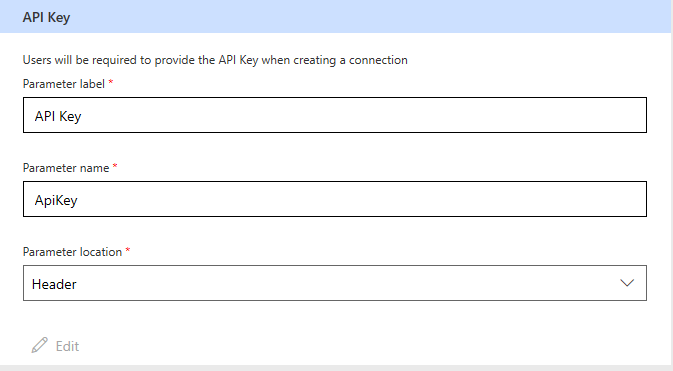

API 金鑰型驗證

使用者不需要在建立連線時提供 API 金鑰。 參數位置欄位可讓您選擇在提出要求時,將 API 金鑰傳送至服務中的標頭或查詢字串。

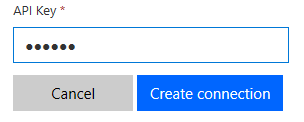

在參數標籤底下輸入的值是使用者將看到的欄位名稱。 例如,在建立連接時,下列圖像會顯示給使用者。 對您的服務提出要求時,會將具有名稱「ApiKey」和使用者輸入值的標頭新增至要求。

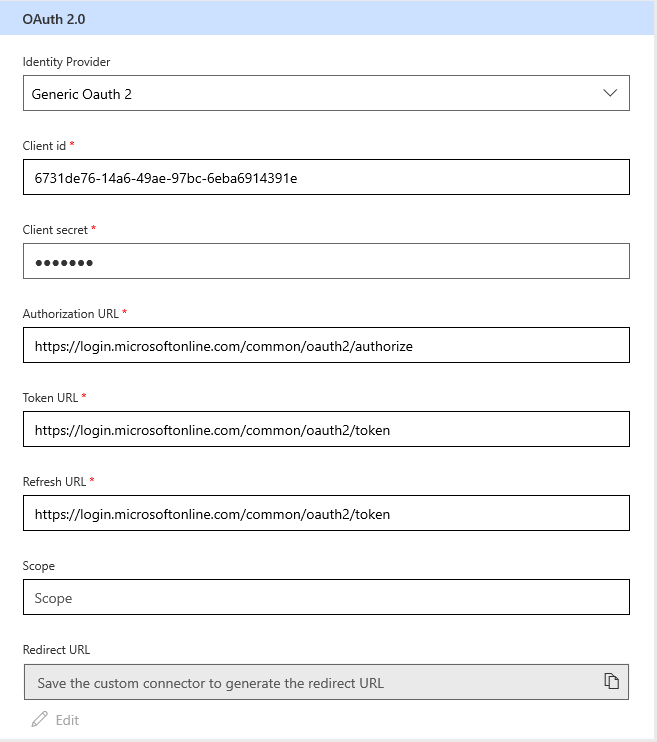

Oauth 2.0

這是最常使用的類型,它使用 Oauth 2 驗證架構來驗證服務。 使用此驗證類型之前,您必須使用服務註冊您的應用程式,讓其可以接收使用者的存取權杖。 例如,在 Microsoft Entra 識別碼中註冊應用程式,會顯示如何使用 Microsoft Entra 識別碼服務註冊應用程式。 您需要提供以下資訊:

識別提供者:使用者介面目前支援多個識別提供者。 一般值為 Generic Oauth 2,可用於任何服務,以及可用於所有 Azure 服務的 Microsoft Entra 識別碼。 一些特定的識別提供者 (例如 Facebook、GitHub、Google 等) 也可受到支援。

用戶端識別碼:您已向服務註冊的應用程式用戶端識別碼。

用戶端密碼:您已向服務註冊的應用程式用戶端密碼。

授權 Url:API 授權端點,用來驗證服務。

權杖 Url:在授權完成後,取得存取權杖的 API 端點。

重新整理 Url:在過期後重新整理存取權杖的 API 端點。

注意

目前,自訂連接器不支援客戶端憑證授予類型。

下列範例示範使用 Generic Oauth 2 識別提供者來使用 Microsoft Entra 識別碼服務進行驗證。

在連接建立過程中,系統會要求使用者輸入認證來登入服務。 應用程式會使用這些認證來取得授權權杖。 在每個要求中,此授權權杖會透過授權標頭傳送至您的服務。

提供意見反應

非常感謝您提供有關連接器平台問題,或新功能構想的意見反應。 若要提供意見反應,請移至提交問題或取得連接器說明,然後選取您的意見反應類型。