網路整合

本文涵蓋 Azure Modular Datacenter 的 Azure Stack 網路整合。

邊界連線能力 (上行)

網路整合規劃是成功的 Azure Stack 整合式系統部署、作業及管理的重要先決條件。 邊界連線能力規劃係從選擇是要使用動態路由搭配邊界閘道協定 (BGP),還是使用靜態路由開始。 動態路由要求您指派 16 位元 BGP 自發系統編號 (公用或私人)。 靜態路由會使用指派給邊界裝置的靜態預設路由。

邊緣交換器需要實體介面上已設定具有點對點 IP (/30 網路) 的第 3 層上行連結。 支援 Azure Stack 作業的邊緣交換器不支援搭配使用第 2 層上行連結。

BGP 路由

使用動態路由通訊協定 (例如 BGP) 可保證系統一律能夠察覺網路變更,而有助於系統管理。 如需加強的安全性,您可以在邊緣與邊界之間的 BGP 對等互連上設定密碼。

如下圖所示,在 Top-of-Rack (TOR) 交換器上會使用首碼清單來阻止公告私人 IP 空間。 首碼清單會拒絕私人網路的公告,並在 TOR 與邊緣之間的連線上套用為路由對應。

在 Azure Stack 解決方案內執行的軟體負載平衡器 (SLB) 會與 TOR 裝置對等互連,因此可以動態公告 VIP 位址。

為了確保使用者流量以立即且在背景執行的方式從失敗中復原,在 TOR 裝置之間設定的虛擬私人雲端或多重底座連結匯總 (MLAG) 會允許使用主機和 HSRP 或 VRRP 的 MLAG,來為 IP 網路提供網路備援。

靜態路由

靜態路由需要對邊界裝置進行額外的設定。 在進行任何變更之前,需要更多的手動介入和管理以及完整的分析。 設定錯誤所造成的問題可能需要花費較多的時間才能復原,取決於所進行的變更。 不建議此路由方法,但支援此方法。

若要使用靜態路由將 Azure Stack 整合到網路環境,就必須將邊界裝置與邊緣裝置之間的四個實體連結全都連接起來。 因為靜態路由的運作方式,所以無法保證高可用性。

必須設定邊界裝置,其靜態路由指向在邊緣和邊界之間設定的四個點對點 IP 每一個,以傳送至 Azure Stack 內任何網路的流量。 但是,只需要外部或公用 VIP 網路就能操作。 初始部署需要 BMC 和外部網路的靜態路由。 操作員可以選擇讓靜態路由留在邊界,以存取位於 BMC 和基礎結構網路上的管理資源。 客戶可以選擇將靜態路由新增至「交換器基礎結構」 和「交換器管理」 網路。

TOR 裝置上設定了一個會將所有流量傳送到邊界裝置的靜態預設路由。 此預設規則有一個針對私人空間的流量例外,封鎖方式是使用在 TOR 至邊界連線上套用的存取控制清單。

靜態路由只會套用至邊緣交換器與邊界交換器之間的上行連結。 在機架內會使用 BGP 動態路由,原因是它是 SLB 及其他元件不可或缺的工具,並無法停用或移除。

* 在部署後,BMC 網路是選擇性的。

** 交換器基礎結構網路是選擇性的,因為整個網路可以包含在交換器管理網路中。

*** 需要交換器管理網路,而且可以從交換器基礎結構網路個別加入。

透明 Proxy

如果您的資料中心要求所有流量都使用 Proxy,則您必須設定 Transparent Proxy 來處理來自機架的所有流量,以根據原則進行處理。 您必須區隔網路上區域之間的流量。

Azure Stack 解決方案不支援一般 Web Proxy。

Transparent Proxy (也稱為攔截、內嵌或強制 Proxy) 會攔截網路層上的一般通訊,而不需要任何特殊的用戶端設定。 用戶端不需要留意 Proxy 的存在。

SSL 流量攔截不受支援,且可能在存取端點時導致服務失敗。 針對身分識別所需的端點通訊,支援的逾時上限為 60 秒,並且可重試三次。

DNS

本節涵蓋網域名稱系統 (DNS) 設定。

設定條件式 DNS 轉送

本指引僅適用於 Active Directory 同盟服務 (AD FS) 部署。

若要使用現有的 DNS 基礎結構啟用名稱解析,請設定條件式轉送。

若要新增條件式轉寄站,您必須使用特殊權限端點。

針對此程序,請使用您資料中心網路內能夠與 Azure Stack 中具特殊權限端點通訊的電腦。

開啟已提高權限的 Windows PowerShell 工作階段 (以管理員身分執行)。 連線至特殊權限端點的 IP 位址。 使用適用於 CloudAdmin 驗證的認證。

\$cred=Get-Credential Enter-PSSession -ComputerName \<IP Address of ERCS\> -ConfigurationName PrivilegedEndpoint -Credential \$cred連線到具特殊權限的端點之後,執行下列 PowerShell 命令。 使用您想要使用之 DNS 伺服器的網域名稱和 IP 位址取代所提供的範例值。

Register-CustomDnsServer -CustomDomainName "contoso.com" -CustomDnsIPAddresses "192.168.1.1","192.168.1.2"

從 Azure Stack 外部解析 Azure Stack DNS 名稱

授權伺服器是保存外部 DNS 區域資訊及任何使用者所建立區域的伺服器。 請與這些伺服器整合來啟用區域委派或條件性轉送功能,以從 Azure Stack 外部解析 Azure Stack DNS 名稱。

取得 DNS 伺服器外部端點資訊

若要將您的 Azure Stack 部署與 DNS 基礎結構整合,您需要下列資訊:

- DNS 伺服器完整網域名稱 (FQDN)

- DNS 伺服器 IP 位址

Azure Stack DNS 伺服器的 FQDN 具有下列格式:

- <NAMINGPREFIX>-ns01.<REGION>.<EXTERNALDOMAINNAME>

- <NAMINGPREFIX>-ns02.<REGION>.<EXTERNALDOMAINNAME>

使用範例值時,DNS 伺服器的 FQDN 為:

- azs-ns01.east.cloud.fabrikam.com

- azs-ns02.east.cloud.fabrikam.com

這項資訊可在系統管理員入口網站中使用,但也會於所有 Azure Stack 部署結束時,在名為 AzureStackStampInformation.json 的檔案中建立。 此檔案位於部署虛擬機器的 C:\CloudDeployment\logs 資料夾中。 如果您不確定用於 Azure Stack 部署的值是哪些值,便可以從該處取得那些值。

如果部署虛擬機器已無法再供使用或無法存取,您可以連線至具特殊權限的端點,並執行 Get-AzureStackStampInformation PowerShell Cmdlet,來取得該值。 如需詳細資訊,請參閱 具特殊權限的端點。

設定轉送至 Azure Stack 的條件性轉送

將 Azure Stack 與 DNS 基礎結構整合的最簡單且最安全的方式就是:從裝載上層區域的伺服器執行條件性區域轉送。 如果您可以直接控制 DNS 伺服器,其中裝載 Azure Stack 外部 DNS 命名空間的上層區域,我們建議使用此方法。

如果您不熟悉如何使用 DNS 來進行條件性轉送,請參閱 TechNet 文章「指派網域名稱的條件式轉寄站」,或您 DNS 解決方案專屬的文件。

如果您將外部 Azure Stack DNS 區域指定成看起來像公司網域名稱的子網域,就無法使用條件式轉送。 必須設定 DNS 委派。

範例:

- 公司 DNS 網域名稱:contoso.com

- Azure Stack 外部 DNS 網域名稱:azurestack.contoso.com

編輯 DNS 轉寄站 IP

DNS 轉寄站 IP 是在 Azure Stack 部署期間設定的。 如果轉寄站 IP 基於任何原因而需要更新,您可以藉由連線至具特殊權限的端點,並執行 Get-AzSDnsForwarder 和 Set-AzSDnsForwarder [[-IPAddress] < IPAddress []>] PowerShell Cmdlet,來編輯該值。 如需詳細資訊,請參閱 具特殊權限的端點。

將外部 DNS 區域委派給 Azure Stack

若要能夠從 Azure Stack 部署外部解析 DNS 名稱,您必須設定 DNS 委派。

每個註冊機構都有自己的 DNS 管理工具,可變更網域的名稱伺服器記錄。 請在註冊機構的 DNS 管理頁面中,編輯 NS 記錄,然後以 Azure Stack 中的 NS 記錄取代區域的 NS 記錄。

大多數 DNS 註冊機構會要求您至少要提供兩個 DNS 伺服器,才能完成委派。

防火牆

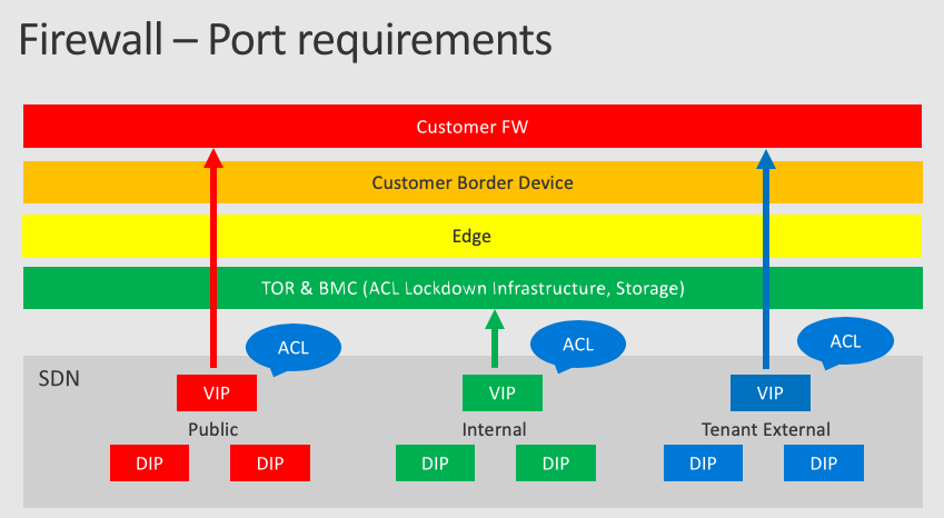

Azure Stack 會為其基礎結構角色設定虛擬 IP 位址 (VIP)。 這些 VIP 是從公用 IP 位址集區配置的。 針對每個 VIP,都會藉由軟體定義網路層中的存取控制清單 (ACL) 來提供保護。 ACL 也用於各個實體交換器 (TOR 和 BMC) 來進一步強化解決方案。 系統會針對在部署時所指定的外部 DNS 區域中的每個端點,分別建立一個 DNS 項目。 例如,系統會將 portal.<region>.<fqdn> 的 DNS 主機項目指派給使用者入口網站。

以下架構圖顯示各種不同的網路層和 ACL。

連接埠和 URL

若要讓外部網路可以使用 Azure Stack 服務 (例如入口網站、Azure Resource Manager 和 DNS),您必須針對特定 URL、連接埠和通訊協定允許對這些端點的輸入流量。

在透明 Proxy 上行連結至傳統 Proxy 伺服器或防火牆的部署中,若要保護解決方案,您必須允許輸入和輸出的特定埠和 URL交流。 範例包括用於身分識別、Azure Stack Hub Marketplace、修補和更新、註冊和使用狀況資料的連接埠和 URL。

輸出通訊

Azure Stack 僅支援 Transparent Proxy 伺服器。 在 Transparent Proxy 上行連結至傳統 Proxy 伺服器的部署中,您必須在以連線模式進行部署時,允許下表中的連接埠和 URL 進行輸出通訊。

SSL 流量攔截不受支援,且可能在存取端點時導致服務失敗。 針對身分識別所需的端點通訊,支援的逾時上限為 60 秒。

注意

Azure Stack 不支援使用 Azure ExpressRoute 連線到下表列出的 Azure 服務,因為 ExpressRoute 可能無法將流量路由傳送至所有端點。

| 目的 | 目的地 URL | 通訊協定 | 連接埠 | 來源網路 |

|---|---|---|---|---|

| 身分識別 | Azure login.windows.net login.microsoftonline.com graph.windows.net https://secure.aadcdn.microsoftonline-p.com www.office.com ManagementServiceUri = https://management.core.windows.net ARMUri = https://management.azure.com https://*.msftauth.net https://*.msauth.net https://*.msocdn.com Azure Government https://login.microsoftonline.us/ https://graph.windows.net/ Azure China 21Vianet https://login.chinacloudapi.cn/ https://graph.chinacloudapi.cn/ Azure Germany https://login.microsoftonline.de/ https://graph.cloudapi.de/ |

HTTP HTTPS |

80 443 |

公用 VIP - /27 公用基礎結構網路 |

| Azure Stack Hub Marketplace 摘要整合 | Azure https://management.azure.com https://*.blob.core.windows.net https://*.azureedge.net Azure Government https://management.usgovcloudapi.net/ https://*.blob.core.usgovcloudapi.net/ Azure China 21Vianet https://management.chinacloudapi.cn/ http://*.blob.core.chinacloudapi.cn |

HTTPS | 443 | 公用 VIP - /27 |

| 修補和更新 | https://*.azureedge.net https://aka.ms/azurestackautomaticupdate |

HTTPS | 443 | 公用 VIP - /27 |

| 註冊 | Azure https://management.azure.com Azure Government https://management.usgovcloudapi.net/ Azure China 21Vianet https://management.chinacloudapi.cn |

HTTPS | 443 | 公用 VIP - /27 |

| 使用量 | Azure https://*.trafficmanager.net Azure Government https://*.usgovtrafficmanager.net Azure China 21Vianet https://*.trafficmanager.cn |

HTTPS | 443 | 公用 VIP - /27 |

| Windows Defender | *.wdcp.microsoft.com *.wdcpalt.microsoft.com *.wd.microsoft.com *.update.microsoft.com *.download.microsoft.com https://www.microsoft.com/pkiops/crl https://www.microsoft.com/pkiops/certs https://crl.microsoft.com/pki/crl/products https://www.microsoft.com/pki/certs https://secure.aadcdn.microsoftonline-p.com |

HTTPS | 80 443 |

公用 VIP - /27 公用基礎結構網路 |

| NTP | 針對部署提供的 NTP 伺服器 IP | UDP | 123 | 公用 VIP - /27 |

| DNS | 針對部署提供的 DNS 伺服器 IP | TCP UDP |

53 | 公用 VIP - /27 |

| CRL | 您憑證上 CRL 發佈點之下的 URL | HTTP | 80 | 公用 VIP - /27 |

| LDAP | 針對 Azure Graph 整合提供的 Active Directory 樹系 | TCP UDP |

389 | 公用 VIP - /27 |

| LDAP SSL | 針對 Graph 整合提供的 Active Directory 樹系 | TCP | 636 | 公用 VIP - /27 |

| LDAP GC | 針對 Graph 整合提供的 Active Directory 樹系 | TCP | 3268 | 公用 VIP - /27 |

| LDAP GC SSL | 針對 Graph 整合提供的 Active Directory 樹系 | TCP | 3269 | 公用 VIP - /27 |

| AD FS | 針對 AD FS 整合提供的 AD FS 中繼資料端點 | TCP | 443 | 公用 VIP - /27 |

| 診斷記錄收集服務 | Azure Blob 儲存體提供的共用存取簽章 URL | HTTPS | 443 | 公用 VIP - /27 |

輸入通訊

將 Azure Stack 端點發佈到外部網路時需有一組基礎結構 VIP。 「端點 (VIP)」 資料表會顯示每個端點、所需的連接埠以及通訊協定。 針對需要其他資源提供者 (例如 SQL 資源提供者等) 的端點,請參閱特定資源提供者部署文件。

此處並未列出內部基礎結構 VIP,因為它們並非發佈 Azure Stack 所需的 VIP。 使用者 VIP 是動態的,且由使用者自己定義,不受 Azure Stack 操作員控制。

注意

IKEv2 VPN 是標準型 IPsec VPN 解決方案,會使用 UDP 連接埠 500 和 4500 以及 TCP 連接埠 50。 防火牆不一定會開啟這些連接埠,因此 IKEv2 VPN 有可能無法周遊 Proxy 和防火牆。

| 端點 (VIP) | DNS 主機 A 記錄 | 通訊協定 | 連接埠 |

|---|---|---|---|

| AD FS | Adfs.<region>.<fqdn> | HTTPS | 443 |

| Azure 入口網站 (管理員) | Adminportal.<region>.<fqdn> | HTTPS | 443 |

| Adminhosting | *.adminhosting.<region>.<fqdn> | HTTPS | 443 |

| Azure Resource Manager (系統管理員) | Adminmanagement.<region>.<fqdn> | HTTPS | 443 |

| Azure 入口網站 (使用者) | Portal.<region>.<fqdn> | HTTPS | 443 |

| Azure Resource Manager (使用者) | Management.<region>.<fqdn> | HTTPS | 443 |

| Azure Graph | Graph.<region>.<fqdn> | HTTPS | 443 |

| 憑證撤銷清單 | Crl.<region>.<fqdn> | HTTP | 80 |

| DNS | *.<region>.<fqdn> | TCP 和 UDP | 53 |

| 裝載 | *.hosting.<region>.<fqdn> | HTTPS | 443 |

| Azure Key Vault (使用者) | *.vault.<region>.<fqdn> | HTTPS | 443 |

| Azure Key Vault (管理員) | *.adminvault.<region>.<fqdn> | HTTPS | 443 |

| Azure 佇列儲存體 | *.queue.<region>.<fqdn> | HTTP HTTPS |

80 443 |

| Azure 表格儲存體 | *.table.<region>.<fqdn> | HTTP HTTPS |

80 443 |

| Azure Blob 儲存體 | *.blob.<region>.<fqdn> | HTTP HTTPS |

80 443 |

| SQL 資源提供者 | sqladapter.dbadapter.<region>.<fqdn> | HTTPS | 44300-44304 |

| MySQL 資源提供者 | mysqladapter.dbadapter.<region>.<fqdn> | HTTPS | 44300-44304 |

| Azure App Service | *.appservice.<region>.<fqdn> | TCP | 80 (HTTP) 443 (HTTPS) 8172 (MSDeploy) |

| *.scm.appservice.<region>.<fqdn> | TCP | 443 (HTTPS) | |

| api.appservice.<region>.<fqdn> | TCP | 443 (HTTPS) 44300 (Azure Resource Manager) |

|

| ftp.appservice.<region>.<fqdn> | TCP、UDP | 21, 1021, 10001-10100 (FTP) 990 (FTPS) |

|

| Azure VPN 閘道 | 請參閱 VPN 閘道常見問題 | ||

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應