設定 Azure Stack Hub 的 VPN 閘道設定

VPN 閘道是一種虛擬網路閘道,可在 Azure Stack Hub 中的虛擬網路與遠端 VPN 閘道之間傳送加密流量。 遠端 VPN 閘道可位於 Azure 中、您資料中心的裝置中或另一個網站的裝置中。 如果兩個端點之間有網路連線,您可以在這兩個網路之間建立安全的站對站 (S2S) VPN 連線。

VPN 閘道依賴多個資源的設定,每個資源都包含可設定的設定。 本文針對您在 Resource Manager 部署模型中建立的虛擬網路,說明其 VPN 閘道的相關資源和設定。 您可以在建立 Azure Stack Hub 的 VPN 閘道中,找到每個連線解決方案的描述和拓撲圖表。

VPN 閘道設定

閘道類型

每個 Azure Stack Hub 虛擬網路都支援單一虛擬網路閘道,其類型必須是 Vpn。 這項支援不同於 Azure,後者可支援其他類型。

在建立虛擬網路閘道時,您必須確定組態的閘道類型是正確的。 VPN 閘道需要 -GatewayType Vpn 旗標,例如:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

未啟用 VPN 快速路徑的閘道 SKU

當您建立虛擬網路閘道時,您必須指定要使用的 SKU。 根據工作負載類型、輸送量、功能和 SLA,選取符合需求的 SKU。

達到最大容量之前,您可以有10個高效能閘道或20個基本和標準。

Azure Stack Hub 提供下表中顯示的 VPN 閘道 SKU:

| SKU | VPN 連線輸送量上限 | 每個作用中 GW VM 的連線數目上限 | 每個戳記的 VPN 連線數目上限 |

|---|---|---|---|

| 基本 | 100 Mbps Tx/Rx | 10 | 20 |

| 標準 | 100 Mbps Tx/Rx | 10 | 20 |

| 高效能 | 200 Mbps Tx/Rx | 5 | 10 |

已啟用 VPN 快速路徑的閘道 SKU

隨著 VPN 快速路徑公開預覽的發行,Azure Stack Hub 支援具有較高輸送量的三個新的 SKU。

在 Azure Stack 戳記上啟用 VPN 快速路徑之後,將會啟用新的限制和輸送量。

Azure Stack Hub 提供下表中顯示的 VPN 閘道 SKU:

| SKU | VPN 連線輸送量上限 | 每個作用中 GW VM 的連線數目上限 | 每個戳記的 VPN 連線數目上限 |

|---|---|---|---|

| 基本 | 100 Mbps Tx/Rx | 25 | 50 |

| 標準 | 100 Mbps Tx/Rx | 25 | 50 |

| 高效能 | 200 Mbps Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mbps Tx/Rx | 3 | 6 |

| VPNGw2 | 1000 Mbps Tx/Rx | 2 | 4 |

| VPNGw3 | 1250 Mbps Tx/Rx | 2 | 4 |

調整虛擬網路閘道 SKU 的大小

Azure Stack Hub 不支援從支持的舊版 SKU (Basic、Standard 和 HighPerformance) 調整為 Azure (VpnGw1、VpnGw2 和 VpnGw3 所支援的較新 SKU) 。

必須建立新的虛擬網路網關和連線,才能使用 VPN 快速路徑所啟用的新 SKU。

設定虛擬網路閘道 SKU

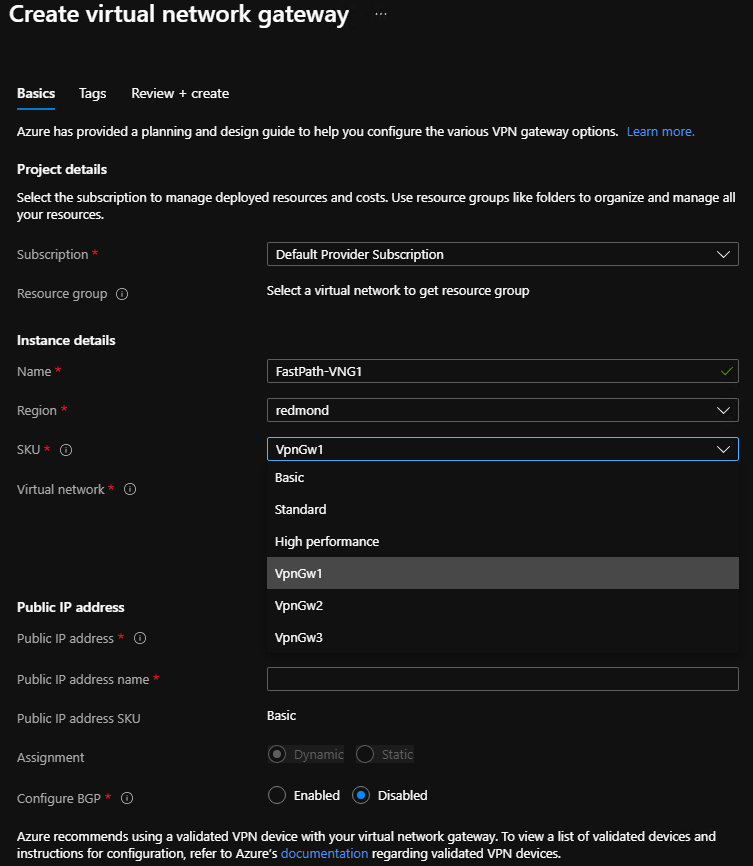

Azure Stack Hub 入口網站

如果您使用 Azure Stack Hub 入口網站來建立虛擬網路閘道,則可以使用下拉式清單來選取 SKU。 新的 VPN 快速路徑 SKU (VpnGw1、 VpnGw2、 VpnGw3) 只有在將查詢參數 “?azurestacknewvpnskus=true” 新增至 URL 並重新整理之後才會顯示。

下列 URL 範例會在 Azure Stack Hub 使用者入口網站中顯示新的虛擬網路閘道 SKU:

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

建立這些資源之前,操作員必須在 Azure Stack Hub 戳記上啟用 VPN 快速路徑。 如需詳細資訊,請參閱 操作員的 VPN 快速路徑。

PowerShell

下列 PowerShell 範例將 -GatewaySku 參數指定為標準:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

連線類型

在 Resource Manager 部署模型中,每個組態皆需要特定的虛擬網路閘道連線類型。 -ConnectionType 的可用 Resource Manager PowerShell 值為 IPsec。

下列 PowerShell 範例會建立需要 IPsec 連線類型的 S2S 連線:

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

VPN 類型

當您為 VPN 閘道組態建立虛擬網路閘道時,必須指定 VPN 類型。 您所選擇的 VPN 類型取決於您想要建立的連線拓撲。 VPN 類型也取決於您所使用的硬體。 S2S 組態需要 VPN 裝置。 有些 VPN 裝置僅支援特定 VPN 類型。

重要

目前,Azure Stack Hub 僅支援路由式 VPN 類型。 如果您的裝置僅支援原則式 VPN,則不支援從 Azure Stack Hub 連線到這些裝置。

此外,Azure Stack Hub 目前並不支援將原則式流量選取器用於路由式閘道,因為雖然 Azure 支援,但 Azure Stack Hub 並不支援原則式流量選取器。

原則式:原則式 VPN 會根據使用內部部署網路與 Azure Stack Hub VNet 之間的位址首碼組合所設定的 IPsec 原則,透過 IPsec 通道來加密和導向封包。 原則 (或流量選取器) 通常為 VPN 裝置組態中的存取清單。

注意

原則式在 Azure 中受到支援,但在 Azure Stack Hub 中則不受支援。

路由式:路由式 VPN 會使用在 IP 轉送或路由表中設定的路由,將封包導向至其對應的通道介面。 然後,通道介面會加密或解密輸入和輸出通道的封包。 路由式 VPN 的原則 (或流量選取器) 會設定為任何對任何 (或使用萬用字元)。 根據預設,這些設定無法變更。 路由式 VPN 類型的值是路由式。

下列 PowerShell 範例將 -VpnType 指定為 -VpnType。 在建立閘道時,您必須確定用於組態的 -VpnType 是正確的。

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

未啟用 VPN 快速路徑時支援的虛擬網路閘道組態

| VPN 類型 | 連線類型 | 作用中路由支援 (BGP) | 已啟用遠端端端點 NAT-T | |

|---|---|---|---|---|

| 基本 VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 不支援 | 不需要 |

| 標準 VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 支援,最多 150 個路由 | 不需要 |

| High-Performance VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 支援,最多 150 個路由 | 不需要 |

啟用 VPN 快速路徑時支援的虛擬網路閘道組態

| VPN 類型 | 連線類型 | 作用中路由支援 (BGP) | 已啟用遠端端端點 NAT-T | |

|---|---|---|---|---|

| 基本 VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 不支援 | 必要 |

| 標準 VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 支援,最多 150 個路由 | 必要 |

| High-Performance VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 支援,最多 150 個路由 | 必要 |

| VPNGw1 VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 支援,最多 150 個路由 | 必要 |

| VPNGw2 VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 支援,最多 150 個路由 | 必要 |

| VPNGw2 VNG SKU | 路由式 VPN | IPSec 預先共用密鑰 | 支援,最多 150 個路由 | 必要 |

閘道子網路

建立 VPN 閘道之前,您必須先建立閘道子網路。 閘道子網路含有虛擬網路閘道 VM 與服務所使用的 IP 位址。 當您建立虛擬網路閘道和連線時,擁有連線的閘道 VM 將會連結至閘道子網,並使用必要的 VPN 閘道設定進行設定。 請勿將任何其他項目 (例如其他 VM) 部署到閘道子網路。

重要

此閘道子網路必須命名為 GatewaySubnet 才能正常運作。 Azure Stack Hub 會使用此名稱來識別要在其中部署虛擬網路閘道 VM 和服務的子網路。

當您建立閘道子網路時,您可指定子網路包含的 IP 位址數目。 閘道子網路中的 IP 位址會配置給閘道 VM 和閘道服務。 有些組態需要的 IP 位址比其他組態多。 請查看您想要建立之組態的指示﹐並確認您想要建立的閘道子網路將符合這些需求。

此外,您應確定閘道子網路有足夠的 IP 位址可處理未來的額外組態。 雖然您可以建立小至 /29 的閘道子網路,但建議您建立 /28 或更大 (/28、/27、/26 等) 的閘道子網路。如此一來,如果您在未來新增功能,就不需要終止閘道,然後刪除並重新建立閘道子網路,以允許更多的 IP 位址。

下列 Resource Manager PowerShell 範例顯示名為 GatewaySubnet 的閘道子網路。 您可以看到 CIDR 標記法指定 /27,這可提供足以供大多數現有組態使用的 IP 位址。

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

重要

使用閘道子網路時,避免將網路安全性群組 (NSG) 與閘道子網路產生關聯。 將網路安全性群組與此子網路產生關聯,可能會導致您的 VPN 閘道如預期般停止運作。 如需有關網路安全性群組的詳細資訊,請參閱什麼是網路安全性群組?。

區域網路閘道

在 Azure 中建立 VPN 閘道組態時,區域網路閘道通常代表您的內部部署位置。 在 Azure Stack Hub 中,它代表位於 Azure Stack Hub 外部的任何遠端 VPN 裝置。 此裝置可能是您的資料中心 (或遠端資料中心) 中的 VPN 裝置,或 Azure 中的 VPN 閘道。

您會為局域網路閘道指定名稱、遠端 VPN 裝置的公用 IP 位址,並指定位於內部部署位置的位址前置詞。 Azure Stack Hub 會查看網路流量的目的地位址前置詞、參考您為局域網路網關指定的設定,並據以路由封包。

此 PowerShell 範例會建立新的區域網路閘道︰

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '23.99.221.164' -AddressPrefix '10.5.51.0/24'

有時,您會需要修改區域網路閘道設定;例如,當您新增或修改位址範圍時,或 VPN 裝置的 IP 位址變更時。 如需詳細資訊,請參閱使用 PowerShell 修改區域網路閘道設定。

IPsec/IKE 參數

當您在 Azure Stack Hub 中設定 VPN 連線時,您必須在兩端設定連線。 如果您要設定 Azure Stack Hub 與硬體裝置 (例如作為 VPN 閘道的交換器或路由器) 之間的 VPN 連線,則該裝置可能會要求您進行其他設定。

不同於可支援多個供應項目同時作為啟動程式和回應程式的 Azure,Azure Stack Hub 預設只支援一個供應項目。 如果您需要使用不同的 IPSec/IKE 設定來搭配 VPN 裝置運作,您有更多的設定可用來手動設定連線。 如需詳細資訊,請參閱設定站對站 VPN 連線的 IPsec/IKE 原則。

重要

使用 S2S 通道時,封包會以額外的標頭進一步封裝,如此會增加封包的整體大小。 若發生這些情況,您必須在 1350 強制執行 TCP MSS。 或者,如果您的 VPN 裝置不支援 MSS 固定,您也可以將通道介面上的 MTU 改設為 1400 位元組。 如需詳細資訊,請參閱虛擬網路 TCPIP 效能微調。

IKE 階段 1 (主要模式) 參數

| 屬性 | 值 |

|---|---|

| IKE 版本 | IKEv2 |

| Diffie-Hellman 群組* | ECP384 |

| 驗證方法 | 預先共用金鑰 |

| 加密與雜湊演算法* | AES256, SHA384 |

| SA 存留期 (時間) | 28,800 秒 |

IKE 階段 2 (快速模式) 參數

| 屬性 | 值 |

|---|---|

| IKE 版本 | IKEv2 |

| 加密與雜湊演算法 (加密) | GCMAES256 |

| 加密與雜湊演算法 (驗證) | GCMAES256 |

| SA 存留期 (時間) | 27,000 秒 |

| SA 存留期 (KB) | 33,553,408 |

| 完整轉寄密碼 (PFS)* | ECP384 |

| 停用的對等偵測 | 支援 |

* 新的或已變更的參數。

下一步

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應