啟用 Microsoft Entra Domain Services 的安全性和 DNS 稽核

Microsoft Entra Domain Services 安全性和 DNS 稽核可讓 Azure 將事件串流至目標資源。 這些資源包括 Azure 儲存體、Azure Log Analytics 工作區或 Azure 事件中樞。 啟用安全性稽核事件之後,Domain Services 會將所選類別的所有稽核事件傳送至目標資源。

您可以使用 Azure 事件中樞 將事件封存到 Azure 記憶體,並將事件串流至安全性資訊和事件管理 (SIEM) 軟體(或對等專案),或從 Microsoft Entra 系統管理中心使用 Azure Log Analytics 工作區進行自己的分析。

安全性稽核目的地

您可以使用 Azure 儲存體、Azure 事件中樞 或 Azure Log Analytics 工作區作為網域服務安全性稽核的目標資源。 這些目的地可以合併。 例如,您可以使用 Azure 儲存體 來封存安全性稽核事件,但 Azure Log Analytics 工作區可在短期內分析和報告資訊。

下表概述每個目的地資源類型的案例。

重要

您必須先建立目標資源,才能啟用 Domain Services 安全性稽核。 您可以使用 Microsoft Entra 系統管理中心、Azure PowerShell 或 Azure CLI 來建立這些資源。

| 目標資源 | 案例 |

|---|---|

| Azure 儲存體 | 當您的主要需求是儲存安全性稽核事件以供封存之用時,應該使用此目標。 其他目標可用於封存用途,但這些目標提供的功能超出封存的主要需求。 啟用 Domain Services 安全性稽核事件之前,請先建立 Azure 儲存體 帳戶。 |

| Azure 事件中樞 | 當您的主要需求是與其他軟體共用安全性稽核事件時,應該使用此目標,例如數據分析軟體或安全性資訊與事件管理 (SIEM) 軟體。 啟用 Domain Services 安全性稽核事件之前, 請先使用 Microsoft Entra 系統管理中心建立事件中樞 |

| Azure Log Analytics 工作區 | 當您的主要需求是直接分析及檢閱來自 Microsoft Entra 系統管理中心的安全稽核時,應該使用此目標。 啟用 Domain Services 安全性稽核事件之前, 請先在 Microsoft Entra 系統管理中心建立 Log Analytics 工作區。 |

使用 Microsoft Entra 系統管理中心啟用安全性稽核事件

若要使用 Microsoft Entra 系統管理中心啟用 Domain Services 安全性稽核事件,請完成下列步驟。

重要

Domain Services 安全性稽核不會追溯性。 您無法從過去擷取或重新執行事件。 網域服務只能傳送啟用安全性稽核之後發生的事件。

以全域 管理員 istrator 身分登入 Microsoft Entra 系統管理中心。

搜尋並選取 [Microsoft Entra Domain Services]。 選擇您的受控網域,例如 aaddscontoso.com。

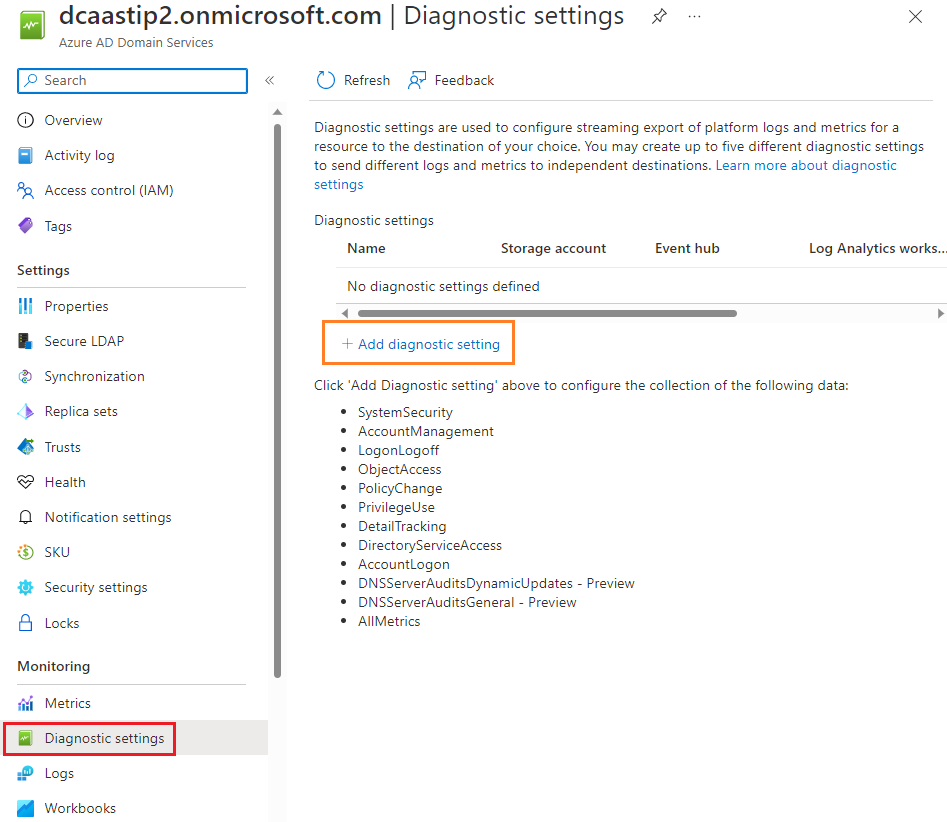

在 [網域服務] 視窗中,選取 左側的 [診斷設定 ]。

預設不會設定任何診斷。 若要開始使用,請選取 [ 新增診斷設定]。

輸入診斷組態的名稱,例如 aadds-auditing。

核取您想要的安全性或 DNS 稽核目的地方塊。 您可以從 Log Analytics 工作區、Azure 儲存體 帳戶、Azure 事件中樞或合作夥伴解決方案中選擇。 這些目的地資源必須已存在於您的 Azure 訂用帳戶中。 您無法在此精靈中建立目的地資源。

- Azure Log Analytic 工作區

- 選取 [ 傳送至 Log Analytics],然後選擇 您要用來儲存稽核事件的 [訂 用帳戶] 和 [Log Analytics 工作區 ]。

- Azure 儲存體

- 選取 [ 封存至記憶體帳戶],然後選擇 [ 設定]。

- 選取您要用來封存稽核事件的訂用帳戶和 儲存體 帳戶。

- 準備好時,請選擇 [ 確定]。

- Azure 事件中樞

- 選取 [ 串流至事件中樞],然後選擇 [ 設定]。

- 選取 [訂用 帳戶 ] 和 [事件中 樞命名空間]。 如有需要,也請選擇 事件中樞名稱 ,然後選擇 事件中樞原則名稱。

- 準備好時,請選擇 [ 確定]。

- 合作夥伴解決方案

- 選取 [ 傳送至合作夥伴解決方案],然後選擇 您要用來儲存稽核事件的 [訂 用帳戶] 和 [目的地 ]。

- Azure Log Analytic 工作區

選取您想要針對特定目標資源包含的記錄類別。 如果您將稽核事件傳送至 Azure 儲存體 帳戶,您也可以設定保留原則來定義保留數據的天數。 默認設定 為 0 會保留所有數據,而且不會在一段時間後輪替事件。

您可以在單一組態內,為每個目標資源選取不同的記錄類別。 這項功能可讓您選擇要保留給 Log Analytics 的記錄類別,以及您想要封存的記錄類別,例如。

完成後,選取 [ 儲存 ] 以認可您的變更。 儲存設定之後,目標資源就會開始接收 Domain Services 稽核事件。

使用 Azure PowerShell 啟用安全性和 DNS 稽核事件

若要使用 Azure PowerShell 啟用 Domain Services 安全性和 DNS 稽核事件,請完成下列步驟。 如有需要,請先 安裝 Azure PowerShell 模組並連線到您的 Azure 訂用帳戶。

重要

網域服務稽核不會追溯。 您無法從過去擷取或重新執行事件。 Domain Services 只能傳送啟用稽核之後發生的事件。

使用 連線-AzAccount Cmdlet 向 Azure 訂用帳戶進行驗證。 出現提示時,請輸入您的帳戶認證。

Connect-AzAccount建立稽核事件的目標資源。

Azure Log Analytic 工作區 - 使用 Azure PowerShell 建立 Log Analytics 工作區。

Azure 記憶體 - 使用 Azure PowerShell 建立記憶體帳戶

Azure 事件中 - 樞 使用 Azure PowerShell 建立事件中樞。 您可能也需要使用 New-AzEventHubAuthorizationRule Cmdlet 來建立授權規則,將 Domain Services 許可權授與事件中樞 命名空間。 授權規則必須包含 管理、 接聽和 傳送 許可權。

重要

請確定您在事件中樞命名空間上設定授權規則,而不是事件中樞本身。

使用 Get-AzResource Cmdlet 取得 Domain Services 受控網域的資源標識符。 建立名為 $aadds的 變數。要保存值的 ResourceId :

$aadds = Get-AzResource -name aaddsDomainName使用 Set-AzDiagnosticSetting Cmdlet 設定 Azure 診斷設定,以使用 Microsoft Entra Domain Services 稽核事件的目標資源。 在下列範例中,變數 $aadds。ResourceId 會從上一個步驟使用。

Azure 記憶體 - 以您的記憶體帳戶名稱取代 storageAccountId :

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure 事件中樞 - 以事件中樞的名稱取代 eventHubName,並以您的授權規則標識碼取代 eventHubRuleId:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueAzure Log Analytic 工作區 - 將 workspaceId 取代為 Log Analytics 工作區的標識符:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

使用 Azure 監視器查詢和檢視安全性和 DNS 稽核事件

Log Analytic 工作區可讓您使用 Azure 監視器和 Kusto 查詢語言來檢視和分析安全性和 DNS 稽核事件。 此查詢語言是專為只讀用途所設計,具有易於閱讀的語法的強大分析功能。 如需開始使用 Kusto 查詢語言的詳細資訊,請參閱下列文章:

下列範例查詢可用來開始分析來自 Domain Services 的稽核事件。

範例查詢 1

檢視過去七天的所有帳戶鎖定事件:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

範例查詢 2

檢視 2020 年 6 月 3 日上午 9 點到 2020 年 6 月 10 日午夜之間的所有帳戶鎖定事件 (4740),依日期和時間排序:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

範例查詢 3

七天前(從現在起)檢視名為使用者的帳戶登入事件:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

範例查詢 4

從七天前檢視帳戶登入事件,以取得嘗試使用錯誤密碼登入的帳戶 (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

範例查詢 5

七天前檢視帳戶登入事件,以取得帳戶在帳戶遭到鎖定時嘗試登入的帳戶(0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

範例查詢 6

檢視七天前針對所有鎖定使用者所發生的所有登入嘗試,檢視帳戶登入事件的數目:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

稽核安全性和 DNS 事件類別

Domain Services 安全性和 DNS 稽核與傳統 AD DS 域控制器的傳統稽核一致。 在混合式環境中,您可以重複使用現有的稽核模式,以便在分析事件時使用相同的邏輯。 視您需要疑難解答或分析的案例而定,需要以不同的稽核事件類別為目標。

下列稽核事件類別可供使用:

| 稽核類別名稱 | 描述 |

|---|---|

| 帳戶登入 | 稽核嘗試在域控制器或本機安全性帳戶管理員 (SAM) 上驗證帳戶數據。 -登入和註銷原則設定和事件會追蹤存取特定計算機的嘗試。 此類別中的 設定和事件著重於所使用的帳戶資料庫。 此類別包含下列子類別: -稽核認證驗證 -稽核 Kerberos 驗證服務 -稽核 Kerberos 服務票證作業 -稽核其他登入/註銷事件 |

| 帳戶管理 | 稽核用戶和計算機帳戶和群組的變更。 此類別包含下列子類別: -稽核應用程式群組管理 -稽核電腦帳戶管理 -稽核通訊群組管理 -稽核其他帳戶管理 -稽核安全組管理 -稽核用戶帳戶管理 |

| DNS 伺服器 | 稽核 DNS 環境的變更。 此類別包含下列子類別: - DNSServerAuditsDynamic 更新 (預覽) - DNSServerAuditsGeneral (預覽) |

| 詳細數據追蹤 | 稽核該電腦上的個別應用程式和用戶活動,以及了解計算機的使用方式。 此類別包含下列子類別: -稽核 DPAPI 活動 -稽核 PNP 活動 -稽核程序建立 -稽核程序終止 -稽核 RPC 事件 |

| 目錄服務存取 | 稽核嘗試存取和修改 Active Directory 網域服務 中的物件(AD DS)。 這些稽核事件只會記錄在域控制器上。 此類別包含下列子類別: -稽核詳細目錄服務複寫 -稽核目錄服務存取 -稽核目錄服務變更 -稽核目錄服務複寫 |

| Logon-Logoff | 稽核嘗試以互動方式或透過網路登入計算機。 這些事件適用於追蹤用戶活動,以及識別網路資源的潛在攻擊。 此類別包含下列子類別: -稽核帳戶鎖定 -稽核使用者/裝置宣告 -稽核 IPsec 擴充模式 -稽核群組成員資格 -稽核 IPsec 主要模式 -稽核 IPsec 快速模式 -稽核註銷 -稽核登入 -稽核網路原則伺服器 -稽核其他登入/註銷事件 -稽核特殊登入 |

| 物件存取 | 稽核嘗試存取網路或計算機上的特定物件或物件類型。 此類別包含下列子類別: -產生的稽核應用程式 -稽核認證服務 -稽核詳細檔案共用 -稽核檔案共用 -稽核文件系統 -稽核篩選平臺 連線 -稽核篩選平臺封包卸除 -稽核句柄操作 -Audit Kernel 物件 -稽核其他物件存取事件 -稽核登錄 -稽核卸除式 儲存體 -稽核 SAM -稽核中央存取原則預備 |

| 原則變更 | 稽核本機系統或網路上重要安全策略的變更。 原則通常是由系統管理員所建立,以協助保護網路資源。 監視變更或嘗試變更這些原則可能是網路安全性管理的重要層面。 此類別包含下列子類別: -稽核審核策略變更 -稽核驗證原則變更 -稽核授權原則變更 -稽核篩選平台原則變更 -稽核 MPSSVC 規則層級原則變更 -稽核其他原則變更 |

| 權限使用 | 稽核一或多個系統上特定許可權的使用。 此類別包含下列子類別: -稽核非敏感性許可權使用 -稽核敏感性許可權使用 -稽核其他許可權使用事件 |

| 系統 | 稽核其他類別中未包含之計算機的系統層級變更,且具有潛在的安全性影響。 此類別包含下列子類別: -稽核 IPsec 驅動程式 -稽核其他系統事件 -稽核安全性狀態變更 -稽核安全性系統延伸模組 -稽核系統完整性 |

每個類別的事件識別碼

當特定動作觸發可稽核事件時,Domain Services 安全性和 DNS 稽核會記錄下列事件標識碼:

| 事件類別目錄名稱 | 事件標識碼 |

|---|---|

| 帳戶登入安全性 | 4767, 4774, 4775, 4776, 4777 |

| 帳戶管理安全性 | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| 詳細追蹤安全性 | 無 |

| DNS 伺服器 | 513-523, 525-531, 533-537, 540-582 |

| DS 存取安全性 | 5136, 5137, 5138, 5139, 5141 |

| Logon-Logoff 安全性 | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| 物件存取安全性 | 無 |

| 原則變更安全性 | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| 許可權使用安全性 | 4985 |

| 系統安全性 | 4612, 4621 |

下一步

如需 Kusto 的特定資訊,請參閱下列文章:

- Kusto 查詢語言的概觀 。

- Kusto 教學課程 ,讓您熟悉查詢基本概念。

- 可協助您瞭解新方式來查看數據的範例查詢 。

- Kusto 最佳做法 ,可優化查詢以取得成功。