使用 Microsoft Entra 多重要素驗證和 AD FS 保護雲端資源

如果您的組織與 Microsoft Entra ID 同盟,請使用 Microsoft Entra 多重要素驗證或 Active Directory 同盟服務 (AD FS) 來保護 Microsoft Entra ID 存取的資源。 使用下列程式,透過 Microsoft Entra 多重要素驗證或 Active Directory 同盟服務 來保護 Microsoft Entra 資源。

注意

將 domain setting federatedIdpMfaBehavior 設定為 enforceMfaByFederatedIdp (建議) 或 SupportsMFA 設定為 $True。 當兩者都設定時,federatedIdpMfaBehavior 設定會覆寫 SupportsMFA。

使用 AD FS 保護 Microsoft Entra 資源

若要保護您的雲端資源,請設定宣告規則,以便在使用者成功執行雙步驟驗證時,Active Directory 同盟服務 發出多重驗證宣告。 此宣告會傳遞至 Microsoft Entra 識別符。 請遵循此程式逐步解說步驟:

開啟 AD FS 管理。

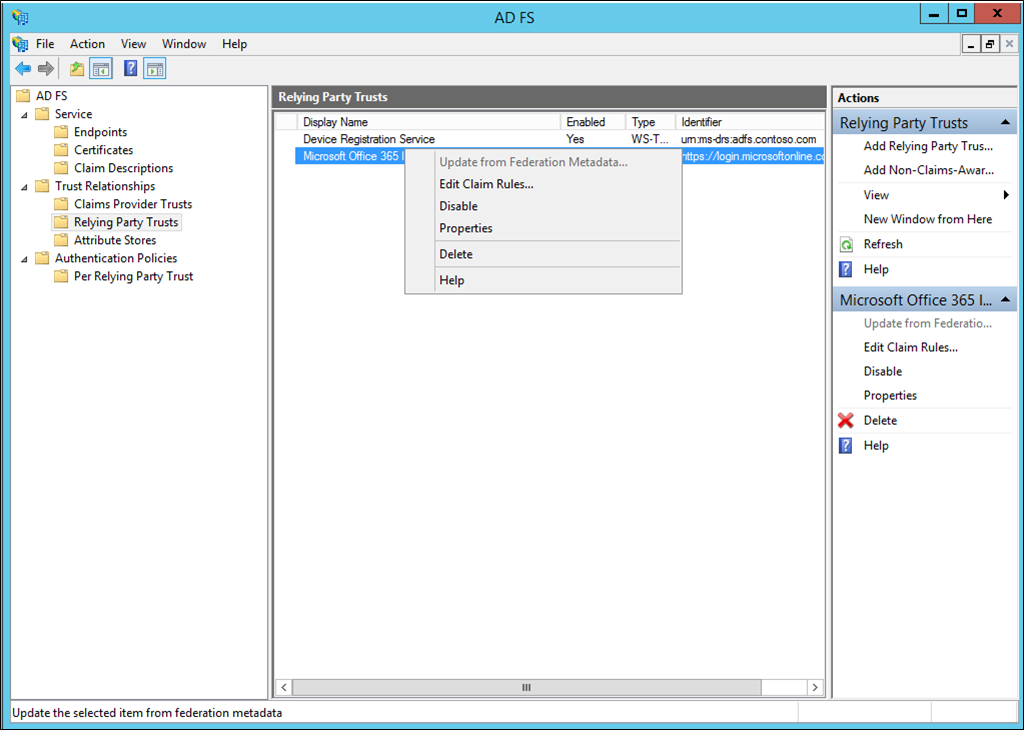

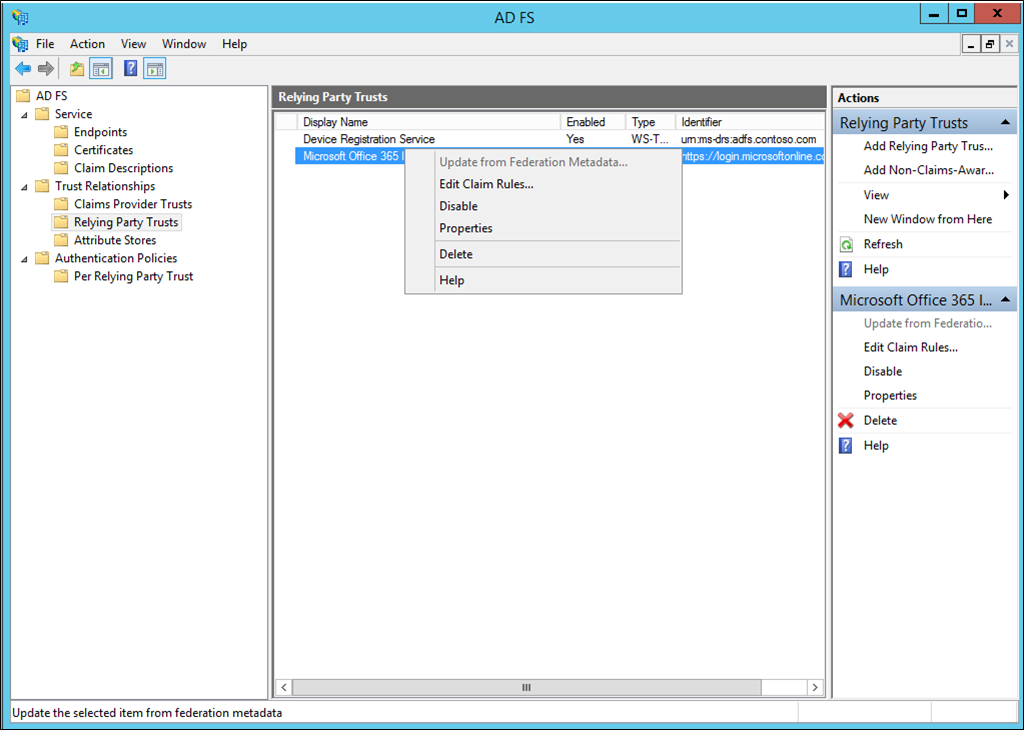

在左側,選取 [ 信賴憑證者信任]。

以滑鼠右鍵按下 Microsoft Office 365 身分識別平臺 ,然後選取 [ 編輯宣告規則]。

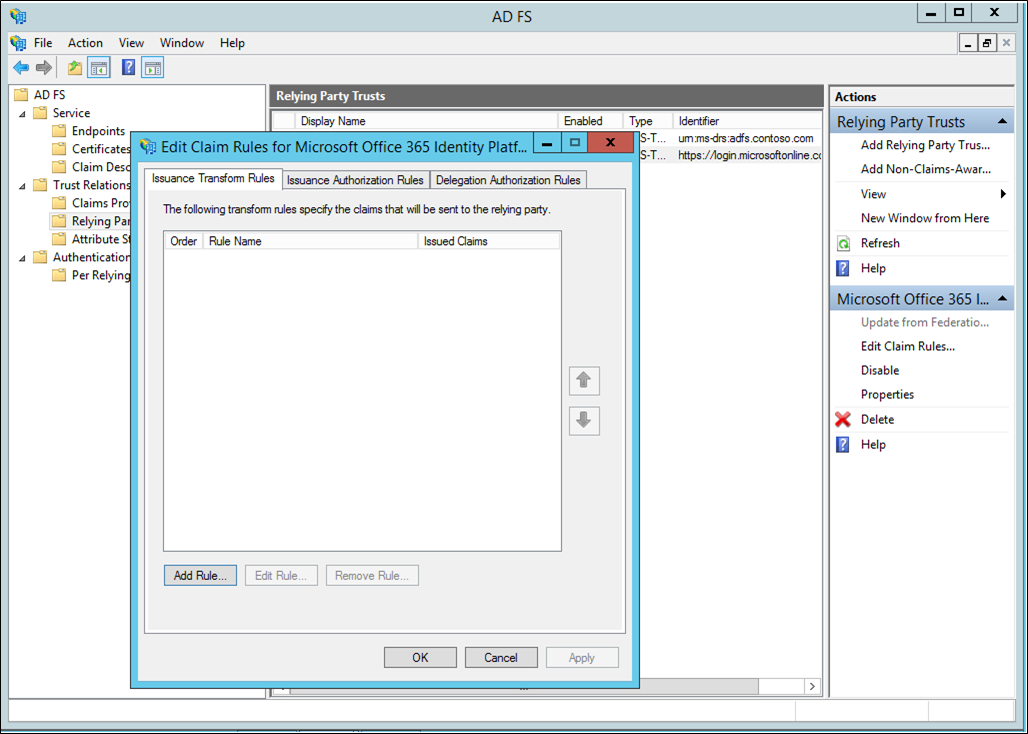

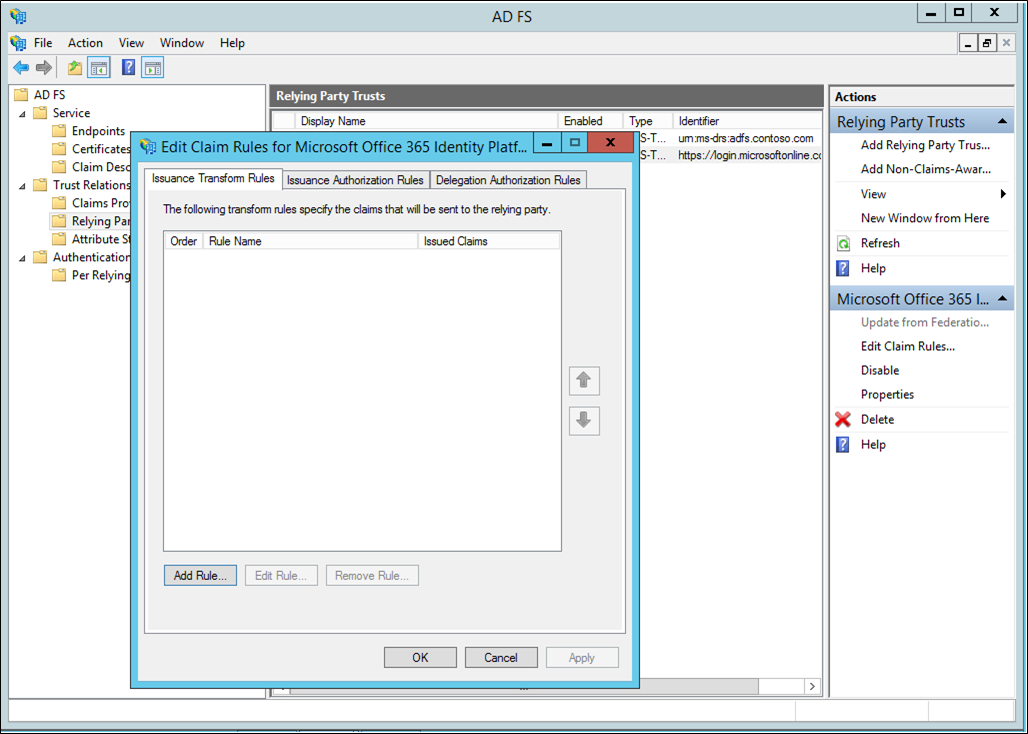

在 [發行轉換規則] 上,按兩下 [ 新增規則]。

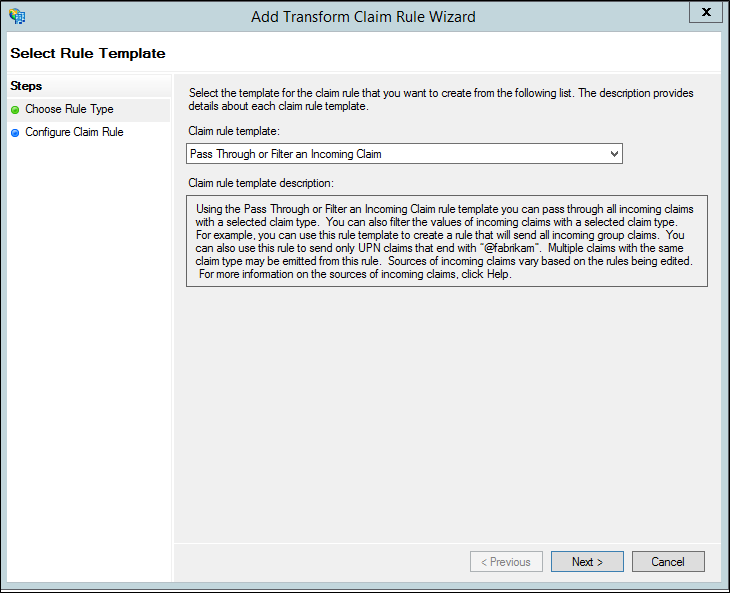

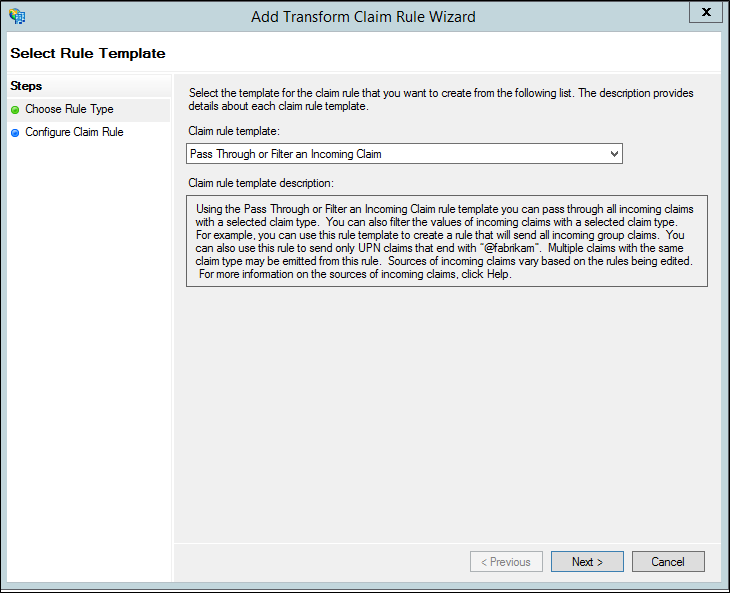

在 [新增轉換宣告規則精靈] 上,從下拉式清單中選取 [傳遞或篩選傳入宣告 ],然後按 [下一步]。

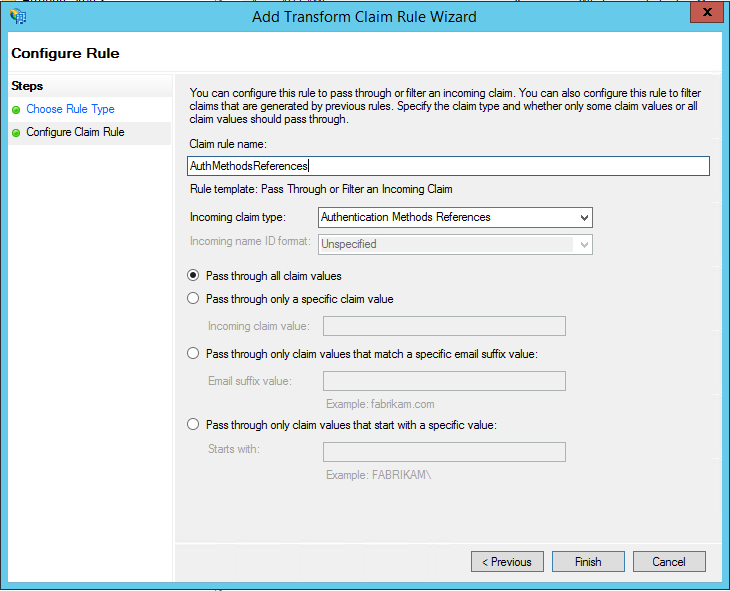

為您的規則命名。

選取 [驗證方法參考 ] 作為傳入宣告類型。

選擇傳遞所有宣告值。

按一下完成。 關閉AD FS管理主控台。

同盟使用者的信任IP

受信任的IP可讓系統管理員略過特定IP位址的雙步驟驗證,或針對來自自己內部網路內要求的同盟使用者。 下列各節說明如何使用受信任的IP設定略過。 藉由將AD FS 設定為使用傳遞或篩選具有內部公司網路宣告類型的連入宣告範本,來達成此目的。

此範例使用 Microsoft 365 作為信賴憑證者信任。

設定 AD FS 宣告規則

我們需要做的第一件事是設定AD FS宣告。 建立兩個宣告規則,一個用於內部公司網路宣告類型,另一個用於讓使用者保持登入。

開啟 AD FS 管理。

在左側,選取 [ 信賴憑證者信任]。

以滑鼠右鍵按下 Microsoft Office 365 身分識別平台 ,然後選取 [ 編輯宣告規則...

在 [發行轉換規則] 上,按兩下 [ 新增規則]。

在 [新增轉換宣告規則精靈] 上,從下拉式清單中選取 [傳遞或篩選傳入宣告 ],然後按 [下一步]。

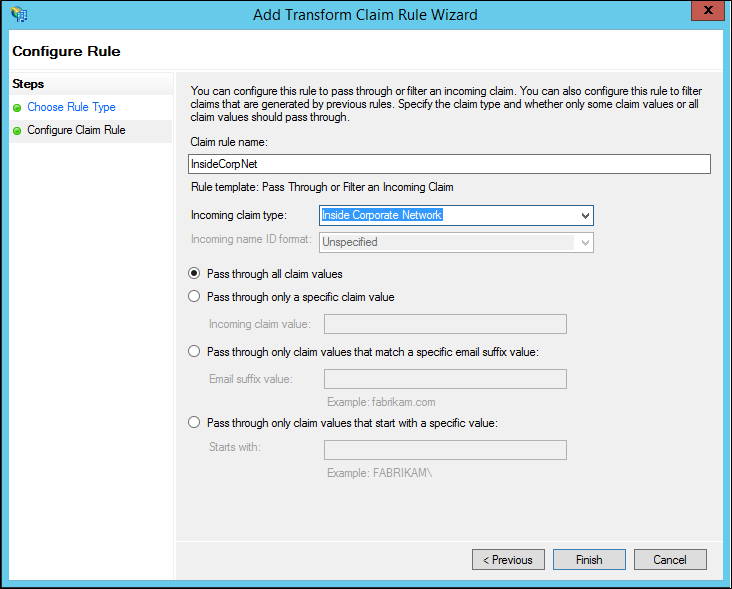

在 [宣告規則名稱] 旁邊的方塊中,為您的規則指定名稱。 例如:InsideCorpNet。

從下拉式清單中,選取 [連入宣告類型] 旁的 [ 公司網络內]。

按一下完成。

在 [發行轉換規則] 上,按兩下 [ 新增規則]。

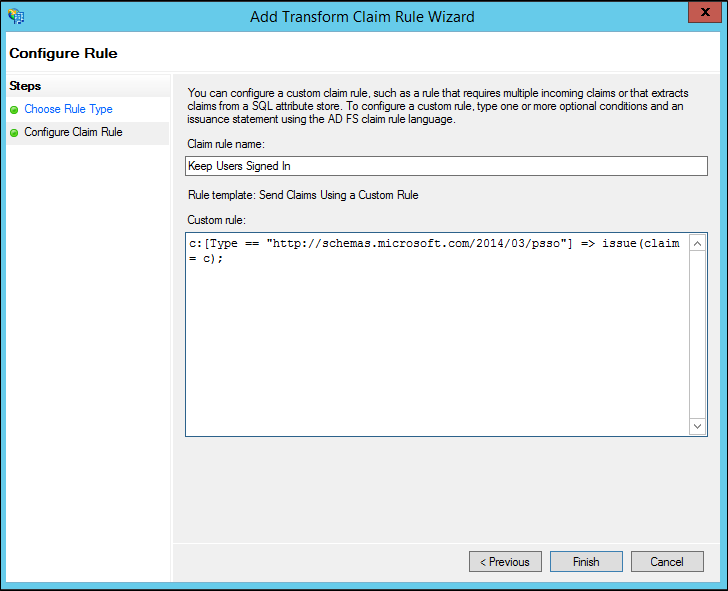

在 [新增轉換宣告規則精靈] 上,從下拉式清單中選取 [ 使用自定義規則 傳送宣告],然後按 [下一步]。

在 [宣告規則名稱] 底下的方塊中,輸入 [保留使用者登入]。

在 [自訂規則] 方塊中,輸入:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

按一下完成。

按一下 套用。

按一下 [確定] 。

關閉 AD FS 管理。

設定 Microsoft Entra 多重要素驗證 與同盟使用者信任的 IP

提示

本文中的步驟可能會根據您從開始的入口網站稍有不同。

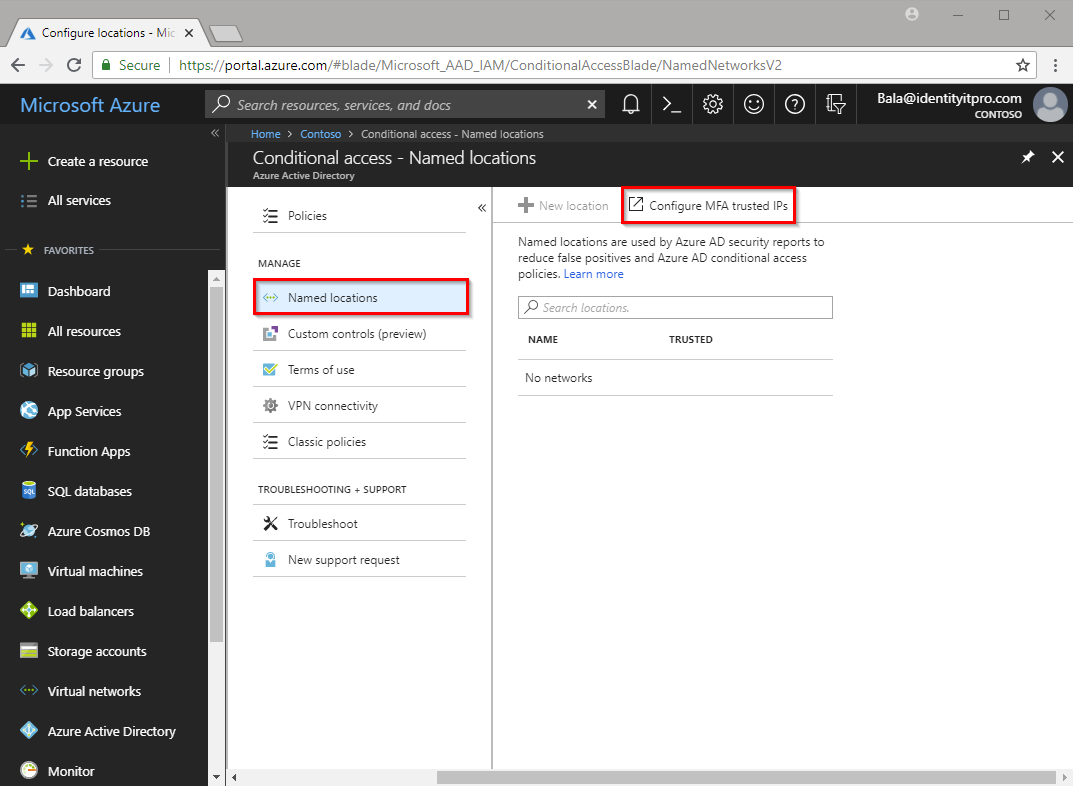

現在宣告已就緒,我們可以設定受信任的IP。

以至少驗證原則 管理員 istrator 身分登入 Microsoft Entra 系統管理中心。

流覽至條件式存取>具名位置。

從 [ 條件式存取 - 具名位置] 刀鋒視窗中 ,選取 [ 設定 MFA 信任 IP]

在 [服務 設定] 頁面上的 [信任 IP] 底下,選取 [略過來自內部網络同盟使用者的要求多重要素驗證]。

按一下 [儲存]。

介紹完畢 此時,同盟的 Microsoft 365 使用者只有在宣告來自公司內部網路外部時,才必須使用 MFA。