什麼是 Microsoft Entra 驗證?

身分識別平臺的主要功能之一,是在使用者登入裝置、應用程式或服務時驗證或 驗證 認證。 在 Microsoft Entra ID 中,驗證不只是驗證使用者名稱和密碼。 為了提升安全性並降低對技術支援中心協助的需求,Microsoft Entra 驗證包含下列元件:

- 自助式密碼重設

- Microsoft Entra 多重要素驗證

- 可將密碼變更撰寫回內部部署環境的混合式整合

- 可對內部部署環境強制執行密碼保護原則的混合式整合

- 無密碼驗證

看看我們的短片,以深入瞭解這些驗證元件。

改善使用者體驗

Microsoft Entra ID 有助於保護使用者的身分識別,並簡化其登入體驗。 自助式密碼重設等功能可讓使用者從任何裝置使用網頁瀏覽器更新或變更其密碼。 當使用者忘記密碼或帳戶鎖定時,這項功能特別有用。 若未等候技術服務人員或系統管理員提供支援,使用者就可以自行解除封鎖並繼續工作。

Microsoft Entra 多重要素驗證可讓使用者在登入期間選擇額外的驗證形式,例如通話或行動代理程式更新。 這項功能可減少單一固定形式的次要驗證需求,例如硬體權杖。 如果使用者目前沒有一種額外的驗證形式,他們可以選擇不同的方法並繼續運作。

無密碼驗證可移除使用者建立及記住安全密碼的需求。 Windows Hello 企業版或 FIDO2 安全性金鑰等功能可讓使用者在沒有密碼的情況下登入裝置或應用程式。 這項功能可以降低跨不同環境管理密碼的複雜性。

自助式密碼重設

自助式密碼重設可讓使用者變更或重設其密碼,而不需要系統管理員或技術支援中心介入。 如果使用者的帳戶遭到鎖定,或使用者忘記其密碼,則可以遵循提示將他們自己解除封鎖,並繼續工作。 使用者無法登入其裝置或應用程式時,此功能可減少技術支援中心呼叫並喪失生產力。

自助式密碼重設可在下列案例中運作:

- 密碼變更 - 當使用者知道其密碼,但想要將其變更為新的密碼時。

- 密碼重設 - 當使用者無法登入時,例如忘記密碼,並想要重設密碼。

- 帳戶解除鎖定 - 當使用者因為帳戶遭到鎖定而無法登入,且想要解除鎖定其帳戶時。

當使用者使用自助式密碼重設來更新或重設其密碼時,該密碼也可以寫回內部部署的 Active Directory環境。 密碼回寫可確保使用者可立即將其更新的認證與內部部署裝置和應用程式搭配使用。

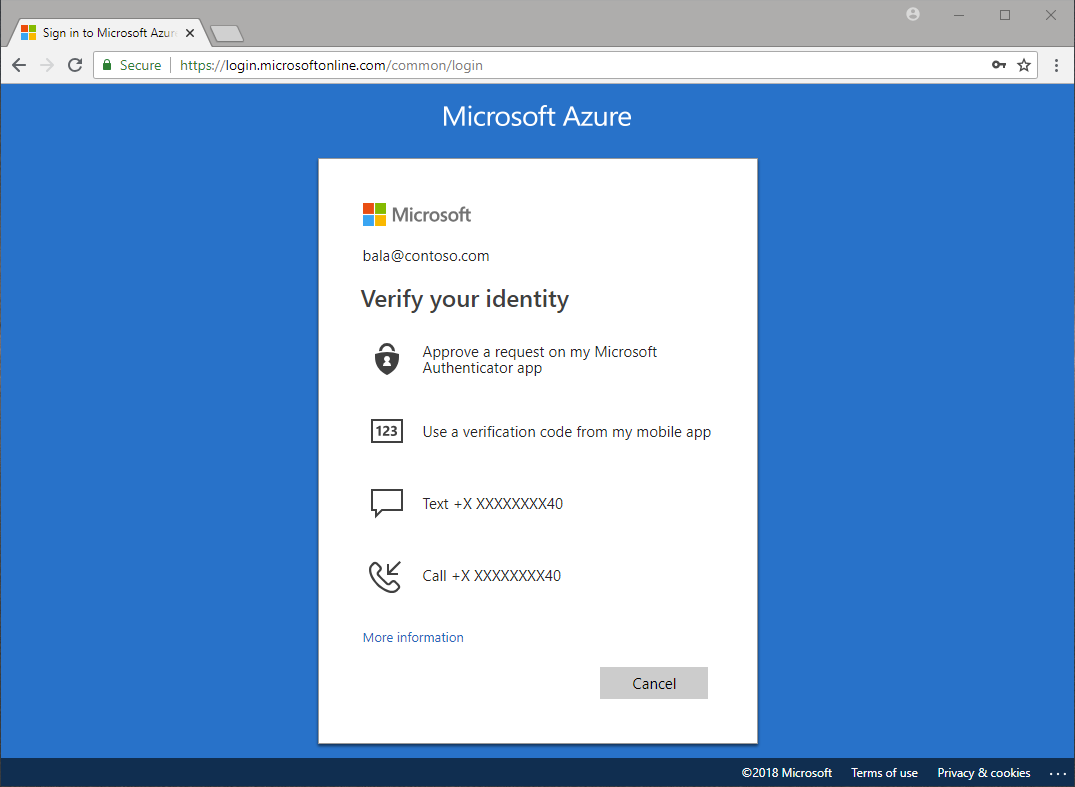

Microsoft Entra 多重要素驗證

多重要素驗證是在登入程式期間提示使用者輸入其他識別格式的程式,例如在手機上輸入代碼或提供指紋掃描。

如果您只使用密碼來驗證使用者,則會留下不安全的攻擊媒介。 如果密碼弱式或已公開到別處,它是否真的是使用者以使用者名稱和密碼登入,還是攻擊者? 當您需要第二種形式的驗證時,安全性會增加,因為此額外因素並不容易讓攻擊者取得或複製。

Microsoft Entra 多重要素驗證的運作方式是要求下列兩種或多個驗證方法:

- 您知道的東西,通常是密碼。

- 您擁有的專案,例如不容易複製的受信任裝置,例如手機或硬體金鑰。

- 您是一些生物特徵辨識技術,例如指紋或臉部掃描。

使用者可以在一個步驟中註冊自助式密碼重設和 Microsoft Entra 多重要素驗證,以簡化上架體驗。 管理員istrators 可以定義可以使用何種形式的次要驗證。 當使用者執行自助式密碼重設以進一步保護該程式時,也需要 Microsoft Entra 多重要素驗證。

密碼保護

根據預設,Microsoft Entra ID 會封鎖弱式密碼,例如 Password1 。 全域禁用密碼清單會自動更新並強制執行,其中包含已知的弱式密碼。 如果 Microsoft Entra 使用者嘗試將其密碼設定為下列其中一個弱式密碼,他們會收到通知,以選擇更安全的密碼。

若要提高安全性,您可以定義自訂密碼保護原則。 這些原則可以使用篩選來封鎖密碼的任何變化,例如 Contoso 或倫敦 等 位置。

針對混合式安全性,您可以將 Microsoft Entra 密碼保護與內部部署的 Active Directory環境整合。 在內部部署環境中安裝的元件會從 Microsoft Entra ID 接收全域禁用密碼清單和自訂密碼保護原則,而網域控制站會使用這些原則來處理密碼變更事件。 此混合式方法可確保無論使用者變更其認證的方式或位置,您都會強制執行強式密碼的使用。

無密碼驗證

許多環境的最終目標是移除使用密碼作為登入事件的一部分。 Azure 密碼保護或 Microsoft Entra 多重要素驗證等功能有助於改善安全性,但使用者名稱和密碼仍然是一種弱式驗證形式,可能會遭到公開或暴力密碼破解攻擊。

當您使用無密碼方法登入時,會使用生物特徵辨識與Windows Hello 企業版或 FIDO2 安全性金鑰等方法來提供認證。 攻擊者無法輕易複製這些驗證方法。

Microsoft Entra ID 提供使用無密碼方法來原生驗證,以簡化使用者的登入體驗,並減少攻擊的風險。

下一步

若要開始使用,請參閱 自助式密碼重設 (SSPR) 和 Microsoft Entra 多重要素驗證 的教學課程。

若要深入瞭解自助式密碼重設概念,請參閱 Microsoft Entra 自助式密碼重設的運作方式 。

若要深入瞭解多重要素驗證概念,請參閱 Microsoft Entra 多重要素驗證的運作 方式。