條件式存取:授與

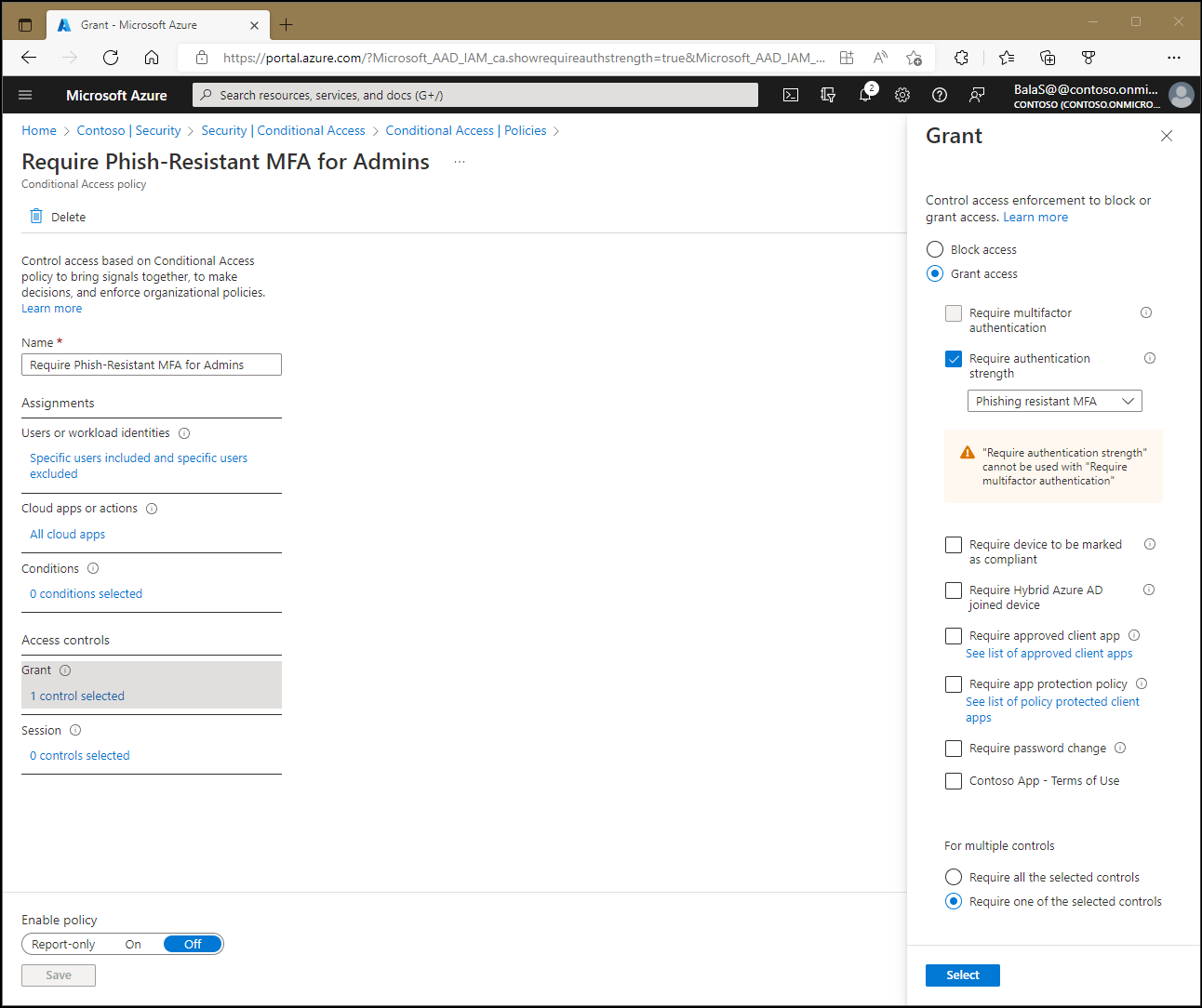

在條件式存取原則內,管理員可以利用存取控制來授與或封鎖對資源的存取。

封鎖存取

封鎖存取的控件會考慮任何指派,並防止根據條件式存取原則設定進行存取。

封鎖存取是功能強大的控制項,運用時應具備適當的知識。 具有 block 陳述式的原則可能會產生非預期的副作用。 在大規模啟用控制項之前,適當的測試和驗證非常重要。 管理員 istrators 應該使用工具,例如條件式存取僅報告模式,以及在進行變更時,條件式存取中的 What If 工具。

授予存取權

管理員 istrators 可以選擇在授與存取權時強制執行一或多個控件。 這些控制項包括下列選項:

- 需要多重要素驗證 (Microsoft Entra 多重要素驗證)

- 需要驗證強度

- 要求裝置標示為相容 (Microsoft Intune)

- 需要已加入 Microsoft Entra 混合式裝置

- [需要已核准的用戶端應用程式]

- 需要應用程式保護原則

- 需要密碼變更

當系統管理員選擇結合這些選項時,他們可以使用下列方法:

- 需要所有選取的控制項(控制項 與 控制器)

- 需要其中一個選取的控制項(控制項 或 控制件)

根據預設,條件式存取需要所有選取的控件。

需要多重要素驗證

選取此核取方塊會要求使用者執行 Microsoft Entra 多重要素驗證。 您可以在規劃雲端式 Microsoft Entra 多重要素驗證部署中找到部署 Microsoft Entra 多重要素驗證的詳細資訊。

Windows Hello 企業版 符合條件式存取原則中多重要素驗證的需求。

需要驗證強度

管理員 istrators 可以選擇在其條件式存取原則中要求特定的驗證強度。 這些驗證強度定義於 Microsoft Entra 系統管理中心>保護>驗證方法>驗證強度中。 管理員 istrators 可以選擇自行建立或使用內建版本。

[裝置需要標記為合規]

部署 Intune 的組織可以使用從其裝置傳回的信息來識別符合特定原則合規性需求的裝置。 Intune 會將合規性資訊傳送至 Microsoft Entra ID,讓條件式存取可以決定授與或封鎖資源的存取權。 如需合規性政策的詳細資訊,請參閱 在裝置上設定規則,以允許使用 Intune 存取貴組織中的資源。

Intune 可以針對任何裝置操作系統或 Windows 裝置的第三方行動裝置管理系統,將裝置標示為相容。 您可以於在 Intune 中支援第三方裝置合規中找到支援的第三方行動裝置管理系統的清單。

裝置必須先在 Microsoft Entra ID 中註冊,才能標示為符合規範。 您可以在什麼是裝置身分識別?中找到關於裝置註冊的詳細資訊。

[要求裝置] 標示為符合規範的控件:

- 僅支援使用 Microsoft Entra ID 註冊且向 Intune 註冊的 Windows 10+、iOS、Android、macOS 和 Linux Ubuntu 裝置。

- Windows 上 InPrivate 模式中的 Microsoft Edge 被視為不符合規範的裝置。

注意

在 Windows、iOS、Android、macOS 和某些第三方網頁瀏覽器上,Microsoft Entra ID 會使用使用 Microsoft Entra ID 註冊裝置時所布建的用戶端憑證來識別裝置。 當使用者第一次透過瀏覽器登入時,系統會提示使用者選取憑證。 用戶必須先選取此憑證,才能繼續使用瀏覽器。

您可以使用 適用於端點的 Microsoft Defender 應用程式搭配 Intune 中核准的用戶端應用程式原則,將裝置合規性原則設定為條件式存取原則。 當您設定條件式存取時,適用於端點的 Microsoft Defender 應用程式不需要排除。 雖然 android 和 iOS 上的 適用於端點的 Microsoft Defender (應用程式識別符 dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) 不是核准的應用程式,但它具有報告裝置安全性狀態的許可權。 此許可權可讓合規性資訊流向條件式存取。

需要已加入 Microsoft Entra 混合式裝置

組織可以選擇使用裝置身分識別作為其條件式存取原則的一部分。 組織可以使用此複選框,要求裝置已加入 Microsoft Entra 混合式。 如需裝置身分識別的詳細資訊,請參閱 什麼是裝置身分識別?。

當您使用 裝置程式代碼 OAuth 流程時,不支援受控裝置或裝置狀態條件所需的授與控制。 這是因為執行驗證的裝置無法將其裝置狀態提供給提供程式碼的裝置。 此外,令牌中的裝置狀態會鎖定至執行驗證的裝置。 請改用 [需要多重要素驗證 ] 控件。

需要 Microsoft Entra 混合式聯結裝置控制項:

- 僅支援已加入網域的 Windows 下層(在 Windows 10 之前)和 Windows 目前 (Windows 10+) 裝置。

- 不會將 InPrivate 模式中的 Microsoft Edge 視為已加入混合式裝置。

[需要已核准的用戶端應用程式]

組織可以要求已核准的用戶端應用程式用來存取選取的雲端應用程式。 這些核准的用戶端應用程式支援 與任何行動裝置管理解決方案無關的 Intune 應用程式保護 原則。

警告

已核准的用戶端應用程式授與將於 2026 年 3 月初淘汰。 組織必須在 2026 年 3 月之前,轉換所有只使用 [需要核准的用戶端應用程式授與] 的條件式存取原則,以要求核准的用戶端應用程式或應用程式保護原則。 此外,針對任何新的條件式存取原則,只會套用 [需要應用程式保護原則授與]。 如需詳細資訊,請參閱將核准的用戶端應用程式移轉至條件式存取中的應用程式保護原則一文。

若要套用此授與控件,裝置必須在 Microsoft Entra ID 中註冊,這需要使用訊息代理程式應用程式。 訊息代理程式應用程式可以是適用於 iOS 的 Microsoft Authenticator,或適用於 Android 裝置的 Microsoft Authenticator 或 Microsoft 公司入口網站。 如果使用者嘗試驗證時,未在裝置上安裝訊息代理程式應用程式,則會將使用者重新導向至適當的應用程式市集,以安裝必要的訊息代理程式應用程式。

下列用戶端應用程式支援此設定。 這份清單並不詳盡,而且可能會變更:

- Microsoft Azure 資訊保護

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft 清單

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft 商務用 Skype

- Microsoft Stream

- Microsoft Teams

- Microsoft To-Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Microsoft 365 系統管理

備註

- 核准的用戶端應用程式支援 Intune 行動應用程式管理功能。

- 需要核准的用戶端應用程式需求:

- 僅支援適用於裝置平台條件的 iOS 和 Android。

- 需要訊息代理程式應用程式才能註冊裝置。 訊息代理程式應用程式可以是適用於 iOS 的 Microsoft Authenticator,或適用於 Android 裝置的 Microsoft Authenticator 或 Microsoft 公司入口網站。

- 條件式存取無法在 InPrivate 模式中將 Microsoft Edge 視為已核准的用戶端應用程式。

- 需要 Microsoft Power BI 作為已核准用戶端應用程式的條件式存取原則不支援使用 Microsoft Entra 應用程式 Proxy 將 Power BI 行動應用程式連線到內部部署 Power BI 報表伺服器。

- 裝載在 Microsoft Edge 外部的 WebView 不符合已核准的用戶端應用程式原則。 例如:如果應用程式嘗試在 Webview 中載入 SharePoint,應用程式保護原則就會失敗。

如需設定範例,請參閱 使用條件式存取 要求核准的用戶端應用程式進行雲端應用程式存取。

需要應用程式保護原則

在條件式存取原則中,您可以要求 用戶端應用程式上有 Intune 應用程式保護原則 ,才能存取選取的應用程式。 這些行動應用程式管理 (MAM) 應用程式保護原則可讓您管理及保護組織在特定應用程式中的數據。

若要套用此授與控件,條件式存取會要求裝置已在 Microsoft Entra ID 中註冊,這需要使用訊息代理程式應用程式。 訊息代理程式應用程式可以是適用於 iOS 的 Microsoft Authenticator 或適用於 Android 裝置的 Microsoft 公司入口網站。 如果使用者嘗試驗證時,未在裝置上安裝訊息代理程式應用程式,則會將使用者重新導向至應用程式市集以安裝訊息代理程式應用程式。 Microsoft Authenticator 應用程式可作為訊息代理程式應用程式,但不支援以核准的用戶端應用程式為目標。 應用程式防護 原則適用於 iOS 和 Android,以及 Windows 上 Microsoft Edge 的公開預覽版。 Windows 裝置在同一個會話中支持不超過三個 Microsoft Entra 用戶帳戶。 如需如何將原則套用至 Windows 裝置的詳細資訊,請參閱 Windows 裝置上需要應用程式保護原則一文(預覽版)。

應用程式必須符合特定需求,才能支援應用程式保護原則。 開發人員可以在您可以使用應用程式保護原則管理的應用程式一節中找到這些需求的詳細資訊。

下列用戶端應用程式支援此設定。 這份清單並不詳盡,而且可能會變更。 如果您的應用程式不在清單中,請洽詢應用程式廠商以確認支援:

- Adobe Acrobat Reader 行動應用程式

- iAnnotate for Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 for 電話

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Microsoft 清單

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To-Do

- Microsoft Word

- Microsoft Whiteboard Services

- Intune 的 MultiLine

- 九郵件 - 電子郵件和行事曆

- Intune 的 Notate

- 證明 - 安全聯繫人

- Viva Engage (Android、iOS 和 iPadOS)

注意

Kaizala、商務用 Skype 和 Visio 不支援 [需要應用程式保護原則授與]。 如果您需要這些應用程式能夠運作,請使用 [需要核准的應用程式 僅授與]。 在兩個授與之間使用 「or」 子句不適用於這三個應用程式。

如需設定範例,請參閱 使用條件式存取來要求應用程式保護原則和已核准的用戶端應用程式以進行雲端應用程式存取 。

需要密碼變更

偵測到用戶風險時,系統管理員可以使用用戶風險原則條件,讓使用者使用 Microsoft Entra 自助式密碼重設安全地變更密碼。 用戶可以執行自助式密碼重設以自我修復。 此程式會關閉用戶風險事件,以防止系統管理員不必要的警示。

當系統提示使用者變更密碼時,必須先完成多重要素驗證。 請確定所有用戶都註冊多重要素驗證,以便在偵測到帳戶的風險時做好準備。

警告

使用者先前必須先註冊多重要素驗證,才能觸發用戶風險原則。

當您使用密碼變更控件設定原則時,適用下列限制:

- 原則必須指派給「所有雲端應用程式」。這項需求可防止攻擊者使用不同的應用程式來變更用戶的密碼,並藉由登入不同的應用程式來重設其帳戶風險。

- 要求密碼變更 無法與其他控制件搭配使用,例如要求相容的裝置。

- 密碼變更控制項只能與使用者和群組指派條件、雲端應用程式指派條件(必須設定為[全部] 和用戶風險條件搭配使用。

使用條款

如果您的組織已建立使用規定,則授與控制之下可能會顯示其他選項。 這些選項可讓系統管理員要求確認使用規定,以存取原則所保護的資源的條件。 您可以在 Microsoft Entra 使用規定中找到 使用規定的詳細資訊。

自訂控制項 (預覽)

自定義控件是 Microsoft Entra ID 的預覽功能。 當您使用自定義控件時,系統會將使用者重新導向至相容的服務,以滿足與 Microsoft Entra ID 分開的驗證需求。 如需詳細資訊,請參閱 自定義控件 一文。