使用 Microsoft Entra 識別碼進行 LDAP 驗證

輕量型目錄存取協定 (LDAP) 是適用於各種目錄服務的應用程式協定。 目錄服務 (例如 Active Directory) 儲存使用者和帳戶資訊,以及安全性資訊 (例如密碼)。 然後,此服務會允許與網路上的其他裝置共用資訊。 電子郵件、客戶關係管理員 (CRM) 和人力資源 (HR) 軟體之類的企業應用程式,可以使用 LDAP 來驗證、存取和尋找資訊。

Microsoft Entra ID 透過 Microsoft Entra Domain Services (AD DS) 支援此模式。 可讓採用雲端優先策略的組織將內部部署 LDAP 資源移至雲端,使環境現代化。 立即的好處如下:

與 Microsoft Entra 識別碼整合。 新增使用者和群組,或對其對象的屬性變更會自動從您的 Microsoft Entra 租使用者同步至 AD DS。 內部部署的 Active Directory 中對象的變更會同步處理至 Microsoft Entra ID,然後同步處理至 AD DS。

簡化作業。 比較不需要手動維持和修補內部部署基礎結構。

可靠。 享受受控、高可用性的服務

使用時機

應用程式或服務需要使用 LDAP 驗證。

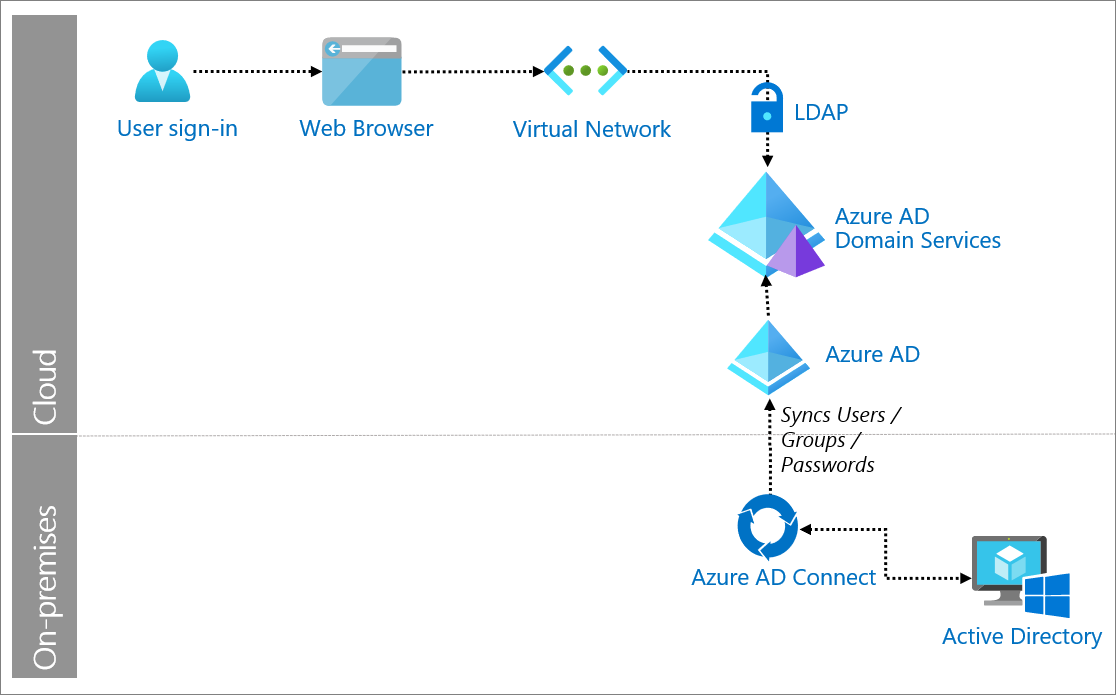

系統元件

使用者:透過瀏覽器存取依賴 LDAP 的應用程式。

網頁瀏覽器:與使用者互動的介面,用以存取應用程式的外部 URL。

虛擬網路:Azure 中的私人網路,供舊版應用程式借以取用 LDAP 服務。

舊版應用程式:需要 LDAP 的應用程式或伺服器工作負載,可能部署於 Azure 中的虛擬網路,或可透過網路路由看到 AD DS 執行個體 IP。

Microsoft Entra ID:透過 Microsoft Entra 連線 同步處理組織內部部署目錄的身分識別資訊。

Microsoft Entra Domain Services (AD DS): 從 Microsoft Entra ID 執行單向同步處理,以提供一組中央使用者、群組和認證的存取權。 AD DS 執行個體指派給虛擬網路。 Azure 中連線至虛擬網路 (指派給 AD DS) 的應用程式、服務和 VM 可以使用一般 AD DS 功能,例如 LDAP、網域加入、群組原則、Kerberos 和 NTLM 驗證。

注意

如果組織無法同步密碼雜湊,或使用者以智慧卡登入,在這種環境中,建議您在 AD DS 中使用資源樹系。

Microsoft Entra 連線:將內部部署身分識別資訊同步處理至 Microsoft Entra ID 的工具。 部署精靈和引導式體驗可協助您設定連線所需的必要條件和元件,包括從 Active Directory 同步處理和登入至 Microsoft Entra ID。

Active Directory:儲存內部部署身分識別資訊 (例如使用者和帳戶資訊) 及安全性資訊 (例如密碼) 的目錄服務。